In diesem Dokument wird beschrieben, wie Administratoren mit Access Context Manager Zugriffsebenen basierend auf Geräteattributen (gerätebasierte Zugriffsebenen) erstellen können.

Eine Zugriffsebene ist eine Gruppe von Attributen, die verwendet wird, um den Zugriff auf Ressourcen basierend auf Kontextinformationen über die Anfrage zu ermöglichen. Als Administrator können Sie mithilfe der von Endpoint Verification erfassten Geräteattribute einfache oder benutzerdefinierte Zugriffsebenen erstellen.

Hinweise

Für diese Aufgabe benötigen Sie eine der folgenden Rollen:

- Access Context Manager-Administrator (

roles/accesscontextmanager.policyAdmin) - Access Context Manager-Bearbeiter (

roles/accesscontextmanager.policyEditor)

- Access Context Manager-Administrator (

Upgrade auf das kostenpflichtige Chrome Enterprise Premium-Abo

Zugriffsebene erstellen

Console

Rufen Sie in der Google Cloud Console die Seite Access Context Manager auf.

Wählen Sie Ihre Organisation aus, wenn Sie dazu aufgefordert werden.

Klicken Sie auf der Seite Access Context Manager auf Zugriffsebene erstellen.

Erstellen Sie im Bereich Neue Zugriffsebene eine einfache oder benutzerdefinierte Zugriffsebene. Maximieren Sie den gewünschten Abschnitt, um die Anleitung zu lesen.

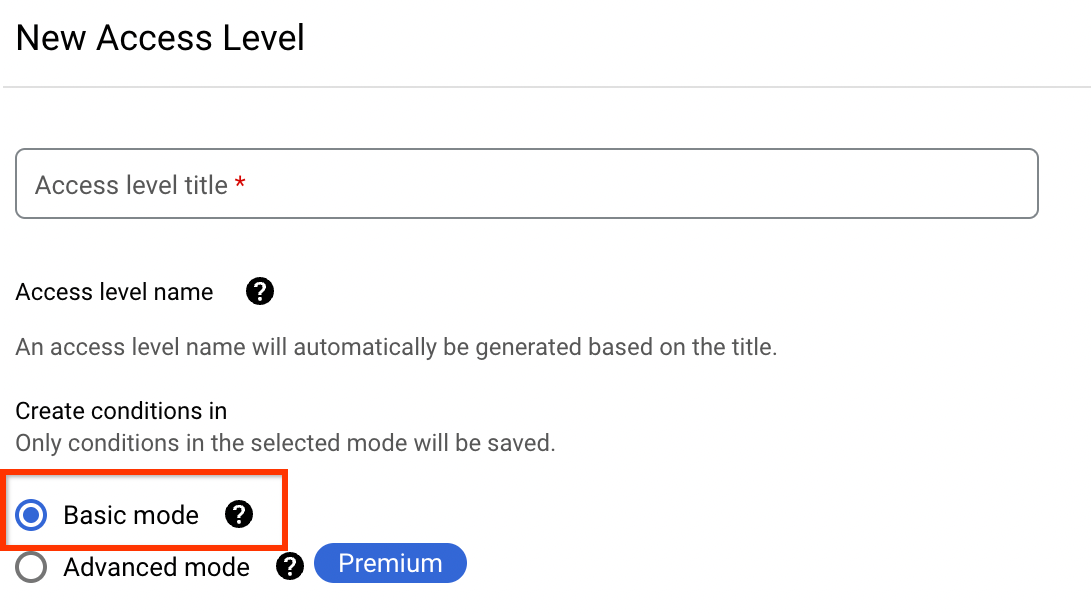

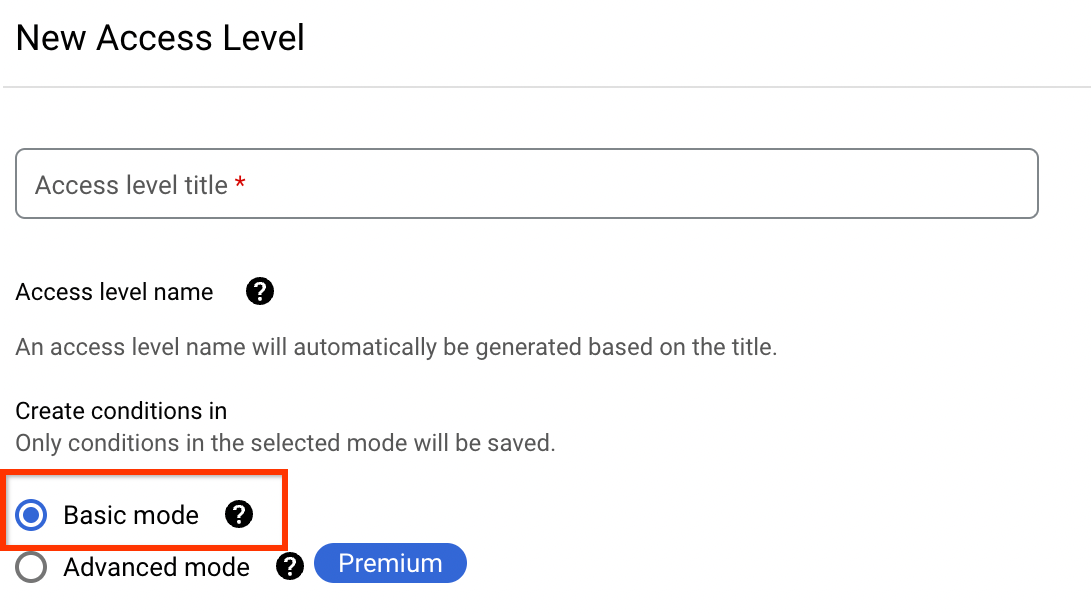

Einfache Zugriffsebene erstellen

Geben Sie in das Feld Titel der Zugriffsebene einen Titel für die Zugriffsebene ein.

Der Titel darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur Zahlen, Buchstaben, Unterstriche und Leerzeichen enthalten.

Wählen Sie im Abschnitt Bedingungen erstellen in die Option Basismodus aus.

.

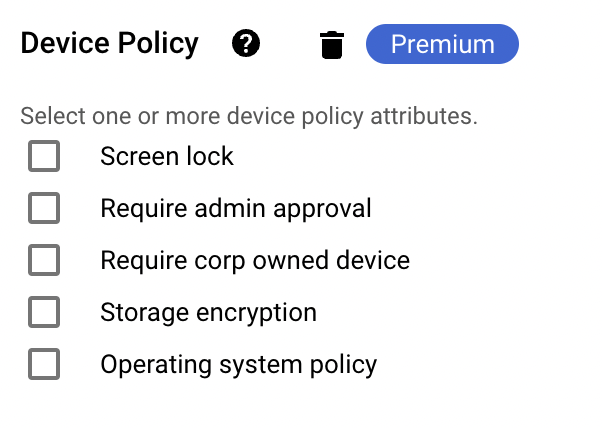

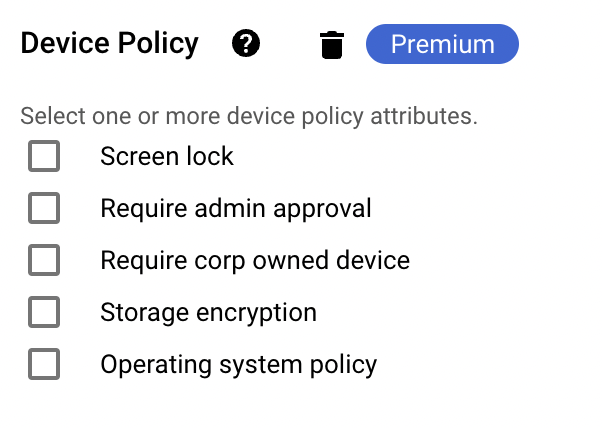

- Wählen Sie im Abschnitt Bedingungen Geräteattribute aus:

- Klicken Sie auf Geräterichtlinie.

Wählen Sie die erforderlichen Attribute aus.

Wenn Sie beispielsweise die Administratorgenehmigung für Geräte erzwingen möchten, wählen Sie Administratorgenehmigung erforderlich aus.

- Klicken Sie auf Speichern.

Die neu erstellte Zugriffsebene wird auf der Seite Access Context Manager angezeigt.

Benutzerdefinierte Zugriffsebene erstellen

Geben Sie in das Feld Titel der Zugriffsebene einen Titel für die Zugriffsebene ein.

Der Titel darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur Zahlen, Buchstaben, Unterstriche und Leerzeichen enthalten.

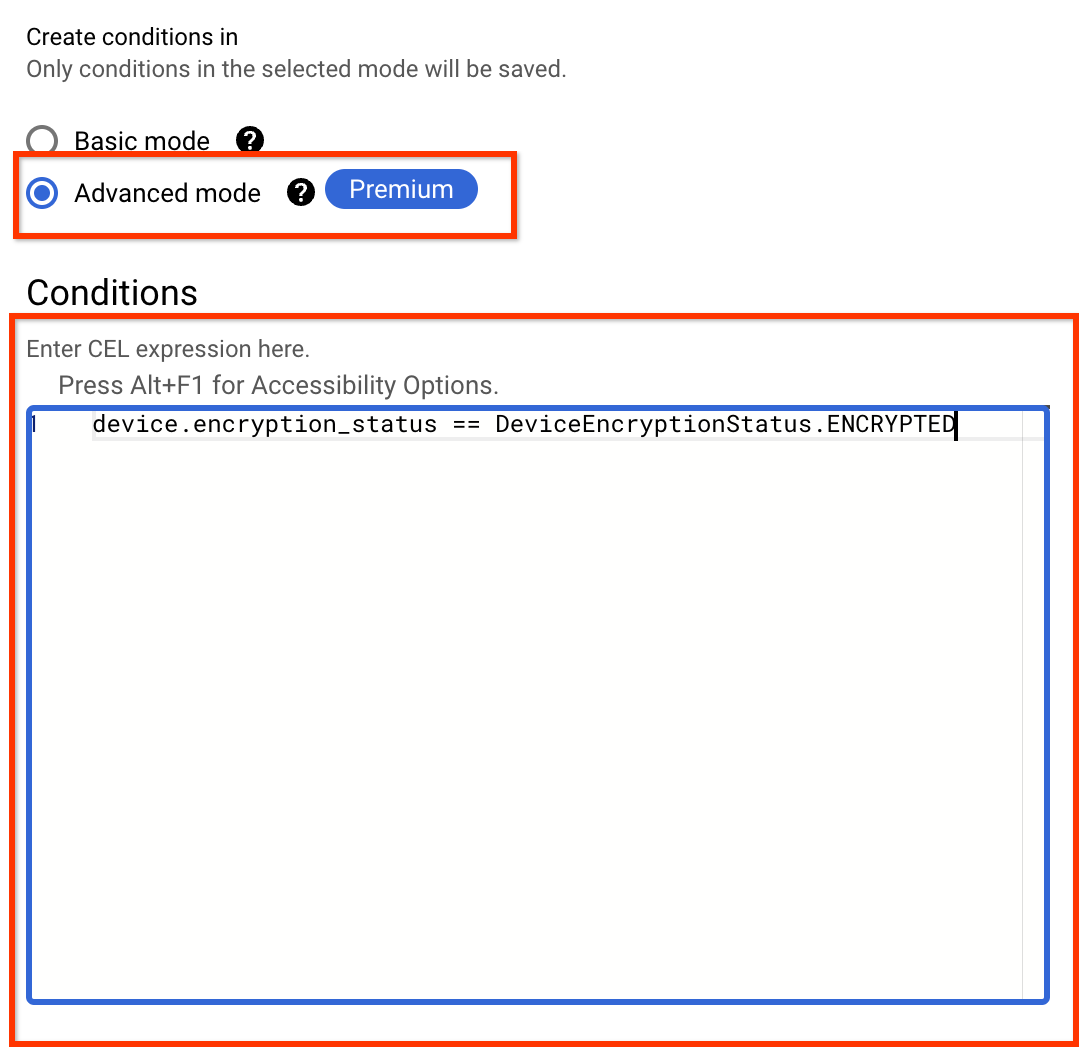

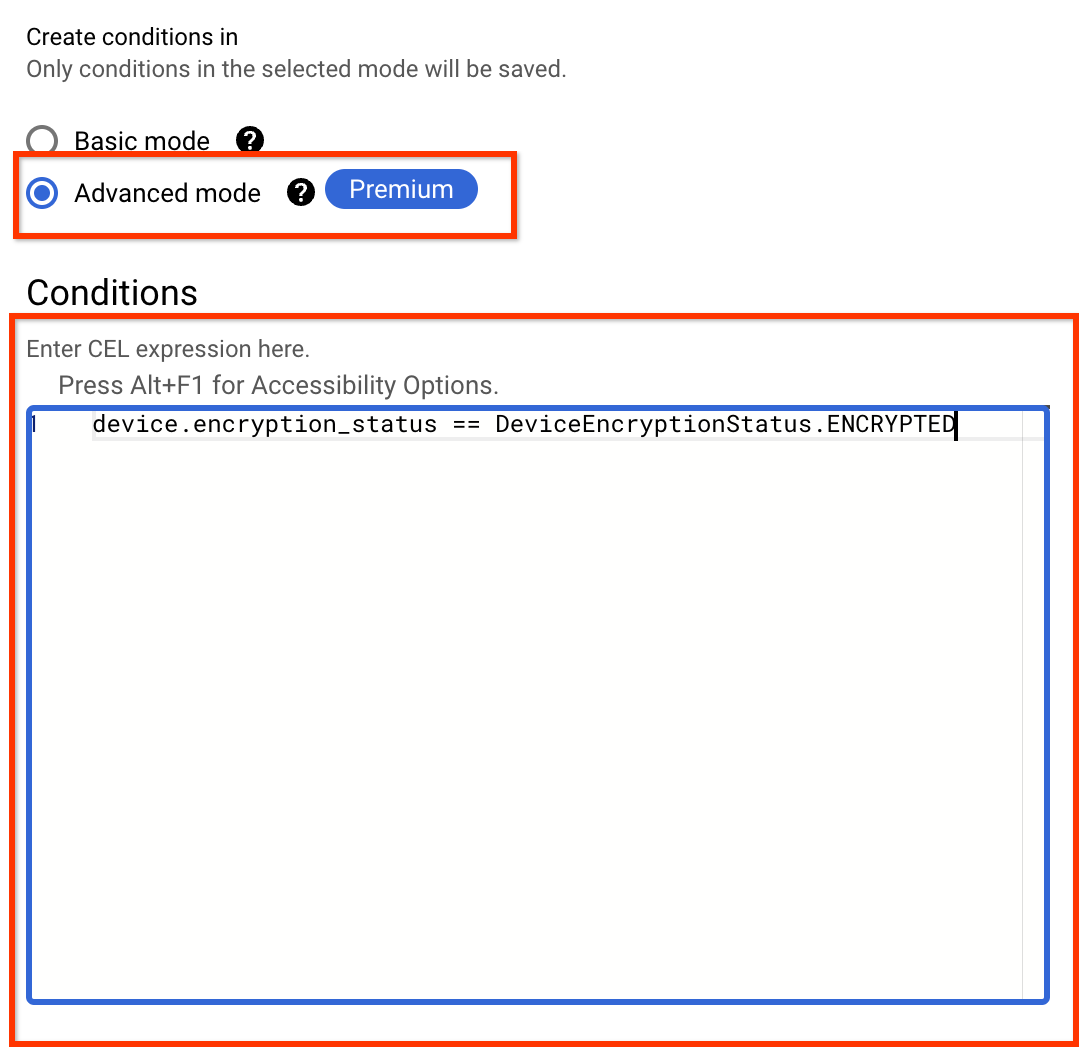

- Wählen Sie im Abschnitt Bedingungen erstellen in die Option Erweiterter Modus aus.

Geben Sie im Abschnitt Bedingungen die Ausdrücke für Ihre benutzerdefinierte Zugriffsebene ein. Die Bedingung muss in einen einzelnen booleschen Wert aufgelöst werden.

Informationen zu den verfügbaren Geräteattributen für Ihren CEL-Ausdruck finden Sie in den Geräteattributen, die von der Endpunktprüfung erfasst werden.

Der folgende CEL-Ausdruck erlaubt den Zugriff nur von verschlüsselten Geräten:

device.encryption_status == DeviceEncryptionStatus.ENCRYPTEDBeispiele und weitere Informationen zur Unterstützung von Common Expression Language (CEL) und benutzerdefinierten Zugriffsebenen finden Sie in der Spezifikation für benutzerdefinierte Zugriffsebenen.

- Klicken Sie auf Speichern.

Die neu erstellte Zugriffsebene wird auf der Seite Access Context Manager angezeigt.

gcloud-CLI

Verwenden Sie zum Erstellen von Zugriffsebenen die Methode gcloud access-context-manager levels create.

Erstellen Sie eine

.yaml-Datei.Geben Sie für eine einfache Zugriffsebene Geräterichtlinienattribute für die Zugriffsebene an.

Beispiel: Wenn Sie den Zugriff auf Nutzer mit verschlüsseltem Gerätespeicher beschränken möchten, geben Sie Folgendes in die

.yaml-Datei ein.- devicePolicy: allowedEncryptionStatuses - ENCRYPTEDGeben Sie für eine benutzerdefinierte Zugriffsebene einen CEL-Ausdruck an, der als einzelnes Schlüssel/Wert-Paar formatiert ist:

expression: "CEL_EXPRESSION"Beispiel: Wenn Sie den Zugriff auf Nutzer mit verschlüsseltem Gerätespeicher und dem genehmigten Gerätestatus beschränken möchten, geben Sie Folgendes in die

.yaml-Datei ein.expression: "device.encryption_status == DeviceEncryptionStatus.ENCRYPTED && device.is_admin_approved_device"

Eine Liste der Zugriffsebenenattribute und deren YAML-Format finden Sie unter Geräterichtlinienattribute. Eine umfassende YAML-Datei aller möglichen Attribute finden Sie in dieser Beispiel-YAML-Datei für die Zugriffsebene.

Die verfügbaren Geräteattribute für benutzerdefinierte Ebenenspezifikationen finden Sie unter Von der Endpunktprüfung erfasste Geräteattribute.

Erstellen Sie die Zugriffsebene.

Führen Sie für eine einfache Zugriffsebene den folgenden Befehl aus:

gcloud access-context-manager levels create ACCESS_LEVEL_NAME \ --title=TITLE \ --basic-level-spec=FILE_NAME.yaml\ --policy=POLICY_NAME

Führen Sie für eine benutzerdefinierte Zugriffsebene den folgenden Befehl aus:

gcloud access-context-manager levels create ACCESS_LEVEL_NAME \ --title=TITLE \ --custom-level-spec=FILE_NAME.yaml\ --policy=POLICY_NAME

Wobei:

ACCESS_LEVEL_NAME ist der eindeutige Name für die Zugriffsebene. Er muss das folgende Format haben:

accessPolicies/POLICY_ID/accessLevels/LEVEL_ID.LEVEL_ID ist ein Name für die Zugriffsebene. Der Name darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur Zahlen, Buchstaben und Unterstriche enthalten.

TITLE ist ein für Menschen lesbarer Titel. Er muss für die Richtlinie eindeutig sein.

FILE_NAME ist der Name der Datei

.yaml. Für eine einfache Zugriffsebene enthält sie Attribute für Geräterichtlinien. Für eine benutzerdefinierte Zugriffsebene enthält sie einen CEL-Ausdruck, der als einzelnes Schlüssel/Wert-Paar formatiert ist: `expression: "CEL_EXPRESSION"`.POLICY_NAME ist der Name der Zugriffsrichtlinie Ihrer Organisation.

Die Ausgabe sollte in etwa so aussehen:

Create request issued for: NAME Waiting for operation [accessPolicies/POLICY_NAME/accessLevels/NAME/create/1521594488380943] to complete...done. Created level NAME.

API

Erstellen Sie eine Zugriffsebene mit der Methode accessPolicies.accessLevels.create.

Einfache Zugriffsebene erstellen

Ersetzen Sie diese Werte in den folgenden Anfragedaten:

- POLICY_ID: die ID der Zugriffsrichtlinie Ihrer Organisation.

- LEVEL_ID: Ein Name für die Zugriffsebene. Der Name darf maximal 50 Zeichen lang sein, muss mit einem Buchstaben beginnen und darf nur Zahlen, Buchstaben und Unterstriche enthalten.

- ACCESS_LEVEL_NAME: Der eindeutige Name für die Zugriffsebene. Er muss das folgende Format haben:

accessPolicies/POLICY_ID/accessLevels/LEVEL_ID. - TITLE: Ein für Menschen lesbarer Titel. Er muss für die Richtlinie eindeutig sein.

- DESCRIPTION: Eine Beschreibung der Zugriffsebene und ihrer Verwendung.

- CONDITION: Eine Liste der Anforderungen, die erfüllt sein müssen, damit die Zugriffsebene gewährt wird.

HTTP-Methode und URL:

POST https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevelsJSON-Text der Anfrage:

For basic access levels:

{

"name": ACCESS_LEVEL_NAME,

"title": TITLE,

"description": DESCRIPTION,

"basic": {

"conditions": [

{

CONDITION

}

],

}

},

}

Wenn Sie die Anfrage senden möchten, wählen Sie eine der folgenden Optionen aus:

curl

Speichern Sie den Anfragetext in einer Datei mit dem Namen request.json und führen Sie den folgenden Befehl aus:

curl -X POST \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json; charset=utf-8" \

-d @request.json \

"https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevels"

PowerShell

Speichern Sie den Anfragetext in einer Datei mit dem Namen request.json und führen Sie den folgenden Befehl aus:

$cred = gcloud auth print-access-token

$headers = @{ "Authorization" = "Bearer $cred" }

Invoke-WebRequest `

-Method POST `

-Headers $headers `

-ContentType: "application/json; charset=utf-8" `

-InFile request.json `

-Uri "https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevels" | Select-Object -Expand Content

Sie sollten eine JSON-Antwort ähnlich wie diese erhalten:

{

"name": "operations/accessPolicies/84961948973/accessLevels/deviceEncrypted/create/1666896068847514",

"metadata": {

"@type": "type.googleapis.com/google.identity.accesscontextmanager.v1.AccessContextManagerOperationMetadata"

},

"done": true,

"response": {

"@type": "type.googleapis.com/google.identity.accesscontextmanager.v1.AccessLevel",

"name": "accessPolicies/84961948973/accessLevels/deviceEncrypted",

"title": "accessPolicies/84961948973/accessLevels/deviceEncrypted",

"basic": {

"conditions": [

{

"devicePolicy": {

"allowedEncryptionStatuses": [

"ENCRYPTED"

]

}

}

]

}

}

}

Benutzerdefinierte Zugriffsebene erstellen

Ersetzen Sie diese Werte in den folgenden Anfragedaten:

- POLICY_ID: die ID der Zugriffsrichtlinie Ihrer Organisation.

- LEVEL_ID: Ein Name für die Zugriffsebene. Der Name darf maximal 50 Zeichen lang sein, muss mit einem Buchstaben beginnen und darf nur Zahlen, Buchstaben und Unterstriche enthalten.

- ACCESS_LEVEL_NAME: Der eindeutige Name für die Zugriffsebene. Er muss das folgende Format haben:

accessPolicies/POLICY_ID/accessLevels/LEVEL_ID. - TITLE: Ein für Menschen lesbarer Titel. Er muss für die Richtlinie eindeutig sein.

- DESCRIPTION: Eine Beschreibung der Zugriffsebene und ihrer Verwendung.

- CEL_EXPRESSION: Ein CEL-Ausdruck, der als boolescher Wert ausgewertet wird.

HTTP-Methode und URL:

POST https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevelsJSON-Text der Anfrage:

{

"name": ACCESS_LEVEL_NAME,

"title": TITLE,

"description": DESCRIPTION,

"custom": {

"conditions": [

{

"expr": {

CEL_EXPRESSION

}

}

]

}

},

}

Wenn Sie die Anfrage senden möchten, wählen Sie eine der folgenden Optionen aus:

curl

Speichern Sie den Anfragetext in einer Datei mit dem Namen request.json und führen Sie den folgenden Befehl aus:

curl -X POST \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json; charset=utf-8" \

-d @request.json \

"https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevels"

PowerShell

Speichern Sie den Anfragetext in einer Datei mit dem Namen request.json und führen Sie den folgenden Befehl aus:

$cred = gcloud auth print-access-token

$headers = @{ "Authorization" = "Bearer $cred" }

Invoke-WebRequest `

-Method POST `

-Headers $headers `

-ContentType: "application/json; charset=utf-8" `

-InFile request.json `

-Uri "https://accesscontextmanager.googleapis.com/v1/{parent=accessPolicies/POLICY_ID}/accessLevels" | Select-Object -Expand Content

Sie sollten eine JSON-Antwort ähnlich wie diese erhalten:

{

"name": "operations/accessPolicies/84961948973/accessLevels/sampleCustomAccessLevelName/create/1666936427127701",

"metadata": {

"@type": "type.googleapis.com/google.identity.accesscontextmanager.v1.AccessContextManagerOperationMetadata"

},

"done": true,

"response": {

"@type": "type.googleapis.com/google.identity.accesscontextmanager.v1.AccessLevel",

"name": "accessPolicies/84961948973/accessLevels/sampleCustomAccessLevelName",

"title": "accessPolicies/84961948973/accessLevels/sampleCustomAccessLevelTitle",

"custom": {

"expr": {

"expression": "device.encryption_status == DeviceEncryptionStatus.ENCRYPTED"

}

}

}

}

Weitere Informationen zum Erstellen von Zugriffsebenen mit verschiedenen Bedingungen und Abhängigkeiten finden Sie unter Einfache Zugriffsebene erstellen.