このページでは、DNSSEC(Domain Name System Security Extensions)の有効化と無効化、DNSSEC のデプロイを確認する方法について説明します。

DNSSEC のコンセプトの概要については、DNSSEC の概要をご覧ください。

既存の一般公開マネージド ゾーンで DNSSEC を有効にする

既存の一般公開マネージド ゾーンで DNSSEC を有効にするには、次の手順を行います。

コンソール

Google Cloud コンソールで、[Cloud DNS] ページに移動します。

DNSSEC を有効にするゾーン名をクリックします。

[ゾーンの詳細] ページで、[編集] をクリックします。

[DNS ゾーンの編集] ページで [DNSSEC] をクリックします。

[DNSSEC] で [オン] を選択します。

[保存] をクリックします。

ゾーンに選択した DNSSEC の状態が、[Cloud DNS] ページの [DNSSEC] 列に表示されます。

gcloud

次のコマンドを実行します。

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

EXAMPLE_ZONE は、ゾーン ID に置き換えます。

Terraform

ゾーン作成時に DNSSEC を有効にする

ゾーンの作成時に DNSSEC を有効にするには、次の手順を行います。

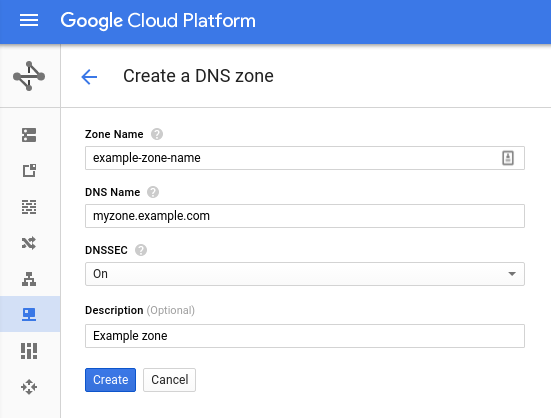

コンソール

Google Cloud コンソールで、[Cloud DNS] ページに移動します。

[ゾーンを作成] をクリックします。

[ゾーン名] フィールドに名前を入力します。

[DNS 名] フィールドに名前を入力します。

[DNSSEC] で [オン] を選択します。

(省略可)説明を追加します。

[作成] をクリックします。

gcloud

次のコマンドを実行します。

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

EXAMPLE_ZONE は、ゾーン ID に置き換えます。

DNSSEC のデプロイを確認する

DNSSEC 対応ゾーンが正しくデプロイされていることを確認するには、正しい DS レコードを親ゾーンに配置していることを確認してください。次のいずれかが発生すると、DNSSEC の解決に失敗することがあります。

- 構成が間違っている場合や、入力ミスがあった場合

- 親ゾーンに間違った DS レコードが配置されている場合

正しい構成が配置されていることを確認し、DS レコードを親ゾーンに配置する前にクロスチェックするために、次のツールを使用します。

Verisign DNSSEC デバッガと Zonemaster サイトを使用して、登録事業者を Cloud DNS ネームサーバーや DS レコードで更新する前に、DNSSEC 構成を検証できます。DNSSEC に対応して正しく構成されたドメインは example.com であり、DNSViz を使用して表示できます。

DNSSEC 署名ゾーンの推奨 TTL 設定

TTL は、DNSSEC 署名ゾーンの有効期間(秒)です。

ネームサーバーがクエリに対するレスポンスを送信した時刻を基準にした TTL 期限とは異なり、DNSSEC 署名は一定の時間で失効します。署名の有効期間よりも TTL のほうが長い場合は、DNSSEC 署名の有効期限が切れたときに、多数のクライアントが同時にレコードを要求することがあります。また、TTL が短い場合は、DNSSEC 検証リゾルバに問題が生じる可能性もあります。

TTL の選択に関するほかの推奨事項については、RFC 6781 のセクション 4.4.1 の時間に関する考慮事項と RFC 6781 の図 11 をご覧ください。

RFC 6781 のセクション 4.4.1 を読む際、多くの署名時間パラメータは Cloud DNS によって固定されていて、変更できないことに注意してください。次のパラメータは変更できません(このドキュメントは予告なしに変更や更新が行われることがあります)。

- 開始オフセット = 1 日

- 有効期間 = 21 日

- 再署名期間 = 3 日

- 更新期間 = 18 日

- ジッター間隔= ½ 日(または ±6 時間)

- 最小署名有効期間 = 更新期間 - ジッター期間 = 17.75 日= 1533600

最小署名有効期間よりも長い TTL は使用しないでください。

マネージド ゾーンの DNSSEC を無効にする

DNSSEC をオフにするには、DS レコードを削除し、キャッシュでその DS レコードが期限切れになるまで待ってから、次の gcloud コマンドを使用します。

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

EXAMPLE_ZONE は、ゾーン ID に置き換えます。

次のステップ

- 特定の DNSSEC 構成に関する情報を取得するには、高度な DNSSEC の使用をご覧ください。

- マネージド ゾーンを操作するには、ゾーンの作成、変更、削除をご覧ください。

- Cloud DNS の使用時に発生する可能性のある一般的な問題の解決策については、トラブルシューティングをご覧ください。

- Cloud DNS の概要については、Cloud DNS の概要をご覧ください。