Suggerimenti sulla sicurezza

Per i carichi di lavoro che richiedono un confine o un isolamento di sicurezza solidi, considera quanto segue:

Per applicare un isolamento rigoroso, posiziona i carichi di lavoro sensibili alla sicurezza in un Google Cloud progetto diverso.

Per controllare l'accesso a risorse specifiche, attiva il controllo dell'accesso basato sui ruoli nelle istanze Cloud Data Fusion.

Per assicurarti che l'istanza non sia accessibile pubblicamente e ridurre il rischio di esfiltrazione di dati sensibili, attiva gli indirizzi IP interni e i Controlli di servizio VPC (VPC-SC) nelle tue istanze.

Autenticazione

L'interfaccia utente web di Cloud Data Fusion supporta i meccanismi di autenticazione supportati dalla Google Cloud console, con accesso controllato tramite Identity and Access Management.

Controlli di rete

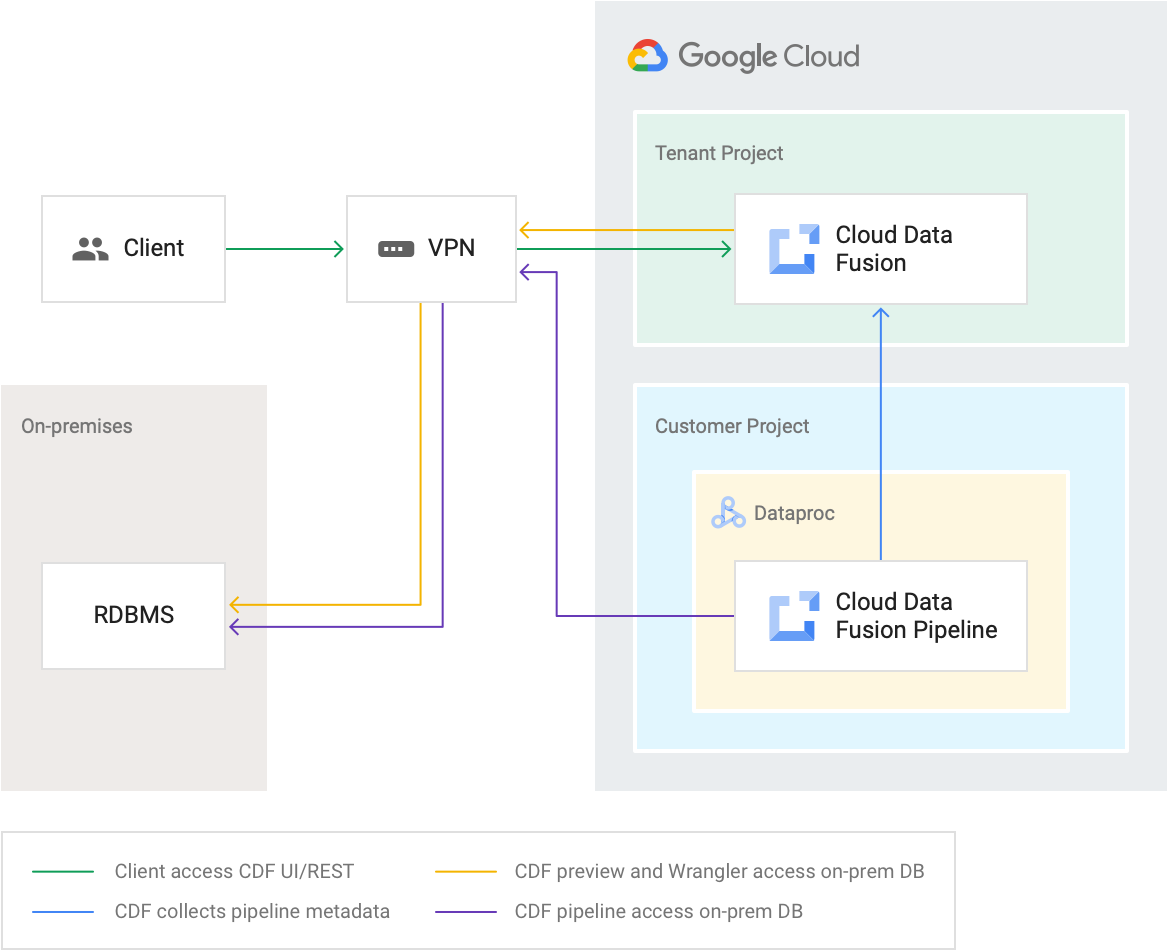

Puoi creare un'istanza privata di Cloud Data Fusion, che può essere collegata alla tua rete VPC tramite peering VPC o Private Service Connect. Le istanze private di Cloud Data Fusion hanno un indirizzo IP interno e non sono esposte alla rete internet pubblica. È disponibile una maggiore sicurezza utilizzando i Controlli di servizio VPC per stabilire un perimetro di sicurezza attorno a un'istanza privata di Cloud Data Fusion.

Per ulteriori informazioni, consulta la panoramica del networking di Cloud Data Fusion.

Esecuzione della pipeline su cluster Dataproc IP interni pre-creati

Puoi utilizzare un'istanza Cloud Data Fusion privata con il provisioner Hadoop remoto. Il cluster Dataproc deve trovarsi nella rete VPC in coppia con Cloud Data Fusion. Il provisioning di Hadoop remoto è configurato con l'indirizzo IP interno del nodo principale del cluster Dataproc.

Controllo degli accessi

Gestione dell'accesso all'istanza Cloud Data Fusion: le istanze con RBAC abilitato supportano la gestione dell'accesso a livello di spazio dei nomi tramite Identity and Access Management. Le istanze con RBAC disabilitato supportano solo la gestione dell'accesso a livello di istanza. Se hai accesso a un'istanza, hai accesso a tutte le pipeline e ai metadati in quell'istanza.

Accesso della pipeline ai dati: l'accesso della pipeline ai dati viene fornito concedendo l'accesso all'account di servizio, che può essere un account di servizio personalizzato specificato da te.

Regole firewall

Per l'esecuzione di una pipeline, puoi controllare l'ingresso e l'uscita impostando le regole firewall appropriate nella VPC del cliente su cui viene eseguita la pipeline.

Per ulteriori informazioni, consulta Regole firewall.

Archiviazione delle chiavi

Le password, le chiavi e altri dati vengono archiviati in modo sicuro in Cloud Data Fusion e criptati utilizzando le chiavi archiviate in Cloud Key Management Service. In fase di esecuzione, Cloud Data Fusion chiama Cloud Key Management Service per recuperare la chiave utilizzata per decriptare i secret archiviati.

Crittografia

Per impostazione predefinita, i dati vengono criptati at-rest utilizzando Google-owned and Google-managed encryption keys e in transito utilizzando TLS 1.2. Utilizzi chiavi di crittografia gestite dal cliente (CMEK) per controllare i dati scritti dalle pipeline di Cloud Data Fusion, inclusi i metadati dei cluster Dataproc e Cloud Storage, le origini dati e le destinazioni di BigQuery e Pub/Sub.

Account di servizio

Le pipeline Cloud Data Fusion vengono eseguite nei cluster Dataproc nel progetto del cliente e possono essere configurate per l'esecuzione utilizzando un account di servizio personalizzato specificato dal cliente. A un account di servizio personalizzato deve essere concesso il ruolo Utente account di servizio.

Progetti

I servizi Cloud Data Fusion vengono creati in progetti tenant gestiti da Google a cui gli utenti non possono accedere. Le pipeline di Cloud Data Fusion vengono eseguite sui cluster Dataproc all'interno dei progetti dei clienti. I clienti possono accedere a questi cluster per tutta la durata del loro ciclo di vita.

Audit log

Gli audit log di Cloud Data Fusion sono disponibili in Logging.

Plug-in e artefatti

Gli operatori e gli amministratori devono prestare attenzione a installare plug-in o elementi non attendibili, in quanto potrebbero rappresentare un rischio per la sicurezza.

Federazione delle identità per la forza lavoro

Gli utenti della federazione delle identità del personale possono eseguire operazioni in Cloud Data Fusion, ad esempio creare, eliminare, eseguire l'upgrade e elencare le istanze. Per ulteriori informazioni sulle limitazioni, consulta Federazione delle identità per la forza lavoro: prodotti supportati e limitazioni.