Recomendaciones de seguridad

Para las cargas de trabajo que requieren un límite de seguridad o aislamiento sólido, ten en cuenta lo siguiente:

Para aplicar un aislamiento estricto, coloca las cargas de trabajo sensibles a la seguridad en un proyecto Google Cloud diferente.

Para controlar el acceso a recursos específicos, habilita el control de acceso basado en roles en tus instancias de Cloud Data Fusion.

Para garantizar que no se pueda acceder a la instancia de forma pública y reducir el riesgo de robo de datos sensibles, habilita las direcciones IP internas y los Controles del servicio de VPC (VPC-SC) en tus instancias.

Autenticación

La IU web de Cloud Data Fusion admite mecanismos de autenticación compatibles con la consola de Google Cloud , con acceso controlado a través de la Administración de identidades y accesos.

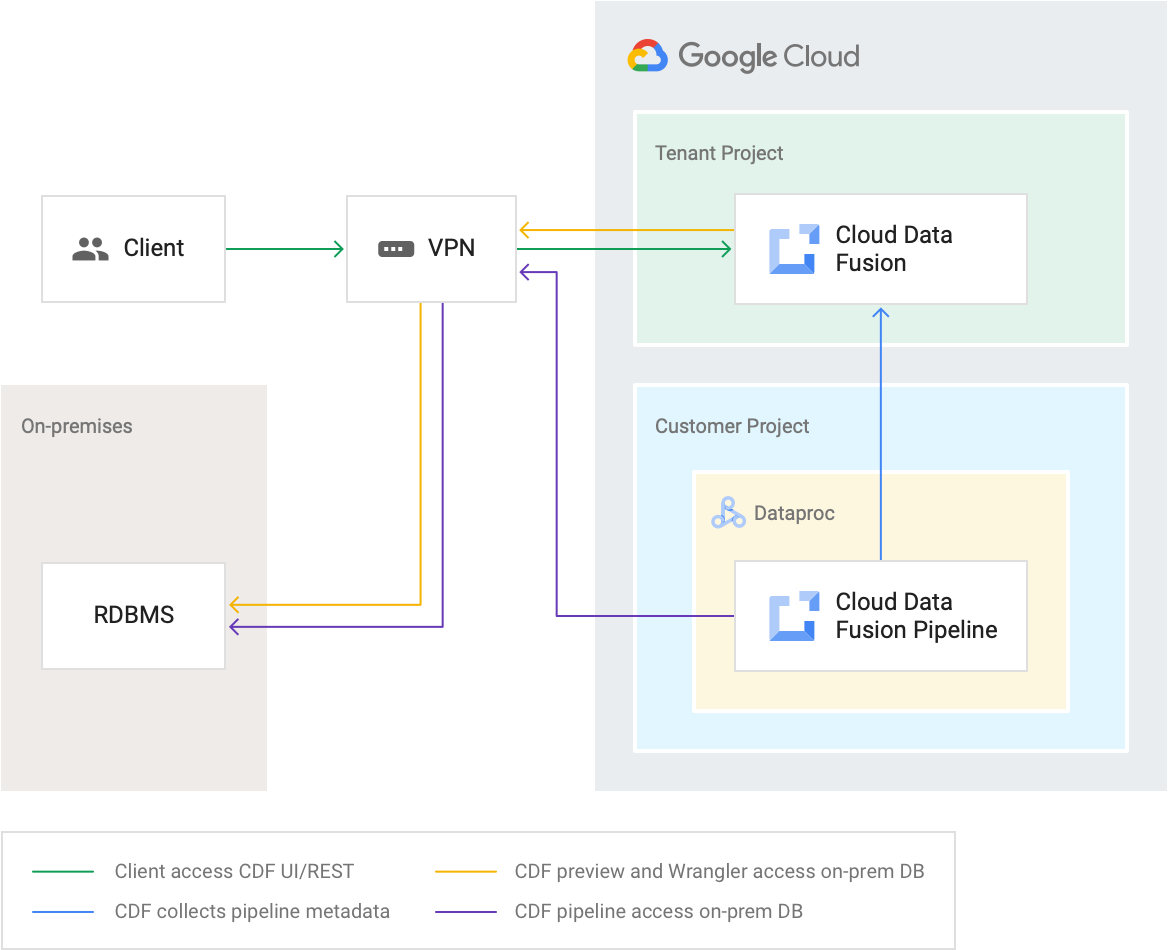

Controles de Herramientas de redes

Puedes crear una instancia privada de Cloud Data Fusion, que se puede conectar a tu red de VPC a través del intercambio de tráfico de redes de VPC o Private Service Connect. Las instancias privadas de Cloud Data Fusion tienen una dirección IP interna y no se exponen a la Internet pública. Hay seguridad adicional disponible con los Controles del servicio de VPC para establecer un perímetro de seguridad alrededor de una instancia privada de Cloud Data Fusion.

Para obtener más información, consulta la descripción general de las herramientas de redes de Cloud Data Fusion.

Ejecución de canalizaciones en clústeres Dataproc de IP interna creados con anterioridad

Puedes usar una instancia privada de Cloud Data Fusion con el aprovisionador de Hadoop remoto. El clúster de Dataproc debe estar en la red de VPC intercambio de tráfico con Cloud Data Fusion. El aprovisionador de Hadoop remoto se configura con la dirección IP interna del nodo principal del clúster de Dataproc.

Control de acceso

Administra el acceso a la instancia de Cloud Data Fusion: Las instancias habilitadas para RBAC admiten la administración del acceso a nivel del espacio de nombres a través de la administración de identidades y accesos. Las instancias con la RBAC inhabilitada solo admiten la administración del acceso a nivel de la instancia. Si tienes acceso a una instancia, tienes acceso a todas las canalizaciones y metadatos de esa instancia.

Acceso de la canalización a tus datos: el acceso de la canalización a los datos se proporciona cuando se proporciona acceso a la cuenta de servicio, que puede ser una cuenta de servicio personalizada que especifiques.

Reglas de firewall

Para la ejecución de una canalización, puedes controlar la entrada y la salida si configuras las reglas de firewall adecuadas en la VPC del cliente en la que se ejecuta la canalización.

Para obtener más información, consulta las Reglas de firewall.

Almacenamiento de claves

Las contraseñas, las claves y otros datos se almacenan de forma segura en Cloud Data Fusion y se encriptan con claves almacenadas en Cloud Key Management Service. En el entorno de ejecución, Cloud Data Fusion llama a Cloud Key Management Service para recuperar la clave que se usa para desencriptar los secretos almacenados.

Encriptación

De forma predeterminada, los datos se encriptan en reposo mediante Google-owned and Google-managed encryption keys y en tránsito mediante TLS v1.2. Usa claves de encriptación administradas por el cliente (CMEK) para controlar los datos escritos por las canalizaciones de Cloud Data Fusion, incluidos los metadatos de clústeres de Dataproc, y los receptores y las fuentes de datos de Cloud Storage, BigQuery y Pub/Sub.

Cuentas de servicio

Las canalizaciones de Cloud Data Fusion se ejecutan en clústeres de Dataproc en el proyecto de cliente y se pueden configurar para que se ejecuten con una cuenta de servicio (personalizada) especificada por el cliente. Se debe otorgar una cuenta de servicio personalizada a la función de Usuario de cuentas de servicio.

Proyectos

Los servicios de Cloud Data Fusion se crean en proyectos de usuarios administrados por Google a los que los usuarios no pueden acceder. Las canalizaciones de Cloud Data Fusion se ejecutan en clústeres de Dataproc dentro de proyectos de clientes. Los clientes pueden acceder a estos clústeres durante su ciclo de vida.

Registros de auditoría

Los registros de auditoría de Cloud Data Fusion están disponibles en Logging.

Complementos y artefactos

Los operadores y los administradores deberían tener cuidado cuando instalan complementos o artefactos no confiables, ya que podrían representar un riesgo de seguridad.

Federación de Workforce Identity

Los usuarios de la federación de identidades de personal pueden realizar operaciones en Cloud Data Fusion, como crear, borrar, actualizar y enumerar instancias. Para obtener más información sobre las limitaciones, consulta Federación de identidades de personal: productos admitidos y limitaciones.