Google Security Operations - Risposta

Rispondi in modo rapido e preciso

Risposta moderna, rapida ed efficace che combina l'automazione low code con una collaborazione straordinaria.

Scopri di più sulla piattaforma Google Security Operations.

Funzionalità

Riduci il lavoro manuale con i playbook di risposta automatizzati

Automatizza le sfide quotidiane più comuni (phishing o ransomware) con casi d'uso pronti per l'esecuzione, completi di playbook, avvisi simulati e tutorial.

Crea playbook che orchestrano centinaia di strumenti con un semplice trascinamento. Inoltre, automatizza le attività ripetitive per rispondere più rapidamente e risparmiare tempo da dedicare a lavori più redditizi.

Gestisci, ottimizza, risolvi i problemi ed esegui l'iterazione dei playbook con funzionalità di gestione del ciclo di vita, tra cui analisi dell'esecuzione, blocchi di playbook riutilizzabili, controllo delle versioni e rollback.

Risolvi le minacce con playbook creati dall'AI generativa.

Risolvi le minacce più velocemente con contesto e collaborazione

Ricevi automaticamente contesto e indicazioni sulle minacce, oltre a suggerimenti su come rispondere con Gemini in Security Operations.

Integra una threat intelligence senza eguali e visualizza i dati contestuali più importanti per ogni minaccia (chi ha fatto cosa e quando) e le relazioni tra tutte le entità coinvolte collegate a un evento, un prodotto o un'origine.

Chatta e tagga i colleghi, assegna attività e monitora l'avanzamento di una richiesta direttamente dalla relativa bacheca, per assicurarti che ognuna venga gestita completamente e che nulla vada perso.

Acquisisci insight su SecOps in modo coerente

Monitora le metriche SOC e i KPI in tempo reale con report interattivi e modelli di dashboard pronti all'uso per visualizzare le prestazioni del tuo team in base alle metriche più importanti, dai tassi di rilevamento ai casi chiusi fino al miglioramento nel tempo.

Sfrutta la business intelligence per misurare e gestire in modo efficace le operazioni. Connetti, visualizza ed esamina i dati per identificare lacune, riallocare risorse, elaborare i processi esistenti o identificare dove automatizzare i processi manuali.

Acquisisci, documenta e crea automaticamente report su tutte le attività del SOC. Acquisisci tutte le attività dei casi degli analisti, comprese tutte le azioni automatiche, le attività manuali, le chat, i task e i file caricati, in un unico repository, disponibile per la ricerca e verificabile.

Come funziona

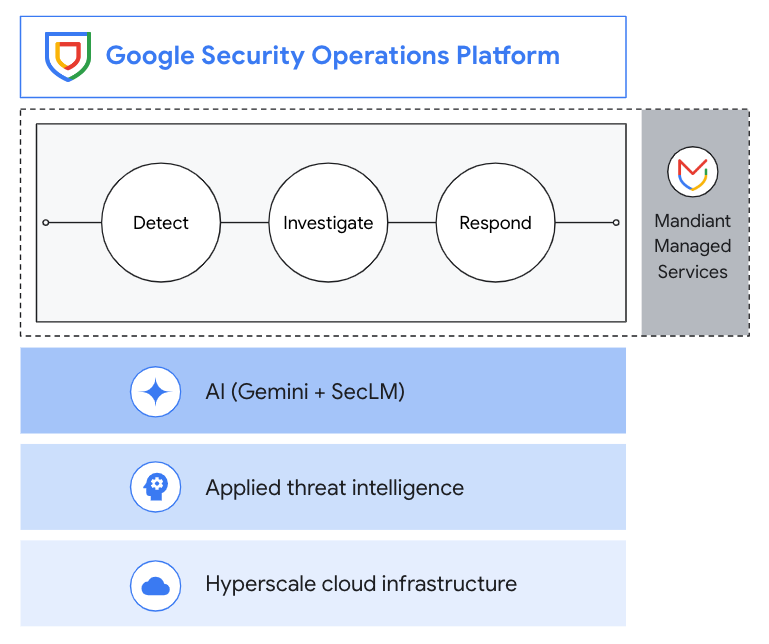

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare il rilevamento, l'indagine e la risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare il rilevamento, l'indagine e la risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Utilizzi comuni

Automatizza le attività ripetitive

Riduci drasticamente i tempi di risposta

Interpreta e risolvi le minacce più rapidamente

Interpreta e risolvi le minacce più rapidamente

Combina l'automazione dei playbook, la gestione dei casi e la threat intelligence integrata in un'unica esperienza cloud-native intuitiva, che ti consentirà di concentrarti sulle informazioni che contano e di arrivare alla causa principale in pochi secondi.

Tutorial, guide rapide e lab

Interpreta e risolvi le minacce più rapidamente

Interpreta e risolvi le minacce più rapidamente

Combina l'automazione dei playbook, la gestione dei casi e la threat intelligence integrata in un'unica esperienza cloud-native intuitiva, che ti consentirà di concentrarti sulle informazioni che contano e di arrivare alla causa principale in pochi secondi.

Prezzi

| Informazioni sui prezzi di Google Security Operations | Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi. | |

|---|---|---|

| Tipo di pacchetto | Funzionalità incluse | Prezzi |

Standard | Funzionalità SIEM e SOAR di base Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto. Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi. Scegli un sottoinsieme di regole di rilevamento selezionate. Threat intelligence Integra i tuoi feed di threat intelligence. Gestione della pipeline di dati Include filtri e trasformazioni limitati. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise | Include tutto nel pacchetto Standard più: Funzionalità SIEM e SOAR di base Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi. UEBA Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità. Threat intelligence Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT. Rilevamenti selezionati da Google Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud. Gemini in Security Operations Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche. Gestione della pipeline di dati Include filtri e trasformazioni limitati. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise Plus | Include tutto nel pacchetto Enterprise più: Funzionalità SIEM e SOAR di base Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi. Threat intelligence applicata Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant. Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario. Rilevamenti selezionati da Google Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti. Gestione della pipeline di dati Include filtri avanzati, redazioni, trasformazioni e routing verso Google. Inoltre, sono inclusi 12 mesi di routing verso altre destinazioni per le migrazioni SIEM. Archiviazione UDM BigQuery Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita). | Contatta il team di vendita per informazioni sui prezzi |

Informazioni sui prezzi di Google Security Operations

Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi.

Standard

Funzionalità SIEM e SOAR di base

Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto.

Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi. Scegli un sottoinsieme di regole di rilevamento selezionate.

Threat intelligence

Integra i tuoi feed di threat intelligence.

Gestione della pipeline di dati

Include filtri e trasformazioni limitati.

Contatta il team di vendita per informazioni sui prezzi

Enterprise

Include tutto nel pacchetto Standard più:

Funzionalità SIEM e SOAR di base

Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi.

UEBA

Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità.

Threat intelligence

Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT.

Rilevamenti selezionati da Google

Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud.

Gemini in Security Operations

Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche.

Gestione della pipeline di dati

Include filtri e trasformazioni limitati.

Contatta il team di vendita per informazioni sui prezzi

Enterprise Plus

Include tutto nel pacchetto Enterprise più:

Funzionalità SIEM e SOAR di base

Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi.

Threat intelligence applicata

Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant.

Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario.

Rilevamenti selezionati da Google

Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti.

Gestione della pipeline di dati

Include filtri avanzati, redazioni, trasformazioni e routing verso Google. Inoltre, sono inclusi 12 mesi di routing verso altre destinazioni per le migrazioni SIEM.

Archiviazione UDM BigQuery

Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita).

Contatta il team di vendita per informazioni sui prezzi

Scopri cosa può fare per te Google Security Operations

Business case

Scopri in che modo organizzazioni come la tua riducono i costi, aumentano il ROI e promuovono l'innovazione con Google Security Operations

Studio di Forrester Consulting: i clienti riferiscono un ROI del 240% con Google Security Operations

CISO, compagnia assicurativa

"In parole povere, Google SecOps è un fattore di riduttore dei rischi in massa. Le minacce che avrebbero avuto un impatto sulla nostra attività non lo hanno più, perché abbiamo una maggiore osservabilità, un tempo medio di rilevamento ridotto e un tempo medio di risposta migliore."

Contenuti correlati

Report Forrester: Google è stato nominato Strong Performer in The Forrester Wave: Security Analytics Platforms, Q2 2025

Studio di Forrester Consulting: The total economic impact of Google Security Operations

Valutazione della maturità: valuta la maturità del tuo SOC per ottenere un report personalizzato con consigli di esperti

Scelto e amato dai team di sicurezza di tutto il mondo

"Una cosa fantastica di Google Security Operations è che hai SOAR, SIEM e tutto il resto in un unico posto." - Manan Doshi, Senior Security Engineer, Etsy

"Ogni evento viene indirizzato alla nostra unica fonte attendibile per la sicurezza, Chronicle Security Operations, dove possiamo automatizzare molte operazioni per velocizzare la risposta e semplificare la vita dei nostri analisti". - Nicola Mutti, CISO, Telepass

"Con il SIEM tradizionale, in genere occorrono da 5 a 7 persone con un ambiente delle nostre dimensioni. Con Google Security Operations, stiamo registrando una quantità di dati circa 22 volte maggiore, stiamo vedendo un numero di eventi 3 volte superiore e stiamo chiudendo le indagini in metà tempo." - Mike Orosz, CISO, Vertiv