Das agentische SOC

KI-gestützte, von Menschen verwaltete Sicherheit ist da. KI-Agents verbessern die Sicherheit, indem sie rund um die Uhr die zeitaufwendigsten und sich wiederholenden Aufgaben übernehmen. So können sich Teams auf wirklich neue und komplexe Bedrohungen konzentrieren.

Vorteile

Sicherheitsabläufe mit KI-Agents transformieren

Bedrohungen schneller erkennen und abwehren

Bedrohungen schneller erkennen und abwehren

Verkürzen Sie die Verweildauer von Angreifern drastisch, indem Sie Warnungen autonom priorisieren, Bedrohungen untersuchen und Reaktionsmaßnahmen in Echtzeit koordinieren.

Mehr Produktivität am Arbeitsplatz

Mehr Produktivität am Arbeitsplatz

Automatisieren Sie manuelle Sicherheitsabläufe, damit sich Ihr Team auf hochwertige, wirkungsvolle Analysen und Maßnahmen zur Bekämpfung neuer Bedrohungen konzentrieren kann.

Verteidigung stärken

Verteidigung stärken

Wechseln Sie von einer reaktiven zu einer proaktiven Sicherheitsstrategie, indem Sie Ihre Umgebung kontinuierlich bewerten, Abdeckungslücken identifizieren und Erkennungsmechanismen dynamisch anpassen.

Wichtige Features

Der Weg zum agentischen SOC

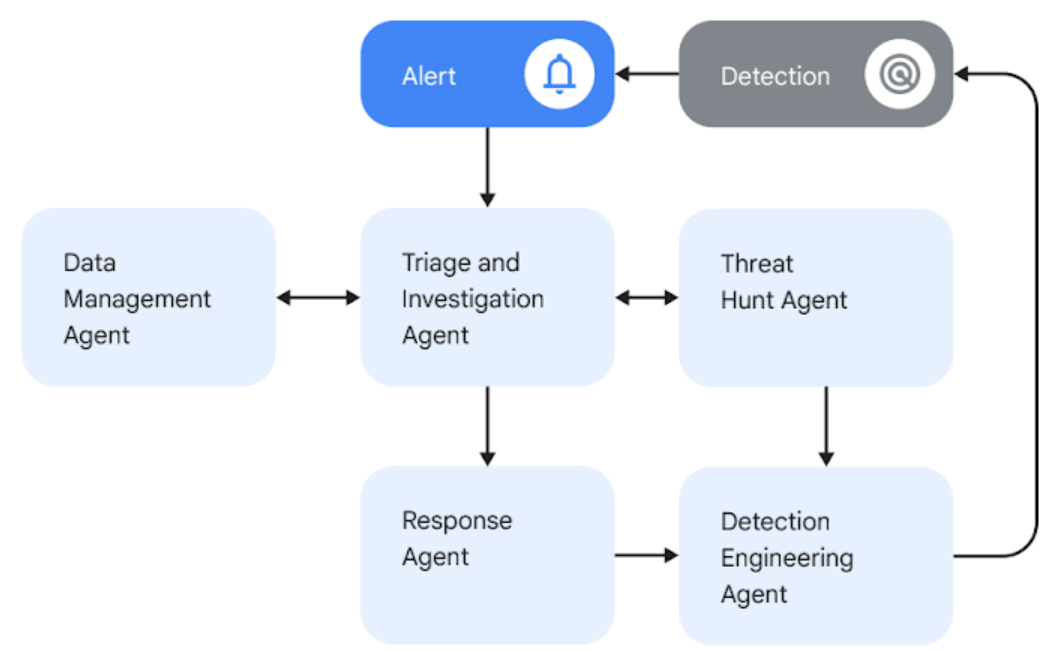

Ein agentisches SOC orchestriert ein dynamisches System von KI-Agents, die in einer kontinuierlichen Schleife zusammenarbeiten, um sich in Echtzeit an eine sich verändernde Sicherheitsumgebung anzupassen.

Autonome Triage und Untersuchung

Ein Agent für die Sichtung und Untersuchung von Warnungen hilft, Bedrohungen zu priorisieren, indem er automatisch Ergebnisse analysiert, sie mit Threat Intelligence anreichert und ein Urteil mit Empfehlungen für die nächsten Schritte abgibt.

Proactive threat hunting

Ein dedizierter Threat-Hunting-Agent sucht proaktiv nach unbekannten Bedrohungen in Ihrer Umgebung und nutzt Informationen von Mandiant, VirusTotal und Google, um Angreifer zu finden, bevor sie zuschlagen.

Dynamische Entwicklung von Erkennungsmechanismen

Ein Agent für die Entwicklung von Erkennungsmechanismen analysiert kontinuierlich das Bedrohungsprofil Ihres Unternehmens, um Erkennungsregeln zu erstellen, zu testen und zu optimieren und so Abdeckungslücken zu schließen, sobald sie auftreten.

Startbereit? Kontakt

Kunden

So setzen Kundenunternehmen KI heute für die Sicherheit ein

Gleich loslegen

Welche Herausforderung wollen Sie meistern? Ein Google Cloud-Experte unterstützt Sie gern dabei, die beste Lösung zu finden.

Mit einem zertifizierten Partner arbeiten

Partner findenGoogle Cloud verwenden

Kostenlos testenSofort einsatzbereite Lösungen erstellen

Im Marketplace umsehen