Los ciberatacantes son estratégicos y metódicos. Conocen su misión y se disponen a llevar a cabo sus ataques de forma secuencial con la esperanza de no ser detectados. Esta secuencia predecible de eventos es el ciclo de vida del ataque dirigido. Como organización, es fundamental proteger tus datos y activos cibernéticos críticos de todos los actores de amenazas en todas las etapas del ciclo de vida de los ataques dirigidos.

Los expertos de Mandiant usan su profundo conocimiento de los atacantes y el ciclo de vida de los ataques específicos, combinado con la comprensión de tu entorno único, para determinar las medidas preventivas que debes tomar en las distintas etapas que se describen a continuación.

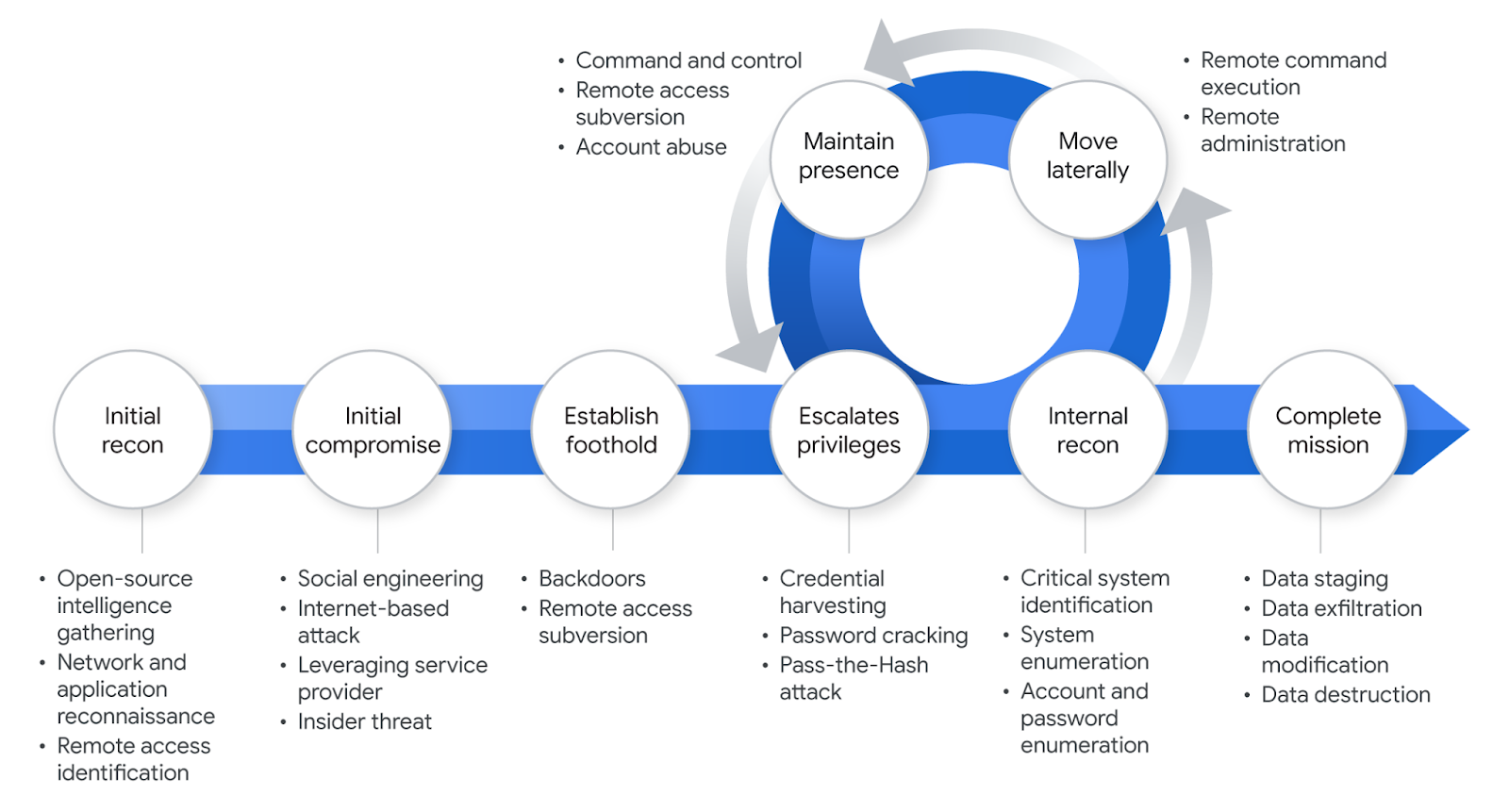

La representación de Mandiant del ciclo de vida de los ataques específicos ilustra las principales fases de una intrusión típica. Si bien no todos los ataques siguen el flujo exacto de este modelo, el gráfico que se muestra a continuación proporciona una representación visual del ciclo de vida común de los ataques.

- Reconocimiento inicial: En esta etapa, el atacante investiga los sistemas y empleados de la empresa objetivo, y define una metodología para la intrusión. El atacante también puede buscar infraestructura que proporcione acceso remoto a un entorno o buscar empleados para atacarlos con ingeniería social.

- Compromiso inicial: Aquí, el atacante ejecuta con éxito un código malicioso en uno o más sistemas corporativos. Esto suele ocurrir como resultado de un ataque de ingeniería social o la explotación de una vulnerabilidad en un sistema orientado a Internet.

- Establecer una posición: Inmediatamente después del compromiso inicial, el atacante mantiene el control continuo sobre un sistema recientemente comprometido. Por lo general, el atacante establece una posición instalando una puerta trasera persistente o descargando utilidades adicionales en el sistema vulnerado.

- Escalación de privilegios: En esta etapa, el atacante obtiene acceso adicional a los sistemas y los datos corporativos dentro del entorno. Los atacantes suelen aumentar a sus privilegios a través de la recopilación de credenciales, el registro de pulsaciones de teclas o la subversión de sistemas de autenticación.

- Reconocimiento interno: A continuación, el atacante explora el entorno de la organización para comprender mejor la infraestructura, el almacenamiento de la información de interés y los roles y las responsabilidades de las personas clave.

- Desplazamiento lateral: El atacante usa las cuentas obtenidas en la fase de “Escalación de privilegios” y se desplaza lateralmente a sistemas adicionales dentro del entorno comprometido. Las técnicas de movimiento lateral comunes incluyen el acceso a archivos compartidos en la red, la ejecución remota de comandos o el acceso a sistemas a través de protocolos de acceso remoto, como los servicios de escritorio remoto (RDS) o Secure Shell (SSH).

- Mantener la presencia: El atacante garantiza el acceso continuo al entorno mediante la instalación de varias variantes de puertas traseras o el acceso a servicios de acceso remoto, como la red privada virtual (VPN) corporativa.

- Misión completada: El atacante logra los objetivos de la intrusión, como robar propiedad intelectual, datos financieros, información de fusiones y adquisiciones o información de identificación personal (PII). En otros casos, el objetivo de la misión podría ser la interrupción de sistemas o servicios, o la destrucción de datos dentro del entorno.

Comprender los pasos que siguen los atacantes es importante para establecer un plan que evite estos ataques y mitigue los riesgos. El primer paso es comprender las etapas del ciclo de vida de un ataque dirigido. Para asegurarte de que tu organización esté preparada y pueda prevenir ataques, recurre al equipo de expertos de Mandiant como tu socio en la preparación cibernética.