Google Threat Intelligence

Renseignements exploitables sur les menaces, à l'échelle de Google

Bénéficiez d'une visibilité et d'un contexte complets sur les menaces les plus importantes pour votre organisation.

Fonctionnalités

Découvrez qui vous cible grâce à une visibilité inégalée

Google Threat Intelligence offre une visibilité inégalée sur les menaces, ce qui nous permet de fournir aux équipes de sécurité du monde entier des renseignements détaillés sur les menaces au moment opportun. En défendant des milliards d'utilisateurs, en détectant des millions d'attaques par hameçonnage et en consacrant des centaines de milliers d'heures à l'investigation des incidents, nous avons la visibilité nécessaire pour appréhender l'ensemble des menaces et protéger les organisations les plus importantes, comme la vôtre.

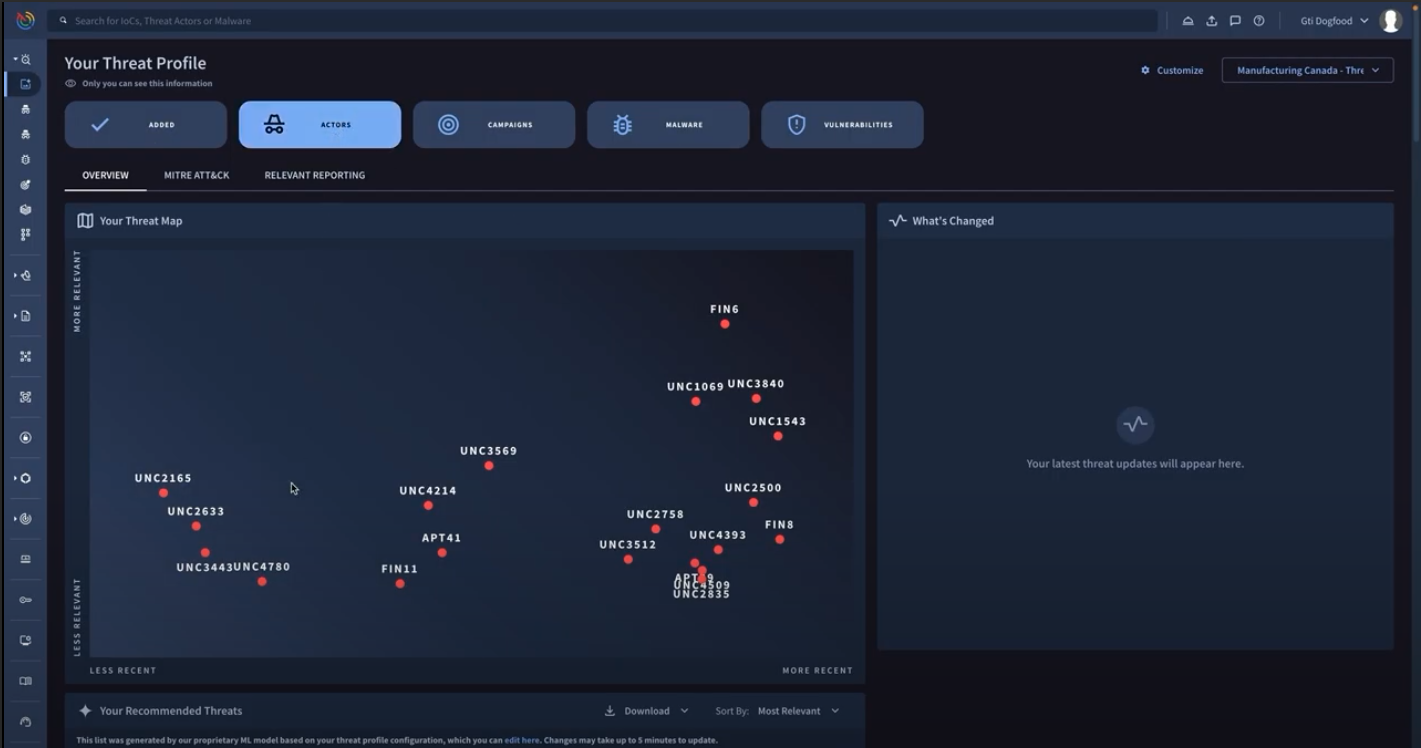

Exploitez concrètement vos informations

Concentrez-vous sur les menaces les plus pertinentes pour votre organisation en identifiant les acteurs malveillants et leurs outils et techniques en constante évolution. Exploitez ces insights pour définir vos défenses de façon proactive, traquer efficacement les nouvelles menaces et les contrer en quelques minutes.

Intégrez Google à votre équipe de sécurité

Développez les capacités de votre équipe grâce aux analystes en menaces Mandiant désignés comme les meilleurs du secteur. Nos experts en renseignements sur les menaces sont là pour vous aider. Que vous recherchiez une formation pour votre équipe dans le domaine du renseignement sur les cybermenaces, que vous souhaitiez mieux comprendre les menaces sur lesquelles vous concentrer et agir, ou que ayez besoin d'un spécialiste pour accompagner votre équipe, nous disposons de l'expertise nécessaire pour vous aider à exploiter le mieux possible les renseignements sur les menaces.

Faites appel à un expert Mandiant directement dans la console pour gérer les menaces plus rapidement et passer à la tâche suivante.

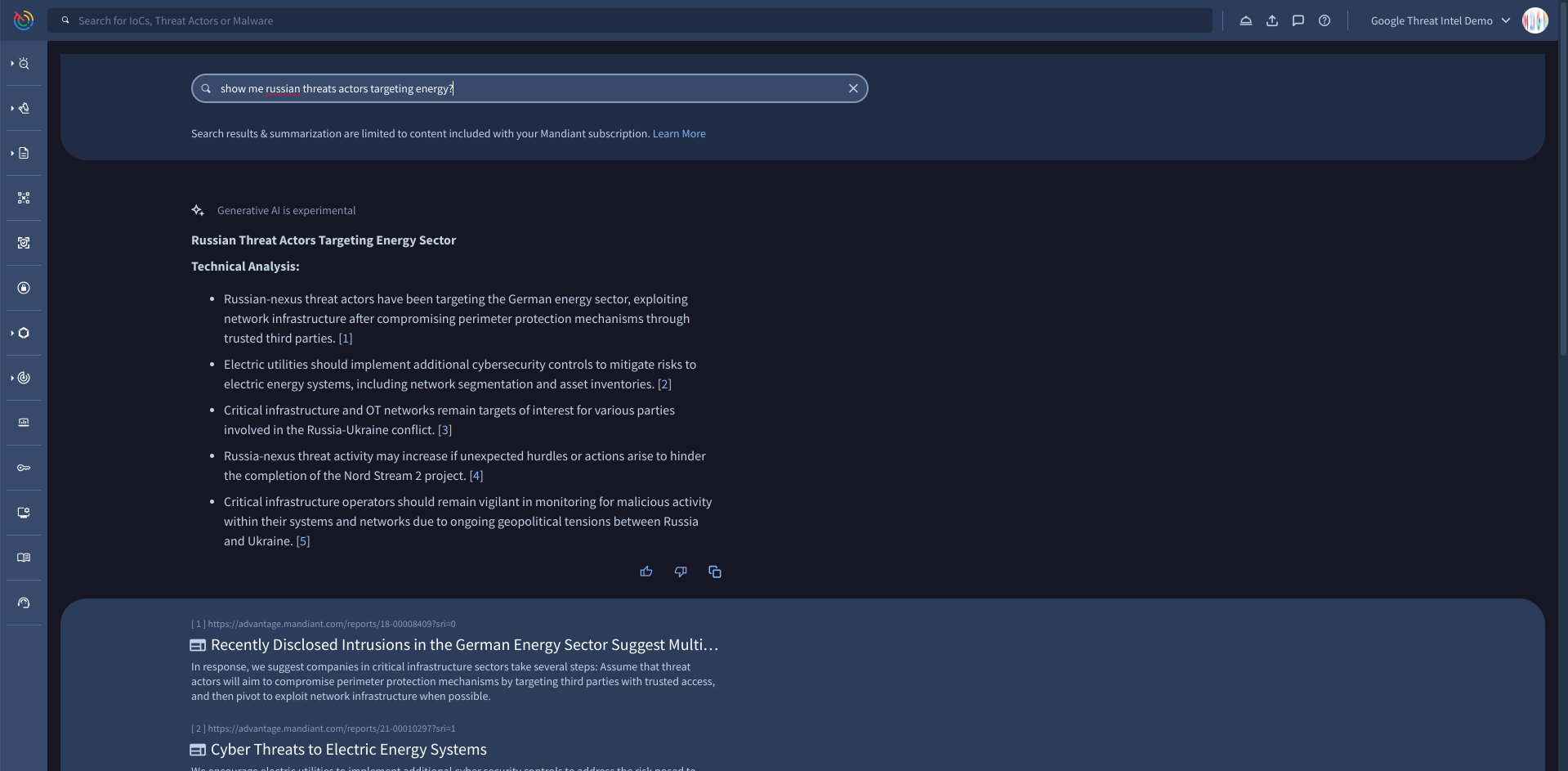

Boostez les capacités de votre équipe avec Gemini

Optimisez vos workflows avec l'aide de l'IA. Gemini dans Threat Intelligence analyse de vastes ensembles de données et agit comme un catalyseur de force, en vous présentant immédiatement les menaces les plus pertinentes pour votre profil de risque unique et en réduisant le nombre d'alertes génériques. Il apprend en permanence de vos actions et adapte ses résultats pour répondre plus précisément à vos besoins spécifiques au fil du temps.

Simplifiez les workflows et la collaboration avec une instance Workbench

Prenez le contrôle de vos analyses des menaces. Notre plateforme de renseignements sur les menaces regroupe en un seul et même endroit tout ce dont vous avez besoin : une grande base de données de logiciels malveillants, des outils puissants, un contexte pertinent et une collaboration simplifiée. Personnalisez vos workflows avec des graphiques, des résultats de détection, le partage de règles et des collections pour maximiser l'efficacité.

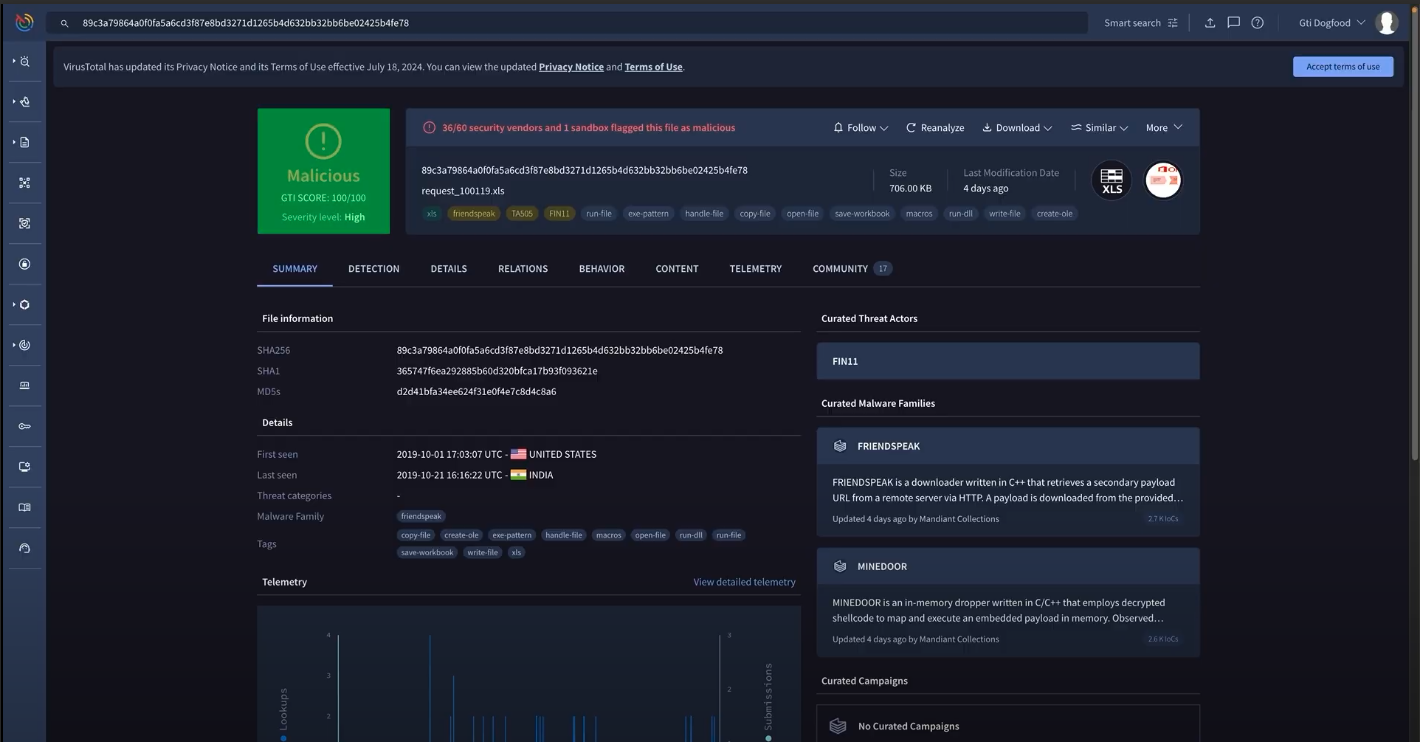

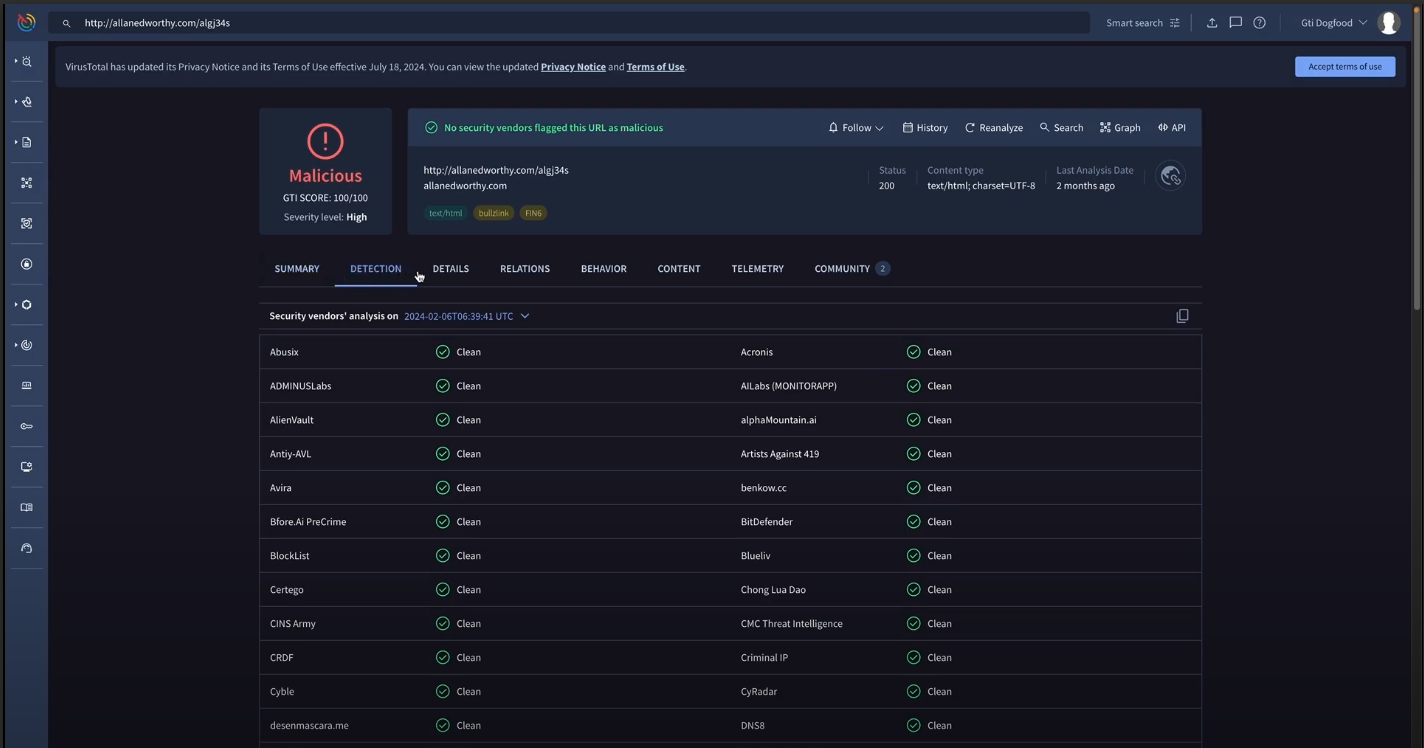

Faites confiance à un verdict unifié

Lorsqu'il s'agit de sécurité et des menaces auxquelles vous faites face, vous devez avoir confiance dans les renseignements que vous utilisez. Pour rendre un verdict unifié, Google Threat Intelligence rassemble des informations issues des nombreux insights de Google sur les menaces, des renseignements sur les menaces collectés par les employés et les utilisateurs de Mandiant, ainsi que de l'immense base de données sur les menaces de VirusTotal. Vous obtenez ainsi une seule réponse pour déterminer si un indicateur ou un objet suspect doit être traité comme une menace urgente pour votre organisation.

Fonctionnement

Gardez une longueur d'avance sur les pirates informatiques et prenez des mesures en quelques minutes au lieu de plusieurs semaines avec Google Threat Intelligence. Profitez de notre visibilité étendue pour protéger vos données d’événements et associez des renseignements sur les menaces pour réduire les failles. Éliminez les zones d'ombre en maximisant le contrôle et en minimisant l'impact potentiel d'une violation.

Gardez une longueur d'avance sur les pirates informatiques et prenez des mesures en quelques minutes au lieu de plusieurs semaines avec Google Threat Intelligence. Profitez de notre visibilité étendue pour protéger vos données d’événements et associez des renseignements sur les menaces pour réduire les failles. Éliminez les zones d'ombre en maximisant le contrôle et en minimisant l'impact potentiel d'une violation.

Utilisations courantes

Automatiser l'enrichissement des IoC et la hiérarchisation des alertes

Enrichissez et hiérarchisez les alertes SIEM

Ressources de formation

Enrichissez et hiérarchisez les alertes SIEM

Répondre aux incidents avec assurance

Renforcez les capacités de réponse aux incidents et d’investigation

Ressources de formation

Renforcez les capacités de réponse aux incidents et d’investigation

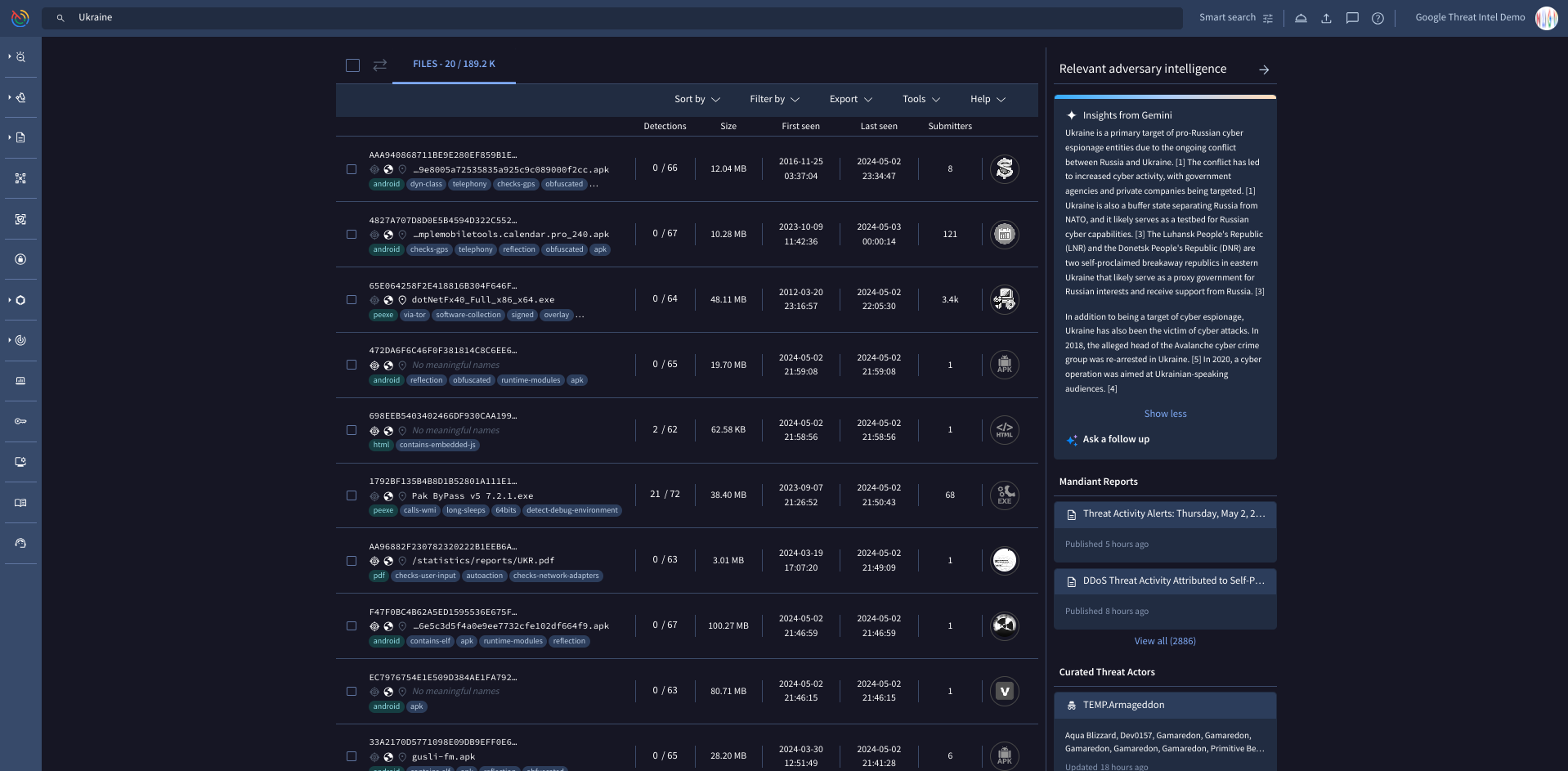

Renseignements sur les menaces et traque avancée

Traquez efficacement les menaces

Ressources de formation

Traquez efficacement les menaces

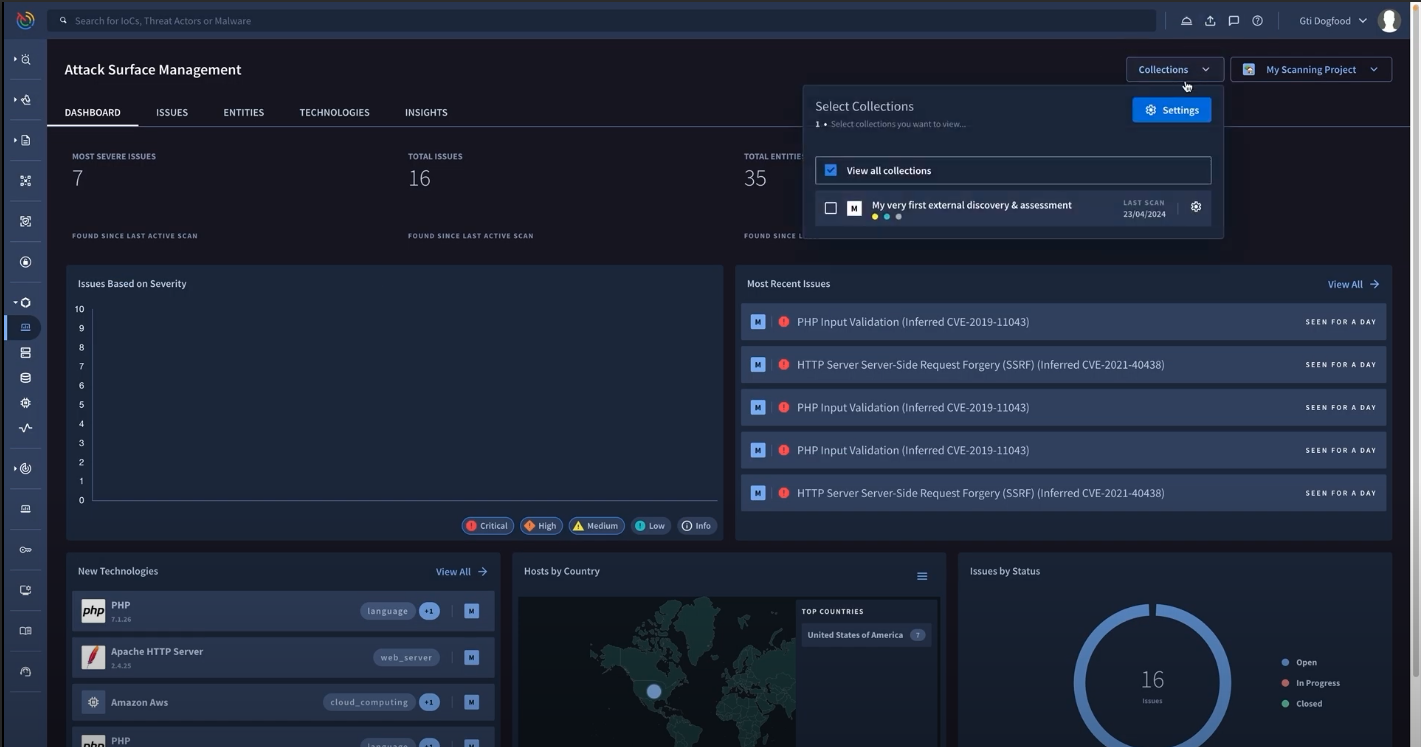

Détecter les menaces externes

Gardez une longueur d'avance sur les menaces

Ressources de formation

Gardez une longueur d'avance sur les menaces

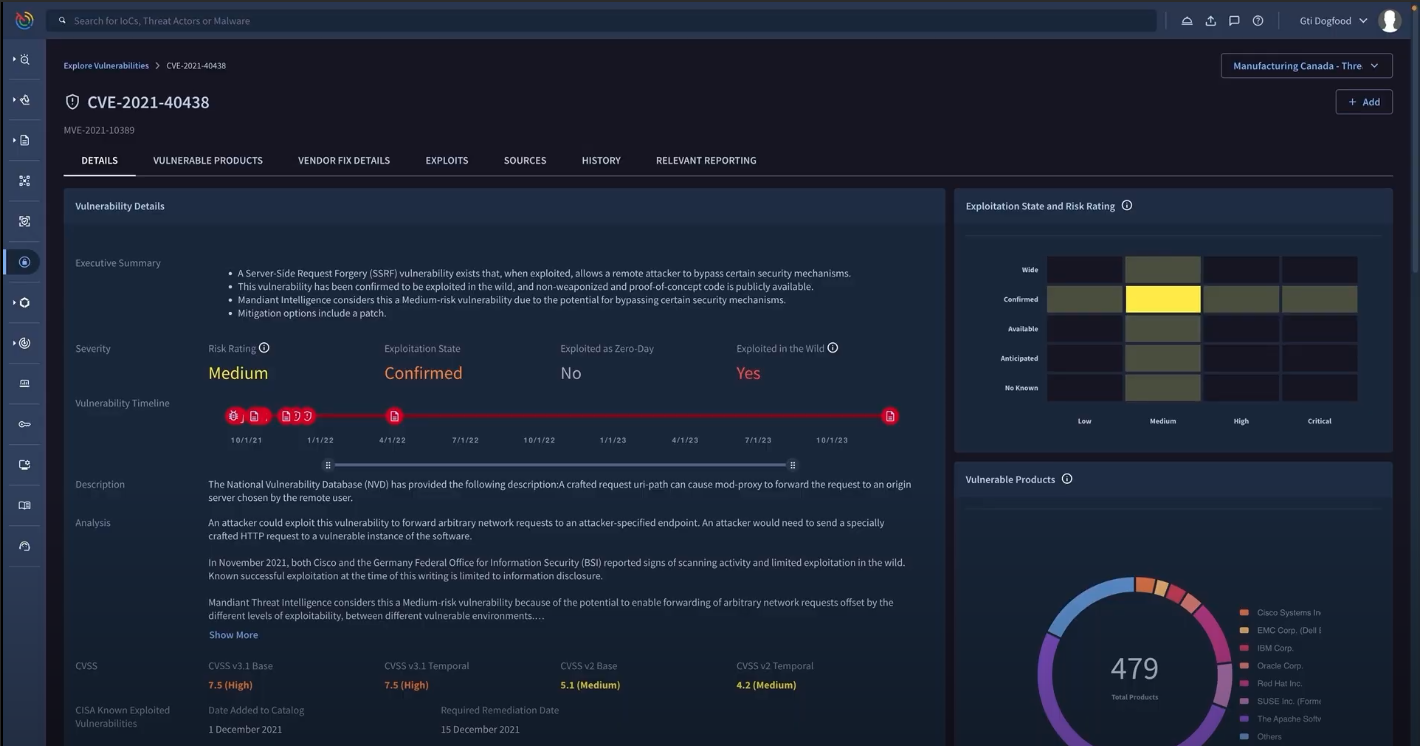

Gestion optimisée des failles

Concentrez nos ressources là où elles sont les plus utiles

Ressources de formation

Concentrez nos ressources là où elles sont les plus utiles

Renseignements sur les menaces optimisés par l'IA

Identifiez et détectez les principales menaces qui pèsent sur votre organisation

Ressources de formation

Identifiez et détectez les principales menaces qui pèsent sur votre organisation

Comprendre plus rapidement les menaces grâce à des résumés générés par l'IA

Exploitez la puissance de Gemini dans Threat Intelligence

Ressources de formation

Exploitez la puissance de Gemini dans Threat Intelligence

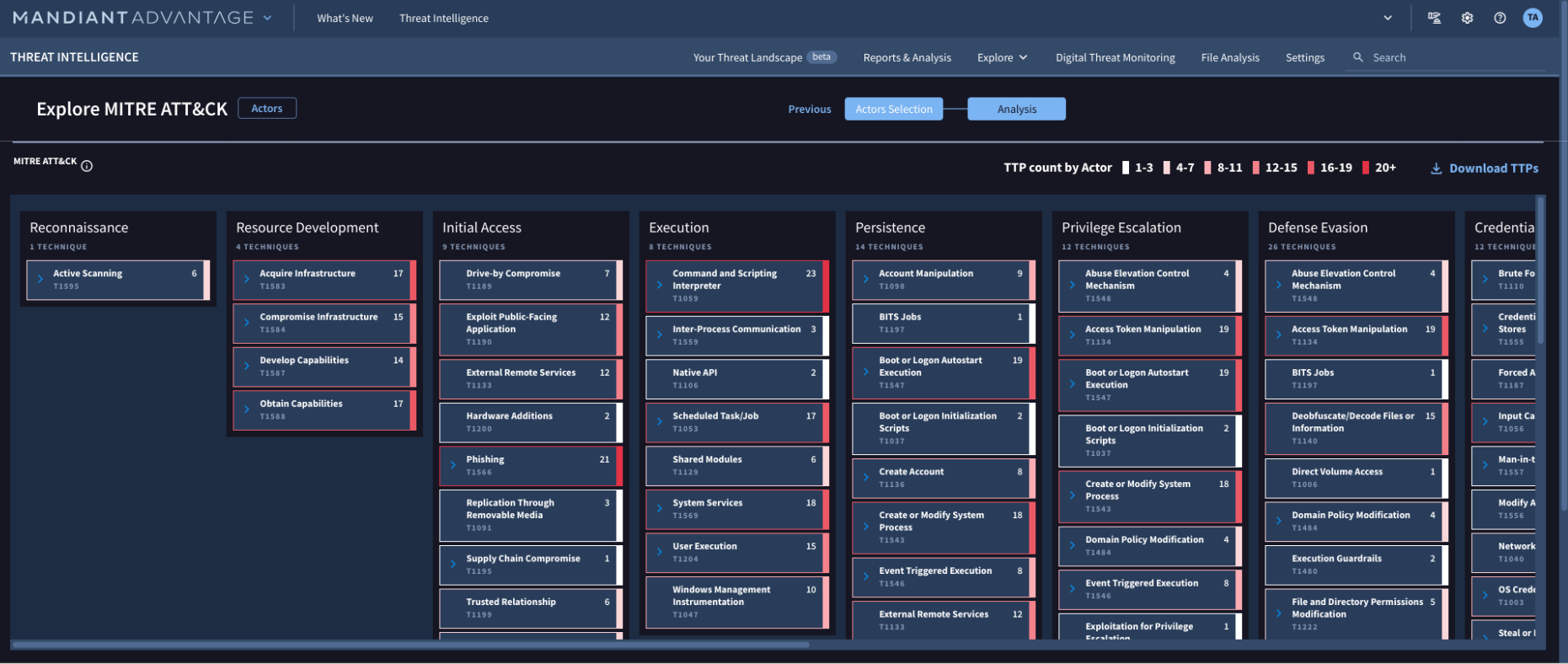

Connaître le modus operandi des acteurs malveillants

Sachez comment l’attaque se produira avant qu’elle ne commence

Ressources de formation

Sachez comment l’attaque se produira avant qu’elle ne commence

Anticiper, identifier et contrer les menaces en toute confiance

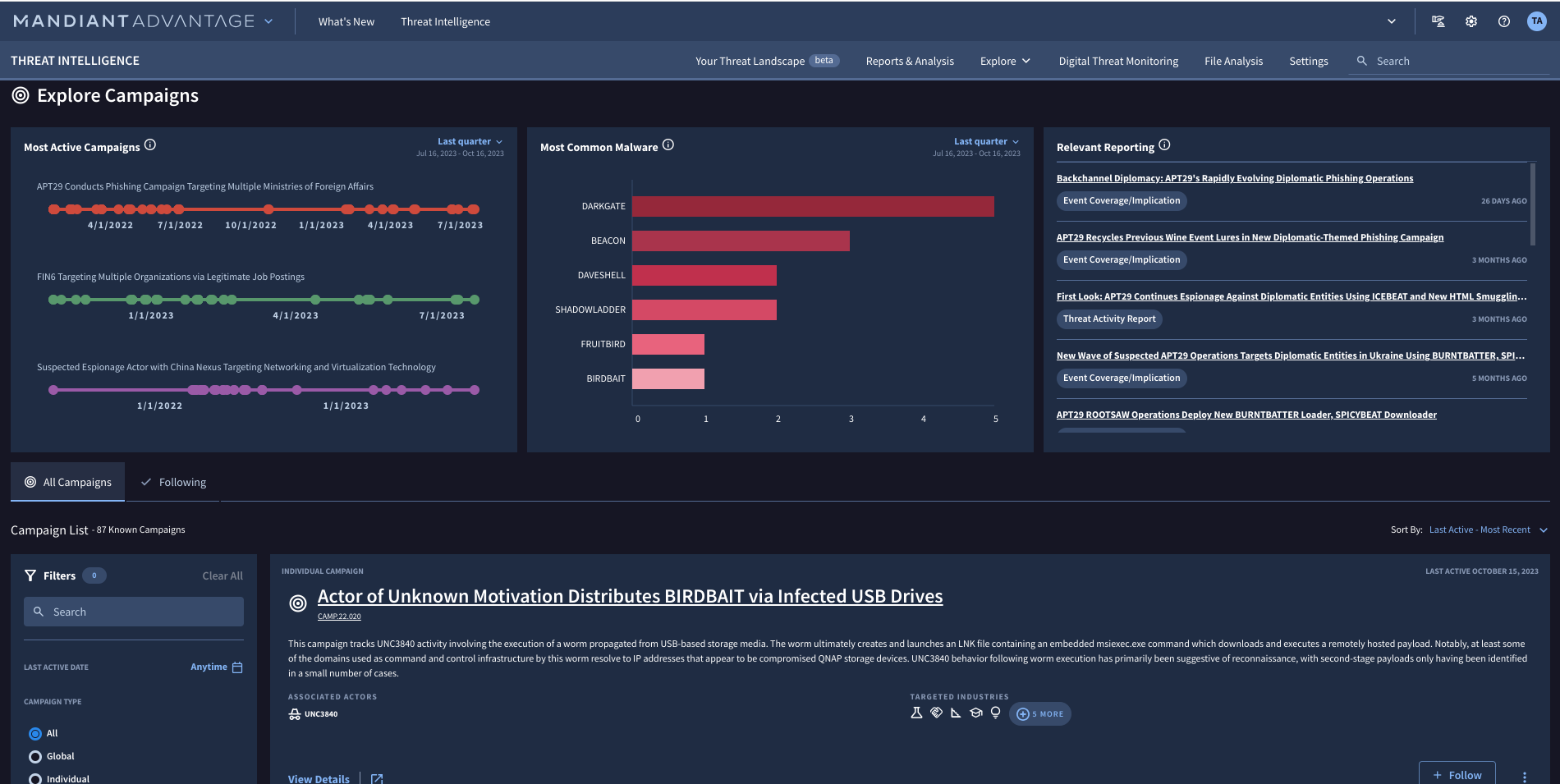

Visibilité sur les campagnes de menaces actives

Ressources de formation

Visibilité sur les campagnes de menaces actives

Google Threat Intelligence OEM

Intégrez Google Threat Intelligence à votre offre

Ressources de formation

Intégrez Google Threat Intelligence à votre offre

Tarification

| Modalités de tarification de Google Threat Intelligence | Les abonnements sont facturés sur la base d'un tarif forfaitaire annuel avec un nombre défini d'appels d'API par niveau d'abonnement. Vous pouvez ajouter d'autres packs d'appels d'API. | |

|---|---|---|

| Produit/Abonnement | Description | Tarifs |

Google Threat Intelligence – Standard | Pour les organisations qui souhaitent trier et détecter les événements en fonction des renseignements sur les menaces afin d'améliorer leur stratégie de sécurité. | |

Google Threat Intelligence – Enterprise | Pour les organisations qui souhaitent utiliser les renseignements sur les menaces pour être plus proactives, en apprendre plus sur les acteurs malveillants qui les ciblent et les traquer efficacement. | |

Google Threat Intelligence – Enterprise+ | Pour les organisations disposant de solides équipes chargées des renseignements sur les cybermenaces, qui considèrent ces données comme un outil essentiel pour comprendre les pirates informatiques et garder une longueur d’avance. | |

Google Threat Intelligence – OEM | Pour les fournisseurs de technologie qui souhaitent aider leurs clients à garder une longueur d'avance sur les pirates informatiques grâce à Google Threat Intelligence. | |

Modalités de tarification de Google Threat Intelligence

Les abonnements sont facturés sur la base d'un tarif forfaitaire annuel avec un nombre défini d'appels d'API par niveau d'abonnement. Vous pouvez ajouter d'autres packs d'appels d'API.

Google Threat Intelligence – Standard

Pour les organisations qui souhaitent trier et détecter les événements en fonction des renseignements sur les menaces afin d'améliorer leur stratégie de sécurité.

Google Threat Intelligence – Enterprise

Pour les organisations qui souhaitent utiliser les renseignements sur les menaces pour être plus proactives, en apprendre plus sur les acteurs malveillants qui les ciblent et les traquer efficacement.

Google Threat Intelligence – Enterprise+

Pour les organisations disposant de solides équipes chargées des renseignements sur les cybermenaces, qui considèrent ces données comme un outil essentiel pour comprendre les pirates informatiques et garder une longueur d’avance.

Google Threat Intelligence – OEM

Pour les fournisseurs de technologie qui souhaitent aider leurs clients à garder une longueur d'avance sur les pirates informatiques grâce à Google Threat Intelligence.

Questions fréquentes

Qu'est-ce que le renseignement sur les cybermenaces ?

Le renseignement sur les cybermenaces (Cyber Threat Intelligence, CTI) fournit des informations détaillées sur les cybermenaces. Les équipes de renseignement utilisent des informations crédibles provenant de sources multiples pour créer un contexte exploitable sur les menaces, les acteurs malveillants et leurs tactiques, techniques et procédures. Les entreprises qui utilisent efficacement le CTI peuvent ainsi passer d'une approche réactive à plus proactive face aux acteurs malveillants.

Comment utiliser les renseignements sur les cyberattaques pour développer une stratégie de sécurité plus proactive ?

Des renseignements crédibles sur les menaces permettent de comprendre les logiciels malveillants et les outils et techniques utilisés par les acteurs malveillants, ainsi que les failles qu'ils exploitent pour cibler des secteurs et des régions spécifiques. Les entreprises s'appuient sur ces informations pour implémenter, configurer et ajuster leurs outils de sécurité, ainsi que pour former le personnel à déjouer les attaques.

Qu'est-ce qu'un acteur malveillant ?

Un acteur malveillant désigne une personne ou un groupe de personnes qui ciblent ou attaquent autrui à des fins malveillantes. Généralement motivés par l'espionnage, les gains financiers ou la publicité, ces individus peuvent mener une campagne complète seuls ou avec d'autres groupes spécialisés dans certains aspects spécifiques d'une attaque.

Comment identifier les menaces actives ?

Partons du principe qu'une "menace" est un projet ou une intention d'attaque, par opposition à une "attaque" qui est une violation existante ou ayant déjà abouti. Il est possible d'identifier les menaces actives à l'aide des renseignements sur les menaces, qui fournissent du contexte sur les acteurs et les logiciels malveillants qui affectent votre région ou votre secteur. Une autre méthode consiste à analyser le Web ouvert, le deep Web et le dark Web pour détecter les discussions concernant votre entreprise, votre personnel, vos technologies ou vos partenaires. En identifiant ces menaces, les professionnels de la sécurité peuvent ajuster de manière proactive leurs défenses pour bloquer ou réduire l'impact d'une attaque potentielle.

Quels sont les trois types de renseignements sur les cyberattaques ?

Stratégique : tendances générales utilisées pour orienter les décisions commerciales et les investissements dans la sécurité.

Opérationnelle : informations contextuelles sur les menaces imminentes pour l'entreprise, utilisées par les professionnels de la sécurité afin d'en savoir plus sur les acteurs malveillants et leurs outils et techniques.

Tactique : renseignements sur les outils et techniques employés par les acteurs malveillants, utilisés par les professionnels de la sécurité pour arrêter les incidents et prendre des mesures défensives.