Mandiant Attack Surface Management

Mira a tu empresa desde el punto de vista del adversario

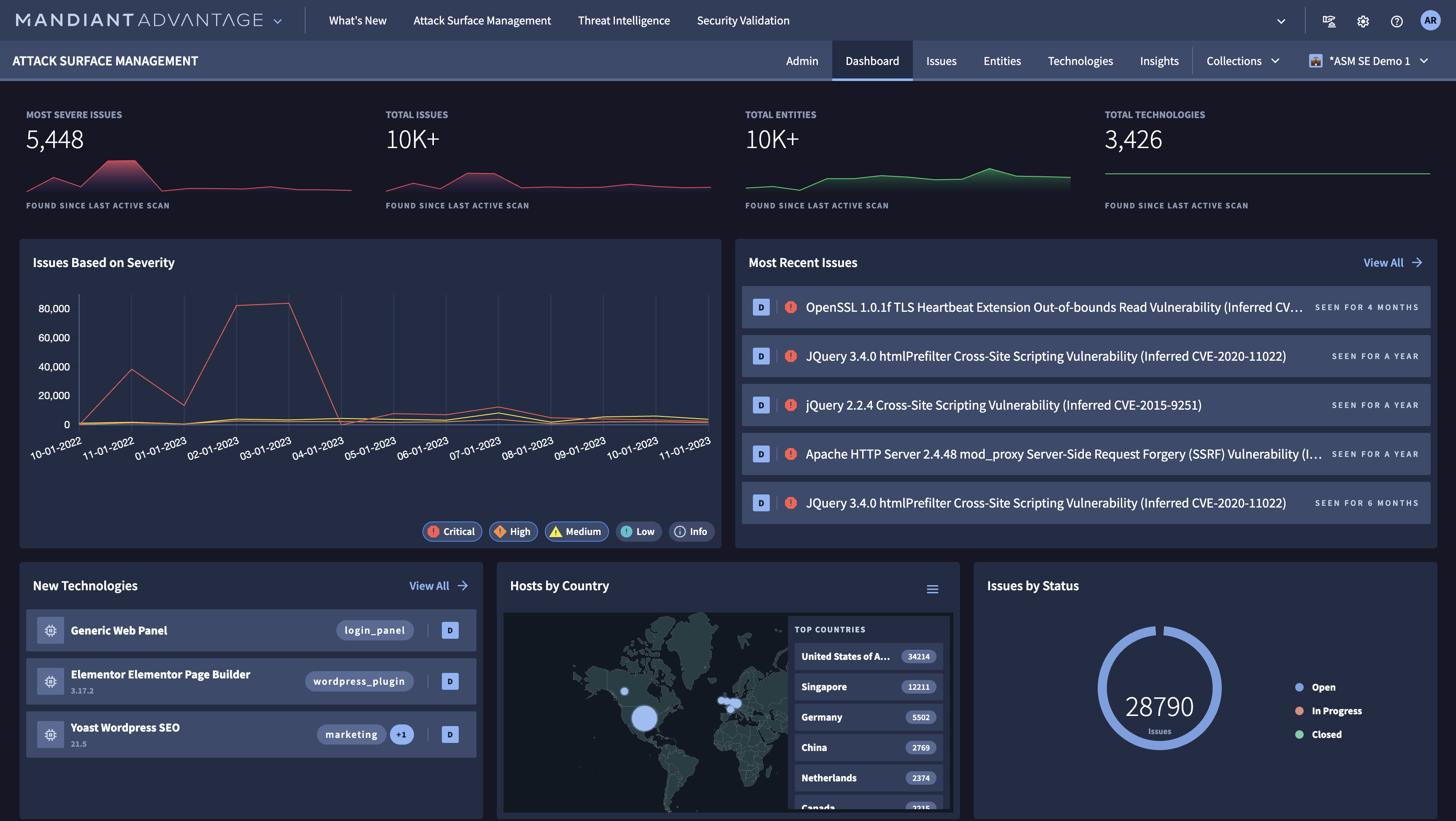

Mediante Mandiant Attack Surface Management (ASM), podrás descubrir y analizar tus recursos de Internet en los entornos dinámicos, distribuidos y compartidos de la actualidad, al tiempo que monitorizas continuamente el ecosistema externo para detectar exposiciones explotables.

Características

Monitorización continua

Controla la frecuencia con la que se hacen analíticas y descubrimientos de recursos mediante análisis diarios, semanales o bajo demanda.

Identificación de tecnologías y servicios

Accede a un inventario de aplicaciones y servicios que se ejecutan en el ecosistema externo.

Descubrimiento de recursos basado en resultados

Especifica el tipo de flujo de trabajo de descubrimiento de recursos que se ejecuta en la superficie de ataque en función de resultados o casos prácticos concretos.

Consulta más información sobre el descubrimiento de recursos basado en resultados.

Comprobaciones activas de recursos

Las comprobaciones activas de recursos son cargas útiles o secuencias de comandos benignas que se han diseñado a partir de los indicadores de compromiso (IOCs) y los datos de primera línea de Mandiant. Se utilizan para validar si un recurso es susceptible de ser explotado.

Cómo funciona

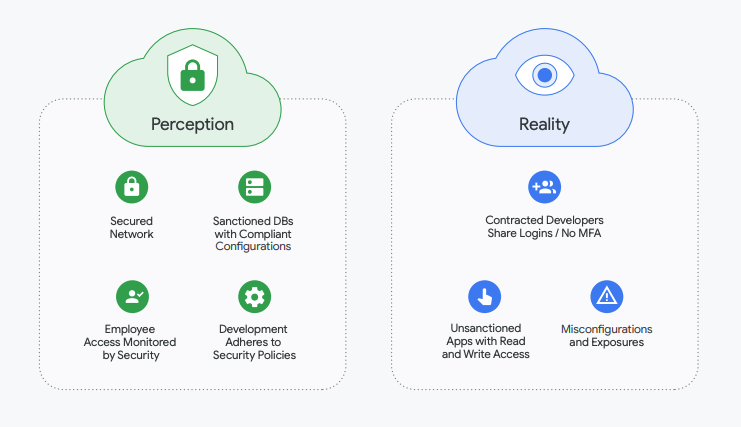

Mandiant Attack Surface Management (ASM) te ofrece la visión que tiene el atacante de la superficie de ataque de tu organización. Empezando por información sencilla sobre la organización (como el dominio, las redes conocidas o las cuentas de software como servicio), recoge información sobre los recursos y la exposición como lo haría un atacante.

Mandiant Attack Surface Management (ASM) te ofrece la visión que tiene el atacante de la superficie de ataque de tu organización. Empezando por información sencilla sobre la organización (como el dominio, las redes conocidas o las cuentas de software como servicio), recoge información sobre los recursos y la exposición como lo haría un atacante.

Usos habituales

Evalúa el impacto de los exploits de gran velocidad

Identifica la TI sin autorización

Descubre recursos no gestionados o desconocidos

Recursos de formación

Descubre recursos no gestionados o desconocidos

Descubrimiento de recursos multinube

Due diligence ante fusiones y adquisiciones

Evalúa la posición de seguridad externa de una adquisición

Recursos de formación

Evalúa la posición de seguridad externa de una adquisición

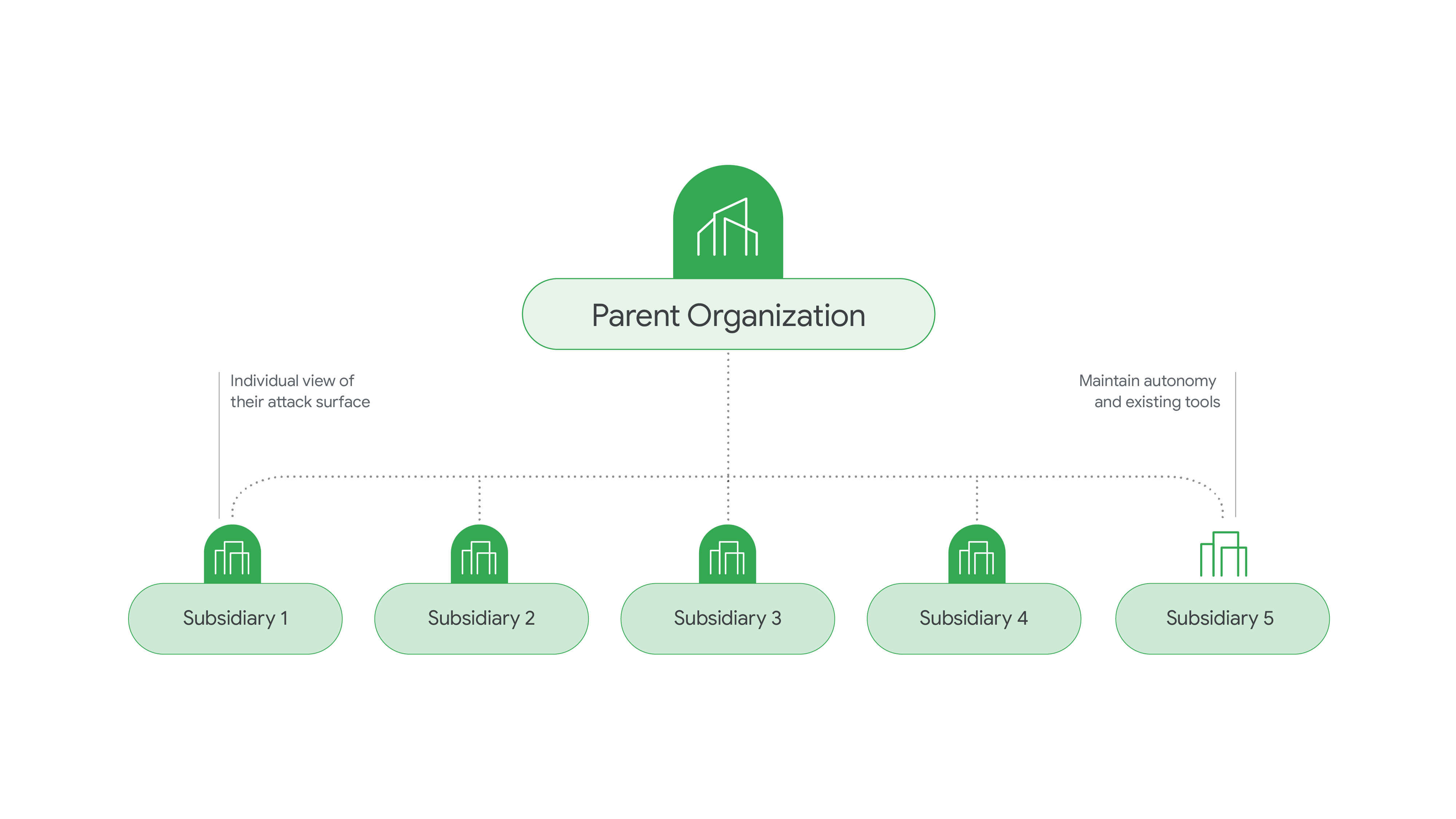

Monitorización de filiales

Centraliza la visibilidad de la cartera y la mitigación de riesgos

Recursos de formación

Centraliza la visibilidad de la cartera y la mitigación de riesgos

Precios

| Cómo funcionan los precios | Los precios de Mandiant Attack Surface Management se basan en el número de empleados de tu empresa, y todas las suscripciones de pago incluyen una cuota base. | |

|---|---|---|

| Suscripción | Descripción | Precio |

Autoevaluación | Monitoriza continuamente la superficie de ataque en aumento. | Ponte en contacto con el equipo de Ventas para conocer los precios personalizados para empresas. |

Cómo funcionan los precios

Los precios de Mandiant Attack Surface Management se basan en el número de empleados de tu empresa, y todas las suscripciones de pago incluyen una cuota base.

Autoevaluación

Monitoriza continuamente la superficie de ataque en aumento.

Ponte en contacto con el equipo de Ventas para conocer los precios personalizados para empresas.

Caso de negocio

Los clientes de Mandiant Attack Surface Management han compartido con nosotros sus testimonios en Gartner Peer Insights™.

Descubre qué opinan los clientes de Mandiant ASM

Reseña anónima de Gartner Peer Insights

"Mandiant Advantage Attack Surface Management es una solución que recomiendo".

Contenido relacionado

Ascendium colabora con expertos de Mandiant para aumentar la ciberseguridad

Even the battlefield: Know more about your attack surface than the adversary

Gartner® y Peer Insights™ son marcas de Gartner, Inc. o de sus entidades asociadas. Todos los derechos reservados. El contenido de Gartner Peer Insights refleja la percepción de los usuarios finales en función de sus propias experiencias, y no debe interpretarse como declaraciones de hechos ni representa la opinión de Gartner o de sus entidades asociadas. Gartner no respalda a ninguno de los proveedores, productos o servicios que aparecen en este contenido ni ofrece garantías, de forma explícita o implícita, sobre su precisión o exhaustividad, incluidas aquellas relacionadas con la comerciabilidad o la adecuación a una finalidad concreta.

Ventajas destacadas

Conoce a fondo tu ecosistema tecnológico.

Entérate de cuándo cambian los recursos para anticiparte a las amenazas.

Reduce el riesgo de exposición en el mundo real.

Preguntas frecuentes

¿Qué es la gestión de la superficie de ataque?

La gestión de superficies de ataque es un enfoque de la ciberdefensa que evalúa y monitoriza los recursos externos e internos para detectar vulnerabilidades, así como los riesgos que podrían afectar a una organización.

Las soluciones de gestión de superficies de ataque descubren y evalúan continuamente los recursos de una organización para detectar vulnerabilidades, configuraciones erróneas y exposiciones.

¿Cuál es la diferencia entre una superficie de ataque y un vector de ataque?

Un vector de ataque es un recurso que se puede vulnerar en la superficie de ataque. Un atacante puede utilizar un vector de ataque para provocar el riesgo inicial.

¿Qué función cumple una solución de gestión de superficies de ataque externas?

En Google Cloud, definimos la gestión de superficies de ataque externas como el descubrimiento automatizado y continuo de recursos orientados a Internet y de recursos en la nube, que se evalúan en función de las relaciones tecnológicas y la identificación de vulnerabilidades, configuraciones erróneas o exposiciones.

¿Podrías dar algunos ejemplos de superficies de ataque?

Algunos ejemplos de superficies de ataque son los dominios, los intervalos de IPs, los repositorios de datos, los sitios web, los servidores, el correo electrónico, los recursos en la nube, las aplicaciones, los microservicios y los empleados.

¿Qué se necesita para usar Mandiant Attack Surface Management?

La puesta en marcha es sencilla. Solo necesitamos un dominio, una dirección IP, una URL o un bloque de red.

¿Cómo se pueden reducir las superficies de ataque mediante la gestión de ese ámbito?

Para reducir la superficie de ataque general, las soluciones de gestión de superficies de ataque generan un inventario de recursos y avisan al equipo de seguridad de los recursos expuestos que podrían vulnerarse.

Los clientes pueden usar los sistemas de SIEM, SOAR o gestión de incidencias que prefieran para facilitar la solución de incidencias y la reducción de la superficie de ataque. Mandiant Attack Surface Management admite integraciones con Chronicle Security Operations, Cortex XSOAR, Splunk Enterprise y ServiceNow. A menudo, los clientes usan la API para obtener datos de Mandiant Attack Surface y enviarlos a sus sistemas de SIEM, SOAR o gestión de incidencias preferidos.