Gerenciamento de superfície de ataque da Mandiant

Ver a empresa pelos olhos de um adversário

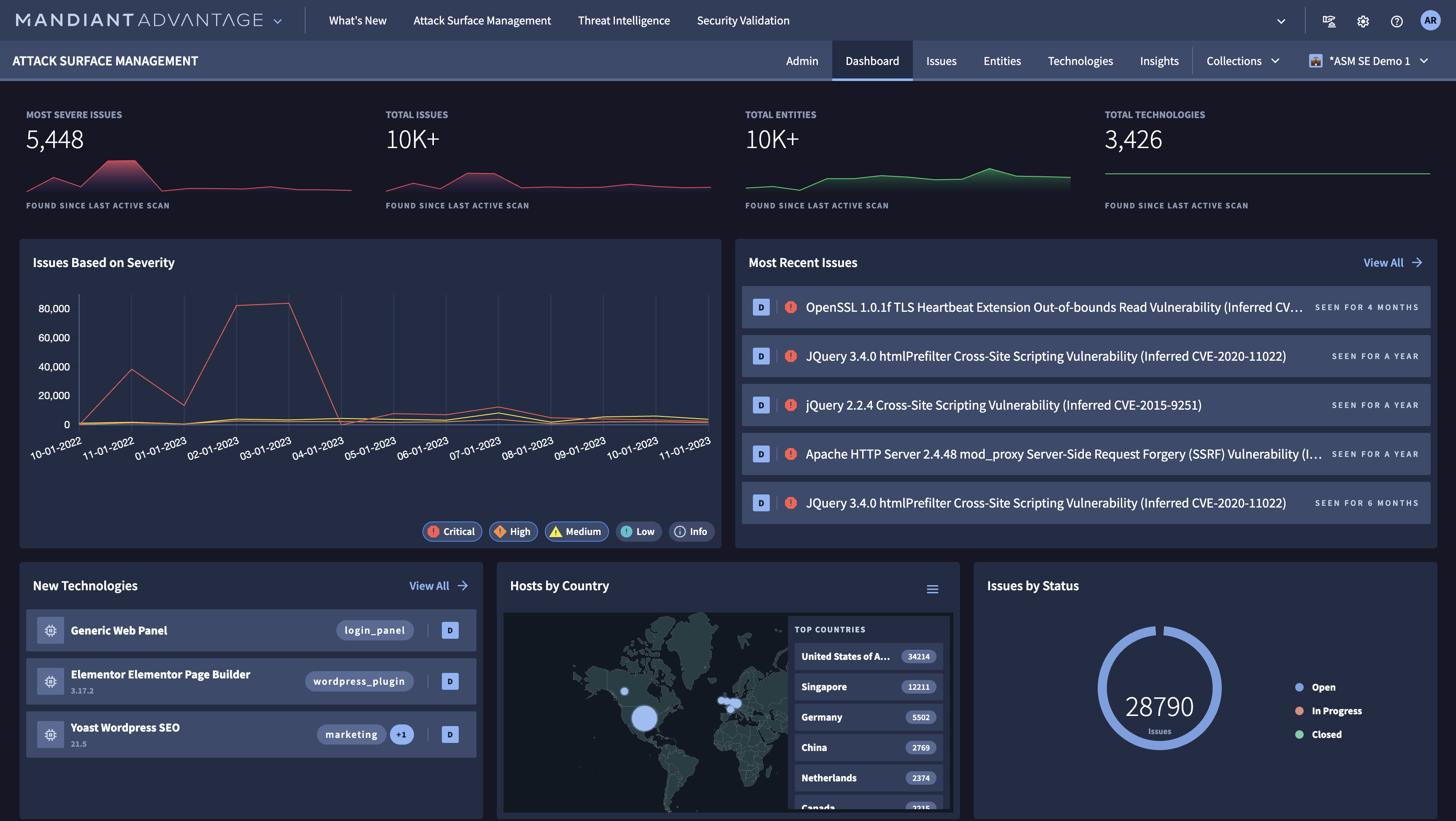

Use o Mandiant Attack Surface Management (ASM) para descobrir e analisar seus recursos de Internet nos ambientes dinâmicos, distribuídos e compartilhados da atualidade, enquanto monitora continuamente o ecossistema externo em busca de exposições exploráveis.

Recursos

Monitoramento contínuo

Controle a frequência com que a descoberta e a análise de recursos são realizadas: diariamente, semanalmente ou sob demanda.

Identificação de tecnologia e serviço

Tenha um inventário dos aplicativos e serviços em execução no ecossistema externo.

Descoberta de recursos com base em resultados

Especifique o tipo de fluxo de trabalho de descoberta de recursos executado na superfície de ataque. Faça isso com base em resultados ou casos de uso específicos.

Leia mais sobre a descoberta de recursos baseada em resultados.

Verificações de recursos ativos

As verificações de recursos ativos são payloads ou scripts benignos projetados com base nos indicadores de comprometimento (IOCs, na sigla em inglês) e na inteligência de linha de frente da Mandiant. As verificações são usadas para validar quando um recurso é suscetível à exploração.

Como funciona

O gerenciamento de superfícies de ataque (ASM, na sigla em inglês) da Mandiant mostra o que alguém veria ao tentar atacar sua organização. Começando com informações simples, como um domínio, redes conhecidas ou contas de SaaS, ele coleta dados sobre recursos como um invasor faria.

O gerenciamento de superfícies de ataque (ASM, na sigla em inglês) da Mandiant mostra o que alguém veria ao tentar atacar sua organização. Começando com informações simples, como um domínio, redes conhecidas ou contas de SaaS, ele coleta dados sobre recursos como um invasor faria.

Usos comuns

Avaliar o impacto da exploração em alta velocidade

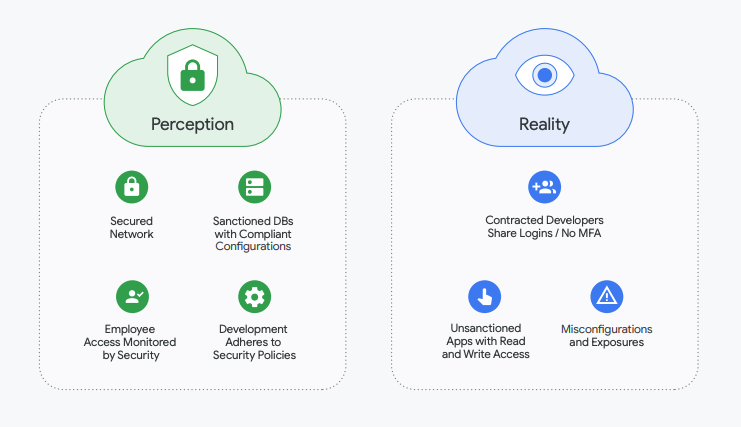

Identificar a shadow IT

Descobrir recursos não gerenciados ou desconhecidos

Recursos de aprendizagem

Descobrir recursos não gerenciados ou desconhecidos

Descoberta de recursos multicloud

Auditoria de fusões e aquisições

Avalie a postura de segurança externa de uma aquisição

Recursos de aprendizagem

Avalie a postura de segurança externa de uma aquisição

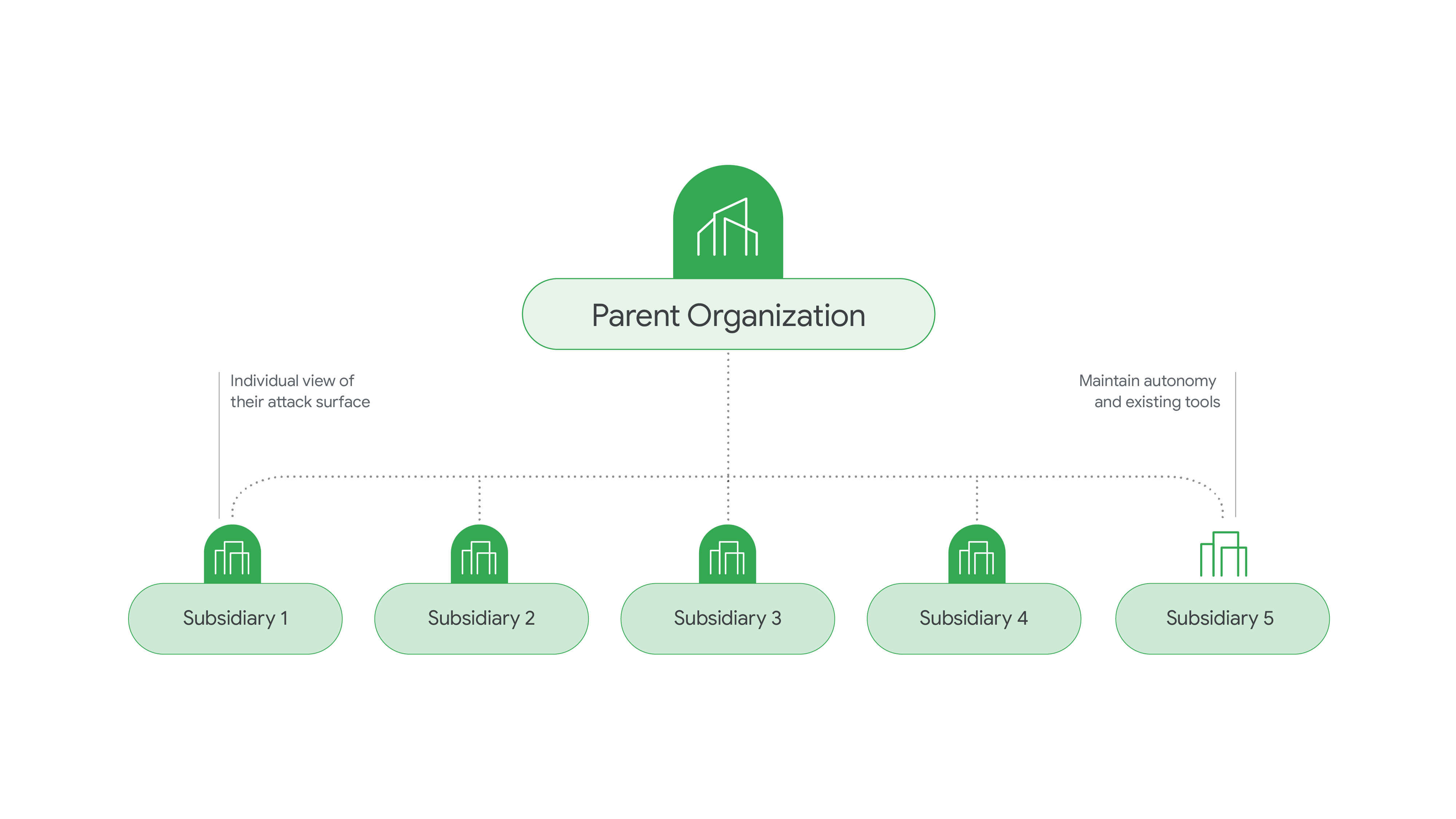

Monitoramento de subsidiárias

Centralizar a visibilidade do portfólio e a redução de riscos

Recursos de aprendizagem

Centralizar a visibilidade do portfólio e a redução de riscos

Preços

| Como funcionam os preços | Os preços do Mandiant Attack Surface Management têm base na quantidade de funcionários da sua organização, e todas as assinaturas pagas incluem uma taxa básica. | |

|---|---|---|

| Assinatura | Descrição | Preço |

Autoavaliação | Monitore continuamente a superfície de ataque que se torna cada vez maior. | Entre em contato com a equipe de vendas para discutir preços personalizados para empresas. |

Como funcionam os preços

Os preços do Mandiant Attack Surface Management têm base na quantidade de funcionários da sua organização, e todas as assinaturas pagas incluem uma taxa básica.

Autoavaliação

Monitore continuamente a superfície de ataque que se torna cada vez maior.

Entre em contato com a equipe de vendas para discutir preços personalizados para empresas.

Caso de negócios

Os clientes do gerenciamento de superfícies de ataque da Mandiant deram depoimentos no site Gartner Peer Insights™.

Conheça a opinião dos clientes sobre o Mandiant ASM

Avaliação anônima do Gartner Peer Insights

"Recomendamos o Attack Surface Management do Mandiant Advantage!"

Conteúdo relacionado

A Ascendium fez uma parceria com especialistas da Mandiant para aumentar a segurança cibernética

Não fique para trás: conheça a superfície de ataque melhor que seu adversário

Gartner® e Peer Insights™ são marcas registradas da Gartner, Inc. e/ou afiliados. Todos os direitos reservados. O conteúdo do Gartner Peer Insights é formado pelas opiniões dos usuários finais com base nas respectivas experiências. Ele não deve ser interpretado como factual e não representa as opiniões da Gartner ou dos afiliados. A Gartner não endossa nenhum fornecedor, produto ou serviço retratado neste conteúdo nem oferece garantias, expressas ou implícitas, quanto à sua precisão ou integridade, incluindo garantias de comercialidade ou adequação a uma finalidade específica.

Benefícios em destaque

Entenda seu ecossistema de tecnologia em detalhes.

Saiba quando os recursos mudarem para se proteger contra ameaças.

Reduzir o risco de exposição em situações reais.

Perguntas frequentes

O que é o gerenciamento de superfície de ataque?

O gerenciamento de superfícies de ataque é uma abordagem de defesa cibernética que avalia e monitora continuamente recursos externos e internos em busca de vulnerabilidades, configurações incorretas, exposições de dados

e outros riscos que podem afetar uma organização.

Qual é a diferença entre uma superfície de ataque e um vetor de ataque?

Um vetor é um recurso na superfície de ataque que pode ser explorado por invasores como porta de entrada para comprometer os sistemas.

O que uma solução de gerenciamento de superfícies de ataque externas faz?

No Google Cloud, definimos o gerenciamento de superfícies de ataque externo como a descoberta automatizada e contínua de recursos conectados à Internet e da nuvem, que passam por análise de relações tecnológicas para detectar vulnerabilidades, configurações incorretas ou exposições de dados.

Quais são alguns exemplos de superfície de ataque?

Estes são alguns exemplos de superfícies de ataque: domínios, intervalos de IP, repositórios de dados, sites, servidores, e-mails, recursos de nuvem, aplicativos, microsserviços e funcionários.

O que é necessário para usar o Mandiant Attack Surface Management?

A integração é simples. Só precisamos de um domínio, endereço IP, URL ou netblock.

Como o gerenciamento de superfície de ataque reduz essas superfícies?

Para reduzir a superfície de ataque, as soluções de gerenciamento geram um inventário de recursos e alertam a equipe de segurança sobre quais deles foram expostos e podem ser alvo de exploração.

Os clientes podem usar o sistema de SIEM, SOAR ou de geração de tíquetes que preferirem para facilitar a correção e a redução dos vetores de risco. O gerenciamento de superfícies de ataque da Mandiant oferece suporte a integrações com Chronicle Security Operations, Cortex XSOAR, Splunk Enterprise e ServiceNow. Com frequência, os clientes usam a API para recuperar dados desse serviço da Mandiant e enviar aos sistemas de SIEM, SOAR ou de geração de tickets que mais usam.