Mandiant Attack Surface Management

Examinez votre organisation du point de vue du pirate informatique

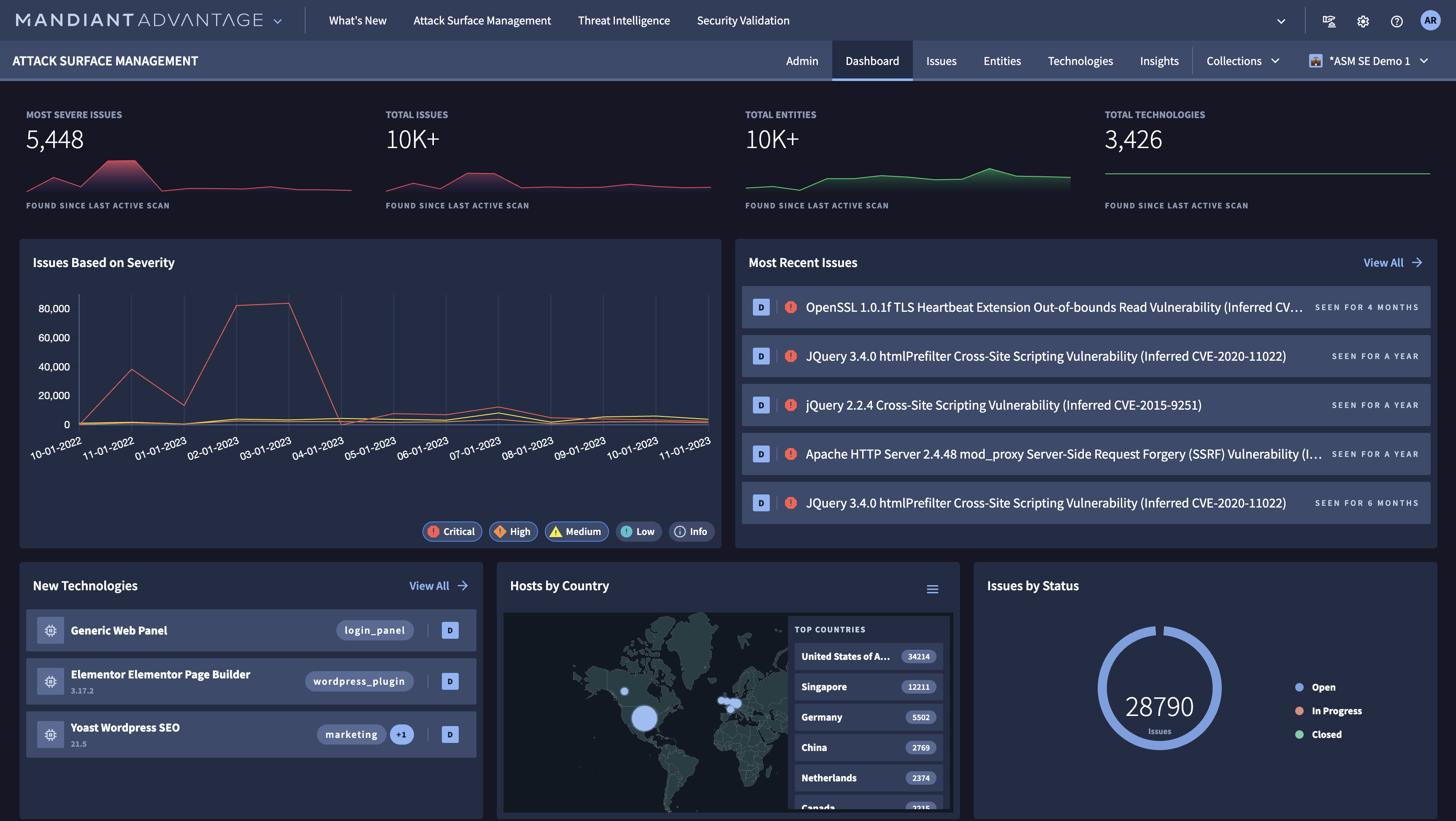

Grâce à Mandiant Attack Surface Management (ASM), découvrez et analysez vos ressources Internet dans les environnements dynamiques, distribués et partagés actuels, tout en surveillant en permanence l'écosystème externe afin de détecter les risques d'exploitation.

Fonctionnalités

Surveillance continue

Contrôlez la fréquence de détection et d'analyse des ressources grâce à des analyses quotidiennes, hebdomadaires ou à la demande.

Identification de la technologie et des services

Obtenez un inventaire des applications et des services exécutés dans l'écosystème externe.

Détection de ressources en fonction des résultats

Spécifiez le type de workflow de détection de ressources exécuté sur la surface d'attaque en fonction de résultats ou de cas d'utilisation spécifiques.

Découvrez-en plus sur la détection de ressources basée sur les résultats.

Vérifications de ressources actives

Les vérifications actives des ressources sont des charges utiles ou des scripts inoffensifs basés sur les indicateurs de compromission et les services de renseignements sur le terrain de Mandiant. Elles permettent de confirmer qu'une ressource est susceptible d'être exploitée.

Fonctionnement

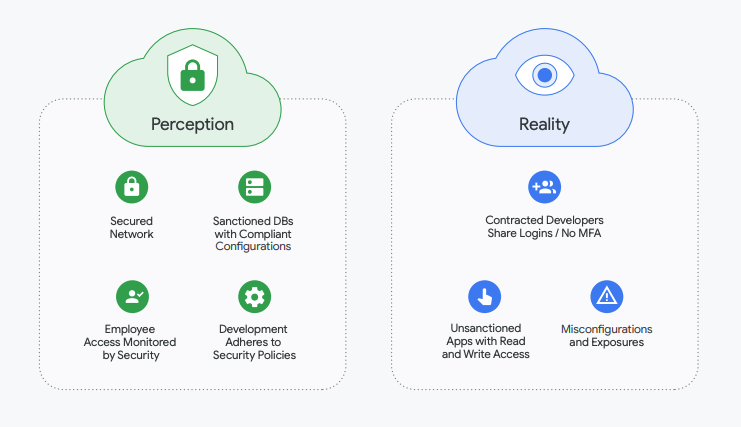

Mandiant Attack Surface Management (ASM) étudie la surface d'attaque de votre entreprise à travers le prisme des cybercriminels. En commençant par des informations simples sur l'organisation (telles qu'un domaine, des réseaux connus ou des comptes SaaS), cette solution collecte des renseignements sur les ressources et sur l'exposition de votre environnement, comme le ferait un pirate informatique.

Mandiant Attack Surface Management (ASM) étudie la surface d'attaque de votre entreprise à travers le prisme des cybercriminels. En commençant par des informations simples sur l'organisation (telles qu'un domaine, des réseaux connus ou des comptes SaaS), cette solution collecte des renseignements sur les ressources et sur l'exposition de votre environnement, comme le ferait un pirate informatique.

Utilisations courantes

Évaluer l'impact des exploits à grande vitesse

Identifier le shadow IT

Identifier les ressources non gérées ou inconnues

Ressources de formation

Identifier les ressources non gérées ou inconnues

Détection de ressources multicloud

Diligence raisonnable en matière de fusions et d'acquisitions

Évaluer la stratégie de sécurité externe d'une acquisition

Ressources de formation

Évaluer la stratégie de sécurité externe d'une acquisition

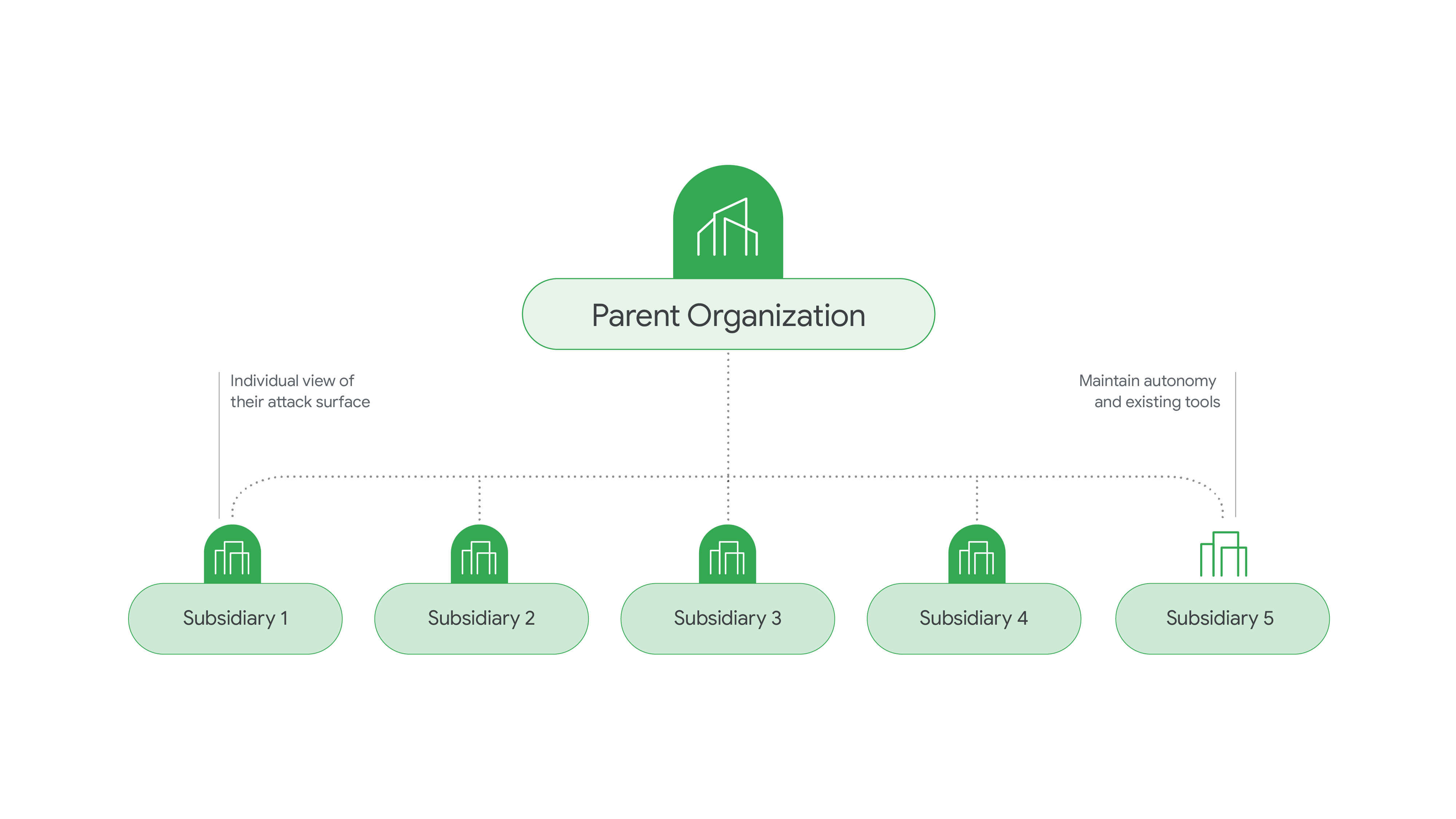

Surveillance des filiales

Centralisez la visibilité du portefeuille et l'atténuation des risques

Ressources de formation

Centralisez la visibilité du portefeuille et l'atténuation des risques

Tarification

| Modalités de tarification | Les tarifs de Mandiant Attack Surface Management sont basés sur le nombre d'employés de votre organisation. Tous les abonnements payants incluent des frais de base. | |

|---|---|---|

| Abonnement | Description | Prix |

Auto-évaluation | Surveillez en permanence l'expansion de la surface d'attaque. | Contactez notre service commercial pour obtenir un devis personnalisé pour votre entreprise. |

Modalités de tarification

Les tarifs de Mandiant Attack Surface Management sont basés sur le nombre d'employés de votre organisation. Tous les abonnements payants incluent des frais de base.

Auto-évaluation

Surveillez en permanence l'expansion de la surface d'attaque.

Contactez notre service commercial pour obtenir un devis personnalisé pour votre entreprise.

Cas d'utilisation métier

Les clients de Mandiant Attack Surface Management apportent des témoignages concrets dans Gartner Peer Insights™.

Découvrez ce que les clients pensent de Mandiant ASM

Avis anonyme de Gartner Peer Insights

"Je recommande Mandiant Advantage Attack Surface Management !"

Contenu associé

Ascendium s'associe aux experts Mandiant pour renforcer la cybersécurité

Même le champ de bataille : maîtrisez votre surface d'attaque mieux que votre adversaire

Gartner® et Peer Insights™ sont des marques de Gartner, Inc. et/ou de ses sociétés affiliées. Tous droits réservés. Le contenu du rapport Gartner Peer Insights compile les opinions des utilisateurs finaux à partir de leurs propres expériences et ne doit en aucun cas être interprété comme une déclaration factuelle, ni comme l'opinion de Gartner ou de ses sociétés affiliées. Gartner est indépendant des fournisseurs, produits et services cités dans ce contenu et n'offre aucune garantie explicite ou implicite en ce qui concerne leur exactitude ou leur exhaustivité, y compris toute garantie de qualité marchande et d'adéquation à un usage particulier.

Principaux avantages

Cernez précisément votre écosystème technologique.

Soyez informé du moindre changement au niveau de vos ressources pour garder une longueur d'avance sur la menace.

Limitez les risques d'exposition réels.

Questions fréquentes

Qu'est-ce que la gestion des surfaces d'attaque ?

La gestion de la surface d'attaque est une technique de cybersécurité qui consiste à évaluer et à surveiller les ressources externes et internes pour rechercher les failles, mais aussi les risques qui pèsent sur une entreprise.

Une solution de gestion de la surface d'attaque détecte et évalue en permanence les ressources d'une entreprise pour rechercher les failles, les erreurs de configuration et les expositions.

Quelle est la différence entre une surface d'attaque et un vecteur d'attaque ?

Un vecteur d'attaque désigne un élément exploitable sur la surface d'attaque. Un acteur malveillant peut utiliser un vecteur d'attaque pour parvenir à la compromission initiale.

À quoi sert une solution externe de gestion des surfaces d'attaque ?

Chez Google Cloud, la gestion de la surface d'attaque externe désigne la découverte automatisée et continue des ressources cloud et Internet, qui sont évaluées pour établir les liens technologiques et identifier les failles, les erreurs de configuration et les expositions.

Exemples de surfaces d'attaque

Une surface d'attaque peut inclure les domaines, les plages d'adresses IP, les dépôts de données, les sites Web, les serveurs, les e-mails, les ressources cloud, les applications, les microservices et les collaborateurs.

Quels sont les prérequis pour utiliser Mandiant Attack Surface Management ?

L'intégration est simple. Nous n'avons besoin que d'un domaine, d'une adresse IP, d'une URL ou d'un netblock.

Comment les solutions de gestion des surfaces d'attaque permettent-elles de réduire les surfaces d'attaque ?

Pour réduire la surface d'attaque globale, les solutions de gestion de la surface d'attaque génèrent un inventaire des ressources et alertent l'équipe de sécurité lorsque des ressources exposées peuvent être la cible d'un exploit.

Les clients peuvent utiliser le système de gestion des informations et des événements de sécurité (SIEM, Security Information and Event Management), d'orchestration, d'automatisation et de réponse (SOAR, Security Orchestration Automation and Response) ou de suivi des demandes de leur choix pour faciliter la correction et la réduction de la surface d'attaque. Mandiant Attack Surface Management prend en charge les intégrations avec la suite Opérations de sécurité Chronicle, Cortex XSOAR, Splunk Enterprise et ServiceNow. Les clients utilisent souvent l'API pour récupérer des données à partir de Mandiant Attack Surface et les envoyer au système SIEM, SOAR ou de suivi des demandes de leur choix.