Obtén la ventaja de Google Cloud Security

Obtén la ventaja de Google Cloud Security

Los puntos fuertes de Google en materia de seguridad son tus potentes ventajas de seguridad: protección integrada basada en IA que utiliza nuestra amplia inteligencia frente a amenazas global para detectar, prevenir y responder a las amenazas a escala. Protege tu empresa en nuestra plataforma en la nube segura desde el diseño y aprovecha la experiencia de Google Security Operations y Mandiant para disfrutar de una defensa, investigación y respuesta proactivas y aceleradas.

Inteligencia de amenazas útil a escala de Google

Detecta y conoce las amenazas más rápido con una visibilidad global inigualable. Google Threat Intelligence combina la experiencia de primera línea de Mandiant, la protección de Google de miles de millones de usuarios y dispositivos, y las estadísticas basadas en la colaboración colectiva de VirusTotal para ofrecer la visión más completa del panorama de amenazas del mundo. Con el análisis basado en IA de Gemini, obtienes resúmenes más rápidos, estadísticas personalizadas y explicaciones del comportamiento del código, lo que convierte la inteligencia en una defensa práctica a gran escala.

Anticípate a las amenazas con operaciones de seguridad basadas en IA

Detecta, investiga y responde a amenazas con la velocidad y escalabilidad que te ofrece Google. Google Security Operations ingiere y analiza tus datos a escala planetaria, aplicando la inteligencia frente a amenazas de Google y más de 4000 detecciones seleccionadas para descubrir incluso las amenazas más novedosas. Gracias a las funciones basadas en IA de Gemini, los equipos pueden descubrir contextos críticos, generar detecciones y guías, y reducir el trabajo operativo, todo ello conservando los datos durante más tiempo para poder buscar amenazas de forma eficaz y tomar decisiones más rápido. Google Unified Security es una solución de seguridad contextual diseñada para ofrecer flujos de trabajo de seguridad integrados, basados en inteligencia y con IA a través de Gemini.

Protege tu innovación en IA en la nube más fiable

Ejecuta tu empresa y tus cargas de trabajo de IA en una base segura desde el diseño, con una infraestructura principal diseñada, creada y operada pensando en la seguridad. Nuestras plataformas de nube y navegación empresarial ofrecen funciones de seguridad y cumplimiento integradas, de modo que las empresas pueden conseguir una sólida posición de seguridad. Gestiona tu empresa con menos vulnerabilidades, protege a los usuarios y las cargas de trabajo frente a las amenazas emergentes y mantén la soberanía digital con nuestros servicios de seguridad en la nube.

Recibe ayuda experta cuando más la necesitas con Mandiant

Para que Google sea una extensión de tu equipo de seguridad, los expertos de Mandiant están ahí cuando los clientes más los necesitan: antes, durante y después de una brecha de seguridad. Nuestros equipos de respuesta a incidentes y consultoría de Mandiant aportan una experiencia de primera línea inigualable: el año pasado,dedicaron más de 450.000 horas a investigar incidentes de seguridad, incluidos algunos de los más grandes y con mayor repercusión del mundo. Estos expertos de renombre ofrecen defensa estratégica y técnica, lo que te ayuda a prepararte para incidentes de ciberseguridad críticos y a recuperarte de ellos para volver a la actividad normal rápidamente.

Acelera tu transformación en IA

Acelera tu transformación en IA

Google Cloud te permite proteger tu innovación en IA y, al mismo tiempo, equipar a tus defensores con operaciones de seguridad basadas en IA. Además, nos comprometemos a hacer de nuestra plataforma el lugar más seguro para crear, desplegar y ejecutar cargas de trabajo de IA de forma segura, privada y conforme a las normativas.

Protege toda la pila y el ciclo de vida de la IA

AI Protection de Google Cloud protege tu recorrido con la IA desde el desarrollo hasta la implementación y más allá, descubriendo y protegiendo modelos, agentes, aplicaciones y datos con controles y políticas personalizados. Herramientas como Model Armor protegen los modelos frente a ataques adversarios como la inyección de peticiones, mientras que Security Command Center ofrece una vista unificada de tu estrategia de seguridad, lo que ayuda a los equipos a detectar y responder a las amenazas en todas las cargas de trabajo, incluidos los sistemas de IA. Juntos, garantizan que tus iniciativas de IA sean resilientes, cumplan las normativas y sean fiables en todo el ciclo de vida.

Transforma las operaciones de seguridad con un SOC basado en agentes

Agentic SOC combina la automatización basada en inteligencia artificial con la experiencia humana para transformar las operaciones de seguridad. Los agentes de IA clasifican continuamente las alertas, investigan las amenazas y gestionan las tareas repetitivas, lo que permite a los equipos centrarse en los riesgos complejos y de alta prioridad. Al reducir la fatiga de alertas y acelerar la respuesta, Agentic SOC crea una defensa más inteligente y resiliente, lo que lleva el futuro de la seguridad basada en IA y liderada por humanos a tu organización.

Adopta la IA con la ayuda de Mandiant

Mandiant AI Security Consulting Solutions ayuda a tu empresa a integrar la IA de forma segura y a aprovecharla para crear ciberdefensas sólidas. Nuestros expertos ofrecen evaluaciones de seguridad de la IA, ejercicios de equipos rojos contra modelos y aplicaciones de IA generativa, e integran la IA en tus operaciones para reducir el trabajo manual y crear detecciones de amenazas avanzadas.

Acelera la implementación de la IA responsable con SAIF

El Marco para la IA Segura (SAIF) de Google está diseñado para abordar las principales preocupaciones de los profesionales de la seguridad, como la gestión de riesgos, la seguridad y la privacidad de los modelos de IA y aprendizaje automático, lo que ayuda a asegurar que los sistemas de IA sean seguros desde el diseño. Para facilitar la adopción, hemos creado SAIF.google, que incluye una autoevaluación de riesgos de SAIF, para que las empresas puedan poner en práctica el SAIF y desarrollar y desplegar la IA de forma responsable.

Confianza de empresas líderes

Confianza de empresas líderes

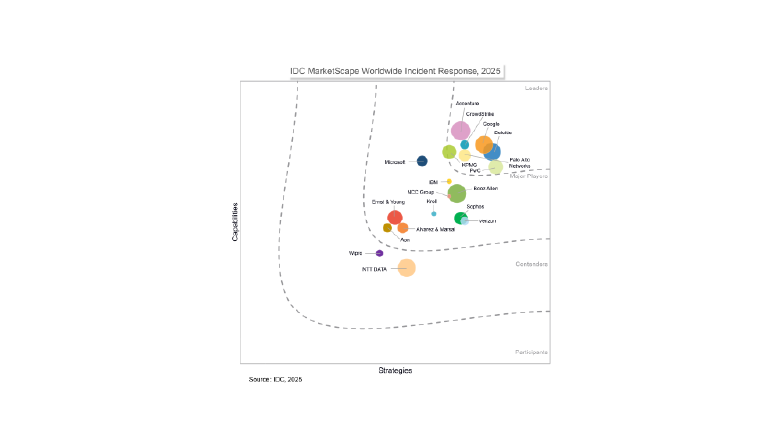

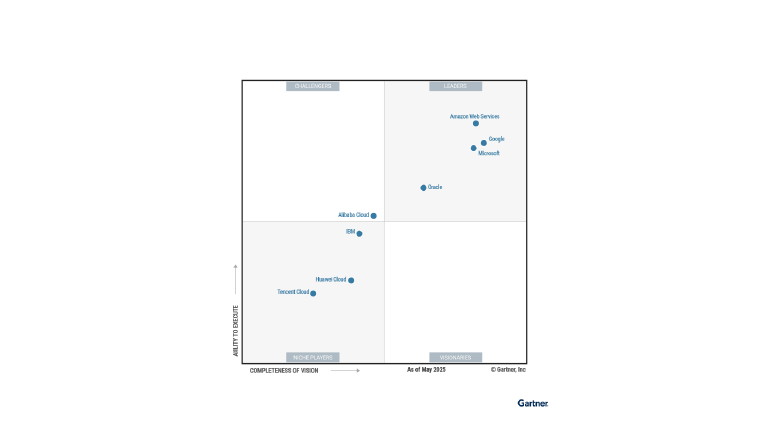

Reconocido por analistas del sector

Reconocido por analistas del sector

Líder en el informe "IDC MarketScape: Worldwide SIEM for Enterprise 2024 Vendor Assessment"

Leer el informe

Líder en el informe "IDC MarketScape: Worldwide Cybersecurity Consulting Services 2024 Vendor Assessment"

Leer el informe

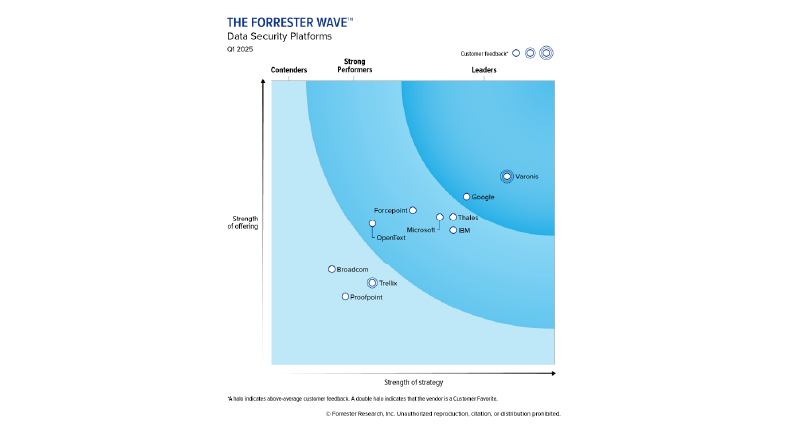

Líder en el informe The Forrester Wave™ sobre plataformas de seguridad de datos del primer trimestre del 2025

Leer el informe

Explorar recursos

Blog de Google Cloud SecurityNoticias, consejos e inspiración para acelerar tu transformación en materia de seguridad e IA.

Blog de Google Cloud SecurityNoticias, consejos e inspiración para acelerar tu transformación en materia de seguridad e IA.Lectura de 5 minutos

Leer el blog Blog de Google Threat IntelligenceLas últimas investigaciones de primera línea, análisis y estudios de seguridad en profundidad de los expertos de Mandiant.

Blog de Google Threat IntelligenceLas últimas investigaciones de primera línea, análisis y estudios de seguridad en profundidad de los expertos de Mandiant.Lectura de 5 minutos

Leer el blog Blog de la comunidad de Google Cloud SecurityEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de la mano de Googlers y usuarios experimentados.

Blog de la comunidad de Google Cloud SecurityEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de la mano de Googlers y usuarios experimentados.Lectura de 5 minutos

Leer el blog

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las noticias más interesantes sobre seguridad en la nube, incluido lo que estamos haciendo en Google Cloud. Ven por la información valiosa y directa, y quédate por el debate sobre modelos de amenazas y los chistes malos.

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las noticias más interesantes sobre seguridad en la nube, incluido lo que estamos haciendo en Google Cloud. Ven por la información valiosa y directa, y quédate por el debate sobre modelos de amenazas y los chistes malos.Lectura de 5 minutos

Escuchar ahora Pódcast The Defender’s AdvantageLuke McNamara y otros expertos en ciberseguridad ofrecen información de primera mano sobre los últimos ataques, investigaciones de amenazas y tendencias. Profundiza en la actividad de los ciberdelincuentes patrocinados por estados, el malware y más.

Pódcast The Defender’s AdvantageLuke McNamara y otros expertos en ciberseguridad ofrecen información de primera mano sobre los últimos ataques, investigaciones de amenazas y tendencias. Profundiza en la actividad de los ciberdelincuentes patrocinados por estados, el malware y más.Lectura de 5 minutos

Escuchar ahora Pódcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital mediante la ingeniería inversa.

Pódcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital mediante la ingeniería inversa.Lectura de 5 minutos

Escuchar ahora

The Defender's AdvantageUna guía para activar la ciberdefensa.

The Defender's AdvantageUna guía para activar la ciberdefensa.Lectura de 5 minutos

Leer el informe The Total Economic Impact™ of Google Security OperationsUn estudio exhaustivo de Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsUn estudio exhaustivo de Forrester Consulting.Lectura de 5 minutos

Leer el informe Cybersecurity Forecast 2026Recibe información valiosa sobre el futuro para planificar el próximo año.

Cybersecurity Forecast 2026Recibe información valiosa sobre el futuro para planificar el próximo año.Lectura de 5 minutos

Leer el informe

Google Cloud Next 2026Reserva las fechas de Next '26: del 22 al 24 de abril del 2026 en el Mandalay Bay Convention Center de Las Vegas.

Google Cloud Next 2026Reserva las fechas de Next '26: del 22 al 24 de abril del 2026 en el Mandalay Bay Convention Center de Las Vegas.Lectura de 5 minutos

Suscribirse para recibir novedades Cyber Defense Summit 2025Disfruta de las ponencias y las sesiones en profundidad sobre cómo proteger la innovación en IA, desarrollar la resiliencia de los ejecutivos y contrarrestar las ciberamenazas más sofisticadas de la actualidad.

Cyber Defense Summit 2025Disfruta de las ponencias y las sesiones en profundidad sobre cómo proteger la innovación en IA, desarrollar la resiliencia de los ejecutivos y contrarrestar las ciberamenazas más sofisticadas de la actualidad.Lectura de 5 minutos

Ver ahora Charlas de seguridadÚnete a nuestros expertos en seguridad en esta serie continua en la que exploran las últimas innovaciones en IA en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia frente a amenazas y más.

Charlas de seguridadÚnete a nuestros expertos en seguridad en esta serie continua en la que exploran las últimas innovaciones en IA en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia frente a amenazas y más.Lectura de 5 minutos

Ver bajo demanda

Centro de información sobre CISOsPerspectivas de expertos, informes y marcos de trabajo para ayudar a los responsables de seguridad a desenvolverse en el panorama de amenazas en constante evolución, con estadísticas de la Oficina del CISO de Google Cloud.

Centro de información sobre CISOsPerspectivas de expertos, informes y marcos de trabajo para ayudar a los responsables de seguridad a desenvolverse en el panorama de amenazas en constante evolución, con estadísticas de la Oficina del CISO de Google Cloud.Lectura de 5 minutos

Más información Panel Estadísticas personalizadas del consejo de administraciónInformación valiosa y prácticas recomendadas diseñadas para que los consejos de administración lideren las decisiones de seguridad y garanticen operaciones seguras y resilientes.

Panel Estadísticas personalizadas del consejo de administraciónInformación valiosa y prácticas recomendadas diseñadas para que los consejos de administración lideren las decisiones de seguridad y garanticen operaciones seguras y resilientes.Lectura de 5 minutos

Más información The Cyber Savvy BoardroomRecibe información estratégica mensual de la mano de líderes, directivos y miembros de consejos de administración del equipo de la oficina del CISO de Google Cloud para ayudarte a definir con confianza la estrategia de seguridad y el futuro de tu empresa.

The Cyber Savvy BoardroomRecibe información estratégica mensual de la mano de líderes, directivos y miembros de consejos de administración del equipo de la oficina del CISO de Google Cloud para ayudarte a definir con confianza la estrategia de seguridad y el futuro de tu empresa.Vídeo (1:47)

Escuchar ahora

Blogs

Blog de Google Cloud SecurityNoticias, consejos e inspiración para acelerar tu transformación en materia de seguridad e IA.

Blog de Google Cloud SecurityNoticias, consejos e inspiración para acelerar tu transformación en materia de seguridad e IA.Lectura de 5 minutos

Leer el blog Blog de Google Threat IntelligenceLas últimas investigaciones de primera línea, análisis y estudios de seguridad en profundidad de los expertos de Mandiant.

Blog de Google Threat IntelligenceLas últimas investigaciones de primera línea, análisis y estudios de seguridad en profundidad de los expertos de Mandiant.Lectura de 5 minutos

Leer el blog Blog de la comunidad de Google Cloud SecurityEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de la mano de Googlers y usuarios experimentados.

Blog de la comunidad de Google Cloud SecurityEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de la mano de Googlers y usuarios experimentados.Lectura de 5 minutos

Leer el blog

Pódcasts

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las noticias más interesantes sobre seguridad en la nube, incluido lo que estamos haciendo en Google Cloud. Ven por la información valiosa y directa, y quédate por el debate sobre modelos de amenazas y los chistes malos.

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las noticias más interesantes sobre seguridad en la nube, incluido lo que estamos haciendo en Google Cloud. Ven por la información valiosa y directa, y quédate por el debate sobre modelos de amenazas y los chistes malos.Lectura de 5 minutos

Escuchar ahora Pódcast The Defender’s AdvantageLuke McNamara y otros expertos en ciberseguridad ofrecen información de primera mano sobre los últimos ataques, investigaciones de amenazas y tendencias. Profundiza en la actividad de los ciberdelincuentes patrocinados por estados, el malware y más.

Pódcast The Defender’s AdvantageLuke McNamara y otros expertos en ciberseguridad ofrecen información de primera mano sobre los últimos ataques, investigaciones de amenazas y tendencias. Profundiza en la actividad de los ciberdelincuentes patrocinados por estados, el malware y más.Lectura de 5 minutos

Escuchar ahora Pódcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital mediante la ingeniería inversa.

Pódcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital mediante la ingeniería inversa.Lectura de 5 minutos

Escuchar ahora

Informes

The Defender's AdvantageUna guía para activar la ciberdefensa.

The Defender's AdvantageUna guía para activar la ciberdefensa.Lectura de 5 minutos

Leer el informe The Total Economic Impact™ of Google Security OperationsUn estudio exhaustivo de Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsUn estudio exhaustivo de Forrester Consulting.Lectura de 5 minutos

Leer el informe Cybersecurity Forecast 2026Recibe información valiosa sobre el futuro para planificar el próximo año.

Cybersecurity Forecast 2026Recibe información valiosa sobre el futuro para planificar el próximo año.Lectura de 5 minutos

Leer el informe

Eventos

Google Cloud Next 2026Reserva las fechas de Next '26: del 22 al 24 de abril del 2026 en el Mandalay Bay Convention Center de Las Vegas.

Google Cloud Next 2026Reserva las fechas de Next '26: del 22 al 24 de abril del 2026 en el Mandalay Bay Convention Center de Las Vegas.Lectura de 5 minutos

Suscribirse para recibir novedades Cyber Defense Summit 2025Disfruta de las ponencias y las sesiones en profundidad sobre cómo proteger la innovación en IA, desarrollar la resiliencia de los ejecutivos y contrarrestar las ciberamenazas más sofisticadas de la actualidad.

Cyber Defense Summit 2025Disfruta de las ponencias y las sesiones en profundidad sobre cómo proteger la innovación en IA, desarrollar la resiliencia de los ejecutivos y contrarrestar las ciberamenazas más sofisticadas de la actualidad.Lectura de 5 minutos

Ver ahora Charlas de seguridadÚnete a nuestros expertos en seguridad en esta serie continua en la que exploran las últimas innovaciones en IA en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia frente a amenazas y más.

Charlas de seguridadÚnete a nuestros expertos en seguridad en esta serie continua en la que exploran las últimas innovaciones en IA en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia frente a amenazas y más.Lectura de 5 minutos

Ver bajo demanda

Para el CISO

Centro de información sobre CISOsPerspectivas de expertos, informes y marcos de trabajo para ayudar a los responsables de seguridad a desenvolverse en el panorama de amenazas en constante evolución, con estadísticas de la Oficina del CISO de Google Cloud.

Centro de información sobre CISOsPerspectivas de expertos, informes y marcos de trabajo para ayudar a los responsables de seguridad a desenvolverse en el panorama de amenazas en constante evolución, con estadísticas de la Oficina del CISO de Google Cloud.Lectura de 5 minutos

Más información Panel Estadísticas personalizadas del consejo de administraciónInformación valiosa y prácticas recomendadas diseñadas para que los consejos de administración lideren las decisiones de seguridad y garanticen operaciones seguras y resilientes.

Panel Estadísticas personalizadas del consejo de administraciónInformación valiosa y prácticas recomendadas diseñadas para que los consejos de administración lideren las decisiones de seguridad y garanticen operaciones seguras y resilientes.Lectura de 5 minutos

Más información The Cyber Savvy BoardroomRecibe información estratégica mensual de la mano de líderes, directivos y miembros de consejos de administración del equipo de la oficina del CISO de Google Cloud para ayudarte a definir con confianza la estrategia de seguridad y el futuro de tu empresa.

The Cyber Savvy BoardroomRecibe información estratégica mensual de la mano de líderes, directivos y miembros de consejos de administración del equipo de la oficina del CISO de Google Cloud para ayudarte a definir con confianza la estrategia de seguridad y el futuro de tu empresa.Vídeo (1:47)

Escuchar ahora

Únete a nuestra comunidad de seguridad para desarrollar tus habilidades y compartir información valiosa

Comunidad de Google CloudConsulta las prácticas recomendadas para satisfacer tus objetivos de seguridad y cumplimiento

Centro de prácticas recomendadas de seguridadMejora las competencias en ciberseguridad de tu empresa con Mandiant Academy

Consulta los cursos disponibles