Ottieni il vantaggio di Google Cloud per la sicurezza

Ottieni il vantaggio di Google Cloud per la sicurezza

I punti di forza della sicurezza di Google sono i tuoi potenti vantaggi in termini di sicurezza: protezione integrata basata sull'AI che utilizza la nostra vasta threat intelligence globale per rilevare, prevenire e rispondere alle minacce su larga scala. Proteggi la tua attività sulla nostra piattaforma cloud progettata per la sicurezza e sfrutta Google Security Operations e la competenza di Mandiant per una difesa, un'indagine e una risposta proattive e accelerate.

Ottieni una threat intelligence attuabile su scala Google

Scopri e comprendi le minacce più velocemente con visibilità globale senza pari. Google Threat Intelligence combina l'esperienza in prima linea di Mandiant, la protezione di Google di miliardi di utenti e dispositivi e gli insight di crowdsourcing di VirusTotal per offrire la visione più completa al mondo del panorama delle minacce. Grazie all'analisi basata sull'AI di Gemini, ottieni riepiloghi più rapidi, approfondimenti personalizzati e spiegazioni sul comportamento del codice, trasformando l'intelligence in difesa su larga scala.

Anticipa le minacce con operazioni di sicurezza basate sull'AI

Rileva, indaga e rispondi alle minacce con la velocità di Google su larga scala. Google Security Operations importa e analizza i tuoi dati su scala planetaria, applicando la threat intelligence di Google e oltre 4000 rilevamenti curati per scoprire anche le minacce più nuove. Grazie alle funzionalità basate sull'AI di Gemini, i team possono far emergere il contesto critico, generare rilevamenti e playbook e ridurre il lavoro operativo, il tutto conservando i dati più a lungo per una ricerca efficace delle minacce e un processo decisionale più rapido. Google Unified Security è una soluzione di sicurezza sensibile al contesto progettata per offrire workflow di sicurezza integrati, basati sull'intelligence e sull'AI attraverso Gemini.

Proteggi la tua innovazione AI sul cloud più affidabile

Esegui la tua attività e i tuoi workload di AI su una base progettata per la sicurezza, con un'infrastruttura principale progettata, creata e gestita in un'ottica di sicurezza. Le nostre piattaforme cloud e di navigazione aziendale offrono funzionalità di sicurezza e conformità integrate, in modo che le aziende possano raggiungere una solida security posture. Gestisci la tua attività con meno vulnerabilità, proteggi utenti e workload dalle minacce emergenti e mantieni la sovranità digitale con i nostri servizi di sicurezza cloud.

Ottieni l'aiuto degli esperti ogni volta che ne hai bisogno con Mandiant.

Per sfruttare appieno Google come estensione del tuo team di sicurezza, gli esperti di Mandiant sono a disposizione dei clienti quando ne hanno più bisogno: prima, durante e dopo una violazione. I nostri team di risposta agli incidenti e consulenza di Mandiant apportano un'esperienza di prima linea senza precedenti: più di 450.000 ore dedicate all'indagine sugli incidenti di sicurezza lo scorso anno, tra cui alcuni dei più grandi e di maggiore impatto al mondo. Questi esperti rinomati forniscono difesa strategica e tecnica, aiutandoti a prepararti e a riprenderti da incidenti di cybersicurezza critici e a tornare rapidamente in attività.

Accelera la tua trasformazione AI

Accelera la tua trasformazione AI

Google Cloud ti consente di proteggere la tua innovazione basata sull'AI e di potenziare i tuoi difensori con operazioni di sicurezza basate sull'AI. Ci impegniamo a rendere la nostra piattaforma il luogo più sicuro per creare, eseguire il deployment ed eseguire i workload di AI in modo sicuro, privato e conforme.

Proteggi l'intero stack e ciclo di vita dell'AI

AI Protection di Google Cloud protegge il tuo percorso di AI dallo sviluppo al deployment e oltre, trovando e salvaguardando modelli, agenti, applicazioni e dati con controlli e criteri personalizzati. Strumenti come Model Armor proteggono i modelli da attacchi avversari come la prompt injection, mentre Security Command Center offre una visione unificata della tua security posture, aiutando i team a rilevare e rispondere alle minacce in tutti i workload, compresi i sistemi di AI. Insieme, garantiscono che le tue iniziative di AI siano resilienti, conformi e affidabili durante l'intero ciclo di vita.

Trasforma SecOps con il SOC agentico

Il SOC agentico combina l'automazione basata sull'AI con l'esperienza umana per trasformare le operazioni di sicurezza. Gli agenti AI eseguono continuamente la classificazione degli avvisi, indagano sulle minacce e gestiscono le attività ripetitive, consentendo ai team di concentrarsi sui rischi complessi e ad alta priorità. Riducendo l'affaticamento da avvisi e accelerando la risposta, il SOC agentico crea una difesa più intelligente e resiliente, portando il futuro della sicurezza basata sull'AI e guidata dall'uomo nella tua organizzazione.

Adotta l'AI con la guida di Mandiant

Soluzioni di Mandiant Consulting per la sicurezza dell'AI aiuta la tua organizzazione a integrare in modo sicuro l'AI e a sfruttarla per difese informatiche solide. I nostri esperti offrono valutazioni della sicurezza dell'AI, red teaming contro modelli e applicazioni di AI generativa e integrano l'AI nelle tue operazioni per ridurre il lavoro manuale e creare rilevamenti avanzati delle minacce.

Accelera il deployment dell'AI responsabile utilizzando SAIF

Il Secure AI Framework (SAIF) di Google è stato progettato per rispondere alle principali problematiche dei professionisti della sicurezza, come la gestione dei rischi, la sicurezza e la privacy dei modelli AI/ML, contribuendo a garantire che i sistemi di AI siano sicuri di default fin dall'inizio. Per semplificare l'adozione, abbiamo creato SAIF.google, che include una valutazione del rischio SAIF, in modo che le organizzazioni possano mettere in pratica il SAIF e creare ed eseguire il deployment dell'AI in modo responsabile.

La scelta delle organizzazioni leader

La scelta delle organizzazioni leader

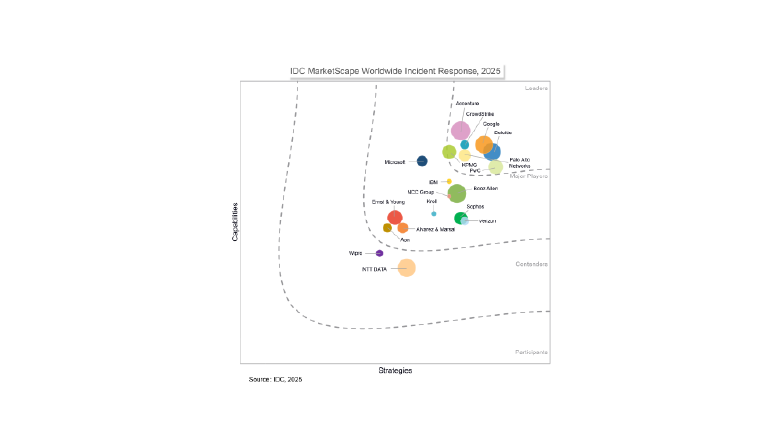

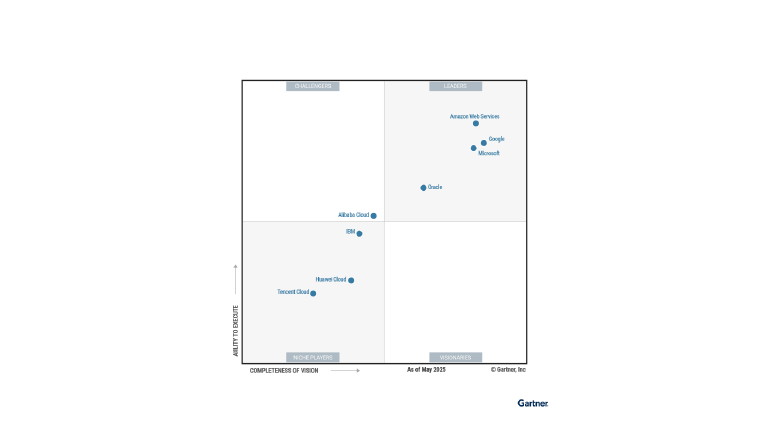

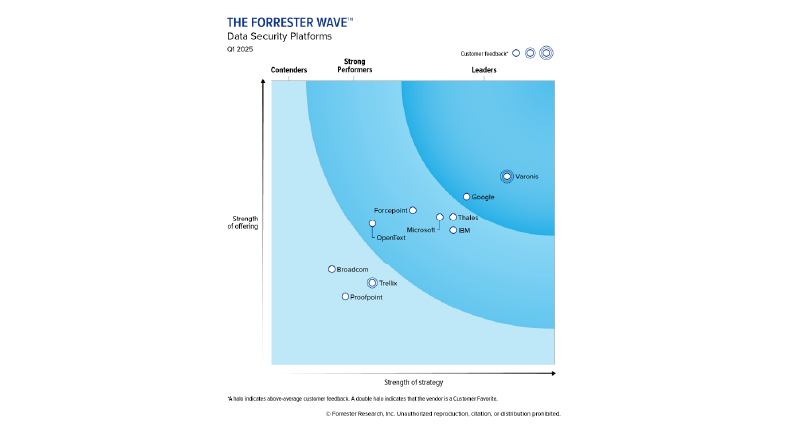

Apprezzato dagli analisti del settore

Apprezzato dagli analisti del settore

Sfoglia risorse

Blog di Google Cloud per la sicurezzaNotizie, suggerimenti e spunti per accelerare la trasformazione della sicurezza e dell'AI.

Blog di Google Cloud per la sicurezzaNotizie, suggerimenti e spunti per accelerare la trasformazione della sicurezza e dell'AI.Lettura di 5 minuti

Leggi il blog Blog di Google Threat IntelligenceLe ultime indagini sul campo, le analisi e le ricerche approfondite sulla sicurezza degli esperti di Mandiant.

Blog di Google Threat IntelligenceLe ultime indagini sul campo, le analisi e le ricerche approfondite sulla sicurezza degli esperti di Mandiant.Lettura di 5 minuti

Leggi il blog Blog della community su Google Cloud per la sicurezzaApprofondimenti, risposte e punti di vista di esperti per ottimizzare i tuoi strumenti di sicurezza, da Googler e utenti esperti.

Blog della community su Google Cloud per la sicurezzaApprofondimenti, risposte e punti di vista di esperti per ottimizzare i tuoi strumenti di sicurezza, da Googler e utenti esperti.Lettura di 5 minuti

Leggi il blog

Cloud Security PodcastAnton Chuvakin e Timothy Peacock affrontano le storie più interessanti sulla sicurezza del cloud di oggi, incluso ciò che stiamo facendo in Google Cloud. Vieni per approfondimenti senza fronzoli, resta per la messa in discussione del modello di minaccia e brutte battute.

Cloud Security PodcastAnton Chuvakin e Timothy Peacock affrontano le storie più interessanti sulla sicurezza del cloud di oggi, incluso ciò che stiamo facendo in Google Cloud. Vieni per approfondimenti senza fronzoli, resta per la messa in discussione del modello di minaccia e brutte battute.Lettura di 5 minuti

Ascolta ora Podcast Il vantaggio del difensore The Defender’s AdvantageLuke McNamara è affiancato da altri esperti di cybersicurezza che forniscono informazioni di prima mano sugli ultimi attacchi, sulla ricerca sulle minacce e sulle tendenze. Approfondisci le attività degli stati-nazione, i malware e altro ancora.

Podcast Il vantaggio del difensore The Defender’s AdvantageLuke McNamara è affiancato da altri esperti di cybersicurezza che forniscono informazioni di prima mano sugli ultimi attacchi, sulla ricerca sulle minacce e sulle tendenze. Approfondisci le attività degli stati-nazione, i malware e altro ancora.Lettura di 5 minuti

Ascolta ora Podcast Behind the BinaryJosh Stroschein, membro del team FLARE di Google, scopre le storie umane e le prospettive uniche degli esperti che proteggono il nostro mondo digitale attraverso il reverse engineering.

Podcast Behind the BinaryJosh Stroschein, membro del team FLARE di Google, scopre le storie umane e le prospettive uniche degli esperti che proteggono il nostro mondo digitale attraverso il reverse engineering.Lettura di 5 minuti

Ascolta ora

The Defender's AdvantageUna guida per attivare la difesa informatica.

The Defender's AdvantageUna guida per attivare la difesa informatica.Lettura di 5 minuti

Leggi il report The Total Economic Impact™ of Google Security OperationsUno studio approfondito di Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsUno studio approfondito di Forrester Consulting.Lettura di 5 minuti

Leggi il report Cybersecurity Forecast 2026Insight lungimiranti per pianificare l'anno a venire.

Cybersecurity Forecast 2026Insight lungimiranti per pianificare l'anno a venire.Lettura di 5 minuti

Leggi il report

Google Cloud Next 2026Segna in calendario le date di Next '26: 22-24 aprile 2026, al Mandalay Bay Convention Center di Las Vegas.

Google Cloud Next 2026Segna in calendario le date di Next '26: 22-24 aprile 2026, al Mandalay Bay Convention Center di Las Vegas.Lettura di 5 minuti

Iscriviti per ricevere aggiornamenti Cyber Defense Summit 2025Guarda in streaming i discorsi di apertura e le sessioni di approfondimento sulla protezione dell'innovazione dell'AI, sulla creazione di resilienza esecutiva e sul contrasto alle minacce informatiche più sofisticate di oggi.

Cyber Defense Summit 2025Guarda in streaming i discorsi di apertura e le sessioni di approfondimento sulla protezione dell'innovazione dell'AI, sulla creazione di resilienza esecutiva e sul contrasto alle minacce informatiche più sofisticate di oggi.Lettura di 5 minuti

Guarda ora Security TalksUnisciti ai nostri esperti di sicurezza in questa serie in corso mentre esplorano le ultime innovazioni dell'AI nel nostro portafoglio di prodotti per la sicurezza, le best practice di threat intelligence e altro ancora.

Security TalksUnisciti ai nostri esperti di sicurezza in questa serie in corso mentre esplorano le ultime innovazioni dell'AI nel nostro portafoglio di prodotti per la sicurezza, le best practice di threat intelligence e altro ancora.Lettura di 5 minuti

Guarda on demand

Hub Approfondimenti CISOProspettive, report e framework di esperti per aiutare i leader della sicurezza a orientarsi nel panorama delle minacce in continua evoluzione di oggi, con approfondimenti dell'Ufficio del CISO di Google Cloud.

Hub Approfondimenti CISOProspettive, report e framework di esperti per aiutare i leader della sicurezza a orientarsi nel panorama delle minacce in continua evoluzione di oggi, con approfondimenti dell'Ufficio del CISO di Google Cloud.Lettura di 5 minuti

Scopri di più Hub Approfondimenti del Consiglio di AmministrazioneApprofondimenti e best practice pensati per i consigli di amministrazione per guidare le decisioni in materia di sicurezza e garantire operazioni resilienti e sicure.

Hub Approfondimenti del Consiglio di AmministrazioneApprofondimenti e best practice pensati per i consigli di amministrazione per guidare le decisioni in materia di sicurezza e garantire operazioni resilienti e sicure.Lettura di 5 minuti

Scopri di più The Cyber Savvy BoardroomL'Office of the CISO (Ufficio del CISO) di Google Cloud ti offre approfondimenti strategici mensili da parte di leader della sicurezza, dirigenti e membri del consiglio di amministrazione per aiutarti a definire con sicurezza la security posture e il futuro della sicurezza della tua organizzazione.

The Cyber Savvy BoardroomL'Office of the CISO (Ufficio del CISO) di Google Cloud ti offre approfondimenti strategici mensili da parte di leader della sicurezza, dirigenti e membri del consiglio di amministrazione per aiutarti a definire con sicurezza la security posture e il futuro della sicurezza della tua organizzazione.Video (01:47)

Ascolta ora

Blog

Blog di Google Cloud per la sicurezzaNotizie, suggerimenti e spunti per accelerare la trasformazione della sicurezza e dell'AI.

Blog di Google Cloud per la sicurezzaNotizie, suggerimenti e spunti per accelerare la trasformazione della sicurezza e dell'AI.Lettura di 5 minuti

Leggi il blog Blog di Google Threat IntelligenceLe ultime indagini sul campo, le analisi e le ricerche approfondite sulla sicurezza degli esperti di Mandiant.

Blog di Google Threat IntelligenceLe ultime indagini sul campo, le analisi e le ricerche approfondite sulla sicurezza degli esperti di Mandiant.Lettura di 5 minuti

Leggi il blog Blog della community su Google Cloud per la sicurezzaApprofondimenti, risposte e punti di vista di esperti per ottimizzare i tuoi strumenti di sicurezza, da Googler e utenti esperti.

Blog della community su Google Cloud per la sicurezzaApprofondimenti, risposte e punti di vista di esperti per ottimizzare i tuoi strumenti di sicurezza, da Googler e utenti esperti.Lettura di 5 minuti

Leggi il blog

Podcast

Cloud Security PodcastAnton Chuvakin e Timothy Peacock affrontano le storie più interessanti sulla sicurezza del cloud di oggi, incluso ciò che stiamo facendo in Google Cloud. Vieni per approfondimenti senza fronzoli, resta per la messa in discussione del modello di minaccia e brutte battute.

Cloud Security PodcastAnton Chuvakin e Timothy Peacock affrontano le storie più interessanti sulla sicurezza del cloud di oggi, incluso ciò che stiamo facendo in Google Cloud. Vieni per approfondimenti senza fronzoli, resta per la messa in discussione del modello di minaccia e brutte battute.Lettura di 5 minuti

Ascolta ora Podcast Il vantaggio del difensore The Defender’s AdvantageLuke McNamara è affiancato da altri esperti di cybersicurezza che forniscono informazioni di prima mano sugli ultimi attacchi, sulla ricerca sulle minacce e sulle tendenze. Approfondisci le attività degli stati-nazione, i malware e altro ancora.

Podcast Il vantaggio del difensore The Defender’s AdvantageLuke McNamara è affiancato da altri esperti di cybersicurezza che forniscono informazioni di prima mano sugli ultimi attacchi, sulla ricerca sulle minacce e sulle tendenze. Approfondisci le attività degli stati-nazione, i malware e altro ancora.Lettura di 5 minuti

Ascolta ora Podcast Behind the BinaryJosh Stroschein, membro del team FLARE di Google, scopre le storie umane e le prospettive uniche degli esperti che proteggono il nostro mondo digitale attraverso il reverse engineering.

Podcast Behind the BinaryJosh Stroschein, membro del team FLARE di Google, scopre le storie umane e le prospettive uniche degli esperti che proteggono il nostro mondo digitale attraverso il reverse engineering.Lettura di 5 minuti

Ascolta ora

Report

The Defender's AdvantageUna guida per attivare la difesa informatica.

The Defender's AdvantageUna guida per attivare la difesa informatica.Lettura di 5 minuti

Leggi il report The Total Economic Impact™ of Google Security OperationsUno studio approfondito di Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsUno studio approfondito di Forrester Consulting.Lettura di 5 minuti

Leggi il report Cybersecurity Forecast 2026Insight lungimiranti per pianificare l'anno a venire.

Cybersecurity Forecast 2026Insight lungimiranti per pianificare l'anno a venire.Lettura di 5 minuti

Leggi il report

Eventi

Google Cloud Next 2026Segna in calendario le date di Next '26: 22-24 aprile 2026, al Mandalay Bay Convention Center di Las Vegas.

Google Cloud Next 2026Segna in calendario le date di Next '26: 22-24 aprile 2026, al Mandalay Bay Convention Center di Las Vegas.Lettura di 5 minuti

Iscriviti per ricevere aggiornamenti Cyber Defense Summit 2025Guarda in streaming i discorsi di apertura e le sessioni di approfondimento sulla protezione dell'innovazione dell'AI, sulla creazione di resilienza esecutiva e sul contrasto alle minacce informatiche più sofisticate di oggi.

Cyber Defense Summit 2025Guarda in streaming i discorsi di apertura e le sessioni di approfondimento sulla protezione dell'innovazione dell'AI, sulla creazione di resilienza esecutiva e sul contrasto alle minacce informatiche più sofisticate di oggi.Lettura di 5 minuti

Guarda ora Security TalksUnisciti ai nostri esperti di sicurezza in questa serie in corso mentre esplorano le ultime innovazioni dell'AI nel nostro portafoglio di prodotti per la sicurezza, le best practice di threat intelligence e altro ancora.

Security TalksUnisciti ai nostri esperti di sicurezza in questa serie in corso mentre esplorano le ultime innovazioni dell'AI nel nostro portafoglio di prodotti per la sicurezza, le best practice di threat intelligence e altro ancora.Lettura di 5 minuti

Guarda on demand

Per il CISO

Hub Approfondimenti CISOProspettive, report e framework di esperti per aiutare i leader della sicurezza a orientarsi nel panorama delle minacce in continua evoluzione di oggi, con approfondimenti dell'Ufficio del CISO di Google Cloud.

Hub Approfondimenti CISOProspettive, report e framework di esperti per aiutare i leader della sicurezza a orientarsi nel panorama delle minacce in continua evoluzione di oggi, con approfondimenti dell'Ufficio del CISO di Google Cloud.Lettura di 5 minuti

Scopri di più Hub Approfondimenti del Consiglio di AmministrazioneApprofondimenti e best practice pensati per i consigli di amministrazione per guidare le decisioni in materia di sicurezza e garantire operazioni resilienti e sicure.

Hub Approfondimenti del Consiglio di AmministrazioneApprofondimenti e best practice pensati per i consigli di amministrazione per guidare le decisioni in materia di sicurezza e garantire operazioni resilienti e sicure.Lettura di 5 minuti

Scopri di più The Cyber Savvy BoardroomL'Office of the CISO (Ufficio del CISO) di Google Cloud ti offre approfondimenti strategici mensili da parte di leader della sicurezza, dirigenti e membri del consiglio di amministrazione per aiutarti a definire con sicurezza la security posture e il futuro della sicurezza della tua organizzazione.

The Cyber Savvy BoardroomL'Office of the CISO (Ufficio del CISO) di Google Cloud ti offre approfondimenti strategici mensili da parte di leader della sicurezza, dirigenti e membri del consiglio di amministrazione per aiutarti a definire con sicurezza la security posture e il futuro della sicurezza della tua organizzazione.Video (01:47)

Ascolta ora

Unisciti alla nostra community di sicurezza per sviluppare competenze e condividere approfondimenti

Community sulla sicurezza di Google CloudEsplora le best practice per supportare i tuoi obiettivi di sicurezza e conformità.

Centro best practice per la sicurezzaMigliora le competenze di cybersicurezza della tua organizzazione con Mandiant Academy

Sfoglia i corsi disponibili