Google Cloud bietet zwei Einschränkungen für Organisationsrichtlinien, um die CMEK-Nutzung in einer Organisation zu gewährleisten:

constraints/gcp.restrictNonCmekServiceswird verwendet, um einen CMEK-Schutz zu erzwingen.- Mit

constraints/gcp.restrictCmekCryptoKeyProjectswird eingeschränkt, welche Cloud KMS-Schlüssel für den CMEK-Schutz verwendet werden.

CMEK-Organisationsrichtlinien gelten nur für neu erstellte Ressourcen in unterstützten Diensten. Google Cloud

Erforderliche Rollen

Bitten Sie Ihren Administrator, jedem Nutzer die IAM-Rolle Organization Policy Viewer (roles/orgpolicy.policyViewer) für Ihre Organisation zuzuweisen, damit jeder Nutzer über die erforderlichen Berechtigungen zum Prüfen von Organisationsrichtlinien beim Erstellen von Ressourcen verfügt.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Diese vordefinierte Rolle enthält die Berechtigungen, die zum Prüfen von Organisationsrichtlinien beim Erstellen von Ressourcen erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind erforderlich, um Organisationsrichtlinien beim Erstellen von Ressourcen zu prüfen:

-

So rufen Sie die vollständigen Richtliniendetails der Organisation auf:

orgpolicy.policy.get -

So prüfen Sie die Organisationsrichtlinie beim Erstellen von Ressourcen:

orgpolicy.policies.check

Ihr Administrator kann jedem Nutzer diese Berechtigungen möglicherweise auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erteilen.

Wenn Organisationsrichtlinien aktiv sind, ist die Berechtigung orgpolicy.policies.check für Google Cloud -Konsolennutzer erforderlich, die Ressourcen erstellen, die durch CMEK-Schlüssel geschützt sind. Nutzer ohne diese Berechtigung können CMEK-geschützte Ressourcen über die Google Cloud -Konsole erstellen, aber sie können einen CMEK-Schlüssel auswählen, der durch die restrictCmekCryptoKeyProjects-Einschränkung nicht zulässig ist. Wenn ein Schlüssel ausgewählt wird, der diese Einschränkung nicht erfüllt, schlägt die Ressourcenerstellung fehl.

CMEK-Schutz erforderlich

Wenn Sie CMEK-Schutz für Ihre Organisation benötigen, konfigurieren Sie die Organisationsrichtlinie constraints/gcp.restrictNonCmekServices.

Als Listeneinschränkung sind die akzeptierten Werte für diese Einschränkung Google CloudDienstnamen (z. B. bigquery.googleapis.com). Verwenden Sie diese Einschränkung, indem Sie eine Liste mit Google Cloud Dienstnamen angeben und die Einschränkung auf Ablehnen festlegen. Diese Konfiguration verhindert die Erstellung von Ressourcen in diesen Diensten, wenn die Ressource nicht durch CMEK geschützt ist. Mit anderen Worten: Anfragen zum Erstellen einer Ressource im Dienst sind nur erfolgreich, wenn ein Cloud KMS-Schlüssel angegeben wird. Außerdem wird durch diese Einschränkung das Entfernen des CMEK-Schutzes von Ressourcen in diesen Diensten verhindert. Diese Einschränkung kann nur auf unterstützte Dienste angewendet werden.

Verwendung von Cloud KMS-Schlüsseln für CMEK einschränken

Wenn Sie einschränken möchten, welche Cloud KMS-Schlüssel für den CMEK-Schutz verwendet werden, konfigurieren Sie die Einschränkung constraints/gcp.restrictCmekCryptoKeyProjects.

Als Listeneinschränkung sind die akzeptierten Werte Indikatoren für die Ressourcenhierarchie (z. B. projects/PROJECT_ID, under:folders/FOLDER_ID und under:organizations/ORGANIZATION_ID). Verwenden Sie diese Einschränkung, indem Sie eine Liste von Indikatoren für die Ressourcenhierarchie konfigurieren und die Einschränkung auf Allow (Zulassen) festlegen. Durch diese Konfiguration werden unterstützte Dienste eingeschränkt, sodass CMEK-Schlüssel nur aus den aufgeführten Projekten, Ordnern und Organisationen ausgewählt werden können.

Anfragen zum Erstellen von CMEK-geschützten Ressourcen in konfigurierten Diensten sind ohne einen Cloud KMS-Schlüssel aus einer der zulässigen Ressourcen nicht erfolgreich. Sofern konfiguriert, gilt diese Einschränkung für alle unterstützten Dienste.

Unterstützte Dienste

| Dienst | Einschränkungswert bei CMEK-Anforderung |

|---|---|

| Agent Assist | dialogflow.googleapis.com |

| AI Applications | discoveryengine.googleapis.com |

| AlloyDB for PostgreSQL | alloydb.googleapis.com |

| Apigee | apigee.googleapis.com |

| Application Integration | integrations.googleapis.com |

| Artifact Registry | artifactregistry.googleapis.com |

| Backup for GKE | gkebackup.googleapis.com |

| BigQuery | bigquery.googleapis.com |

| Bigtable | bigtable.googleapis.com |

| Cloud Composer | composer.googleapis.com |

| Cloud Data Fusion | datafusion.googleapis.com |

| Cloud Logging | logging.googleapis.com |

| Cloud Run | run.googleapis.com |

| Cloud Run-Funktionen | cloudfunctions.googleapis.com |

| Cloud SQL | sqladmin.googleapis.com |

| Cloud Storage | storage.googleapis.com |

| Cloud Tasks | cloudtasks.googleapis.com |

| Cloud Workstations | workstations.googleapis.com |

| Colab Enterprise | aiplatform.googleapis.com |

| Compute Engine | compute.googleapis.com |

| Dialogorientierte Insights | contactcenterinsights.googleapis.com |

| Dataflow | dataflow.googleapis.com |

| Dataform | dataform.googleapis.com |

| Dataplex Universal Catalog | dataplex.googleapis.com |

| Dataproc | dataproc.googleapis.com |

| Dialogflow CX | dialogflow.googleapis.com |

| Document AI | documentai.googleapis.com |

| Eventarc Advanced (Vorschau) | eventarc.googleapis.com |

| Eventarc Standard | eventarc.googleapis.com |

| Filestore | file.googleapis.com |

| Firestore | firestore.googleapis.com |

| Google Agentspace Enterprise | discoveryengine.googleapis.com |

| Google Cloud NetApp Volumes | netapp.googleapis.com |

| Google Kubernetes Engine (Vorabversion) | container.googleapis.com |

| Looker (Google Cloud Core) | looker.googleapis.com |

| Memorystore for Redis | redis.googleapis.com |

| Pub/Sub | pubsub.googleapis.com |

| Secret Manager | secretmanager.googleapis.com |

| Secure Source Manager | securesourcemanager.googleapis.com |

| Spanner | spanner.googleapis.com |

| Speech-to-Text | speech.googleapis.com |

| Vertex AI | aiplatform.googleapis.com |

| Vertex AI Workbench-Instanzen | notebooks.googleapis.com |

CMEK-Organisationsrichtlinien und Storage Transfer Service

Der Storage Transfer Service hat zwar keine CMEK-Integration, kann aber mit CMEK-Organisationsrichtlinien verwendet werden. Wenn Sie Storage Transfer Service verwenden und dafür sorgen möchten, dass die in Secret Manager gespeicherten Datenbankanmeldedaten durch CMEK geschützt sind, müssen Sie sowohl storagetransfer.googleapis.com als auch secretmanager.googleapis.com der Einschränkung constraints/gcp.restrictNonCmekServices hinzufügen. Weitere Informationen finden Sie in der Dokumentation zu CMEK für den Storage Transfer Service.

Ausnahmen bei der Durchsetzung nach Ressourcentyp

Einschränkungen für CMEK-Organisationsrichtlinien werden beim Erstellen einer neuen Ressource oder beim Ändern des Cloud KMS-Schlüssels für eine vorhandene Ressource (sofern unterstützt) erzwungen. Im Allgemeinen werden sie für alle Ressourcentypen eines Dienstes erzwungen, die CMEK unterstützen, und basieren ausschließlich auf der Konfiguration der Ressource. Einige wichtige Ausnahmen sind hier zusammengefasst:

| Ressourcentyp | Ausnahme bei der Durchsetzung |

|---|---|

bigquery.googleapis.com/Dataset |

Wird teilweise für den standardmäßigen Cloud KMS-Schlüssel für das Dataset erzwungen (nur gcp.restrictCmekCryptoKeyProjects)

|

bigquery.googleapis.com/Job |

Nur Abfragejobs: Wird für den Cloud KMS-Schlüssel erzwungen, der mit der Abfrage bereitgestellt wird, oder für den Standardschlüssel aus dem Abrechnungsprojekt. Siehe auch die separate Konfiguration des standardmäßigen Cloud KMS-Schlüssels für das Projekt. |

bigquerydatatransfer.googleapis.com/TransferConfig |

Für Übertragungskonfigurationen wird der Dienstname des Data Transfer Service (bigquerydatatransfer.googleapis.com) für CMEK-Organisationsrichtlinienbeschränkungen verwendet. |

container.googleapis.com/Cluster |

Vorabversion Wird nur für den Cloud KMS-Schlüssel für die Knoten-Bootdisk durchgesetzt, nicht für Secrets auf Anwendungsebene. |

logging.googleapis.com/LogBucket |

Wird für explizit erstellte Log-Buckets erzwungen. Für integrierte Log-Buckets ist eine separate Konfiguration erforderlich, um die Compliance zu gewährleisten. |

storage.googleapis.com/Bucket |

Für den Cloud KMS-Standardschlüssel des Buckets erzwungen |

storage.googleapis.com/Object |

Wird unabhängig vom Bucket erzwungen. Siehe auch die separate Konfiguration des Cloud KMS-Standardschlüssels für den Bucket. |

Konfigurationsbeispiele

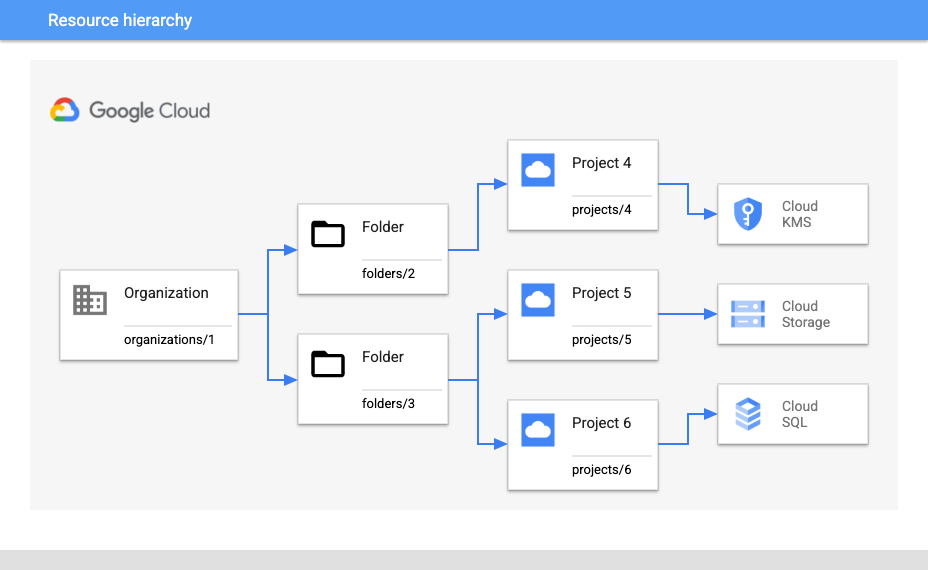

In den Konfigurationsbeispielen wird davon ausgegangen, dass die Beispielorganisation die folgende Ressourcenhierarchie hat:

CMEK erzwingen und Schlüssel für ein Projekt einschränken

Angenommen, Sie möchten den CMEK-Schutz für alle Cloud Storage-Ressourcen unter projects/5 erzwingen und dafür sorgen, dass nur Schlüssel aus projects/4 verwendet werden können.

Wenn Sie CMEK-Schutz für alle neuen Cloud Storage-Ressourcen erzwingen möchten, verwenden Sie die folgende Einstellung für die Organisationsrichtlinie:

- Unternehmensrichtlinie:

constraints/gcp.restrictNonCmekServices - Bindung an:

projects/5 - Richtlinientyp: Ablehnen

- Wert der Richtlinie:

storage.googleapis.com

Damit nur Schlüssel aus projects/4 verwendet werden, verwenden Sie die folgende Konfiguration:

- Unternehmensrichtlinie:

constraints/gcp.restrictCmekCryptoKeyProjects - Bindung an:

projects/5 - Richtlinientyp: Zulassen

- Wert der Richtlinie:

projects/4

CMEK erforderlich machen und Schlüssel auf einen Ordner beschränken

Angenommen, Sie möchten in Zukunft zusätzliche Cloud KMS-Projekte unter folders/2 hinzufügen und CMEK in folders/3 umfassender vorschreiben. Für dieses Szenario sind etwas andere Konfigurationen erforderlich.

So fordern Sie zusätzlichen CMEK-Schutz für neue Cloud SQL- und Cloud Storage-Ressourcen an, die sich an einem beliebigen Ort unter folders/3 befinden:

- Unternehmensrichtlinie:

constraints/gcp.restrictNonCmekServices - Bindung an:

folders/3 - Richtlinientyp: Ablehnen

- Richtlinienwerte:

sqladmin.googleapis.com,storage.googleapis.com

So stellen Sie sicher, dass nur Schlüssel aus Cloud KMS-Projekten unter folders/2 verwendet werden:

- Unternehmensrichtlinie:

constraints/gcp.restrictCmekCryptoKeyProjects - Bindung an:

folders/3 - Richtlinientyp: Zulassen

- Wert der Richtlinie:

under:folders/2

CMEK für eine Organisation verlangen

Wenn Sie CMEK überall in der Organisation (in unterstützten Diensten) erzwingen möchten, konfigurieren Sie die Einschränkung constraints/gcp.restrictNonCmekServices mit der folgenden Einstellung:

- Unternehmensrichtlinie:

constraints/gcp.restrictNonCmekServices - Bindung an:

organizations/1 - Richtlinientyp: Ablehnen

- Richtlinienwerte: (alle unterstützten Dienste)

Beschränkungen

Wenn Sie die Google Cloud Console zum Erstellen einer Ressource verwenden, können Sie möglicherweise keine anderen Verschlüsselungsoptionen als CMEK verwenden, wennconstraints/gcp.restrictNonCmekServicesfür ein Projekt und einen Dienst konfiguriert ist. Die CMEK-Organisationsrichtlinieneinschränkung ist nur sichtbar, wenn dem Kundenkonto die IAM-Berechtigung orgpolicy.policy.get für das Projekt erteilt wurde.

Nächste Schritte

Weitere Informationen zu den Vorteilen und gängigen Anwendungsfällen von Organisationsrichtlinien finden Sie unter Einführung in den Organisationsrichtliniendienst.

Weitere Beispiele zum Erstellen einer Organisationsrichtlinie mit bestimmten Einschränkungen finden Sie unter Einschränkungen verwenden.