Google Cloud ofrece dos restricciones de políticas de la organización para ayudar a garantizar el uso de CMEK en toda la organización:

constraints/gcp.restrictNonCmekServicesse usa para requerir protección de CMEK.constraints/gcp.restrictCmekCryptoKeyProjectsse usa para limitar las claves de Cloud KMS que se usan para la protección de CMEK.

Las políticas de la organización de CMEK solo se aplican a los recursos recién creados dentro de los servicios Google Cloud admitidos.

Roles requeridos

Para asegurarte de que cada usuario tenga los permisos necesarios para verificar las políticas de la organización cuando cree recursos, pídele a tu administrador que le otorgue a cada usuario el rol de IAM de Visualizador de políticas de la organización (roles/orgpolicy.policyViewer) en tu organización.

Para obtener más información sobre cómo otorgar roles, consulta Administra el acceso a proyectos, carpetas y organizaciones.

Este rol predefinido contiene los permisos necesarios para verificar las políticas de la organización cuando se crean recursos. Para ver los permisos exactos que son necesarios, expande la sección Permisos requeridos:

Permisos necesarios

Se requieren los siguientes permisos para verificar las políticas de la organización cuando se crean recursos:

-

Para ver los detalles completos de la política de la organización, haz lo siguiente:

orgpolicy.policy.get -

Para verificar la política de la organización cuando creas recursos, haz lo siguiente:

orgpolicy.policies.check

Es posible que tu administrador también pueda otorgar estos permisos a cada usuario con roles personalizados o con otros roles predefinidos.

Cuando las políticas de la organización están activas, se requiere el permiso orgpolicy.policies.check para los usuarios de la consola de Google Cloud que crean recursos protegidos por claves CMEK. Los usuarios sin este permiso pueden crear recursos protegidos por CMEK con la consola de Google Cloud , pero pueden seleccionar una clave de CMEK que no esté permitida por la restricción derestrictCmekCryptoKeyProjects. Cuando se selecciona una clave que no cumple con esta restricción, la creación del recurso finalmente falla.

Cómo requerir protección de CMEK

Para exigir la protección con CMEK en tu organización, configura la política de la organización constraints/gcp.restrictNonCmekServices.

Como restricción de lista, los valores aceptados para esta restricción son nombres de servicio de Google Cloud(por ejemplo, bigquery.googleapis.com). Para usar esta restricción, proporciona una lista de nombres de servicio de Google Cloud y establece la restricción enDenegar. Esta configuración bloquea la creación de recursos en estos servicios si el recurso no está protegido por CMEK. En otras palabras, las solicitudes para crear un recurso en el servicio no se realizan correctamente sin especificar una clave de Cloud KMS. Además, esta restricción impide que se quite la protección de CMEK de los recursos en estos servicios. Esta restricción solo se puede aplicar a los servicios admitidos.

Limita el uso de claves de Cloud KMS para CMEK

Para limitar las claves de Cloud KMS que se usan para la protección de CMEK, configura la restricción constraints/gcp.restrictCmekCryptoKeyProjects.

Como restricción de lista, los valores aceptados son indicadores de jerarquía de recursos (por ejemplo, projects/PROJECT_ID, under:folders/FOLDER_ID y under:organizations/ORGANIZATION_ID). Para usar esta restricción, configura una lista de indicadores de jerarquía de recursos y establece la restricción en Permitir. Esta configuración restringe los servicios admitidos para que las claves de CMEK se puedan elegir solo de los proyectos, las carpetas y las organizaciones enumeradas.

Las solicitudes para crear recursos protegidos por CMEK en servicios configurados no se realizan correctamente sin una clave de Cloud KMS de uno de los recursos permitidos. Cuando se configura, esta restricción se aplica a todos los servicios compatibles.

Servicios compatibles

| Servicio | Valor de restricción cuando se requiere CMEK |

|---|---|

| Agent Assist | dialogflow.googleapis.com |

| Aplicaciones de IA | discoveryengine.googleapis.com |

| AlloyDB para PostgreSQL | alloydb.googleapis.com |

| Apigee | apigee.googleapis.com |

| Application Integration | integrations.googleapis.com |

| Artifact Registry | artifactregistry.googleapis.com |

| Copia de seguridad para GKE | gkebackup.googleapis.com |

| BigQuery | bigquery.googleapis.com |

| Bigtable | bigtable.googleapis.com |

| Cloud Composer | composer.googleapis.com |

| Cloud Data Fusion | datafusion.googleapis.com |

| Cloud Logging | logging.googleapis.com |

| Cloud Run | run.googleapis.com |

| Funciones de Cloud Run | cloudfunctions.googleapis.com |

| Cloud SQL | sqladmin.googleapis.com |

| Cloud Storage | storage.googleapis.com |

| Cloud Tasks | cloudtasks.googleapis.com |

| Cloud Workstations | workstations.googleapis.com |

| Colab Enterprise | aiplatform.googleapis.com |

| Compute Engine | compute.googleapis.com |

| Estadísticas de conversación | contactcenterinsights.googleapis.com |

| Dataflow | dataflow.googleapis.com |

| Dataform | dataform.googleapis.com |

| Dataplex Universal Catalog | dataplex.googleapis.com |

| Dataproc | dataproc.googleapis.com |

| Dialogflow CX | dialogflow.googleapis.com |

| Document AI | documentai.googleapis.com |

| Eventarc Advanced (Vista previa) | eventarc.googleapis.com |

| Eventarc Standard | eventarc.googleapis.com |

| Filestore | file.googleapis.com |

| Firestore | firestore.googleapis.com |

| Google Agentspace Enterprise | discoveryengine.googleapis.com |

| Google Cloud NetApp Volumes | netapp.googleapis.com |

| Google Kubernetes Engine (Versión preliminar) | container.googleapis.com |

| Looker (Google Cloud Core) | looker.googleapis.com |

| Memorystore para Redis | redis.googleapis.com |

| Pub/Sub | pubsub.googleapis.com |

| Secret Manager | secretmanager.googleapis.com |

| Secure Source Manager | securesourcemanager.googleapis.com |

| Spanner | spanner.googleapis.com |

| Speech‑to‑Text | speech.googleapis.com |

| Vertex AI | aiplatform.googleapis.com |

| Instancias de Vertex AI Workbench | notebooks.googleapis.com |

Políticas de la organización de CMEK y el Servicio de transferencia de almacenamiento

Si bien el Servicio de transferencia de almacenamiento no tiene una integración con CMEK, se puede usar con políticas de la organización de CMEK. Si usas el Servicio de transferencia de almacenamiento y quieres asegurarte de que las credenciales de la base de datos almacenadas en Secret Manager estén protegidas por la CMEK, debes agregar storagetransfer.googleapis.com y secretmanager.googleapis.com a la restricción constraints/gcp.restrictNonCmekServices. Para obtener más información, consulta la documentación sobre la CMEK del Servicio de transferencia de almacenamiento.

Excepciones de aplicación por tipo de recurso

Las restricciones de políticas de la organización de CMEK se aplican cuando se crea un recurso nuevo o cuando se cambia (cuando se admite) la clave de Cloud KMS en un recurso existente. En general, se aplican a todos los tipos de recursos de un servicio que admiten CMEK y se basan únicamente en la configuración del recurso. Aquí se resumen algunas excepciones destacadas:

| Tipo de recurso | Excepción de aplicación |

|---|---|

bigquery.googleapis.com/Dataset |

Se aplica parcialmente a la clave predeterminada de Cloud KMS del conjunto de datos (solo gcp.restrictCmekCryptoKeyProjects)

|

bigquery.googleapis.com/Job |

Solo para trabajos de consulta: Se aplica a la clave de Cloud KMS proporcionada con la consulta o a la predeterminada del proyecto de facturación. Consulta también la configuración independiente de la clave de Cloud KMS predeterminada del proyecto. |

bigquerydatatransfer.googleapis.com/TransferConfig |

Las configuraciones de transferencia usan el nombre de servicio del Servicio de transferencia de datos (bigquerydatatransfer.googleapis.com) para las restricciones de la política de la organización de la CMEK. |

container.googleapis.com/Cluster |

(Versión preliminar) Se aplica a la clave de Cloud KMS solo para el disco de arranque del nodo; no se aplica a los secretos en la capa de la aplicación. |

logging.googleapis.com/LogBucket |

Se aplica a los buckets de registros creados de forma explícita. Consulta también la configuración independiente que se requiere para garantizar el cumplimiento de los buckets de registros integrados. |

storage.googleapis.com/Bucket |

Se aplica a la clave de Cloud KMS predeterminada del bucket |

storage.googleapis.com/Object |

Se aplica independientemente del bucket. Consulta también la configuración independiente de la clave predeterminada de Cloud KMS del bucket. |

Ejemplos de configuración

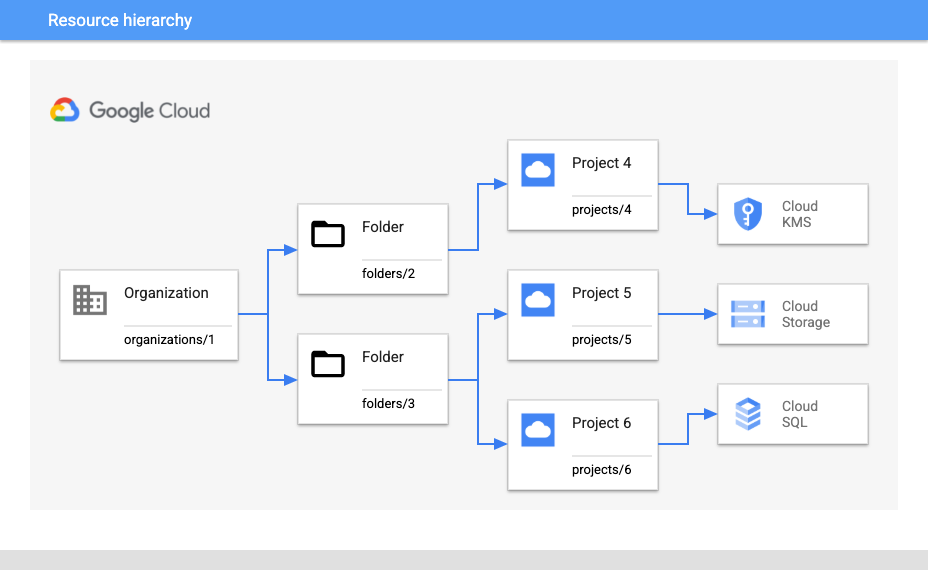

En los ejemplos de configuración, se supone que la organización de ejemplo tiene la siguiente jerarquía de recursos:

Cómo requerir CMEK y limitar las claves de un proyecto

Supongamos que deseas requerir protección de CMEK para todos los recursos de Cloud Storage en projects/5 y garantizar que solo se puedan usar las claves provenientes de projects/4.

Para requerir protección de CMEK para todos los recursos nuevos de Cloud Storage, usa el siguiente parámetro de configuración de la política de la organización:

- Política de la organización:

constraints/gcp.restrictNonCmekServices - Vinculación en:

projects/5 - Tipo de política: Rechazar

- Valor de la política:

storage.googleapis.com

Para garantizar que solo se usen claves de projects/4, usa la siguiente configuración:

- Política de la organización:

constraints/gcp.restrictCmekCryptoKeyProjects - Vinculación en:

projects/5 - Tipo de política: Permitir

- Valor de la política:

projects/4

Cómo requerir CMEK y limitar las claves a una carpeta

Como alternativa, supongamos que esperas agregar proyectos adicionales de Cloud KMS en folders/2 en el futuro y deseas exigir la CMEK de manera más amplia en folders/3. Para este caso, necesitas configuraciones ligeramente diferentes.

Para requerir protección adicional con CMEK para los recursos nuevos de Cloud SQL y Cloud Storage en cualquier lugar de folders/3, haz lo siguiente:

- Política de la organización:

constraints/gcp.restrictNonCmekServices - Vinculación en:

folders/3 - Tipo de política: Rechazar

- Valores de la política:

sqladmin.googleapis.com,storage.googleapis.com

Para garantizar que solo se usen las claves de los proyectos de Cloud KMS en folders/2, haz lo siguiente:

- Política de la organización:

constraints/gcp.restrictCmekCryptoKeyProjects - Vinculación en:

folders/3 - Tipo de política: Permitir

- Valor de la política:

under:folders/2

Cómo requerir CMEK para una organización

Para requerir la CMEK en toda la organización (en los servicios admitidos), configura la restricción constraints/gcp.restrictNonCmekServices con el siguiente parámetro de configuración:

- Política de la organización:

constraints/gcp.restrictNonCmekServices - Vinculación en:

organizations/1 - Tipo de política: Rechazar

- Valores de la política: (todos los servicios admitidos)

Limitaciones

Si usas la Google Cloud consola para crear un recurso, es posible que observes que no puedes usar ninguna opción de encriptación que no sea la CMEK cuandoconstraints/gcp.restrictNonCmekServicesestá configurado para un proyecto y un servicio. La restricción de la política de la organización de CMEK solo se puede ver cuando a la cuenta del cliente se le otorgó el permiso de IAM orgpolicy.policy.get en el proyecto.

¿Qué sigue?

Consulta Introducción al Servicio de las Políticas de la Organización para obtener más información sobre los beneficios y los casos de uso comunes de las políticas de la organización.

Para obtener más ejemplos sobre cómo crear una política de la organización con restricciones específicas, consulta Usa restricciones.