Halaman ini menjelaskan kasus penggunaan saat Anda mengontrol akses ke Google Cloud resource di tingkat namespace saat Anda memigrasikan data dari Cloud Storage ke BigQuery.

Untuk mengontrol akses ke Google Cloud resource, namespace di Cloud Data Fusion menggunakan Agen Layanan Cloud Data Fusion API secara default.

Untuk isolasi data yang lebih baik, Anda dapat mengaitkan akun layanan IAM yang disesuaikan (dikenal sebagai Akun Layanan Per Namespace) dengan setiap namespace. Akun layanan IAM yang disesuaikan, yang dapat berbeda untuk namespace yang berbeda, memungkinkan Anda mengontrol akses ke resourceGoogle Cloud antar-namespace untuk operasi waktu desain pipeline di Cloud Data Fusion, seperti pratinjau pipeline, Wrangler, dan validasi pipeline.

Untuk mengetahui informasi selengkapnya, lihat Kontrol akses dengan akun layanan namespace.

Skenario

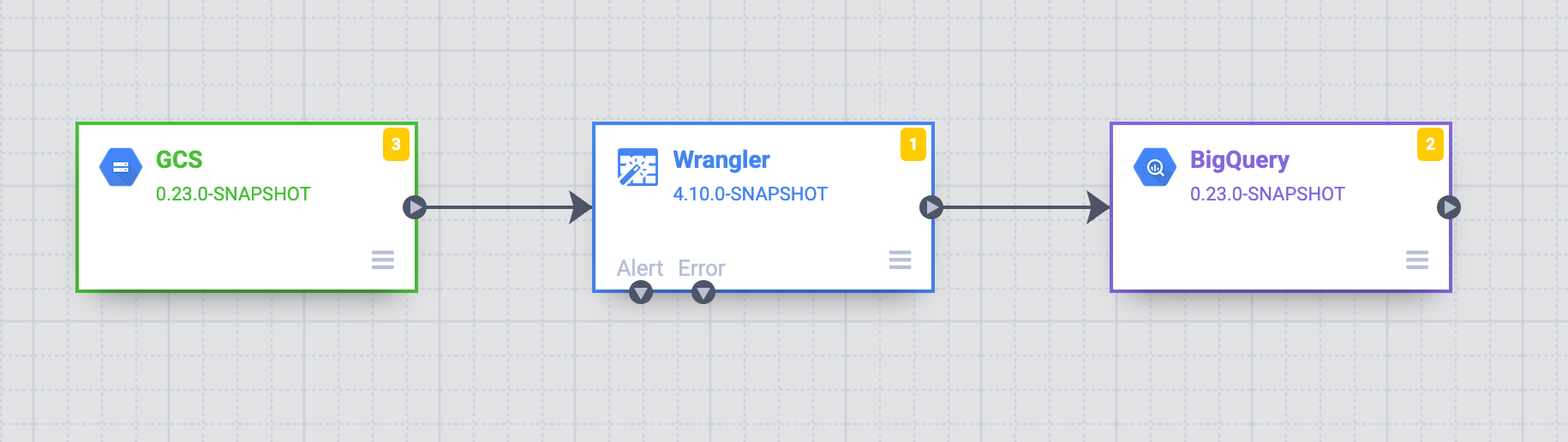

Dalam kasus penggunaan ini, departemen pemasaran Anda memigrasikan data dari Cloud Storage ke BigQuery menggunakan Cloud Data Fusion.

Departemen pemasaran memiliki tiga tim: A, B, dan C. Tujuan Anda adalah membuat pendekatan terstruktur untuk mengontrol akses data di Cloud Storage melalui namespace Cloud Data Fusion yang sesuai dengan setiap tim—A, B, dan C.

Solusi

Langkah-langkah berikut menunjukkan cara mengontrol akses ke resource Google Cloud dengan akun layanan namespace, sehingga mencegah akses tidak sah di antara datastore tim yang berbeda.

Mengaitkan akun layanan Identity and Access Management ke setiap namespace

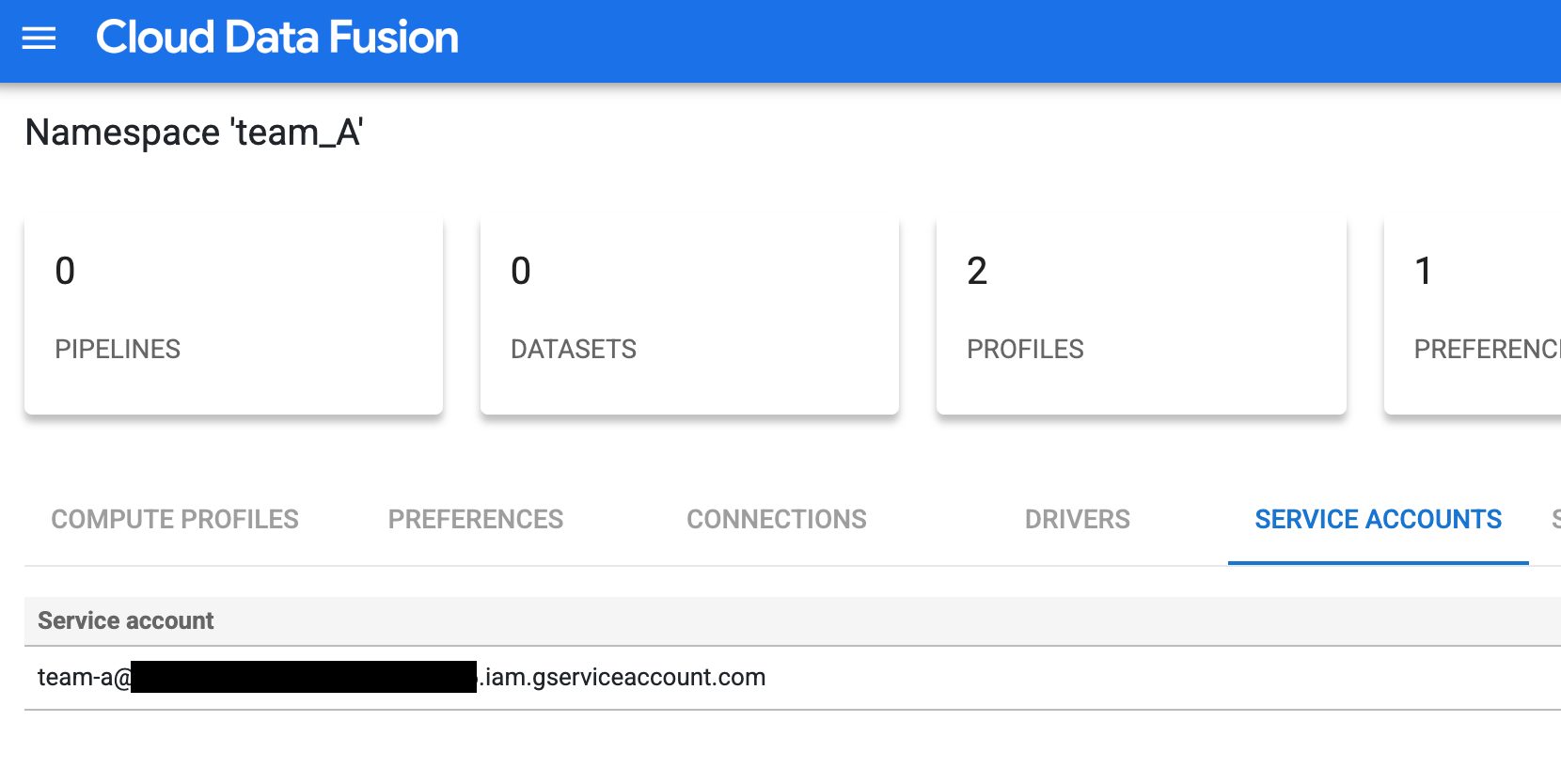

Konfigurasi akun layanan IAM di namespace untuk setiap tim (lihat Mengonfigurasi akun layanan namespace):

Siapkan kontrol akses dengan menambahkan akun layanan yang disesuaikan untuk Tim A—misalnya,

team-a@pipeline-design-time-project.iam.gserviceaccount.com.

Gambar 1: Tambahkan akun layanan yang disesuaikan untuk Tim A. Ulangi langkah-langkah konfigurasi untuk Tim B dan C guna menyiapkan kontrol akses dengan akun layanan kustom serupa.

Membatasi akses ke bucket Cloud Storage

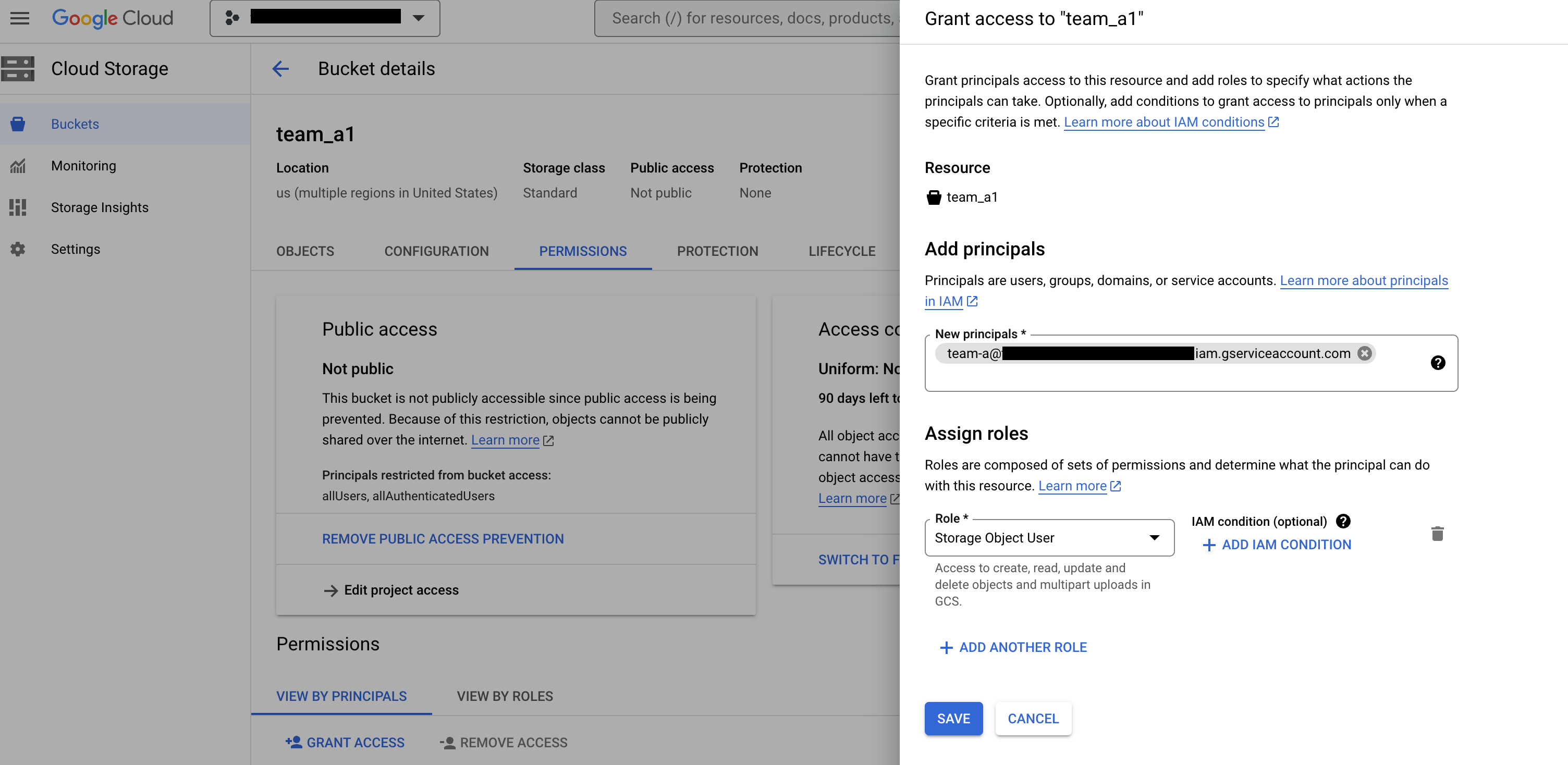

Batasi akses ke bucket Cloud Storage dengan memberikan izin yang sesuai:

- Beri akun layanan IAM izin

storage.buckets.list, yang diperlukan untuk mencantumkan bucket Cloud Storage dalam project. Untuk mengetahui informasi selengkapnya, lihat Mencantumkan bucket. Beri akun layanan IAM izin untuk mengakses objek di bucket tertentu.

Misalnya, berikan peran Storage Object Viewer ke akun layanan IAM yang terkait dengan namespace

team_Adi bucketteam_a1. Izin ini memungkinkan Tim A melihat dan mencantumkan objek serta folder terkelola, beserta metadatanya, dalam bucket tersebut di lingkungan waktu desain yang terisolasi.

Gambar 2: Di halaman Buckets Cloud Storage, tambahkan tim sebagai prinsipal dan tetapkan peran Storage Object User.

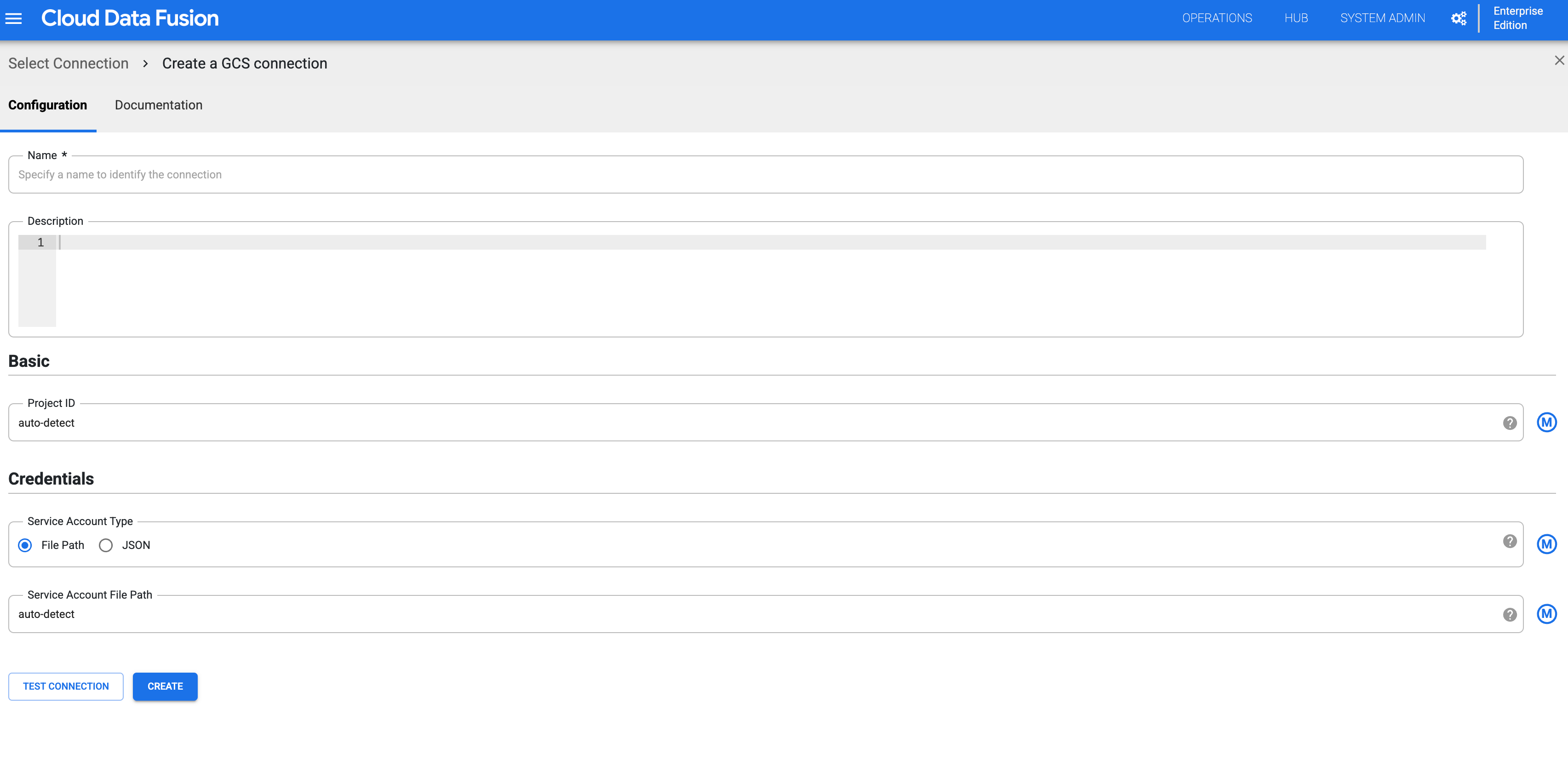

Buat koneksi Cloud Storage di namespace masing-masing

Buat koneksi Cloud Storage di namespace setiap tim:

Di konsol Google Cloud , buka halaman Instances Cloud Data Fusion dan buka instance di antarmuka web Cloud Data Fusion.

Klik Admin sistem > Konfigurasi > Namespace.

Klik namespace yang ingin Anda gunakan—misalnya, namespace untuk Tim A.

Klik tab Connections, lalu klik Add connection.

Pilih GCS dan konfigurasi koneksi.

Gambar 3: Konfigurasi koneksi Cloud Storage untuk namespace. Buat koneksi Cloud Storage untuk setiap namespace dengan mengulangi langkah-langkah sebelumnya. Setiap tim kemudian dapat berinteraksi dengan salinan terisolasi dari resource tersebut untuk operasi waktu desain mereka.

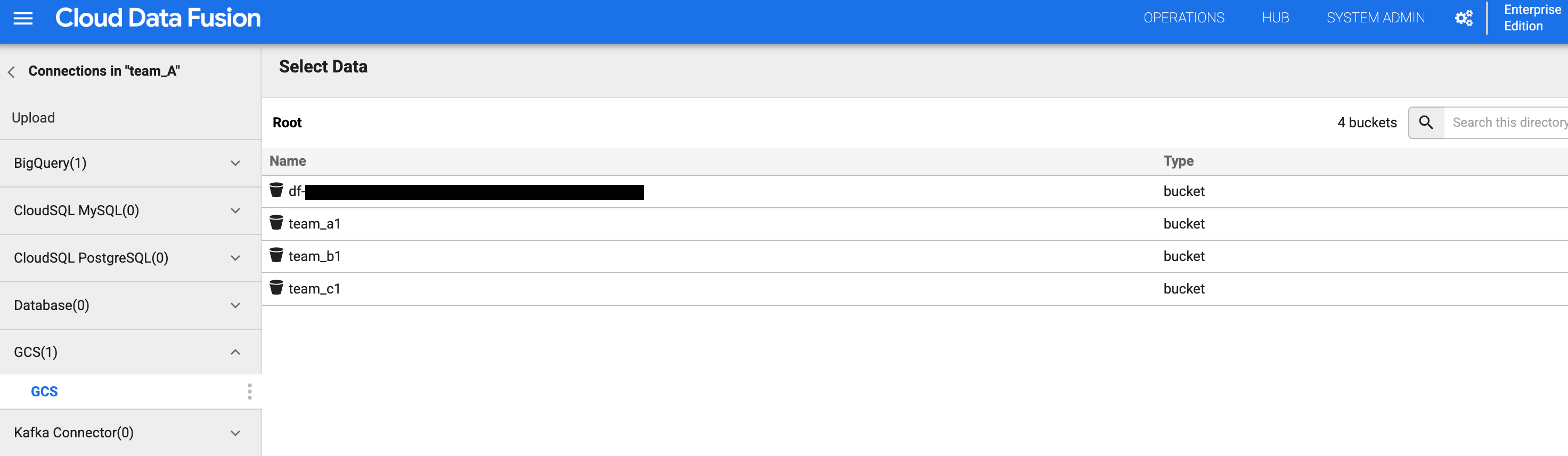

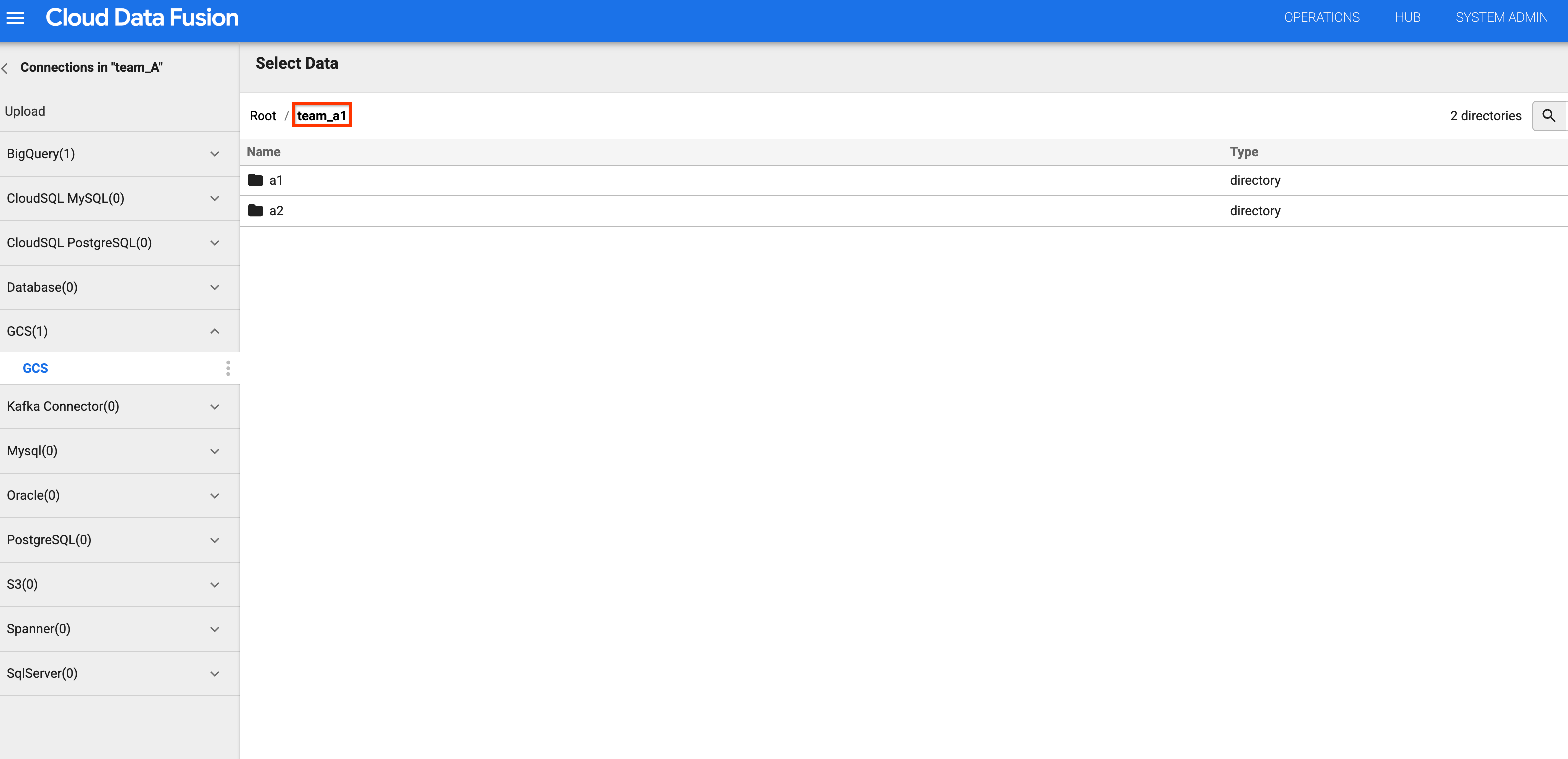

Memvalidasi isolasi waktu desain untuk setiap namespace

Tim A dapat memvalidasi isolasi pada desain dengan mengakses bucket Cloud Storage di namespace masing-masing:

Di konsol Google Cloud , buka halaman Instances Cloud Data Fusion dan buka instance di antarmuka web Cloud Data Fusion.

Klik Admin sistem > Konfigurasi > Namespace.

Pilih namespace—misalnya namespace Tim A,

team_A.Klik Menu > Wrangler.

Klik GCS.

Di daftar bucket, klik bucket

team_a1.Anda dapat melihat daftar bucket karena namespace Tim A memiliki izin

storage.buckets.list.Saat Anda mengklik bucket, Anda dapat melihat isinya karena namespace Tim A memiliki peran Storage Object Viewer.

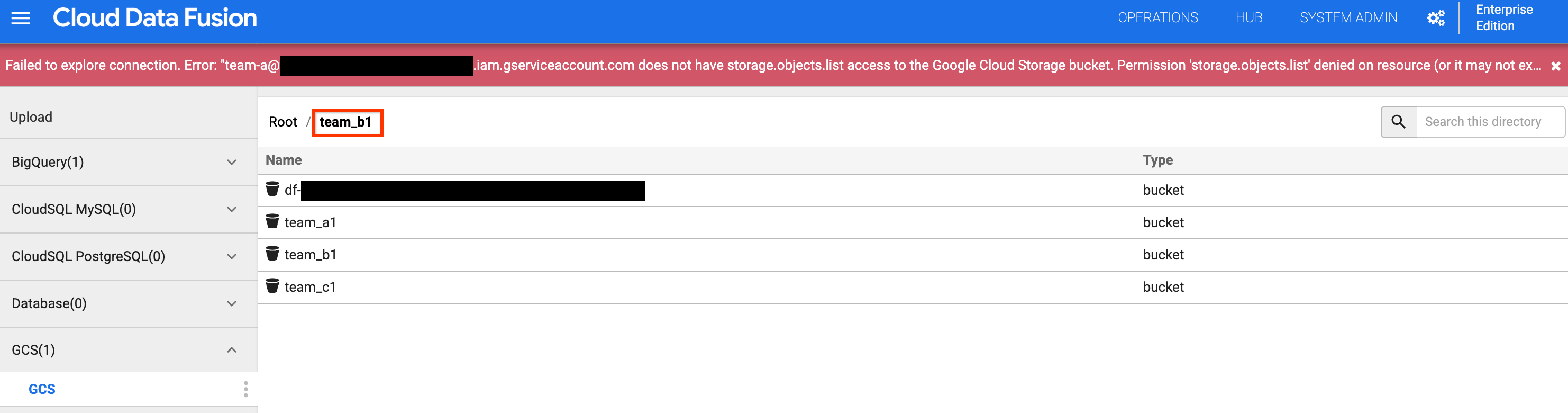

Gambar 4 dan 5: Periksa apakah Tim A dapat mengakses bucket penyimpanan yang sesuai. Kembali ke daftar bucket, lalu klik bucket

team_b1atauteam_c1. Akses dibatasi, karena Anda mengisolasi resource waktu desain ini untuk Tim A menggunakan akun layanan namespace-nya.

Gambar 6: Periksa apakah Team A tidak dapat mengakses bucket penyimpanan Team B dan C.

Langkah berikutnya

- Pelajari lebih lanjut fitur keamanan di Cloud Data Fusion.