Si tienes previsto crear una instancia de Cloud Data Fusion con una dirección IP privada, puedes aumentar la seguridad estableciendo primero un perímetro de seguridad para la instancia mediante Controles de Servicio de VPC (VPC-SC). El perímetro de seguridad de VPC-SC alrededor de la instancia privada de Cloud Data Fusion y otros Google Cloud recursos ayuda a mitigar el riesgo de filtración externa de datos. Por ejemplo, con los Controles de Servicio de VPC, si una canalización de Cloud Data Fusion lee datos de un recurso admitido, como un conjunto de datos de BigQuery, ubicado dentro del perímetro, y luego intenta escribir la salida en un recurso fuera del perímetro, la canalización fallará.

Los recursos de Cloud Data Fusion se exponen en dos superficies de API:

La superficie de la API del plano de control

datafusion.googleapis.com, que te permite realizar operaciones a nivel de instancia, como la creación y eliminación de instancias.La superficie de la API del plano de datos de

datafusion.googleusercontent.com(la interfaz de usuario web de Cloud Data Fusion en la consola de Google Cloud ), que se ejecuta en una instancia de Cloud Data Fusion para crear y ejecutar flujos de procesamiento de datos.

Para configurar Controles de Servicio de VPC con Cloud Data Fusion, restringe la conectividad a ambas superficies de API.

Estrategias:

Los flujos de procesamiento de Cloud Data Fusion se ejecutan en clústeres de Dataproc. Para proteger un clúster de Dataproc con un perímetro de servicio, sigue las instrucciones para configurar la conectividad privada y permitir que el clúster funcione dentro del perímetro.

No uses complementos que usen Google Cloud APIs que no sean compatibles con Controles de Servicio de VPC. Si usas complementos no admitidos, Cloud Data Fusion bloqueará las llamadas a la API, lo que provocará un error en la vista previa y la ejecución del flujo de procesamiento.

Para usar Cloud Data Fusion en un perímetro de servicio de Controles de Servicio de VPC, añade o configura varias entradas DNS para que los siguientes dominios apunten a la dirección IP virtual restringida:

datafusion.googleapis.com*.datafusion.googleusercontent.com*.datafusion.cloud.google.com

Limitaciones:

Establece el perímetro de seguridad de Controles de Servicio de VPC antes de crear tu instancia privada de Cloud Data Fusion. No se admite la protección de perímetros para las instancias creadas antes de configurar Controles de Servicio de VPC.

Actualmente, la interfaz de usuario del plano de datos de Cloud Data Fusion no admite la especificación de niveles de acceso mediante el acceso basado en la identidad.

Restringir las superficies de la API de Cloud Data Fusion

Restringir la superficie del plano de control

Consulta Configurar la conectividad privada en servicios y APIs de Google

para restringir la conectividad a la superficie del plano de control de la API datafusion.googleapis.com.

Restringir la superficie del plano de datos

Para configurar la conectividad privada con el plano de datos de la API, configure el DNS siguiendo estos pasos para los dominios *.datafusion.googleusercontent.com y *.datafusion.cloud.google.com.

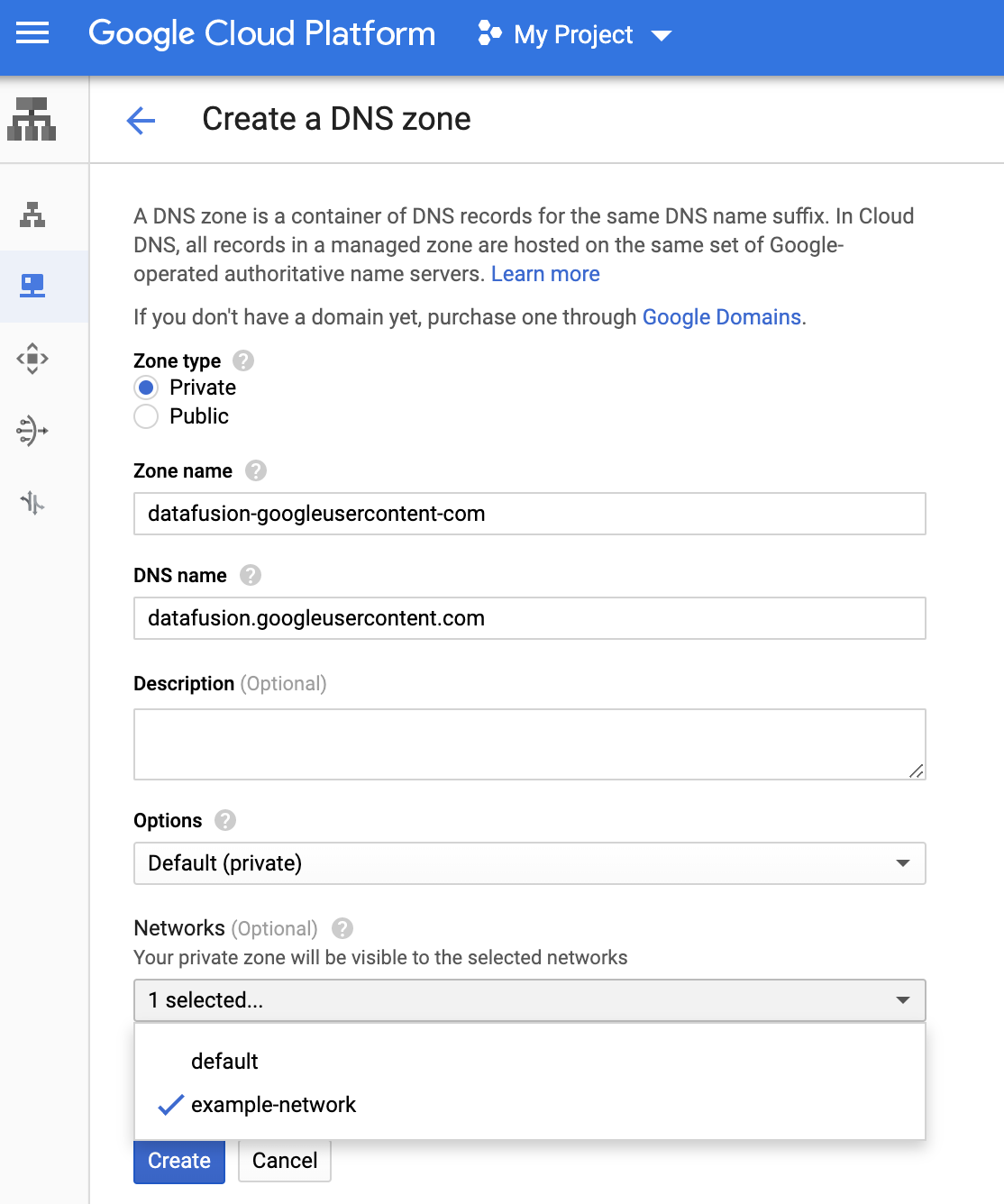

Crea una zona privada con Cloud DNS:

- Tipo de zona: marca Privada.

- Nombre de la zona: datafusiongoogleusercontentcom

- Nombre de DNS: datafusion.googleusercontent.com

Red: selecciona la red de IP privada que elegiste al crear tu instancia de Cloud Data Fusion.

En la página Cloud DNS, haz clic en el nombre de tu zona DNS

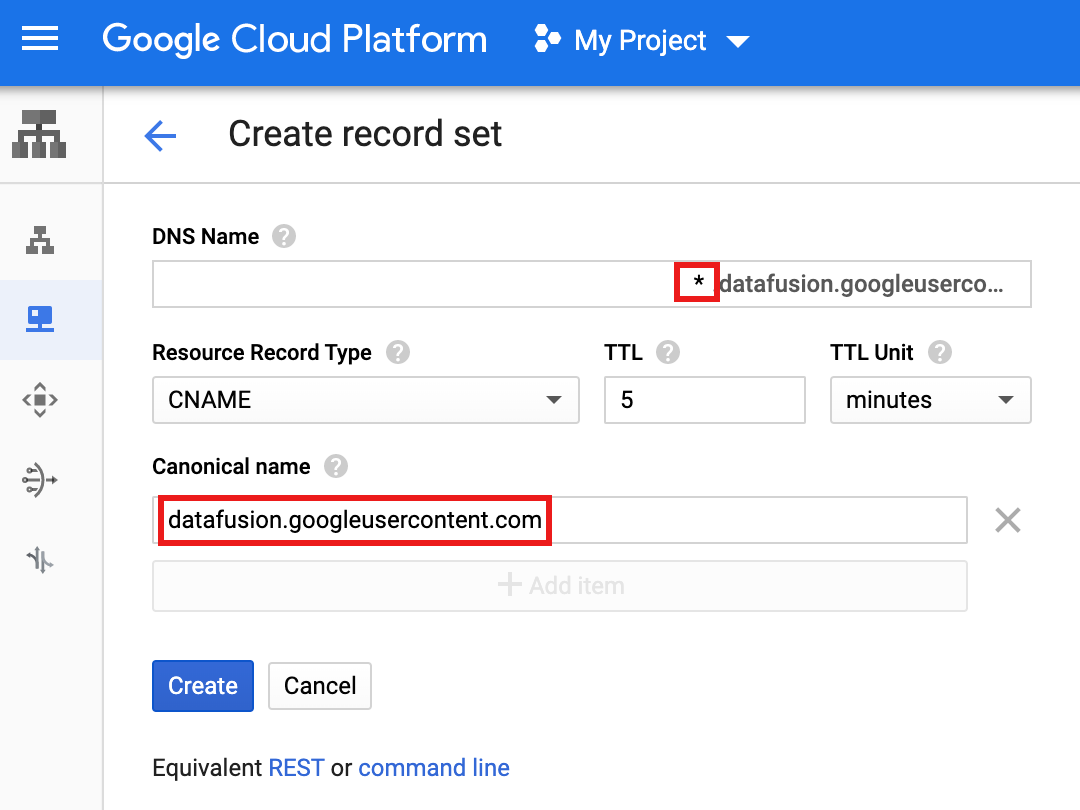

datafusiongoogleusercontentpara abrir la página Detalles de la zona. Se muestran dos registros: un registro NS y un registro SOA. Usa Add Standard (Añadir estándar) para añadir los dos conjuntos de registros siguientes a tu zona DNS datafusiongoogleusercontent.Añade un registro CNAME: en el cuadro de diálogo Crear conjunto de registros, rellena los siguientes campos para asignar el nombre DNS

*.datafusion.googleusercontent.com.al nombre canónicodatafusion.googleusercontent.com:- Nombre de DNS: "*.datafusion.googleusercontent.com"

Nombre canónico: "datafusion.googleusercontent.com"

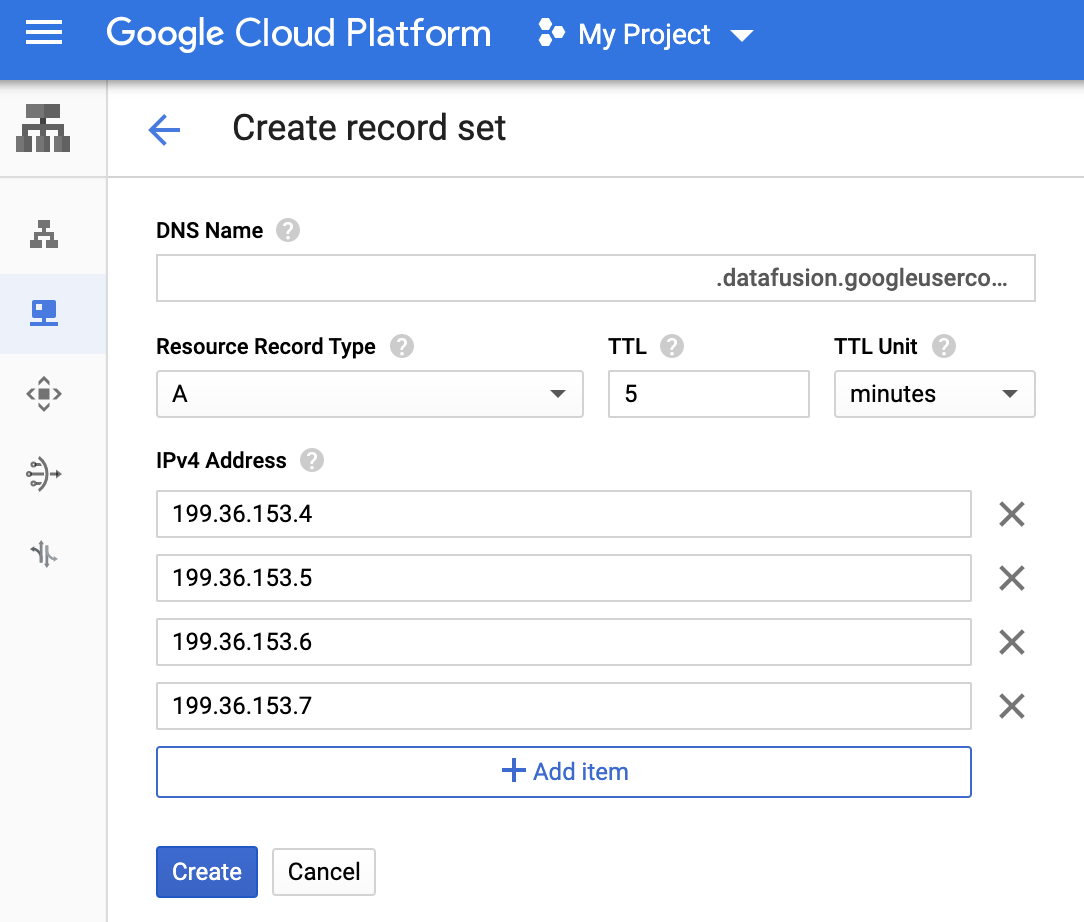

Añade un registro A: en el nuevo cuadro de diálogo Crear conjunto de registros, rellena los siguientes campos para asignar el nombre de DNS

datafusion.googleusercontent.com.a las direcciones IP199.36.153.4-199.36.153.7:- Nombre de DNS: ".datafusion.googleusercontent.com"

Dirección IPv4:

- 199.36.153.4

- 199.36.153.5

- 199.36.153.6

- 199.36.153.7

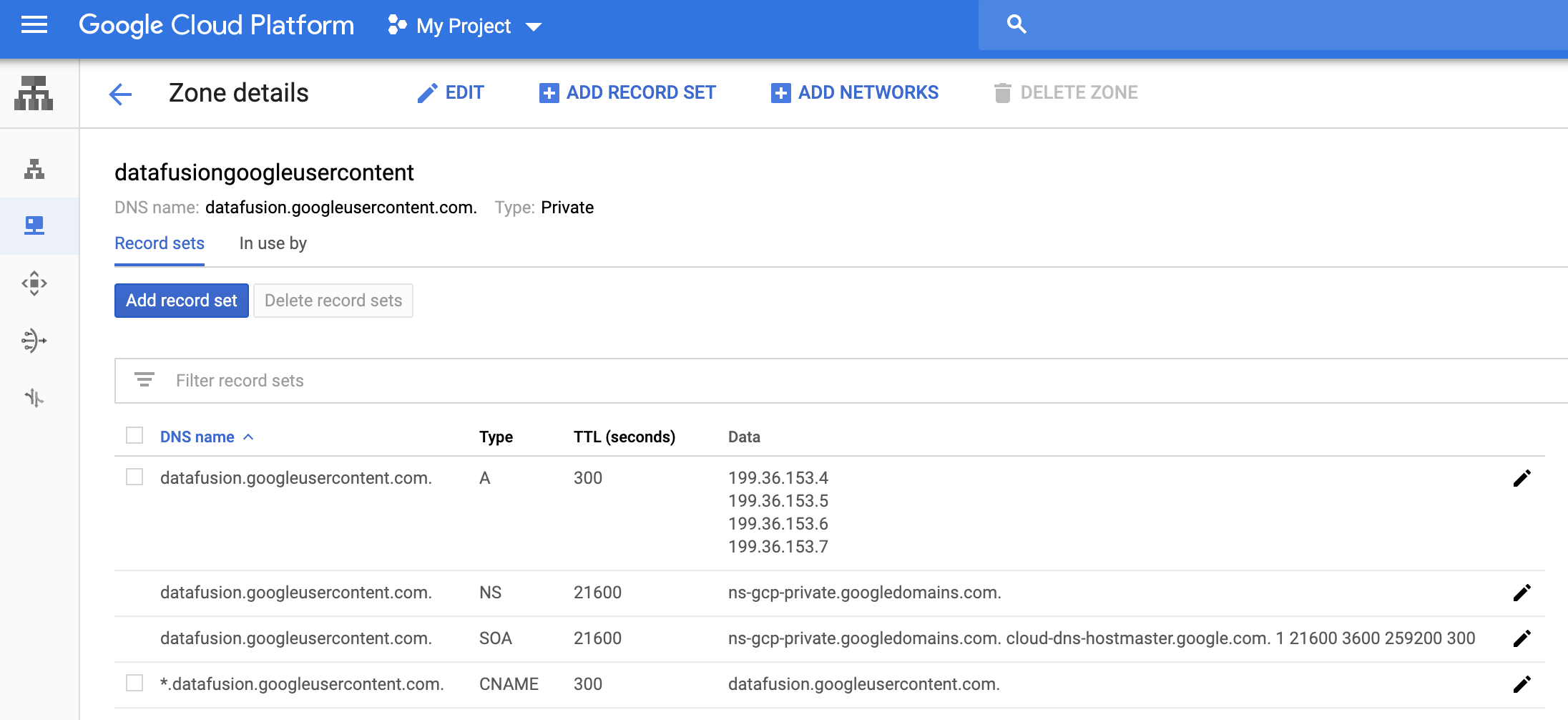

En la página

datafusiongoogleusercontentDetalles de zona se muestran los siguientes conjuntos de registros:

Sigue los pasos anteriores para crear una zona DNS privada y añadir un conjunto de registros para el dominio

*.datafusion.cloud.google.com.

Siguientes pasos

- Consulte cómo crear una instancia privada.

- Consulta más información sobre Controles de Servicio de VPC.