Nesta página, descrevemos como configurar uma conta de serviço do Identity and Access Management (IAM) para um namespace em uma instância do Cloud Data Fusion.

Sobre namespaces no Cloud Data Fusion

Um namespace é um agrupamento lógico de aplicativos, dados e os metadados associados em uma instância do Cloud Data Fusion. Pense nos namespaces como uma partição da instância. Qualquer aplicativo ou dado, aqui chamado de entidade, pode existir de forma independente em vários namespaces. Em uma única instância, um namespace armazena os dados e metadados de uma entidade de forma independente de outro namespace.

Controle de acesso com uma conta de serviço de namespace

Para controlar o acesso aos recursos do Google Cloud , os namespaces no Cloud Data Fusion usam o agente de serviço da API Cloud Data Fusion por padrão.

Para melhorar o isolamento de dados, é possível associar uma conta de serviço do IAM personalizada (conhecida como conta de serviço por namespace) a cada namespace. A conta de serviço personalizada do IAM, que pode ser diferente para namespaces distintos, permite controlar o acesso a recursosGoogle Cloud entre namespaces para operações de tempo de design de pipeline no Cloud Data Fusion, como visualização de pipeline, Wrangler e validação de pipeline.

Antes de começar

- As contas de serviço por namespace são compatíveis com instâncias ativadas para RBAC nas versões 6.10.0 e mais recentes do Cloud Data Fusion.

- As contas de serviço por namespace são usadas para controlar e gerenciar o acesso aos recursos do Google Cloud .

Papéis e permissões necessárias

Para receber as permissões necessárias para personalizar contas de serviço de namespace e conceder permissões de usuário em um namespace,

peça ao administrador para conceder a você o

papel do IAM de administrador do Cloud Data Fusion (roles/datafusion.admin)

na instância do Cloud Data Fusion no projeto.

Para mais informações sobre a concessão de papéis, consulte Gerenciar o acesso a projetos, pastas e organizações.

Também é possível conseguir as permissões necessárias usando papéis personalizados ou outros papéis predefinidos.

Gerenciar permissões para usuários em um namespace

Para conceder aos usuários as permissões necessárias em um namespace, atribua a eles papéis predefinidos do Cloud Data Fusion. Para mais informações, consulte os papéis predefinidos do Cloud Data Fusion disponíveis para usuários em instâncias com RBAC ativado.

Configurar uma conta de serviço de namespace

Console

Para configurar uma conta de serviço para o namespace, siga estas etapas:

- Se você não tiver uma conta de serviço para o namespace, crie uma.

No console Google Cloud , acesse a página Instâncias do Cloud Data Fusion e abra uma instância na interface da Web do Cloud Data Fusion.

Clique em Administrador do sistema > Configuração > Namespaces.

Clique no namespace que você quer configurar.

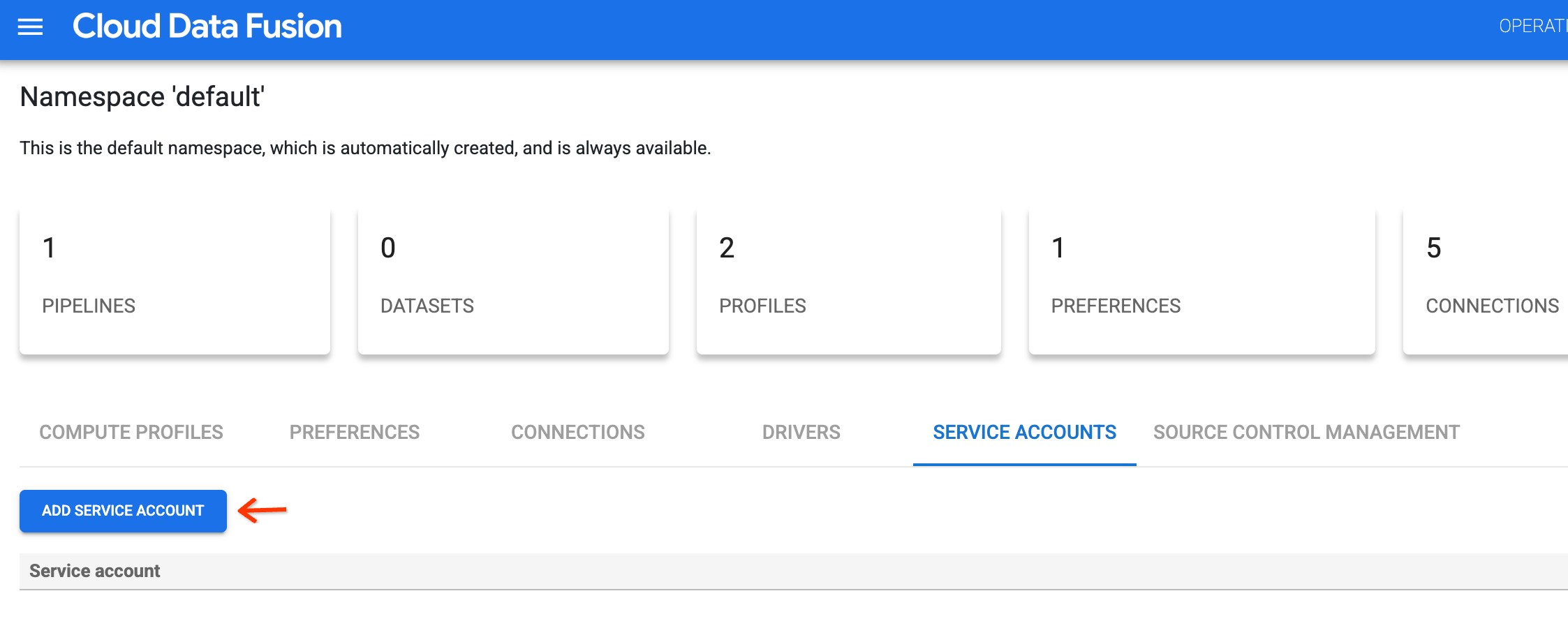

Clique na guia Contas de serviço e em Adicionar conta de serviço.

Conceda o papel Usuário de Identidade da carga de trabalho (

roles/iam.workloadIdentityUser).Para conceder o papel, siga estas etapas:

- No campo Conta de serviço de design do pipeline, insira o e-mail da conta de serviço. Por exemplo,

SERVICE_ACCOUNT_NAME@PROJECT_ID.iam.gserviceaccount.com. - Siga as instruções na caixa de diálogo exibida.

- No campo Conta de serviço de design do pipeline, insira o e-mail da conta de serviço. Por exemplo,

Para concluir a configuração da conta de serviço, volte ao namespace da instância do Cloud Data Fusion e clique em Salvar.

Repita as etapas para configurar uma conta de serviço para cada namespace.

API REST

Conceda o papel Usuário de Identidade da carga de trabalho (

roles/iam.workloadIdentityUser).Para conceder o papel, siga estas etapas:

Configure as variáveis de ambiente a seguir:

export TENANT_PROJECT_ID=TENANT_PROJECT export GSA_PROJECT_ID=SERVICE_ACCOUNT_PROJECTSubstitua:

TENANT_PROJECT: o ID do projeto do locatário. Para encontrar, acesse a página Instâncias e clique no nome da instância. O ID aparece na página Detalhes da instância.SERVICE_ACCOUNT_PROJECT: o Google Cloud ID do projeto em que a conta de serviço do IAM está localizada.

Conceda o papel Usuário de identidade da carga de trabalho:

gcloud iam service-accounts add-iam-policy-binding \ --role roles/iam.workloadIdentityUser --member "serviceAccount:${TENANT_PROJECT_ID}.svc.id.goog[default/NAMESPACE_IDENTITY]" SERVICE_ACCOUNT_EMAIL \ --project ${GSA_PROJECT_ID}Substitua:

NAMESPACE_IDENTITY: a identidade do namespace. Para mais informações, consulte Detalhes de um namespace.SERVICE_ACCOUNT_EMAIL: o endereço de e-mail da conta de serviço, por exemplo,SERVICE_ACCOUNT_NAME@PROJECT_ID.iam.gserviceaccount.com.

Valide o e-mail da conta de serviço do namespace da etapa anterior. Defina o

environment variablese execute o seguinte comando:curl -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type: application/json" ${CDAP_ENDPOINT}/v3/namespaces/NAMESPACE_NAME/credentials/workloadIdentity/validate -X POST -d '{"serviceAccount":"SERVICE_ACCOUNT_EMAIL"}'Substitua:

NAMESPACE_NAME: o ID do namespace.SERVICE_ACCOUNT_EMAIL: o e-mail da conta de serviço do IAM que você quer definir no namespace.

Defina a conta de serviço do namespace. Defina o

environment variablese execute o seguinte comando:curl -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type: application/json" ${CDAP_ENDPOINT}/v3/namespaces/NAMESPACE_NAME/credentials/workloadIdentity -X PUT -d '{"serviceAccount":"SERVICE_ACCOUNT_EMAIL"}'

Editar uma conta de serviço de namespace

Console

Para editar uma conta de serviço do namespace, siga estas etapas:

- Na sua instância do Cloud Data Fusion, clique em Administrador do sistema > Configuração > Namespaces.

- Clique no namespace que tem a conta de serviço que você quer editar.

- Para editar a conta de serviço, acesse a guia Contas de serviço. Ao lado do nome da conta de serviço, clique em Menu > Editar.

- Siga as etapas para configurar uma conta de serviço de namespace.

API REST

Para editar uma conta de serviço do namespace, siga estas etapas:

Defina o

environment variablese execute o seguinte comando:curl -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type: application/json" ${CDAP_ENDPOINT}/v3/namespaces/NAMESPACE_NAME/credentials/workloadIdentity -X PUT -d '{"serviceAccount":"SERVICE_ACCOUNT_EMAIL"}'Substitua:

NAMESPACE_NAME: o ID do namespace.SERVICE_ACCOUNT_EMAIL: o e-mail da conta de serviço do IAM que você quer definir no namespace.

Excluir uma conta de serviço do namespace

Console

Para excluir uma conta de serviço de namespace de um namespace, siga estas etapas:

- Na sua instância do Cloud Data Fusion, clique em Administrador do sistema > Configuração > Namespaces.

- Clique no namespace que tem a conta de serviço que você quer excluir.

- Para remover a conta de serviço, acesse a guia Contas de serviço. Ao lado do nome da conta de serviço, clique em Menu > Excluir.

API REST

Para excluir uma conta de serviço de namespace de um namespace, siga estas etapas:

Defina o

environment variablese execute o seguinte comando:curl -H "Authorization: Bearer $(gcloud auth print-access-token)" ${CDAP_ENDPOINT}/v3/namespaces/NAMESPACE_NAME/credentials/workloadIdentity -X DELETESubstitua:

NAMESPACE_NAME: o ID do namespace.

Acessar a conta de serviço do namespace

Console

Para receber informações da conta de serviço do namespace, siga estas etapas:

No console Google Cloud , acesse a página Instâncias do Cloud Data Fusion e abra uma instância na interface da Web do Cloud Data Fusion.

Clique em Administrador do sistema > Configuração > Namespaces.

Clique no nome de um namespace para conferir os detalhes da conta de serviço.

API REST

Para receber o nome da conta de serviço do namespace, siga estas etapas:

Defina o

environment variablese execute o seguinte comando:curl -H "Authorization: Bearer $(gcloud auth print-access-token)" ${CDAP_ENDPOINT}/v3/namespaces/NAMESPACE_NAME/credentials/workloadIdentity -X GETSubstitua:

NAMESPACE_NAME: o ID do namespace.

Se for bem-sucedido, você vai receber o e-mail da conta de serviço na seguinte resposta:

Response: {"serviceAccount":"SERVICE_ACCOUNT_EMAIL"}

A seguir

- Saiba mais sobre o caso de uso do controle de acesso com contas de serviço de namespace.

- Saiba mais sobre o controle de acesso baseado em papéis no Cloud Data Fusion.