Esta página descreve como configurar o Private Service Connect no Cloud Data Fusion.

Sobre o Private Service Connect no Cloud Data Fusion

As instâncias do Cloud Data Fusion podem precisar se conectar a recursos localizados no local, no Google Cloudou em outros provedores de nuvem. Ao usar o Cloud Data Fusion com endereços IP internos, as conexões a recursos externos são estabelecidas em uma rede de nuvem privada virtual (VPC) no projeto.Google Cloud O tráfego pela rede não passa pela Internet pública. Quando o Cloud Data Fusion recebe acesso à sua rede VPC usando o peering de VPC, há limitações que se tornam aparentes quando você usa redes em grande escala.

Com as interfaces do Private Service Connect, o Cloud Data Fusion se conecta à VPC sem usar o peering de VPC. A interface do Private Service Connect é um tipo de Private Service Connect que oferece uma maneira de o Cloud Data Fusion iniciar conexões particulares e seguras com redes VPC do consumidor. Isso não apenas oferece a flexibilidade e a facilidade de acesso (como o peering de VPC), mas também a autorização explícita e o controle do lado do consumidor que o Private Service Connect oferece.

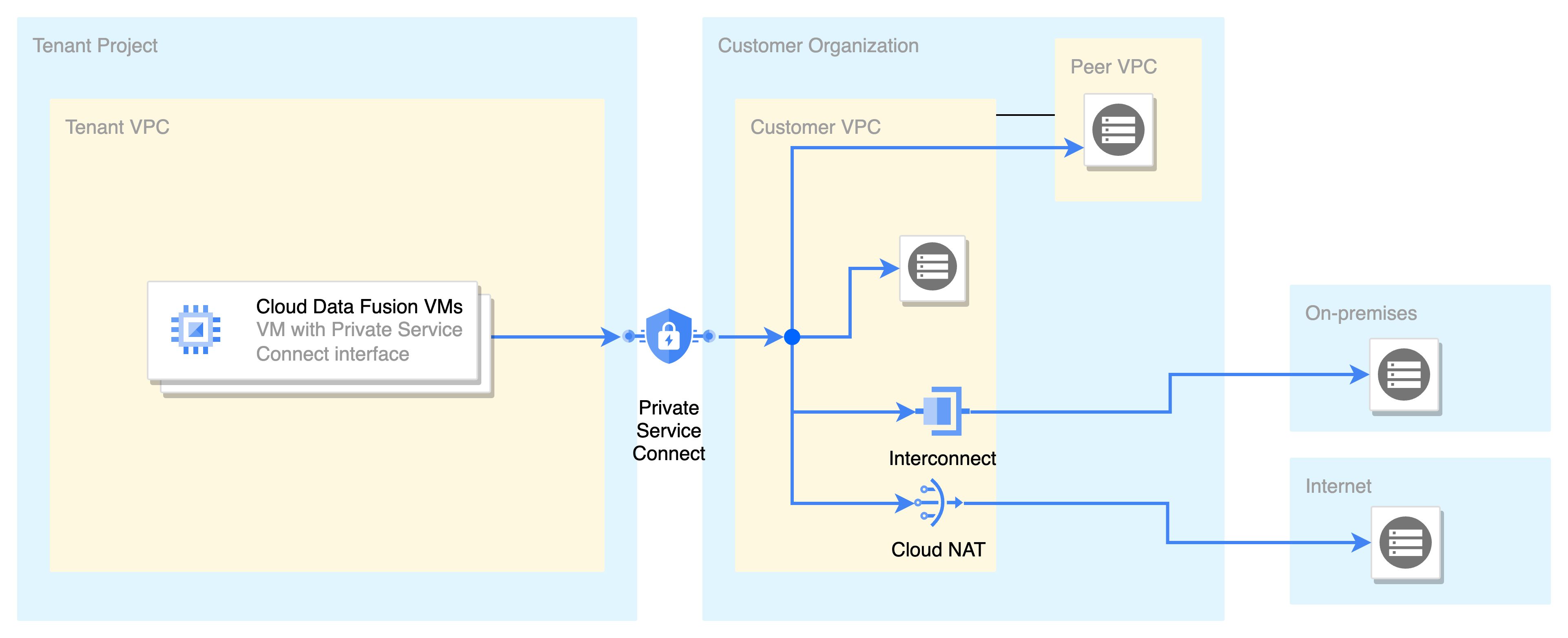

O diagrama a seguir mostra como a interface do Private Service Connect é implantada no Cloud Data Fusion:

Figura 1. Implantação da interface do Private Service Connect

Descrição da Figura 1:

As máquinas virtuais (VMs) que executam o Cloud Data Fusion são hospedadas em um projeto de locatário do Google. Para acessar recursos na VPC do cliente, as VMs do Cloud Data Fusion usam o endereço IP atribuído pela interface de rede do Private Service Connect da sub-rede do cliente. Essa sub-rede é adicionada ao anexo de rede usado pelo Cloud Data Fusion.

Os pacotes IP originados da interface do Private Service Connect são tratados de maneira semelhante aos de uma VM na mesma sub-rede. Essa configuração permite que o Cloud Data Fusion acesse recursos diretamente na VPC do cliente ou em uma VPC peer sem a necessidade de um proxy.

Os recursos da Internet ficam acessíveis quando o Cloud NAT é ativado na VPC do cliente, enquanto os recursos locais podem ser acessados por uma interconexão.

Para gerenciar a entrada ou saída do Private Service Connect, é possível implementar regras de firewall.

Principais vantagens

Confira a seguir os principais benefícios de usar o Cloud Data Fusion com o Private Service Connect:

Melhor controle do espaço de IP. Você controla os endereços IP que o Cloud Data Fusion usa para se conectar à sua rede. Você escolhe as sub-redes de onde os endereços IP são alocados para o Cloud Data Fusion. Todo o tráfego do Cloud Data Fusion tem um endereço IP de origem da sub-rede configurada.

O Private Service Connect elimina a necessidade de endereços IP reservados de uma VPC do cliente. O peering da VPC requer um bloco CIDR /22 (1024 endereços IP) por instância do Cloud Data Fusion.

Melhorias na segurança e no isolamento. Ao configurar um anexo de rede, você controla quais serviços podem acessar sua rede.

Configuração simplificada da instância do Cloud Data Fusion. Crie um anexo de rede por VPC do cliente apenas uma vez. Não é necessário usar VMs de proxy para se conectar a recursos na Internet, VPCs de peer ou locais.

Principais conceitos

Esta seção explica os conceitos envolvidos no Private Service Connect no Cloud Data Fusion.

Anexo de rede

O anexo de rede é um recurso regional usado para autorizar o Cloud Data Fusion a usar e estabelecer conexões de rede de forma particular para acessar recursos na VPC. Para mais informações, consulte Sobre anexos de rede.

VPC compartilhada

Confira a seguir um caso de uso para interfaces do Private Service Connect com a VPC compartilhada:

A rede ou a equipe de infraestrutura é proprietária das sub-redes em um projeto host. Eles permitem que as equipes de aplicativos usem essas sub-redes do projeto de serviço.

As equipes de aplicativos são proprietárias dos anexos de rede em um projeto de serviço. O anexo de rede define quais projetos de locatário do Cloud Data Fusion podem se conectar às sub-redes vinculadas a ele.

É possível criar um anexo de rede em um projeto de serviço. As sub-redes usadas em um anexo de rede só podem estar no projeto host.

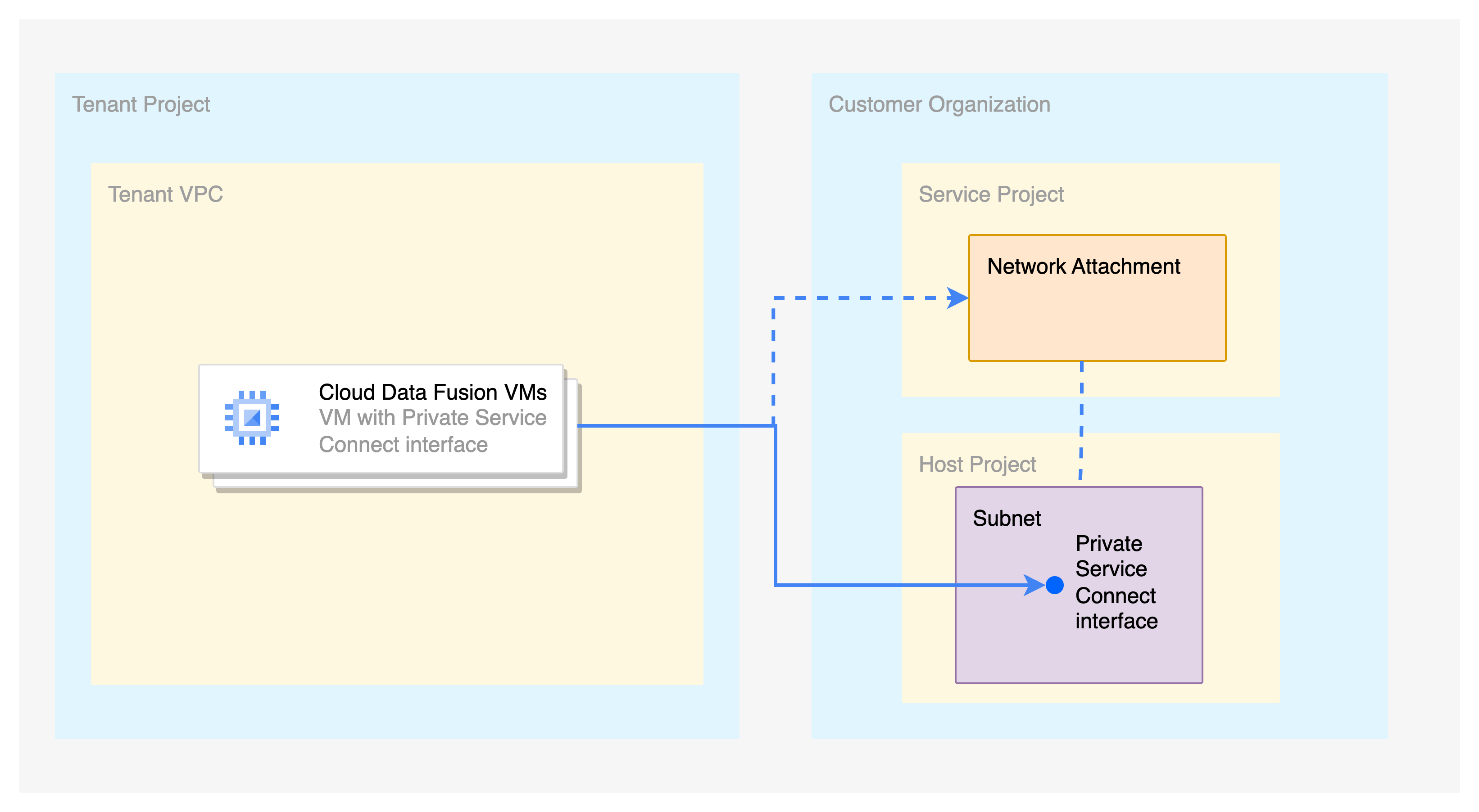

O diagrama a seguir ilustra esse caso de uso:

Figura 2. Caso de uso para interfaces do Private Service Connect com a VPC compartilhada

Descrição da Figura 2:

O anexo de rede está presente no projeto de serviço. A vinculação de rede usa uma sub-rede que pertence a uma VPC compartilhada no projeto host.

A instância do Cloud Data Fusion está presente no projeto de serviço e usa o anexo de rede do projeto de serviço para estabelecer conectividade particular.

A instância do Cloud Data Fusion recebe endereços IP da sub-rede na VPC compartilhada.

Antes de começar

O Private Service Connect está disponível apenas na versão 6.10.0 e mais recentes do Cloud Data Fusion.

Só é possível ativar o Private Service Connect ao criar uma nova instância do Cloud Data Fusion. Não é possível migrar as instâncias atuais para usar o Private Service Connect.

Preços

A entrada e a saída de dados pelo Private Service Connect são cobradas. Para mais informações, consulte os Preços do Private Service Connect.

Papéis e permissões necessárias

Para receber as permissões necessárias para criar uma instância do Cloud Data Fusion e um anexo de rede, peça ao administrador para conceder a você os seguintes papéis de gerenciamento de identidade e acesso (IAM) no seu projeto:

- Criar uma instância do Cloud Data Fusion:

Administrador do Cloud Data Fusion (

roles/datafusion.admin). - Criar, visualizar e excluir anexos de rede:

Administrador de rede do Compute (

roles/compute.networkAdmin)

Para garantir que o Cloud Data Fusion tenha as permissões necessárias para validar

a configuração de rede, peça ao administrador para conceder ao

Agente de serviço do Cloud Data Fusion

(do formato service-CUSTOMER_PROJECT_NUMBER@gcp-sa-datafusion.iam.gserviceaccount.com)

os seguintes papéis do IAM no projeto:

Para a VPC associada ao anexo de rede: Leitor de rede do Compute (

roles/compute.networkViewer).Para que o Cloud Data Fusion adicione o projeto de locatário à lista de aceitação do produtor do anexo de rede:

compute.networkAttachments.getcompute.networkAttachments.updatecompute.networkAttachments.list

O papel mais restritivo com essas permissões é o de Administrador de rede do Compute (

roles/compute.networkAdmin). Essas permissões fazem parte do papel de Agente de serviço da API Cloud Data Fusion (roles/datafusion.serviceAgent), que é concedido automaticamente ao agente de serviço do Cloud Data Fusion. Portanto, nenhuma ação é necessária, a menos que a concessão de função do agente de serviço tenha sido removida explicitamente.

Para mais informações sobre como conceder papéis, consulte Gerenciar acesso.

Também é possível receber as permissões necessárias com papéis personalizados ou outros papéis predefinidos.

Para mais informações sobre as opções de controle de acesso no Cloud Data Fusion, consulte Controle de acesso com o IAM.

Criar uma VPC ou uma rede VPC compartilhada

Verifique se você criou uma rede VPC ou uma rede VPC compartilhada.

Configure o Private Service Connect

Para configurar o Private Service Connect no Cloud Data Fusion, crie primeiro um anexo de rede e depois uma instância do Cloud Data Fusion com o Private Service Connect.

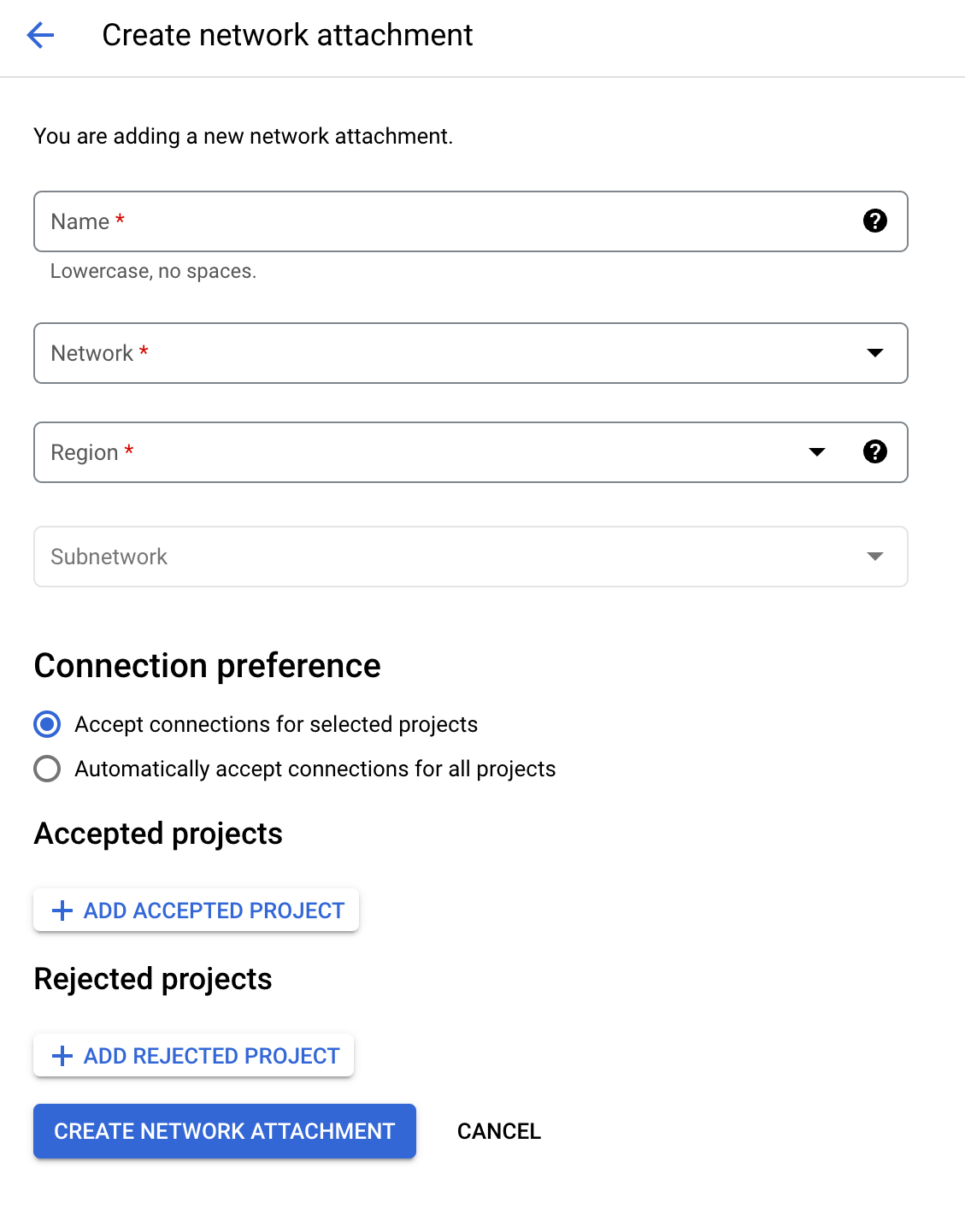

Criar um anexo de rede

O anexo de rede fornece um conjunto de sub-redes. Para criar um anexo de rede, siga estas etapas:

Console

No Google Cloud console, acesse a página Anexos de rede:

Clique em Criar anexo de rede.

No campo Nome, insira um nome para seu anexo de rede.

Na lista Rede, selecione uma rede VPC ou uma rede VPC compartilhada.

Na lista Região, selecione uma Google Cloud região. Essa região precisa ser a mesma da instância do Cloud Data Fusion.

Na lista Sub-rede, selecione um intervalo de sub-rede.

Em Preferência de conexão, selecione Aceitar conexões para projetos selecionados.

O Cloud Data Fusion adiciona automaticamente o projeto de locatário do Cloud Data Fusion à lista de Projetos aceitos quando você cria a instância do Cloud Data Fusion.

Não adicione projetos aceitos ou projetos rejeitados.

Clique em Criar anexo de rede.

gcloud

Crie uma ou mais sub-redes. Exemplo:

gcloud compute networks subnets create subnet-1 --network=network-0 --range=10.10.1.0/24 --region=REGIONA vinculação de rede usa essas subredes nas etapas seguintes.

Crie um recurso de anexo de rede na mesma região da instância do Cloud Data Fusion, com a propriedade

connection-preferencedefinida comoACCEPT_MANUAL:gcloud compute network-attachments create NAME --region=REGION --connection-preference=ACCEPT_MANUAL --subnets=SUBNETSubstitua:

NAME: o nome do anexo de rede.REGION: o nome da Google Cloud região. Essa região precisa ser a mesma da instância do Cloud Data Fusion.SUBNET: o nome da sub-rede.

A saída desse comando é um URL de anexo de rede com o seguinte formato:

projects/PROJECT/locations/REGION/network-attachments/NETWORK_ATTACHMENT_IDAnote esse URL, porque o Cloud Data Fusion precisa dele para conexão.

API REST

Criar um anexo de rede:

alias authtoken="gcloud auth print-access-token" NETWORK_ATTACHMENT_NAME=NETWORK_ATTACHMENT_NAME REGION=REGION SUBNET=SUBNET PROJECT_ID=PROJECT_ID read -r -d '' BODY << EOM { "name": "$NETWORK_ATTACHMENT_NAME", "description": "Network attachment for private Cloud Data Fusion", "connectionPreference": "ACCEPT_MANUAL", "subnetworks": [ "projects/$PROJECT_ID/regions/$REGION/subnetworks/$SUBNET" ] } EOM curl -H "Authorization: Bearer $(authtoken)" \ -H "Content-Type: application/json" \ -X POST -d "$BODY" "https://compute.googleapis.com/compute/v1/projects/$PROJECT_ID/regions/$REGION/networkAttachments"Substitua:

NETWORK_ATTACHMENT_NAME: o nome do anexo de rede.REGION: o nome da Google Cloud região. Essa região precisa ser a mesma da instância do Cloud Data Fusion.SUBNET: o nome da sub-rede.PROJECT_ID: ID do projeto.

crie uma instância do Cloud Data Fusion

O Cloud Data Fusion usa um bloco CIDR /25 (128 IPs) para recursos no projeto do locatário. Isso é chamado de intervalo inacessível ou reservado. É possível usar os mesmos endereços IP em VPCs, mas as VMs do Cloud Data Fusion não vão conseguir se conectar aos seus recursos usando esse intervalo.

Na maioria dos casos, isso não é um problema, já que o bloco CIDR inacessível fica em um intervalo não RFC 1918 (240.0.0.0/8), por padrão. Se você quiser controlar o intervalo inacessível, consulte Configurações avançadas.

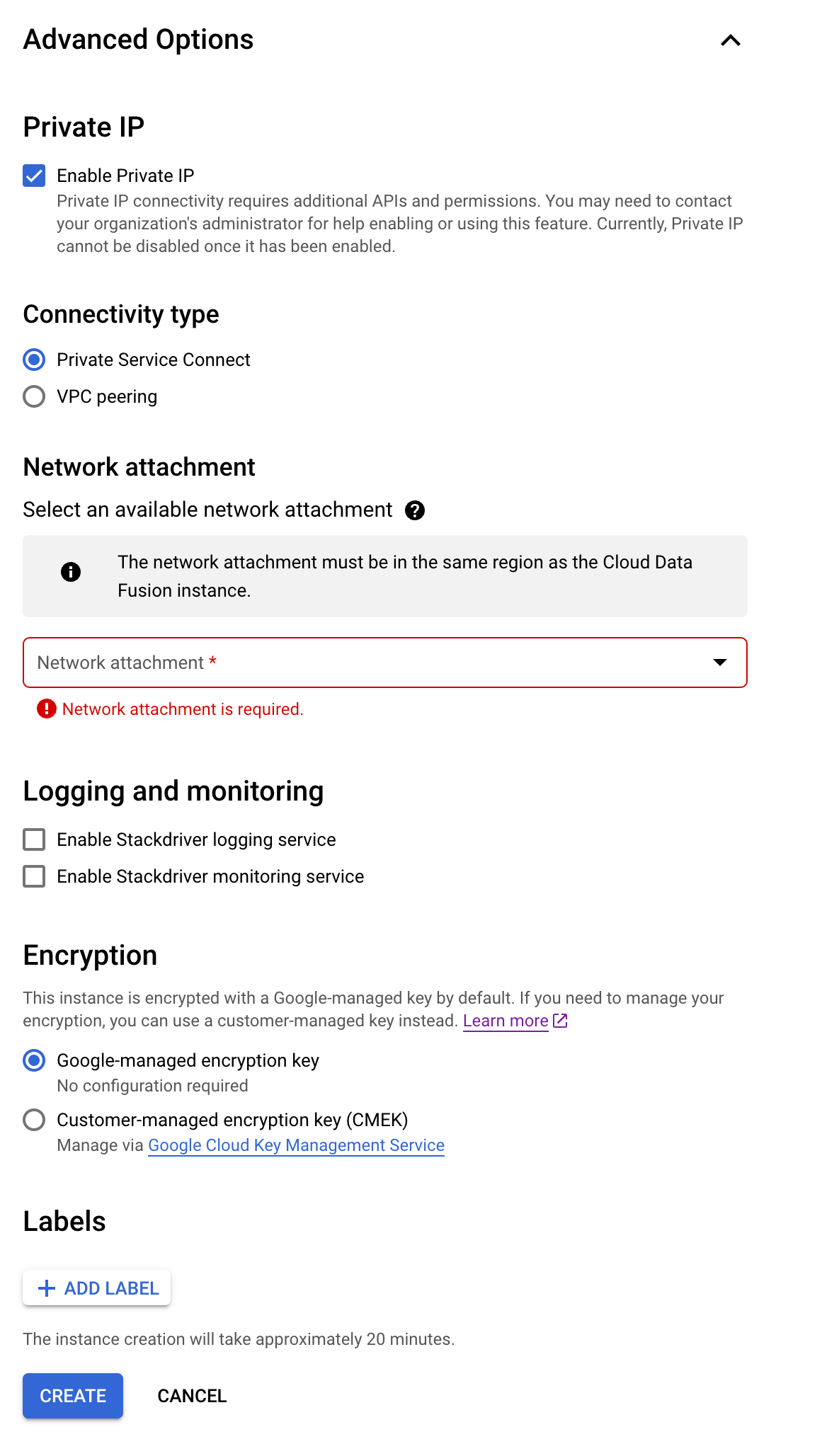

Para criar uma instância do Cloud Data Fusion com o Private Service Connect ativado, siga estas etapas:

Console

No Google Cloud console, acesse a página Instâncias do Cloud Data Fusion e clique em Criar instância.

No campo Nome da instância, digite um nome para a nova instância.

No campo Descrição, digite uma descrição para a instância.

Na lista Região, selecione a Google Cloud região em que você quer criar a instância.

Na lista Versão, selecione

6.10ou posterior.Selecione uma Edição. Para mais informações sobre os preços das diferentes edições, consulte a Visão geral de preços do Cloud Data Fusion.

Expanda Opções avançadas e faça o seguinte:

Selecione Ativar IP privado.

Selecione Private Service Connect como o Tipo de conectividade.

Na seção Anexo de rede, selecione o anexo de rede que você criou em Criar um anexo de rede.

Clique em Criar. O processo de criação da instância leva até 30 minutos para ser concluído.

API REST

Execute este comando:

alias authtoken="gcloud auth print-access-token"

EDITION=EDITION

PROJECT_ID=PROJECT_ID

REGION=REGION

CDF_ID=INSTANCE_ID

NETWORK_ATTACHMENT_ID=NETWORK_ATTACHMENT_ID

read -r -d '' BODY << EOM

{

"description": "PSC enabled instance",

"version": "6.10",

"type": "$EDITION",

"privateInstance": "true",

"networkConfig": {

"connectionType": "PRIVATE_SERVICE_CONNECT_INTERFACES",

"privateServiceConnectConfig": {

"networkAttachment": "$NETWORK_ATTACHMENT_ID"

}

}

}

EOM

curl -H "Authorization: Bearer $(authtoken)" \

-H "Content-Type: application/json" \

-X POST -d "$BODY" "https://datafusion.googleapis.com/v1/projects/$PROJECT_ID/locations/$REGION/instances/?instanceId=$CDF_ID"

Substitua:

EDITION: a edição do Cloud Data Fusion:BASIC,DEVELOPERouENTERPRISE.PROJECT_ID: ID do projeto.REGION: o nome da Google Cloud região. Essa região precisa ser a mesma da instância do Cloud Data Fusion.INSTANCE_ID: o ID da sua instância.NETWORK_ATTACHMENT_ID: o ID do anexo de rede.

Configurações avançadas

Para ativar o compartilhamento de sub-redes, forneça o mesmo anexo de rede a várias instâncias do Cloud Data Fusion. Por outro lado, se você quiser dedicar uma sub-rede a uma instância específica do Cloud Data Fusion, forneça um anexo de rede específico para ser usado pela instância do Cloud Data Fusion.

Recomendado: para aplicar uma política de firewall uniforme a todas as instâncias do Cloud Data Fusion, use o mesmo anexo de rede.

Se você quiser controlar o bloco CIDR /25 que não pode ser acessado pelo Cloud Data Fusion, especifique a propriedade unreachableCidrBlock ao criar a instância. Exemplo:

alias authtoken="gcloud auth print-access-token"

EDITION=EDITION

PROJECT_ID=PROJECT_ID

REGION=REGION

CDF_ID=INSTANCE_ID

NETWORK_ATTACHMENT_ID=NETWORK_ATTACHMENT_ID

UNREACHABLE_RANGE=UNREACHABLE_RANGE

read -r -d '' BODY << EOM

{

"description": "PSC enabled instance",

"version": "6.10",

"type": "$EDITION",

"privateInstance": "true",

"networkConfig": {

"connectionType": "PRIVATE_SERVICE_CONNECT_INTERFACES",

"privateServiceConnectConfig": {

"unreachableCidrBlock": "$UNREACHABLE_RANGE",

"networkAttachment": "projects/$PROJECT_ID/regions/$REGION/networkAttachments/$NETWORK_ATTACHMENT_ID"

}

}

}

EOM

curl -H "Authorization: Bearer $(authtoken)" \

-H "Content-Type: application/json" \

-X POST -d "$BODY" "https://datafusion.googleapis.com/v1/projects/$PROJECT_ID/locations/$REGION/instances/?instanceId=$CDF_ID"

Substitua:

EDITION: a edição do Cloud Data Fusion:BASIC,DEVELOPERouENTERPRISE.PROJECT_ID: ID do projeto.REGION: o nome da Google Cloud região. Essa região precisa ser a mesma da instância do Cloud Data Fusion.INSTANCE_ID: o ID da sua instância.NETWORK_ATTACHMENT_ID: o ID do anexo de rede.UNREACHABLE_RANGE: o intervalo inacessível. Por exemplo,10.0.0.0/25.

Segurança

Esta seção descreve a segurança entre o Cloud Data Fusion e os consumidores.

Cloud Data Fusion para segurança do consumidor

As interfaces do Private Service Connect oferecem suporte a regras de firewall de saída para controlar o que o Cloud Data Fusion pode acessar na VPC. Para mais informações, consulte Limitar a entrada de produtores para consumidores.

Segurança do consumidor para o Cloud Data Fusion

As VMs do Cloud Data Fusion com a interface do Private Service Connect bloqueiam qualquer tráfego que tenha origem na VPC e não seja um pacote de resposta.