Rekomendasi keamanan

Untuk workload yang memerlukan isolasi atau batas keamanan yang kuat, pertimbangkan hal berikut:

Untuk menerapkan isolasi ketat, tempatkan workload yang sensitif terhadap keamanan di project Google Cloud yang berbeda.

Untuk mengontrol akses ke resource tertentu, aktifkan kontrol akses berbasis peran di instance Cloud Data Fusion Anda.

Untuk memastikan instance tidak dapat diakses secara publik dan mengurangi risiko pemindahan data sensitif yang tidak sah, aktifkan alamat IP internal dan kontrol layanan VPC (VPC-SC) di instance Anda.

Autentikasi

UI web Cloud Data Fusion mendukung mekanisme autentikasi yang didukung oleh konsol Google Cloud , dengan akses yang dikontrol melalui Identity and Access Management.

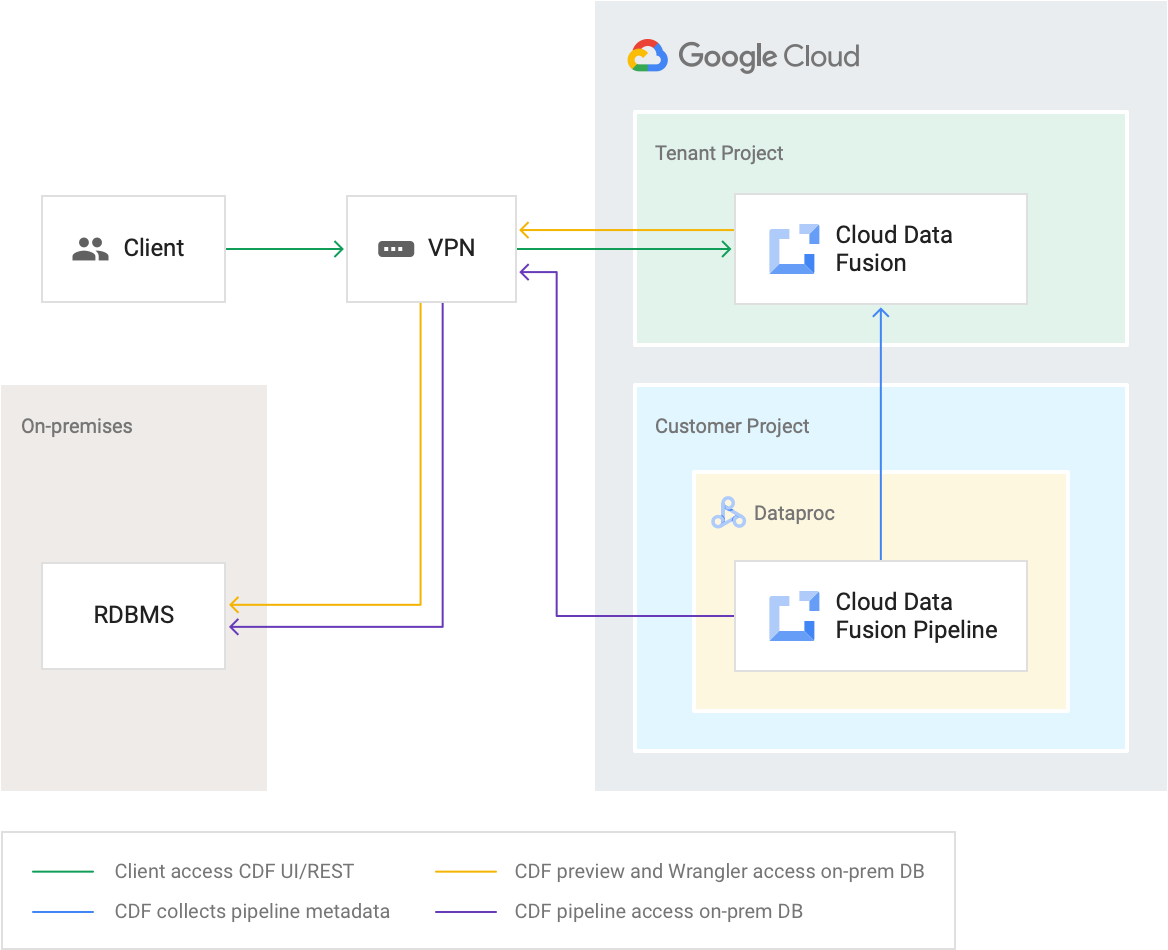

Kontrol jaringan

Anda dapat membuat instance Cloud Data Fusion pribadi, yang dapat dihubungkan ke Jaringan VPC melalui peering VPC atau Private Service Connect. Instance Data Fusion Cloud Pribadi memiliki alamat IP internal, dan tidak ditampilkan ke internet publik. Keamanan tambahan tersedia menggunakan Kontrol Layanan VPC untuk menetapkan perimeter keamanan di sekitar instance pribadi Cloud Data Fusion.

Untuk informasi selengkapnya, lihat ringkasan jaringan Cloud Data Fusion.

Eksekusi pipeline di cluster Dataproc IP internal yang telah dibuat sebelumnya

Anda dapat menggunakan instance Cloud Data Fusion pribadi dengan penyedia Hadoop jarak jauh. Cluster Dataproc harus berada di jaringan VPC yang terhubung dengan Cloud Data Fusion. Penyedia Hadoop jarak jauh dikonfigurasi dengan alamat IP internal node master cluster Dataproc.

Kontrol akses

Mengelola akses ke instance Cloud Data Fusion: Instance yang mengaktifkan RBAC mendukung pengelolaan akses di tingkat namespace melalui Identity and Access Management. Instance yang menonaktifkan RBAC hanya mendukung pengelolaan akses di tingkat instance. Jika memiliki akses ke instance, Anda memiliki akses ke semua pipeline dan metadata di instance tersebut.

Akses pipeline ke data Anda: Akses pipeline ke data disediakan dengan memberikan akses ke akun layanan, yang dapat berupa akun layanan kustom yang Anda tentukan.

Aturan firewall

Untuk eksekusi pipeline, Anda mengontrol traffic masuk dan keluar dengan menetapkan aturan firewall yang sesuai di VPC pelanggan tempat pipeline sedang dieksekusi.

Untuk mengetahui informasi selengkapnya, lihat Aturan firewall.

Penyimpanan kunci

Sandi, kunci, dan data lainnya disimpan dengan aman di Cloud Data Fusion dan dienkripsi menggunakan kunci yang disimpan di Cloud Key Management Service. Saat runtime, Cloud Data Fusion memanggil Cloud Key Management Service untuk mengambil kunci yang digunakan untuk mendekripsi secret yang disimpan.

Enkripsi

Secara default, data dienkripsi dalam penyimpanan menggunakan Google-owned and Google-managed encryption keys, dan dalam pengiriman menggunakan TLS v1.2. Anda menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) untuk mengontrol data yang ditulis oleh pipeline Cloud Data Fusion, termasuk metadata cluster Dataproc dan sumber serta sink data Cloud Storage, BigQuery, dan Pub/Sub.

Akun layanan

Pipeline Cloud Data Fusion dijalankan di cluster Dataproc dalam project pelanggan, dan dapat dikonfigurasi untuk dijalankan menggunakan akun layanan (kustom) yang ditentukan pelanggan. Akun layanan kustom harus diberi peran Service Account User.

Project

Layanan Cloud Data Fusion dibuat di project tenant yang dikelola Google yang tidak dapat diakses pengguna. Pipeline Cloud Data Fusion dijalankan di kluster Dataproc di dalam project pelanggan. Pelanggan dapat mengakses cluster ini selama masa aktifnya.

Log audit

Log audit Cloud Data Fusion tersedia dari Logging.

Plugin dan artefak

Operator dan Admin harus berhati-hati saat menginstal plugin atau artefak yang tidak tepercaya, karena dapat menimbulkan risiko keamanan.

Workforce identity federation

Pengguna Workforce identity federation dapat melakukan operasi di Cloud Data Fusion, seperti membuat, menghapus, mengupgrade, dan mencantumkan instance. Untuk mengetahui informasi selengkapnya tentang batasan, lihat Workforce identity federation: produk dan batasan yang didukung.