En esta página, se describen los roles y permisos que usan las instancias de Cloud Data Fusion con el control de acceso basado en roles (RBAC) habilitado.

Para la aplicación detallada del acceso a nivel del espacio de nombres y niveles inferiores, usa estos recursos y permisos del plano de datos con RBAC.

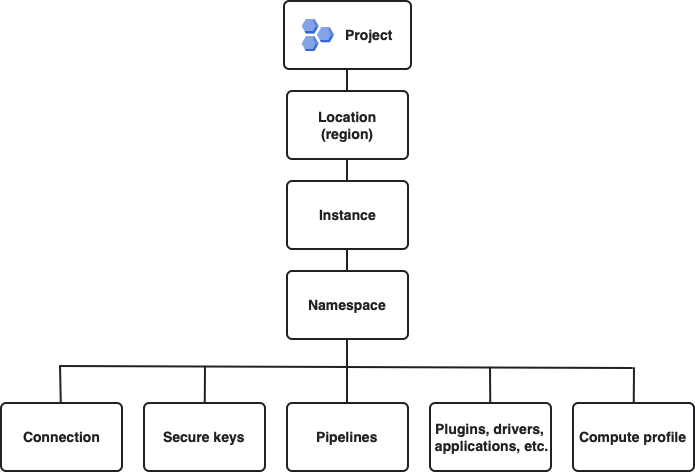

Jerarquía de recursos

Los recursos de Cloud Data Fusion tienen la siguiente jerarquía:

En esta figura, se muestra la jerarquía de recursos en orden descendente (del más amplio al más específico):proyecto, ubicación, instancia de Cloud Data Fusion y espacios de nombres. Google Cloud Debajo de los espacios de nombres, sin ningún orden en particular, se encuentran las conexiones, las claves seguras, las canalizaciones, los artefactos (como los complementos, los controladores y las aplicaciones) y los perfiles de procesamiento.

Los siguientes recursos son recursos del plano de datos de Cloud Data Fusion que controlas con la API de REST o en Cloud Data Fusion Studio: espacios de nombres, conexiones, claves seguras, canalizaciones, artefactos y perfiles de procesamiento.

Roles predefinidos para RBAC

RBAC de Cloud Data Fusion incluye varias funciones predefinidas que puedes usar:

- Función de acceso a la instancia (

datafusion.accessor) - Otorga al principal acceso a una instancia de Cloud Data Fusion, pero no a ningún recurso dentro de la instancia. Usa este rol en combinación con otros roles específicos del espacio de nombres para proporcionar acceso detallado al espacio de nombres.

- Función de visualizador (

datafusion.viewer) - Otorga acceso a un principal en un espacio de nombres para ver canalizaciones, pero no para crear ni ejecutar canalizaciones.

- Función de operador (

datafusion.operator) - Otorga acceso a un principal en un espacio de nombres para acceder y ejecutar canalizaciones, cambiar el perfil de procesamiento, crear perfiles de procesamiento o subir artefactos. Puede realizar las mismas acciones que un desarrollador, excepto obtener una vista previa de las canalizaciones.

- Función de desarrollador (

datafusion.developer) - Otorga acceso a un principal en un espacio de nombres para crear y modificar recursos limitados, como canalizaciones, dentro del espacio de nombres.

- Función de editor (

datafusion.editor) - Otorga al principal acceso completo a todos los recursos de Cloud Data Fusion en un espacio de nombres dentro de una instancia de Cloud Data Fusion. Esta función se debe otorgar al principal además de la función de descriptor de acceso a instancias. Con este rol, el principal puede crear, borrar y modificar recursos en el espacio de nombres.

- Función de administrador de instancias (

datafusion.admin) - Otorga acceso a todos los recursos dentro de una instancia de Cloud Data Fusion. Se asigna a través de IAM. No se asigna a nivel del espacio de nombres a través del RBAC.

| Operación | datafusion.accessor | datafusion.viewer | datafusion.operator | datafusion.developer | datafusion.editor | datafusion.admin |

|---|---|---|---|---|---|---|

| Instancias | ||||||

| Acceder a la instancia | ||||||

| Espacios de nombres | ||||||

| Crear espacio de nombres | * | |||||

| Accede al espacio de nombres con acceso explícito otorgado | ||||||

| Acceder al espacio de nombres sin que se haya otorgado acceso explícito | * | |||||

| Editar espacio de nombres | ||||||

| Borrar espacios de nombres | ||||||

| Cuenta de servicio del espacio de nombres | ||||||

| Agregar cuenta de servicio | ||||||

| Editar cuenta de servicio | ||||||

| Quitar la cuenta de servicio | ||||||

| Usar cuenta de servicio | ||||||

| RBAC | ||||||

| Otorgar o revocar permisos para otros principales en el espacio de nombres | * | |||||

| Programas | ||||||

| Crear programa | ||||||

| Mirar el programa | ||||||

| Cambiar programa | ||||||

| Compute profiles | ||||||

| Crea perfiles de procesamiento | ||||||

| Cómo ver los perfiles de procesamiento | ||||||

| Cómo editar perfiles de procesamiento | ||||||

| Borrar perfiles de procesamiento | ||||||

| Conexiones | ||||||

| Crear conexiones | ||||||

| Ver conexiones | ||||||

| Cómo editar conexiones | ||||||

| Borrar conexiones | ||||||

| Usa conexiones | ||||||

| Lugares de trabajo de Wrangler | ||||||

| Crea espacios de trabajo | ||||||

| Cómo ver los espacios de trabajo | ||||||

| Cómo editar espacios de trabajo | ||||||

| Borrar espacios de trabajo | ||||||

| Cómo usar los espacios de trabajo | ||||||

| Canalizaciones | ||||||

| Crear canalizaciones | ||||||

| Visualiza canalizaciones | ||||||

| Edita canalizaciones | ||||||

| Borrar canalizaciones | ||||||

| Canalizaciones de vista previa | ||||||

| Implementa canalizaciones | ||||||

| Ejecutar canalizaciones | ||||||

| Llaves seguras | ||||||

| Crea claves seguras | ||||||

| Puede ver claves seguras | ||||||

| Borrar claves seguras | ||||||

| Etiquetas | ||||||

| Crear etiquetas | ||||||

| Visualiza etiquetas | ||||||

| Borrar etiquetas | ||||||

| Cloud Data Fusion Hub | ||||||

| Implementa complementos | ||||||

| Administración del control de código fuente | ||||||

| Configura el repositorio de control de código fuente | ||||||

| Sincroniza canalizaciones desde un espacio de nombres | ||||||

| Linaje | ||||||

| Ver linaje | ||||||

| Registros | ||||||

| Ver registros | ||||||

Para obtener una lista completa de los permisos incluidos en el rol predefinido de Cloud Data Fusion, consulta Roles predefinidos de Cloud Data Fusion.

Roles personalizados para RBAC

Algunos casos de uso no se pueden implementar con los roles predefinidos de Cloud Data Fusion. En estos casos, crea un rol personalizado.

Ejemplos

En los siguientes ejemplos, se describe cómo crear roles personalizados para el RBAC:

Para crear un rol personalizado que solo otorgue acceso a las claves seguras dentro de un espacio de nombres, crea un rol personalizado con los permisos

datafusion.namespaces.getydatafusion.secureKeys.*.Para crear un rol personalizado que otorgue acceso de solo lectura a las claves seguras, crea un rol personalizado con los permisos

datafusion.namespaces.get,datafusion.secureKeys.getSecretydatafusion.secureKeys.list.

Permisos para acciones comunes

Es posible que un solo permiso predefinido no sea suficiente para realizar la acción correspondiente. Por ejemplo, para actualizar las propiedades del espacio de nombres, es posible que también necesites el permiso datafusion.namespaces.get. En la siguiente tabla, se describen las acciones comunes que se realizan en una instancia de Cloud Data Fusion y los permisos de IAM necesarios:

| Acción | Permiso necesario |

|---|---|

| Accede a una instancia | datafusion.instances.get |

| Cree un espacio de nombres | datafusion.namespaces.create |

| Obtén un espacio de nombres | datafusion.namespaces.get |

| Actualiza los metadatos del espacio de nombres (como las propiedades) |

|

| Borrar espacio de nombres (solo con el restablecimiento irrecuperable habilitado) |

|

| Ver permisos en el espacio de nombres | datafusion.namespaces.getIamPolicy |

| Otorga permisos en el espacio de nombres | datafusion.namespaces.setIamPolicy |

| Extracción de canalizaciones de la configuración del SCM del espacio de nombres |

|

| Envía canalizaciones al repositorio de SCM para el espacio de nombres |

|

| Obtén la configuración del SCM del espacio de nombres | datafusion.namespaces.get |

| Actualiza la configuración del SCM del espacio de nombres | datafusion.namespaces.updateRepositoryMetadata |

| Cómo configurar una cuenta de servicio para un espacio de nombres |

|

| Cómo anular la configuración de una cuenta de servicio para un espacio de nombres |

|

| Aprovisiona una credencial de cuenta de servicio para un espacio de nombres | datafusion.namespaces.provisionCredential |

| Cómo ver un borrador de canalización | datafusion.namespaces.get |

| Cómo crear o borrar un borrador de canalización |

|

| Enumera perfiles de procesamiento | datafusion.profiles.list |

| Crea un perfil de procesamiento | datafusion.profiles.create |

| Cómo ver un perfil de procesamiento | datafusion.profiles.get |

| Cómo editar un perfil de procesamiento | datafusion.profiles.update |

| Cómo borrar un perfil de procesamiento | datafusion.profiles.delete |

| Crea una conexión |

|

| Cómo ver una conexión |

|

| Cómo editar una conexión |

|

| Cómo borrar una conexión |

|

| Explorar, probar o ver las especificaciones de conexión |

|

| Crea un espacio de trabajo de Wrangler |

|

| Cómo ver un espacio de trabajo de Wrangler |

|

| Cómo editar o volver a muestrear un espacio de trabajo de Wrangler |

|

| Borra un espacio de trabajo de Wrangler |

|

| Aplica un conjunto de directivas en un espacio de trabajo de Wrangler |

|

| Enumerar canalizaciones |

|

| Crear canalización |

|

| Ver canalización |

|

| Edita la canalización |

|

| Edita las propiedades de la canalización |

|

| Borrar canalizaciones |

|

| Canalización de vista previa | datafusion.pipelines.preview |

| Ejecutar canalizaciones | datafusion.pipelines.execute |

| Crear programa | datafusion.pipelines.execute |

| Ver programación |

|

| Cambiar programa | datafusion.pipelines.execute |

| Enumera las claves seguras |

|

| Crea claves seguras |

|

| Ver claves seguras |

|

| Borrar claves seguras |

|

| List Artifacts* |

|

| Crea un artefacto* |

|

| Obtén un artefacto* |

|

| Borra un artefacto* |

|

| Preferencias, etiquetas y metadatos | Las preferencias, las etiquetas y los metadatos se configuran a nivel del recurso para el recurso en particular (datafusion.RESOURCE.update).

|

| Permisos del conjunto de datos (obsoleto) | datafusion.namespaces.update |

¿Qué sigue?

- Obtén más información sobre el RBAC en Cloud Data Fusion.