Auf dieser Seite werden die Rollen und Berechtigungen beschrieben, die von Cloud Data Fusion-Instanzen mit aktivierter rollenbasierter Zugriffssteuerung (Role-Based Access Control, RBAC) verwendet werden.

Für die detaillierte Zugriffsverwaltung auf Namespace-Ebene und darunter verwenden Sie diese Ressourcen und Berechtigungen der Datenebene mit RBAC.

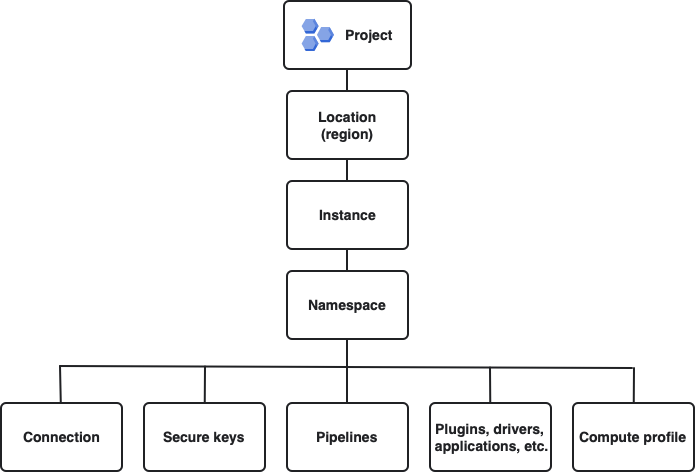

Ressourcenhierarchie

Cloud Data Fusion-Ressourcen haben die folgende Ressourcenhierarchie:

In dieser Abbildung sehen Sie die Ressourcenhierarchie in absteigender Reihenfolge (von der breitesten zur schmalsten): Google Cloud Projekt, Standort, Cloud Data Fusion-Instanz und Namespaces. Unterhalb von Namespaces befinden sich in beliebiger Reihenfolge Verbindungen, sichere Schlüssel, Pipelines, Artefakte (z. B. Plug-ins, Treiber und Anwendungen) und Compute-Profile.

Die folgenden Ressourcen sind Cloud Data Fusion-Ressourcen der Datenebene, die Sie mit der REST API oder in Cloud Data Fusion Studio steuern: Namespaces, Verbindungen, sichere Schlüssel, Pipelines, Artefakte und Rechenprofile.

Vordefinierte Rollen für RBAC

Cloud Data Fusion RBAC umfasst mehrere vordefinierte Rollen, die Sie verwenden können:

- Rolle „Instanzzugriff” (

datafusion.accessor) - Gewährt dem Hauptkonto Zugriff auf eine Cloud Data Fusion-Instanz, aber nicht auf Ressourcen innerhalb der Instanz. Verwenden Sie diese Rolle in Kombination mit anderen Namespace-spezifischen Rollen, um einen detaillierten Zugriff auf Namespace zu ermöglichen.

- Betrachterrolle (

datafusion.viewer) - Gewährt Zugriff auf ein Hauptkonto in einem Namespace, um Pipelines aufzurufen, jedoch nicht zum Erstellen oder Ausführen von Pipelines.

- Operatorrolle (

datafusion.operator) - Gewährt Zugriff auf ein Hauptkonto in einem Namespace, um auf Pipelines zuzugreifen und diese auszuführen, das Compute-Profil zu ändern, Compute-Profile zu erstellen oder Artefakte hochzuladen. Kann dieselben Aktionen wie ein Entwickler ausführen, allerdings können keine Pipelines in der Vorschau angezeigt werden.

- Entwicklerrolle (

datafusion.developer) - Gewährt Zugriff auf ein Hauptkonto in einem Namespace, um eingeschränkte Ressourcen wie Pipelines innerhalb des Namespace zu erstellen und zu ändern.

- Bearbeiterrolle

datafusion.editor - Gewährt dem Hauptkonto vollständigen Zugriff auf alle Cloud Data Fusion-Ressourcen in einem Namespace innerhalb einer Cloud Data Fusion-Instanz. Diese Rolle muss dem Hauptkonto zusätzlich zur Rolle „Instanzzugriff“ zugewiesen werden. Mit dieser Rolle kann das Hauptkonto Ressourcen im Namespace erstellen, löschen und ändern.

- Rolle „Instanzadministrator” (

datafusion.admin) - Gewährt Zugriff auf alle Ressourcen in einer Cloud Data Fusion-Instanz. Über IAM zugewiesen. Wird nicht auf Namespace-Ebene über RBAC zugewiesen.

| Vorgang | datafusion.accessor | datafusion.viewer | datafusion.operator | datafusion.developer | datafusion.editor | datafusion.admin |

|---|---|---|---|---|---|---|

| Instanzen | ||||||

| Auf Instanz zugreifen | ||||||

| Namespaces | ||||||

| Namespace erstellen | * | |||||

| Auf Namespace mit explizit gewährten Zugriff zugreifen | ||||||

| Zugriff auf Namespace ohne explizite Zugriffsberechtigung | * | |||||

| Namespace bearbeiten | ||||||

| Namespace gelöscht | ||||||

| Namespace-Dienstkonto | ||||||

| Dienstkonto hinzufügen | ||||||

| Dienstkonto bearbeiten | ||||||

| Dienstkonto entfernen | ||||||

| Dienstkonto verwenden | ||||||

| RBAC | ||||||

| Berechtigungen für andere Hauptkonten im Namespace erteilen oder widerrufen | * | |||||

| Zeitpläne | ||||||

| Zeitplan erstellen | ||||||

| Zeitplan ansehen | ||||||

| Zeitplan ändern | ||||||

| Compute-Profile | ||||||

| Compute-Profile erstellen | ||||||

| Berechnungsprofile ansehen | ||||||

| Compute-Profile bearbeiten | ||||||

| Compute-Profile löschen | ||||||

| Verbindungen | ||||||

| Verbindungen erstellen | ||||||

| Verbindungen ansehen | ||||||

| Verbindungen bearbeiten | ||||||

| Verbindungen löschen | ||||||

| Verbindungen verwenden | ||||||

| Wrangler-Arbeitsbereiche | ||||||

| Arbeitsbereiche erstellen | ||||||

| Arbeitsbereiche ansehen | ||||||

| Arbeitsbereiche bearbeiten | ||||||

| Arbeitsbereiche löschen | ||||||

| Arbeitsbereiche verwenden | ||||||

| Pipelines | ||||||

| Pipelines erstellen | ||||||

| Pipelines ansehen | ||||||

| Pipelines bearbeiten | ||||||

| Pipelines löschen | ||||||

| Vorschau von Pipelines | ||||||

| Pipelines implementieren | ||||||

| Pipelines ausführen | ||||||

| Sichere Schlüssel | ||||||

| Sichere Schlüssel erstellen | ||||||

| Sichere Schlüssel ansehen | ||||||

| Sichere Schlüssel löschen | ||||||

| Tags | ||||||

| Tags erstellen | ||||||

| Tags anzeigen | ||||||

| Tags löschen | ||||||

| Cloud Data Fusion Hub | ||||||

| Plug-ins bereitstellen | ||||||

| Source Control Management | ||||||

| Quellcodeverwaltung konfigurieren | ||||||

| Pipelines aus einem Namespace synchronisieren | ||||||

| Herkunft | ||||||

| Herkunft ansehen | ||||||

| Mehr über Logs erfahren | ||||||

| Logs ansehen | ||||||

Eine vollständige Liste der Berechtigungen, die in der vordefinierten Rolle von Cloud Data Fusion enthalten sind, finden Sie unter Vordefinierte Cloud Data Fusion-Rollen.

Benutzerdefinierte Rollen für RBAC

Einige Anwendungsfälle können nicht mit den vordefinierten Rollen für Cloud Data Fusion implementiert werden. Erstellen Sie in diesen Fällen eine benutzerdefinierte Rolle.

Beispiele

In den folgenden Beispielen wird beschrieben, wie Sie benutzerdefinierte Rollen für die rollenbasierte Zugriffssteuerung erstellen:

Wenn Sie eine benutzerdefinierte Rolle erstellen möchten, die nur Zugriff auf die sicheren Schlüssel in einem Namespace gewährt, erstellen Sie eine benutzerdefinierte Rolle mit den Berechtigungen

datafusion.namespaces.getunddatafusion.secureKeys.*.Wenn Sie eine benutzerdefinierte Rolle erstellen möchten, die schreibgeschützten Zugriff auf sichere Schlüssel bietet, erstellen Sie eine benutzerdefinierte Rolle mit den Berechtigungen

datafusion.namespaces.get,datafusion.secureKeys.getSecretunddatafusion.secureKeys.list.

Berechtigungen für allgemeine Aktionen

Eine einzelne, vordefinierte Berechtigung reicht möglicherweise nicht aus, um die entsprechende Aktion auszuführen. Wenn Sie beispielsweise Namespace-Eigenschaften aktualisieren möchten, benötigen Sie möglicherweise auch die Berechtigung datafusion.namespaces.get. In der folgenden Tabelle werden häufige Aktionen in einer Cloud Data Fusion-Instanz und die erforderlichen IAM-Berechtigungen beschrieben:

| Aktion | Erforderliche Berechtigung |

|---|---|

| Auf eine Instanz zugreifen | datafusion.instances.get |

| Namespace erstellen | datafusion.namespaces.create |

| Namespace abrufen | datafusion.namespaces.get |

| Namespace-Metadaten aktualisieren (z. B. Eigenschaften) |

|

| Namespace löschen (nur bei aktivierter Option „Nicht wiederherstellbares Zurücksetzen“) |

|

| Berechtigungen für Namespace ansehen | datafusion.namespaces.getIamPolicy |

| Berechtigungen für Namespace erteilen | datafusion.namespaces.setIamPolicy |

| Pipelines aus der SCM-Konfiguration des Namespace abrufen |

|

| Pipelines per Push in das SCM-Repository für den Namespace übertragen |

|

| SCM-Konfiguration für Namespace abrufen | datafusion.namespaces.get |

| SCM-Konfiguration des Namespace aktualisieren | datafusion.namespaces.updateRepositoryMetadata |

| Dienstkonto für einen Namespace festlegen |

|

| Dienstkonto für einen Namespace entfernen |

|

| Anmeldedaten für ein Dienstkonto für einen Namespace bereitstellen | datafusion.namespaces.provisionCredential |

| Pipelineentwurf ansehen | datafusion.namespaces.get |

| Pipeline-Entwurf erstellen/löschen |

|

| Compute-Profile auflisten | datafusion.profiles.list |

| Compute-Profil erstellen | datafusion.profiles.create |

| Berechnungsprofil ansehen | datafusion.profiles.get |

| Compute-Profil bearbeiten | datafusion.profiles.update |

| Compute-Profil löschen | datafusion.profiles.delete |

| Verbindung erstellen |

|

| Verbindung ansehen |

|

| Verbindung bearbeiten |

|

| Verbindung löschen |

|

| Verbindungsspezifikationen ansehen, testen oder aufrufen |

|

| Wrangler-Arbeitsbereich erstellen |

|

| Wrangler-Arbeitsbereich ansehen |

|

| Wrangler-Arbeitsbereich bearbeiten oder neu erstellen |

|

| Wrangler-Arbeitsbereich löschen |

|

| Eine Reihe von Anweisungen auf einen Wrangler-Arbeitsbereich anwenden |

|

| Pipelines auflisten |

|

| Pipeline erstellen |

|

| Pipeline ansehen |

|

| Pipeline bearbeiten |

|

| Pipeline-Attribute bearbeiten |

|

| Pipeline löschen |

|

| Pipeline in der Vorschau ansehen | datafusion.pipelines.preview |

| Pipeline ausführen | datafusion.pipelines.execute |

| Zeitplan erstellen | datafusion.pipelines.execute |

| Zeitplan ansehen |

|

| Zeitplan ändern | datafusion.pipelines.execute |

| Sichere Schlüssel auflisten |

|

| Sichere Schlüssel erstellen |

|

| Sichere Schlüssel ansehen |

|

| Sichere Schlüssel löschen |

|

| Artefakte auflisten* |

|

| Artefakt erstellen* |

|

| Artefakt abrufen* |

|

| Artefakt löschen* |

|

| Einstellungen, Tags und Metadaten | Einstellungen, Tags und Metadaten werden auf Ressourcenebene für die jeweilige Ressource (datafusion.RESOURCE.update) festgelegt.

|

| Dataset-Berechtigungen (verworfen) | datafusion.namespaces.update |