Google Cloud für die Verwendung mit Ihrer Bare-Metal-Lösungsumgebung einrichten

Wenn Ihre Bare-Metal-Lösungsumgebung bereit ist, werden Sie vonGoogle Cloudbenachrichtigt. Die Benachrichtigung enthält die internen IP-Adressen Ihrer neuen Server.

In dieser Anleitung wird beschrieben, wie Sie die folgenden Aufgaben ausführen, um eine Verbindung zu Ihrer Bare-Metal-Lösung herzustellen:

- Erstellen Sie redundante VLAN-Anhänge in der Bare-Metal-Lösungsumgebung.

- Erstellen Sie eine Jump-Host-VM-Instanz in Ihrem VPC-Netzwerk.

- Melden Sie sich über die Jump-Host-VM-Instanz mit SSH oder RDP auf Ihren Bare-Metal-Lösungsservern an.

Nachdem Sie eine Verbindung zu Ihren Servern hergestellt haben, prüfen Sie die Konfiguration Ihrer Bare-Metal-Lösungsbestellung.

Hinweis

Um Ihre Bare-Metal-Lösungsumgebung zu konfigurieren und eine Verbindung zu ihr herzustellen, benötigen Sie:

- Ein Google Cloud -Projekt mit aktivierter Abrechnung. Sie können ein Projekt auf der Seite „Projektauswahl“ in der Google Cloud Console erstellen.

- Ein VPC-Netzwerk (Virtual Private Cloud). Das ist das VPC-Netzwerk, das Sie bei der Bestellung der Bare-Metal-Lösung benannt haben. Weitere Informationen zur Erstellung des VPC-Netzwerks finden Sie unter VPC-Netzwerke verwenden.

- Die folgenden Informationen werden von Google Cloud bereitgestellt, wenn Ihre Bare-Metal-Lösung bereit ist: Google Cloud

- Die IP-Adressen der Bare-Metal-Server.

- Die temporären Passwörter für die einzelnen Bare-Metal-Server.

VLAN-Anhänge für die Cloud Interconnect-Verbindung erstellen

Für den Zugriff auf Ihren Bare-Metal-Lösungsserver müssen Sie VLAN-Anhänge (auch InterconnectAttachments genannt) in derselben Region wie Ihren Server erstellen und einrichten. Ein VLAN-Anhang ist ein logisches Objekt in Cloud Interconnect, mit dem Ihre Bare-Metal-Lösungsumgebung mit Google Cloudverbunden wird.

Wir empfehlen, VLAN-Anhänge in redundanten Paaren zu erstellen, um eine hohe Verfügbarkeit zu erreichen. Der primäre und der sekundäre VLAN-Anhang eines Paars werden jeweils in einer separaten Edge-Verfügbarkeitsdomain (EAD) in separater Hardware und in separaten physischen Racks bereitgestellt. So wird eine hohe Verfügbarkeit bei Ereignissen wie Wartungen gewährleistet.

Ein einzelner VLAN-Anhang unterstützt eine maximale Geschwindigkeit von 10 Gbit/s. Ein Paar VLAN-Anhänge (d. h. der primäre und der sekundäre VLAN-Anhang) können eine maximale Geschwindigkeit von 20 Gbit/s unterstützen. Sie können mehrere VLAN-Anhangspaare konfigurieren, um einen höheren Durchsatz zwischen Ihrer Bare-Metal-Lösungsumgebung und Ihrem VPC-Netzwerk zu erreichen.

Wenn Sie einen VLAN-Anhang gegenüber anderen bevorzugen möchten, können Sie die Basispriorität der Route auf dem Cloud Router aktualisieren.

Nachdem Sie die VLAN-Anhänge erstellt haben, müssen Sie sie vorab aktivieren und dem VRF Ihrer Bare-Metal-Lösung hinzufügen. So erstellen und richten Sie VLAN-Anhänge ein:

Console

Wenn in Ihrem Bare-Metal-Lösungsnetzwerk und Ihrer Bare-Metal-Lösungsregion noch kein Cloud Router vorhanden ist, erstellen Sie einen Cloud Router, um Ihre Bare-Metal-Lösungsumgebung mit Ihrem VPC-Netzwerk zu verbinden.

Sie können einen einzelnen Cloud Router für beide VLAN-Anhänge oder separate Cloud Router für jeden VLAN-Anhang verwenden.

Verwenden Sie beim Erstellen des Routers die öffentliche ASN von Google (

16550), um ein Peering mit der Bare-Metal-Lösung herzustellen.Eine Anleitung finden Sie unter Cloud Router erstellen.

Rufen Sie in der Google Cloud Console die Seite VLAN-Anhänge für Cloud Interconnect auf.

Klicken Sie auf VLAN-Anhänge erstellen.

Wählen Sie Partner Interconnect und dann Weiter aus.

Wählen Sie Ich habe bereits einen Dienstanbieter aus.

Wählen Sie Ein Paar redundanter VLAN-Anhänge erstellen aus.

Beide VLAN-Anhänge können Traffic bereitstellen und Sie können den Traffic an das Load-Balancing zwischen ihnen weiterleiten. Wenn ein Anhang ausfällt, z. B. während einer geplanten Wartung, verarbeitet der andere Anhang weiterhin Traffic. Weitere Informationen finden Sie unter Redundanz und SLA.

Wählen Sie im Feld Netzwerk Ihr VPC-Netzwerk aus.

Wählen Sie im Feld Region die Region Google Cloud aus.

Geben Sie die folgenden Details für beide VLAN-Anhänge an.

- Cloud Router: ein Cloud Router, dem der jeweilige VLAN-Anhang zugeordnet werden soll. Sie können nur einen Cloud Router mit der ASN

16550in Ihrem VPC-Netzwerk und in Ihrer Region auswählen. - Name des VLAN-Anhangs: Ein Name für jeden Anhang. Beispiel:

my-attachment-1undmy-attachment-2. - Beschreibung: Informationen zu jedem VLAN-Anhang.

- Maximale Übertragungseinheit (MTU): Die maximale Paketgröße für die Netzwerkübertragung. Der Standardwert ist 1440.

Beim Erstellen von VLAN-Anhängen können Sie zwischen den folgenden MTUs wählen.

- 1440

- 1460

- 1500

- 8896

- Cloud Router: ein Cloud Router, dem der jeweilige VLAN-Anhang zugeordnet werden soll. Sie können nur einen Cloud Router mit der ASN

Klicken Sie auf OK.

Auf der Seite VLAN-Anhänge wird für den VLAN-Anhang der Status

waiting for service providerangezeigt. Fahren Sie mit dem nächsten Schritt fort.Nachdem Sie von Google Cloud darüber informiert wurden, dass Ihre Bare-Metal-Lösungsserver bereit sind, fügen Sie Ihre neuen VLAN-Anhänge einem VRF hinzu. Gehen Sie dazu so vor:

- Wenn Sie einem vorhandenen VRF VLAN-Anhänge hinzufügen möchten, folgen Sie der Anleitung unter VLAN-Anhang hinzufügen.

- Wenn Sie einem neuen VRF VLAN-Anhänge hinzufügen möchten, folgen Sie der Anleitung unter VRF erstellen.

gcloud

Wenn in dem Netzwerk und der Region, für die Sie die Bare-Metal-Lösung verwenden, noch keine Cloud Router-Instanzen vorhanden sind, müssen Sie für jeden VLAN-Anhang eine erstellen. Verwenden Sie

16550als ASN-Nummer:gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

Weitere Informationen finden Sie unter Cloud Router erstellen.

Erstellen Sie ein

InterconnectAttachmentvom TypPARTNERund geben Sie den Namen Ihres Cloud Routers und die Edge-Verfügbarkeitsdomain (EAD) des VLAN-Anhangs an. Fügen Sie außerdem das Flag--admin-enabledhinzu, um die Anhänge vorab zu aktivieren und den Traffic sofort zu senden, nachdem die Konfiguration der Bare-Metal-Lösung abgeschlossen ist. Google Cloudgcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud fügt dem Cloud Router automatisch eine Schnittstelle und einen BGP-Peer hinzu.

Im folgenden Beispiel werden redundante Anhänge erstellt, einer in der EAD

availability-domain-1und ein weiterer in der EADavailability-domain-2. Jeder ist mit einem separaten Cloud Router (my-router-1bzw.my-router-2) verknüpft. Beide befinden sich in der Regionus-central1.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Führen Sie den Befehl

gcloud compute interconnects attachments describeaus, um die Details des VLAN-Anhangs aufzurufen.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- Der Status des VLAN-Anhangs lautet

PENDING_PARTNER, bisGoogle Cloud die Konfiguration Ihres VLAN-Anhangs abgeschlossen hat. Danach hat der Anhang den StatusINACTIVEoderACTIVE, je nachdem, ob Sie Ihre Anhänge vorab aktivieren möchten oder nicht.

Wenn Sie Verbindungen von Google Cloudanfordern, müssen Sie dieselbe Metropolregion (Stadt) für beide Anhänge auswählen, damit diese redundant sind. Weitere Informationen finden Sie im Abschnitt „Redundanz“ auf der Seite Partner Interconnect – Übersicht.

- Der Status des VLAN-Anhangs lautet

Wenn die VLAN-Anhänge nicht angezeigt werden, nachdem Google Clouddie Bestellung Ihrer Bare-Metal-Lösung abgeschlossen hat, aktivieren Sie jeden VLAN-Anhang:

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Sie können den Status der Cloud Router und der beworbenen Routen in der Cloud Console prüfen. Weitere Informationen finden Sie unter Routerstatus und angebotene Routen aufrufen.

Routing zwischen der Bare-Metal-Lösung und Google Cloudeinrichten

Sobald die VLAN-Anhänge aktiv sind, werden Ihre BGP-Sitzungen gestartet und die Routen aus der Bare-Metal-Lösung über die BGP-Sitzungen empfangen.

Benutzerdefinierte beworbene Route für einen Standard-IP-Bereich zu BGP-Sitzungen hinzufügen

Wenn Sie das Routing für Traffic aus der Bare-Metal-Lösung einrichten möchten, wird empfohlen, eine benutzerdefinierte beworbene Route einer Standardroute hinzuzufügen, z. B. 0.0.0.0/0 bei Ihren BGP-Sitzungen in der Bare-Metal-Lösungsumgebung.

So geben Sie Advertising für eine vorhandene BGP-Sitzung an:

Console

- Rufen Sie in der Console die Seite „Cloud Router“ auf. Google Cloud

Liste der Cloud Router - Klicken Sie auf den Cloud Router, der die zu aktualisierende BGP-Sitzung enthält.

- Klicken Sie auf der Detailseite des Cloud Routers auf die zu aktualisierende BGP-Sitzung.

- Wählen Sie auf der Seite BGP-Sitzungsdetails Bearbeiten aus.

- Wählen Sie für Routen die Option Benutzerdefinierte Routen erstellen aus.

- Wählen Sie Benutzerdefinierte Route hinzufügen aus, um eine beworbene Route zu erstellen.

- Konfigurieren Sie das Routen-Advertising.

- Quelle: Wählen Sie Benutzerdefinierter IP-Bereich aus, um einen benutzerdefinierten IP-Adressbereich anzugeben.

- IP-Adressbereich: Geben Sie den benutzerdefinierten IP-Adressbereich mit der CIDR-Notation an.

- Beschreibung: Fügen Sie eine Beschreibung hinzu, damit Sie den Zweck dieser benutzerdefinierten Route erkennen können.

- Wenn Sie keine weiteren Routen hinzufügen möchten, klicken Sie auf Speichern.

gcloud

Sie können vorhandenen benutzerdefinierten beworbenen Routen hinzufügen oder eine neue benutzerdefinierte beworbene Route festlegen, die alle vorhandenen benutzerdefinierten beworbenen Routen durch die neue ersetzt.

Verwenden Sie das Flag --set-advertisement-ranges, um eine neue benutzerdefinierte beworbene Route für einen Standard-IP-Bereich festzulegen:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

Mit dem Flag --add-advertisement-ranges können Sie den Standard-IP-Bereich an vorhandene IP-Bereiche anhängen. Für dieses Flag muss der Advertising-Modus des Cloud Routers bereits auf custom eingestellt sein.

Im folgenden Beispiel wird die benutzerdefinierte IP 0.0.0.0/0 dem Advertising des Cloud Routers hinzugefügt:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

Optional den Modus für dynamisches Routing des VPC-Netzwerks auf global festlegen

Wenn Sie Server für Bare-Metal-Lösungen in zwei verschiedenen Regionen verwenden, ist die Aktivierung des globalen Routingmodus im VPC-Netzwerk sinnvoll, damit Ihre Bare-Metal-Regionen direkt über das VPC-Netzwerk miteinander kommunizieren können.

Der globale Routing-Modus ist auch erforderlich, um die Kommunikation zwischen einer lokalen Umgebung zu ermöglichen, die mit einer Google Cloud Region und einer Bare-Metal-Lösungsumgebung in einer anderen Google Cloud Region verbunden ist.

Informationen zum Festlegen des globalen Routingmodus finden Sie unter Auswahlmodi für Route und besten Pfad festlegen.

VPC-Firewall einrichten

Neue VPC-Netzwerke enthalten aktive Firewallstandardregeln, die den meisten Traffic im VPC-Netzwerk einschränken.

Wenn Sie eine Verbindung zu Ihrer Bare-Metal-Lösung herstellen möchten, muss der Netzwerkverkehr aktiviert werden zwischen:

- Ihrer Bare-Metal-Lösungsumgebung und -Netzwerkzielen in Google Cloud.

- Ihre lokale Umgebung und Ihre Ressourcen in Google Cloud, z. B. eine beliebige Jump-Host-VM-Instanz, mit der Sie eine Verbindung zu Ihrer Bare-Metal-Lösungsumgebung herstellen können.

Wenn Sie den Netzwerk-Traffic zwischen den Bare-Metal-Servern oder zwischen den Servern und Zielen in Google Cloudsteuern müssen, müssen Sie in Ihrer Bare-Metal-Lösungsumgebung einen Kontrollmechanismus selbst implementieren.

So erstellen Sie eine Firewallregel in Ihrem VPC-Netzwerk in Google Cloud:

Console

Zur Seite Firewallregeln:

Klicken Sie auf Firewallregel erstellen.

Definieren Sie die Firewallregel.

- Geben Sie der Firewallregel einen Namen.

- Wählen Sie im Feld Netzwerk das Netzwerk aus, in dem sich die VM befindet.

- Geben Sie im Feld Ziele entweder Angegebene Ziel-Tags oder Angegebenes Dienstkonto an.

- Geben Sie in den entsprechenden Feldern das Zielnetzwerk-Tag oder Dienstkonto an.

- Geben Sie im Feld Quellfilter IP-Bereiche an, um eingehenden Traffic aus Ihrer Bare-Metal-Lösungsumgebung zuzulassen.

- Geben Sie im Feld Quell-IP-Bereiche die IP-Adressen der Server oder Geräte in Ihrer Bare-Metal-Lösung an.

- Geben Sie im Abschnitt Protokolle und Ports die Protokolle und Ports an, die in Ihrer Umgebung erforderlich sind.

- Klicken Sie auf Erstellen.

gcloud

Mit dem folgenden Befehl erstellen Sie eine Firewallregel, die die Quelle mithilfe eines IP-Bereichs und des Ziels mithilfe des Netzwerk-Tags einer Instanz definiert. Passen Sie den Befehl für Ihre Umgebung nach Bedarf an.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

Weitere Informationen zum Erstellen von Firewallregeln finden Sie unter Firewallregeln erstellen.

Verbindung zum Bare-Metal-Server herstellen

Die Server in Ihrer Bare-Metal-Lösungsumgebung werden nicht mit externen IP-Adressen bereitgestellt.

Nachdem Sie eine Firewallregel erstellt haben, um Traffic aus der Bare-Metal-Lösung in Ihr VPC-Netzwerk zuzulassen, können Sie über eine Jump-Host-VM-Instanz eine Verbindung zu Ihrem Server herstellen.

Jump-Host-VM-Instanz in Google Clouderstellen

Wenn Sie schnell eine Verbindung zu Ihren Bare-Metal-Servern herstellen möchten, erstellen Sie eine Compute Engine-VM, die als Jump-Host verwendet werden soll. Erstellen Sie die VM in derselben Google Cloud Region wie Ihre Bare-Metal-Lösungsumgebung.

Wenn Sie eine sicherere Verbindungsmethode benötigen, finden Sie unter Verbindung über einen Bastion Host herstellen weitere Informationen.

Wählen Sie zum Erstellen einer Jump-Host-VM-Instanz die entsprechende Anleitung weiter unten basierend auf dem Betriebssystem aus, das Sie in Ihrer Bare-Metal-Lösungsumgebung verwenden.

Weitere Informationen zum Erstellen von Compute Engine-VM-Instanzen finden Sie unter VM-Instanzen erstellen und starten.

Linux

VM-Instanz erstellen

Google Cloud Rufen Sie in der Console die Seite VM-Instanzen auf:

Klicken Sie auf Instanz erstellen.

Geben Sie im Feld Name einen Namen für die VM-Instanz ein.

Wählen Sie unter Region die Region Ihrer Bare-Metal-Lösungsumgebung aus.

Klicken Sie im Abschnitt Bootlaufwerk auf Ändern.

- Wählen Sie im Feld Betriebssysteme das gewünschte Betriebssystem aus.

- Wählen Sie im Feld Version die Version des Betriebssystems aus.

Klicken Sie auf Verwaltung, Sicherheit, Laufwerke, Netzwerke, einzelne Mandanten, um den Abschnitt zu maximieren.

Klicken Sie auf Netzwerk, um die Netzwerkoptionen aufzurufen.

- Definieren Sie unter Netzwerk-Tags einen oder mehrere Netzwerk-Tags für die Instanz.

- Prüfen Sie unter Netzwerkschnittstellen, ob das richtige VPC-Netzwerk angezeigt wird.

Klicken Sie auf Erstellen.

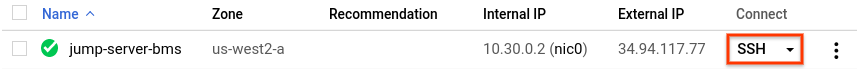

Warten Sie, bis die Instanz gestartet ist. Wenn die Instanz bereit ist, wird sie auf der Seite VM-Instanzen mit einem grünen Statussymbol angezeigt.

Verbindung zur Jump-Host-VM-Instanz herstellen

Informationen zum Erstellen einer Firewallregel, um den Zugriff auf Ihre Jump-Host-VM-Instanz zu ermöglichen, finden Sie unter Firewall einrichten.

Google Cloud Rufen Sie in der Console die Seite VM-Instanzen auf:

Klicken Sie in der Liste der VM-Instanzen in der Zeile, die Ihren Jump-Host enthält, auf "SSH".

Sie haben jetzt ein Terminalfenster mit Ihrer Jump-Host-VM-Instanz, über die Sie mithilfe von SSH eine Verbindung zu Ihrem Bare-Metal-Server herstellen können.

Erstmalige Anmeldung bei einem Bare-Metal-Lösungsserver

Linux

Stellen Sie eine Verbindung zu Ihrer Jump-Host-VM-Instanz her.

Öffnen Sie auf der Jump-Host-VM-Instanz ein Befehlszeilenterminal und prüfen Sie, ob Sie Ihren Bare-Metal-Lösungsserver erreichen können:

ping bare-metal-ip

Wenn der Ping-Befehl fehlschlägt, prüfen und korrigieren Sie folgendes:

Ihre VLAN-Anhänge sind mit einem

StatusvonUpaktiv. Weitere Informationen finden Sie unter VLAN-Anhänge für die Cloud Interconnect-Verbindung erstellen.Ihre VLAN-Anhänge enthalten eine benutzerdefinierte beworbene Route von

0.0.0.0/0. Weitere Informationen finden Sie unter Benutzerdefinierte beworbene Route für einen Standard-IP-Bereich zu BGP-Sitzungen hinzufügen.Ihre VPC enthält eine Firewallregel, die den Zugriff über den IP-Adressbereich zulässt, den Sie in der Bare-Metal-Lösungsumgebung für die Kommunikation mit derGoogle Cloud -Umgebung verwenden. Weitere Informationen finden Sie unter VPC-Firewall einrichten.

Stellen Sie auf der Jump-Host-VM-Instanz eine SSH-Verbindung zum Bare-Metal-Lösungsserver her. Verwenden Sie dazu die Nutzer-ID

customeradminund die IP-Adresse des Servers:ssh customeradmin@bare-metal-ip

Geben Sie bei entsprechender Aufforderung das von Google Cloudbereitgestellte Passwort ein.

Bei der ersten Anmeldung müssen Sie das Passwort für Ihren Bare-Metal-Lösungsserver ändern.

Legen Sie ein neues Passwort fest und notieren Sie es an einem sicheren Ort. Nach dem Zurücksetzen des Passworts meldet Sie der Server automatisch ab.

Melden Sie sich noch einmal mit der Nutzer-ID

customeradminund Ihrem neuen Passwort beim Bare-Metal-Lösungsserver an:ssh customeradmin@bare-metal-ip

Wir empfehlen Ihnen außerdem, das Passwort für den Root-Nutzer zu ändern. Melden Sie sich als Root-Nutzer an:

sudo su -

Um das Root-Passwort zu ändern, führen Sie den Befehl

passwdaus und folgen Sie den Eingabeaufforderungen:passwd

Beenden Sie die Eingabeaufforderung für den Root-Nutzer, um zur Eingabeaufforderung

customeradminzurückzukehren.exit

Bewahren Sie Ihre Passwörter zur Wiederherstellung an einem sicheren Ort auf.

Prüfen Sie, ob die Serverkonfiguration mit der Bestellung übereinstimmt. Prüfen Sie Folgendes:

- Die Serverkonfiguration, einschließlich Anzahl und Typ der CPUs, der Sockets und des Arbeitsspeichers.

- Betriebssystem- oder Hypervisor-Software, einschließlich Anbieter und Version.

- Den Speicherplatz, einschließlich Typ und Menge.

Zugriff auf das öffentliche Internet einrichten

Die Bare-Metal-Lösung beinhaltet keinen Internetzugang. Je nach verschiedenen Faktoren wie Ihren geschäftlichen Anforderungen und der vorhandenen Infrastruktur können Sie eine der folgenden Methoden zum Einrichten des Zugriffs auswählen:

- Über eine Compute Engine-VM als Proxy-VM-Server auf das Internet zugreifen

Traffic über eine Compute Engine-VM weiterleiten, die als Proxyserver fungiert.

Sie können eine Compute Engine-VM auf folgende Arten zum Weiterleiten des Traffics verwenden:

- Methode 1: Über eine Compute Engine-VM und Cloud NAT auf das Internet zugreifen

- Methode 2: Internetzugriff über redundante Compute Engine-VMs, Cloud NAT, internen Passthrough-Network Load Balancer und richtlinienbasiertes Routing

- Methode 3: Internetzugriff über redundante Compute Engine-VMs, Cloud NAT, internen Passthrough-Network Load Balancer und richtlinienbasiertes Routing in einem separaten VPC

Traffic über Cloud VPN oder Dedicated Interconnect an lokale Gateways im Internet weiterleiten.

Über eine Compute Engine-VM und Cloud NAT auf das Internet zugreifen

In der folgenden Anleitung wird ein NAT-Gateway auf einer Compute Engine-VM eingerichtet, um die Server in einer Bare-Metal-Lösungsumgebung mit dem Internet zu verbinden, um so beispielsweise Softwareupdates zu erhalten.

In der Anleitung wird das Standard-Internetgateway Ihres VPC-Netzwerks für den Zugriff auf das Internet verwendet.

Die in der folgenden Anleitung gezeigten Linux-Befehle beziehen sich auf das Betriebssystem Debian-. Wenn Sie ein anderes Betriebssystem verwenden, können die verwendeten Befehle möglicherweise unterschiedlich sein.

Gehen Sie im VPC-Netzwerk, das Sie mit Ihrer Bare-Metal-Lösungsumgebung verwenden, so vor:

Cloud Shell öffnen

Compute Engine-VM erstellen und konfigurieren, die als NAT-Gateway dient.

VM erstellen:

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

In späteren Schritten verwenden Sie das in diesem Schritt definierte Netzwerk-Tag, um Traffic an diese VM weiterzuleiten.

Wenn Sie kein Dienstkonto angeben, entfernen Sie das Flag

--service-account=. Compute Engine verwendet das Standarddienstkonto des Projekts.Cloud NAT für den Internetzugriff von VMs erstellen

Anleitung zum Erstellen einer Cloud NAT für die VM: HIER

Stellen Sie eine SSH-Verbindung zur NAT-Gateway-VM her und konfigurieren Sie die iptables:

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADEDer erste sudo-Befehl teilt dem Kernel mit, dass Sie die IP-Weiterleitung zulassen möchten. Der zweite sudo-Befehl maskiert Pakete, die von internen Instanzen empfangen werden, als wären sie von der NAT-Gateway-Instanz gesendet worden.

Prüfen Sie die iptables:

$ sudo iptables -v -L -t natFühren Sie die folgenden Befehle auf der NAT-Gateway-VM aus, um Ihre NAT-Gateway-Einstellungen während eines Neustarts beizubehalten:

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

Erstellen Sie in Cloud Shell eine Route zu

0.0.0.0/0mit dem Standard-Internetgateway als nächsten Hop. Geben Sie das Netzwerk-Tag an, das Sie im vorherigen Schritt für das Argument--tagsdefiniert haben. Weisen Sie der Route eine höhere Priorität zu als jeder anderen Standardroute.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag sollte mit dem Tag übereinstimmen, das in Schritt 2 für natgw-vm verwendet wurde. Die in Schritt 2 erstellte NAT-VM verwendet das Standard-Internetgateway für den Zugriff auf das Internet.

Fügen Sie das gerade erstellte Netzwerk-Tag (default-igw-tags) allen vorhandenen VMs in Ihrem VPC-Netzwerk hinzu, die Internetzugang benötigen, damit sie auch dann noch auf das Internet zugreifen können, nachdem Sie eine neue Standardroute erstellt haben, die die Bare-Metal-Lösungsserver ebenfalls verwenden können.

Optional: Entfernen Sie Routen zum Internet, die bereits vor der im vorherigen Schritt erstellten Route vorhanden waren, einschließlich der standardmäßig erstellten Routen.

Prüfen Sie, ob alle vorhandenen VMs in Ihrem Netzwerk und die NAT-Gateway-VM auf das Internet zugreifen können. Senden Sie dazu von jeder VM aus einen Ping an eine externe IP-Adresse, wie z. B. 8.8.8.8, das Google DNS.

Erstellen Sie eine Standardroute zu

0.0.0.0/0mit der NAT-Gateway-VM als nächsten Hop. Weisen Sie der Route eine niedrigere Priorität zu als für die erste erstellte Route.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

Melden Sie sich bei Ihren Bare-Metal-Lösungsservern an und senden Sie einen Ping an eine externe IP-Adresse, um zu bestätigen, dass die Server auf das Internet zugreifen können.

Wenn der Ping-Befehl nicht erfolgreich ist, prüfen Sie, ob Sie eine Firewallregel erstellt haben, die den Zugriff von Ihrer Bare-Metal-Lösungsumgebung auf Ihr VPC-Netzwerk zulässt.

Internetzugriff mit redundanten Compute Engine-VMs, Cloud NAT, internem Passthrough-Network Load Balancer und richtlinienbasiertem Routing

In diesem Abschnitt erfahren Sie, wie Sie einen internen Passthrough-Network Load Balancer mit Compute Engine-VMs und Cloud NAT als Back-End einrichten. Beim richtlinienbasierten Routing wird der Internet-Traffic an das Frontend des internen Passthrough-Network Load Balancers weitergeleitet.

Das folgende Diagramm veranschaulicht die Konfiguration.

Führen Sie im VPC-Netzwerk Ihrer Bare-Metal-Lösungsumgebung die folgenden Schritte aus:

Compute Engine-VM und Cloud NAT erstellen und konfigurieren, die als NAT-Gateway dienen. Führen Sie die Schritte unter Methode 1: Eine einzelne Compute Engine-VM und Cloud NAT verwenden aus.

Mit einem einfachen HTTP-Server können Sie eine Systemdiagnose für interne Passthrough-Network Load Balancer ausführen.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80Erstellen Sie eine Instanzgruppe:

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONEErsetzen Sie Folgendes:

- INSTANCE_GROUP_NAME: Name der Instanzgruppe

- PROJECT_ID: die ID des Projekts.

- ZONE: die Zone, in der die Instanzgruppe erstellt werden soll

Fügen Sie die VM der Instanzgruppe hinzu.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAMEErsetzen Sie Folgendes:

- INSTANCE_GROUP_NAME: Name der Instanzgruppe

- PROJECT_ID: die ID des Projekts.

- ZONE: die Zone, in der die Instanzgruppe erstellt werden soll

- VM_NAME: der Name der VM

So erstellen Sie einen internen Passthrough-Network Load Balancer:

Konfiguration starten

Rufen Sie in der Google Cloud Console die Seite Load Balancing auf.

- Klicken Sie auf Load-Balancer erstellen.

- Wählen Sie unter Typ des Load Balancers die Option Network Load Balancer (TCP/UDP/SSL) aus und klicken Sie auf Weiter.

- Wählen Sie für Proxy oder Passthrough die Option Passthrough-Load Balancer aus und klicken Sie auf Weiter.

- Wählen Sie für Öffentlich oder intern die Option Intern aus und klicken Sie auf Weiter.

- Klicken Sie auf Konfigurieren.

Grundlegende Konfiguration

- Legen Sie den Namen des Load Balancers fest.

- Wählen Sie eine Region aus.

- Wählen Sie ein Netzwerk aus.

Backend und Frontend konfigurieren

Klicken Sie auf Back-End-Konfiguration und nehmen Sie folgende Änderungen vor:

- So fügen Sie Backends hinzu:

- Setzen Sie unter Neues Backend den IP-Stack-Typ auf IPv4 (Single-Stack), um nur IPv4-Traffic zu verarbeiten.

- Wählen Sie die Instanzgruppe aus und klicken Sie auf Fertig.

Wählen Sie eine Systemdiagnose aus. Sie können auch eine Systemdiagnose erstellen, die folgenden Informationen eingeben und auf Speichern klicken:

- Name: Geben Sie einen Namen für die Systemdiagnose ein.

- Protokoll:

HTTP - Port:

80 - Proxyprotokoll:

NONE - Anfragepfad:

/

- So fügen Sie Backends hinzu:

Klicken Sie auf Frontend-Konfiguration. Nehmen Sie im Bereich Neue Frontend-IP-Adresse und neuer Frontend-Port die folgenden Änderungen vor:

- Ports: Wählen Sie Alle aus und geben Sie als Portnummer

80,8008,8080,8088ein. - Klicken Sie auf Fertig.

- Ports: Wählen Sie Alle aus und geben Sie als Portnummer

Klicken Sie auf Prüfen und abschließen.

Prüfen Sie die Konfigurationseinstellungen des Load-Balancers.

Klicken Sie auf Erstellen.

Erstellen Sie eine richtlinienbasierte Route für das Internet.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONErsetzen Sie Folgendes:

- ROUTE_NAME: der Name der richtlinienbasierten Route

- SOURCE_RANGE: der CIDR-Bereich der Quell-IP-Adresse In diesem Fall ist dies die IP-Adresse der Bare-Metal-Lösung.

- PROJECT_ID: die ID des Projekts.

- NETWORK: das Netzwerk, auf das die richtlinienbasierte Route angewendet wird

- NEXT_HOP: die IPv4-Adresse des nächsten Hops der Route. In diesem Fall ist dies die IP-Adresse des Front-Ends des internen Passthrough-Network Load Balancers.

- DESCRIPTION: eine Beschreibung der Route

- PRIORITY: die Priorität der richtlinienbasierten Route im Vergleich zu anderen richtlinienbasierten Routen

- REGION: die Region des VLAN-Anhangs

Erstellen Sie eine richtlinienbasierte Route, um die richtlinienbasierte Internetroute für lokale Subnetze und lokale Subnetze zu überspringen.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONErsetzen Sie Folgendes:

- ROUTE_NAME: der Name der richtlinienbasierten Route

- SOURCE_RANGE: der CIDR-Bereich der Quell-IP-Adresse In diesem Fall ist dies die IP-Adresse der Bare-Metal-Lösung.

- DESTINATION_RANGE: der CIDR-Bereich der Ziel-IP-Adresse. In diesem Fall ist dies das On-Premise-Subnetz oder ein lokales Subnetz.

- PROJECT_ID: die ID des Projekts.

- VPC_NAME: Der Name des VPC-Netzwerks

- DESCRIPTION: eine Beschreibung der Route

- PRIORITY: die Priorität der richtlinienbasierten Route im Vergleich zu anderen richtlinienbasierten Routen Die Priorität dieser richtlinienbasierten Route muss kleiner oder gleich der richtlinienbasierten Route für das Internet sein.

- REGION: die Region des VLAN-Anhangs

Aktualisieren Sie die Firewall, um HTTP-Port 80 auf der VM zuzulassen.

Wenn Sie die Firewall nicht aktualisieren, schlägt die Systemdiagnose möglicherweise fehl.

Zugriff auf das Internet über redundante Compute Engine-VMs, Cloud NAT, interne Passthrough-Network Load Balancer und richtlinienbasiertes Routing in einem separaten VPC

Wenn Sie keine richtlinienbasierten Routen für lokale Subnetze hinzufügen möchten, können Sie diese Methode verwenden, um auf das Internet zuzugreifen. Wenn Sie diese Methode verwenden möchten, müssen Sie jedoch einen VLAN-Anhang und ein VPC erstellen, um die Bare-Metal-Lösung zu verbinden.

Das folgende Diagramm veranschaulicht die Konfiguration.

Gehen Sie so vor:

Erstellen Sie ein VPC-Netzwerk für das Internet.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regionalErsetzen Sie Folgendes:

- NETWORK: der Name des VPC-Netzwerks.

- PROJECT_ID: die ID des Projekts.

- MTU: Die maximale Übertragungseinheit (MTU), also die größte Paketgröße des Netzwerks.

Erstellen Sie ein Subnetz.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGIONErsetzen Sie Folgendes:

- SUBNET_NAME: der Name des Subnetzes

- PROJECT_ID: die ID des Projekts.

- RANGE: Der diesem Subnetz zugewiesene IP-Bereich im CIDR-Format

- NETWORK: das VPC-Netzwerk, zu dem das Subnetz gehört

- REGION: Die Region des Subnetzes.

Erstellen Sie zwei Cloud Router für Redundanz und Werbung.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0Ersetzen Sie Folgendes:

- ROUTER_NAME: der Name des Routers

- PROJECT_ID: die ID des Projekts.

- REGION: die Region des Routers

- NETWORK: das VPC-Netzwerk für diesen Router

Erstellen Sie vier VLAN-Anhänge, zwei für jeden Cloud Router.

Eine Anleitung finden Sie unter VLAN-Anhänge erstellen.

Nachdem die VLAN-Anhänge aktiv sind, folgen Sie der Anleitung unter Methode 2: Redundante Compute Engine-VMs, Cloud NAT, interne Passthrough-Netzwerk-Load Balancer und richtlinienbasiertes Routing verwenden, um die Internetinfrastruktur zu konfigurieren. Konfigurieren Sie für diese Konfiguration die richtlinienbasierte Route jedoch nicht für lokalen Traffic. Erstellen Sie nur eine richtlinienbasierte Route für das Internet in einer Routingtabelle des VPC-Netzwerks.

Zugriff auf Google Cloud APIs und Dienste einrichten

Die Bare-Metal-Lösung bietet keinen Zugriff auf Google Cloud-Dienste. Sie können die Zugriffsimplementierung je nach verschiedenen Faktoren wie Ihren geschäftlichen Anforderungen und der vorhandenen Infrastruktur auswählen.

Sie können über Ihre Bare-Metal-Lösungsumgebung privat auf Google Cloud APIs und Dienste zugreifen.

Sie richten den privaten Zugriff auf die Google Cloud APIs und Dienste in einer Bare-Metal-Lösungsumgebung genau wie bei einer lokalen Umgebung ein.

Folgen Sie der Anleitung für lokale Umgebungen unter Privaten Google-Zugriff für lokale Hosts konfigurieren.

Die Anleitung führt Sie durch die folgenden allgemeinen Schritte:

- Routen für den Google API-Traffic konfigurieren

- Bare-Metal-Lösungs-DNS so konfigurieren, dass

*.googleapis.comalsCNAMEinrestricted.googleapis.comaufgelöst wird

Weitere Informationen

Nachdem Sie Ihre Bare-Metal-Lösungsumgebung eingerichtet haben, können Sie Ihre Arbeitslasten installieren.

Wenn Sie Oracle-Datenbanken auf den Servern in Ihrer Bare-Metal-Lösungsumgebung ausführen möchten, können Sie das Open-Source-Toolkit für die Bare-Metal-Lösung verwenden, um Ihre Oracle-Software zu installieren.