Secara default, Cloud Run mengenkripsi konten pelanggan dalam penyimpanan. Cloud Run menangani enkripsi untuk Anda tanpa tindakan tambahan dari Anda. Opsi ini disebut Enkripsi default Google.

Jika ingin mengontrol kunci enkripsi, Anda dapat menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) di Cloud KMS dengan layanan yang terintegrasi dengan CMEK, termasuk Cloud Run. Dengan menggunakan kunci Cloud KMS, Anda dapat mengontrol tingkat perlindungan, lokasi, jadwal rotasi, izin penggunaan dan akses, serta batasan kriptografisnya. Dengan Cloud KMS, Anda juga dapat melihat log audit dan mengontrol siklus proses kunci. Alih-alih Google yang memiliki dan mengelola kunci enkripsi kunci (KEK) simetris yang melindungi data Anda, Andalah yang mengontrol dan mengelola kunci ini di Cloud KMS.

Setelah Anda menyiapkan resource dengan CMEK, pengalaman mengakses resource Cloud Run Anda serupa dengan menggunakan enkripsi default Google. Untuk mengetahui informasi selengkapnya tentang opsi enkripsi, lihat Kunci enkripsi yang dikelola pelanggan (CMEK).

Untuk mempelajari cara melindungi data Anda dengan CMEK pada fungsi yang dibuat menggunakan perintah

gcloud functions atau

Cloud Functions v2 API, lihat

Melindungi data Anda dengan CMEK.

Anda harus memperhatikan hal-hal berikut:

- Metadata file, seperti jalur, tidak dienkripsi.

- Metadata layanan Cloud Run, seperti nama atau variabel lingkungan, tidak dienkripsi menggunakan kunci yang disediakan, tetapi dengan Google-owned and Google-managed encryption key.

- Saat runtime, memori dan konten file tidak dienkripsi.

- Jika CMEK dinonaktifkan, instance baru dari revisi Cloud Run yang sudah ada dan telah menggunakan kunci tersebut tidak akan berfungsi.

- Jika CMEK dinonaktifkan, men-deploy revisi Cloud Run yang baru akan gagal, kecuali kunci baru yang valid digunakan.

CMEK dengan Autokey Cloud KMS

Anda dapat membuat CMEK secara manual untuk melindungi resource Cloud Run atau menggunakan Autokey Cloud KMS. Dengan Autokey, key ring dan kunci dibuat sesuai permintaan sebagai bagian dari pembuatan resource di Cloud Run. Agen layanan yang menggunakan kunci untuk operasi enkripsi dan dekripsi dibuat jika belum ada dan diberi peran Identity and Access Management (IAM) yang diperlukan. Untuk mengetahui informasi selengkapnya, lihat Ringkasan Autokey.

Untuk menyiapkan CMEK secara manual, lihat Mengonfigurasi CMEK untuk layanan Cloud Run.

Untuk menyiapkan CMEK menggunakan Autokey, lihat Menggunakan Autokey.

Autokey tidak tersedia untuk fungsi yang dibuat menggunakan perintah gcloud functions atau Cloud Functions v2 API.

Kuota Cloud KMS dan Cloud Run

Anda dapat menetapkan CMEK Anda ke salah satu tingkat perlindungan yang tersedia untuk menunjukkan cara operasi kriptografi dilakukan. Saat Anda menggunakan CMEK di Cloud Run, project Anda dapat memakai kuota permintaan kriptografis Cloud KMS. Misalnya, repositori yang dienkripsi CMEK dapat memakai kuota ini untuk setiap unggahan atau unduhan.

Operasi enkripsi dan dekripsi yang menggunakan kunci CMEK memengaruhi kuota Cloud KMS dengan cara berikut:

- Untuk kunci software CMEK yang dihasilkan di Cloud KMS, tidak ada kuota Cloud KMS yang digunakan.

- Untuk kunci hardware CMEK—terkadang disebut kunci Cloud HSM —operasi enkripsi dan dekripsi akan mengurangi kuota Cloud HSM dalam project yang berisi kunci tersebut.

- Untuk kunci eksternal CMEK—terkadang disebut kunci Cloud EKM —operasi enkripsi dan dekripsi akan mengurangi kuota Cloud EKM dalam project yang berisi kunci tersebut.

Untuk informasi selengkapnya, lihat kuota Cloud KMS.

Perilaku penskalaan otomatis terpengaruh oleh CMEK

Penskalaan otomatis yang diharapkan untuk layanan Cloud Run Anda dapat terpengaruh saat Anda menggunakan kunci enkripsi yang dikelola pelanggan. Misalnya, latensi untuk memulai instance baru dapat meningkat karena penundaan dalam menghubungi pengelolaan kunci eksternal selama operasi kunci.

Tabel berikut menunjukkan kemungkinan perubahan perilaku karena penggunaan CMEK:

| Operasi terkait CMEK | Perilaku penskalaan otomatis |

|---|---|

| Kunci dinonaktifkan/dihancurkan/dicabut | Instance baru tidak akan dimulai. |

| Pengelola kunci eksternal tidak dapat dihubungi | Jika permintaan kunci dapat dicoba lagi, tidak ada instance yang dihentikan selama percobaan ulang dan tidak ada instance baru yang akan dimulai.

Penyebaran skala dapat terlihat lebih lambat dari yang diperkirakan. Jika permintaan kunci tidak dapat dicoba lagi, tidak ada instance baru yang dimulai, dan instance yang sedang berjalan akan dihentikan setelah masa tunggu. |

| Kuota KMS terlampaui | Jika kuota ini terlampaui, RESOURCE_EXHAUSTED error akan dicatat di dalam log, dan instance baru tidak akan dimulai.

Anda dapat meminta kuota tambahan untuk memperbaiki ini.

|

Sebelum memulai

Mengizinkan Cloud Run mengakses kunci

Untuk menggunakan CMEK bagi Cloud Run, lakukan langkah-langkah berikut:

Konfigurasi Artifact Registry untuk menggunakan CMEK.

Dengan menggunakan Mulai Cepat Docker Artifact Registry sebagai referensi, buat repositori Docker dan kirim image ke repositori tersebut.

Gunakan kunci simetris Cloud KMS yang ada atau buat kunci simetris yang baru.

Agar Cloud Run dapat mengakses kunci, berikan peran Pengenkripsi/Pendekripsi CryptoKey Cloud KMS kepada agen layanan Cloud Run:

Konsol

Klik key ring pada kunci Anda guna membuka halaman daftar kuncinya.

Pilih kunci tersebut, lalu klik Tambahkan akun utama di tab Izin sebelah kanan.

Di kolom New principals, salin email agen layanan Cloud Run. Memiliki akhiran berikut:

service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com.

Di kolom Pilih peran, pilih Cloud KMS CryptoKey Encrypter/Decrypter.

Klik Simpan

gcloud

Gunakan perintah

gcloud kmsberikut:gcloud kms keys add-iam-policy-binding KEY_NAME \ --keyring=KEYRING \ --location=LOCATION \ --member serviceAccount:service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com \ --role='roles/cloudkms.cryptoKeyEncrypterDecrypter'

Ganti kode berikut:

- KEY_NAME: nama kunci Anda.

- KEYRING: nama key ring Anda.

- LOCATION: nama wilayah Anda.

- PROJECT_NUMBER: nomor project tempat Anda ingin men-deploy layanan Cloud Run.

Anda memerlukan izin untuk mengelola resource Cloud KMS di projectGoogle Cloud untuk memberikan peran IAM

roles/cloudkms.cryptoKeyEncrypterDecrypter. Hanya anggota IAM dengan peran Pemilik (roles/owner) atau Admin Cloud KMS (roles/cloudkms.admin) yang dapat memberikan atau mencabut akses ke resource Cloud KMS.

Mengonfigurasi CMEK untuk layanan Cloud Run

Setiap perubahan konfigurasi akan menghasilkan revisi baru. Revisi berikutnya akan otomatis mendapatkan setelan konfigurasi ini, kecuali Anda melakukan pembaruan yang eksplisit untuk mengubahnya.

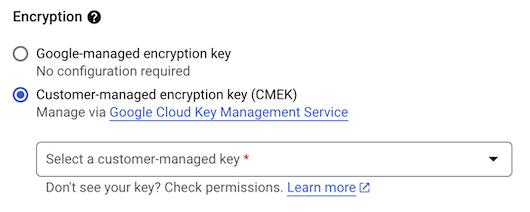

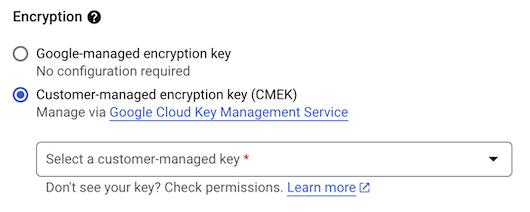

Konsol

Di konsol Google Cloud , buka Cloud Run:

Pilih Services dari menu, lalu klik Deploy container untuk mengonfigurasi layanan baru. Jika Anda mengonfigurasi layanan yang ada, klik layanan, lalu klik Edit dan deploy revisi baru.

Jika Anda mengonfigurasi layanan baru, isi halaman setelan layanan awal, lalu klik Container, Volume, Jaringan, Keamanan untuk meluaskan halaman konfigurasi layanan.

Klik tab Security.

- Di bagian Enkripsi:

- Pilih Kunci Cloud KMS.

- Untuk Jenis kunci, pilih Cloud KMS.

- Dari menu Pilih kunci Cloud KMS, pilih salah satu opsi berikut:

Pilih Ganti project jika Anda perlu menggunakan kunci dari project lain. Anda dapat mereferensikan kunci dari project lain jika akun layanan project Anda dapat mengakses kunci untuk operasi enkripsi dan dekripsi.

Pilih Masukkan kunci secara manual untuk memasukkan secret dari project, menggunakan format berikut:

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME.- Buka halaman Kunci kriptografis.

- Klik key ring.

- Pilih nama key ring yang dipilih, lalu klik Tindakan.

- Pilih Copy resource name dari menu dan tempel di kolom Key resource name dari langkah sebelumnya.

- Dari menu Tindakan pencabutan kunci, pilih salah satu opsi berikut:

Mencegah instance container baru: tidak ada instance baru yang dimulai setelah pencabutan kunci CMEK.

Segera hentikan: tidak ada instance baru yang dimulai dan instance yang ada akan dihentikan setelah pencabutan kunci CMEK.

Penundaan penonaktifan kustom: tentukan jumlah jam sebelum layanan dinonaktifkan.

Untuk menyalin dan menempelkan nama resource dari project lain yang aksesnya Anda miliki:

- Di bagian Enkripsi:

Klik Buat atau Deploy.

gcloud

Untuk menyetel kunci di layanan, gunakan salah satu perintah berikut:

gcloud run deploy SERVICE \ --image IMAGE_URL \ --key KEY \ --post-key-revocation-action-type KEY_REVOCATION_ACTION --encryption-key-shutdown-hours SHUTDOWN_HOURS

gcloud run services update SERVICE --key KEY --post-key-revocation-action-type KEY_REVOCATION_ACTION --encryption-key-shutdown-hours SHUTDOWN_HOURS

Ganti kode berikut:

- SERVICE: nama layanan Anda.

- IMAGE_URL: referensi ke image container, misalnya,

us-docker.pkg.dev/cloudrun/container/hello:latest. Jika Anda menggunakan Artifact Registry, repositori REPO_NAME harus sudah dibuat. URL mengikuti formatLOCATION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. - KEY: nama kunci yang sepenuhnya memenuhi syarat dalam format

berikut:

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME. - KEY_REVOCATION_ACTION:

shut-downatauprevent-new, bergantung pada preferensi pencabutan kunci Anda. - SHUTDOWN_HOURS: jumlah jam penundaan sebelum layanan dimatikan setelah pencabutan.

YAML

Jika Anda membuat layanan baru, lewati langkah ini. Jika Anda mengupdate layanan yang sudah ada, download konfigurasi YAML-nya:

gcloud run services describe SERVICE --format export > service.yaml

Perbarui anotasi CMEK berikut ke nilai yang Anda inginkan:

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/encryption-key: projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME run.googleapis.com/post-key-revocation-action-type: KEY_REVOCATION_ACTION run.googleapis.com/encryption-key-shutdown-hours: SHUTDOWN_HOURS name: REVISION

Ganti kode berikut:

- SERVICE: nama layanan Cloud Run Anda.

- PROJECT_NAME: nama project tempat kunci dibuat.

- LOCATION: lokasi tempat kunci dibuat. Harus sama dengan lokasi layanan Cloud Run.

- KEYRING_NAME: nama key ring.

- KEY_NAME: nama kunci.

- KEY_REVOCATION_ACTION:

shut-downatauprevent-new, bergantung pada preferensi pencabutan kunci Anda. - SHUTDOWN_HOURS: jumlah jam penundaan sebelum layanan dimatikan setelah pencabutan.

- REVISION dengan nama revisi baru atau hapus (jika ada). Jika Anda memberikan nama revisi baru, nama tersebut harus memenuhi kriteria berikut:

- Dimulai dengan

SERVICE- - Hanya berisi huruf kecil, angka, dan

- - Tidak diakhiri dengan

- - Tidak melebihi 63 karakter

- Dimulai dengan

Ganti layanan dengan konfigurasi barunya menggunakan perintah berikut:

gcloud run services replace service.yaml

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform.

Tambahkan kode berikut ke resource google_cloud_run_v2_service di konfigurasi Terraform Anda.

resource "google_cloud_run_v2_service" "default" {

name = "SERVICE"

location = "europe-west1"

template {

containers {

image = "us-docker.pkg.dev/cloudrun/container/hello"

}

encryption_key = "projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME"

}

}

Ganti kode berikut:

- SERVICE: nama layanan Cloud Run Anda.

- PROJECT_NAME: nama project tempat kunci dibuat.

- LOCATION: lokasi tempat kunci dibuat. Harus sama dengan lokasi layanan Cloud Run.

- KEYRING_NAME: nama key ring.

- KEY_NAME: nama kunci.

Menggunakan Autokey

Jika Anda belum melakukannya, Aktifkan Autokey Cloud KMS.

Setiap perubahan konfigurasi akan menghasilkan revisi baru. Revisi berikutnya akan otomatis mendapatkan setelan konfigurasi ini, kecuali Anda melakukan pembaruan yang eksplisit untuk mengubahnya.

Konsol

Di konsol Google Cloud , buka Cloud Run:

Pilih Services dari menu, lalu klik Deploy container untuk mengonfigurasi layanan baru. Jika Anda mengonfigurasi layanan yang ada, klik layanan, lalu klik Edit dan deploy revisi baru.

Jika Anda mengonfigurasi layanan baru, isi halaman setelan layanan awal, lalu klik Container, Volume, Jaringan, Keamanan untuk meluaskan halaman konfigurasi layanan.

Klik tab Security.

- Di bagian Enkripsi:

- Dari menu Jenis kunci, pilih Cloud KMS dengan Autokey.

- Klik Minta kunci.

- Klik Buat.

Detail kunci ditampilkan setelah pembuatan resource.

- Dari menu Tindakan pencabutan kunci, pilih salah satu opsi berikut:

Mencegah instance container baru: tidak ada instance baru yang dimulai setelah pencabutan CMEK.

Segera hentikan: tidak ada instance baru yang dimulai dan instance yang ada akan dihentikan setelah pencabutan CMEK.

Penundaan penonaktifan kustom: tentukan jumlah jam sebelum layanan dinonaktifkan.

- Di bagian Enkripsi:

Klik Buat atau Deploy.

Melihat setelan keamanan

Untuk melihat setelan keamanan saat ini di layanan Cloud Run Anda:

Konsol

Di konsol Google Cloud , buka Cloud Run:

Klik layanan yang Anda minati untuk membuka halaman Detail layanan.

Klik tab Revisi.

Di panel detail sebelah kanan, setelan keamanan dicantumkan pada tab Keamanan.

gcloud

Gunakan perintah berikut:

gcloud run services describe SERVICE

Temukan setelan keamanan di konfigurasi yang ditampilkan.

Konfigurasi tambahan untuk deployment berbasis sumber

Deployment sumber Cloud Run dan fungsi melibatkan langkah build tambahan. Untuk memastikan kepatuhan CMEK langkah ini, Anda harus melakukan hal berikut:

Buat bucket Cloud Storage terenkripsi CMEK Anda sendiri. Untuk mengetahui detailnya, lihat dokumentasi CMEK untuk Cloud Storage.

Upload kode sumber Anda ke bucket penyimpanan yang dienkripsi CMEK sebagai file arsip yang di-ZIP.

Buat repositori Artifact Registry terenkripsi CMEK Anda sendiri. Untuk mengetahui detailnya, lihat dokumentasi CMEK untuk Artifact Registry. Repositori ini menyimpan artefak yang dihasilkan oleh proses build.

Deploy fungsi, dengan meneruskan resource build menggunakan flag

--sourcedan--image.

gcloud run deploy FUNCTION \

--key KEY \

--source CUSTOM_BUCKET_WITH_SOURCE_CODE \

--image CUSTOM_AR_REPOSITORY \

--function FUNCTION_ENTRYPOINT \

--base-image BASE_IMAGE \

--region REGION

Ganti kode berikut:

FUNCTION: nama fungsi yang Anda deploy. Anda dapat menghilangkan parameter ini sepenuhnya, tetapi Anda akan diminta untuk memasukkan nama jika menghilangkannya.

KEY: nama kunci yang sepenuhnya memenuhi syarat dalam format berikut:

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME.CUSTOM_BUCKET_WITH_SOURCE_CODE: URI lokasi Cloud Storage tempat kode sumber disimpan. Gunakan format berikut:

gs://BUCKET_NAME/PATH_TO_SOURCE.CUSTOM_AR_REPOSITORY: URI repositori Artifact Registry dalam format

REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY_NAME/PACKAGE_NAME.FUNCTION_ENTRYPOINT: titik entri ke fungsi Anda dalam kode sumber. Ini adalah kode yang dieksekusi Cloud Run saat fungsi Anda berjalan. Nilai flag ini harus berupa nama fungsi atau nama class yang sepenuhnya memenuhi syarat yang ada dalam kode sumber Anda.

BASE_IMAGE: lingkungan image dasar untuk fungsi Anda. Untuk mengetahui detail selengkapnya tentang image dasar dan paket yang disertakan dalam setiap image, lihat Image dasar runtime.

REGION: region tempat Anda ingin men-deploy fungsi Anda. Google CloudContohnya,

europe-west1

Selain itu, jika Anda menggunakan Eventarc untuk memicu fungsi, pahami konfigurasi CMEK untuk Eventarc. Khususnya, kepatuhan penuh dalam kasus tersebut memerlukan enkripsi saluran yang sesuai dengan jenis peristiwa yang digunakan.

Menguji pencabutan CMEK

Untuk memverifikasi bahwa perlindungan CMEK berfungsi, Anda dapat menonaktifkan kunci yang digunakan untuk mengaktifkan CMEK untuk suatu layanan, lalu mencoba memanggil layanan Anda:

Jalankan perintah berikut untuk mengonfirmasi bahwa layanan dapat diakses:

curl SERVICE_URLGanti SERVICE_URL dengan URL layanan. Anda dapat menemukannya di UI konsol setelah deployment: URL penampung ditampilkan di samping teks URL:.

Tunggu jumlah SHUTDOWN_HOURS yang Anda tentukan. Jika Anda tidak menentukan jumlah jam penonaktifan, aktifkan kembali kunci Anda dan edit atau deploy ulang layanan Anda dengan nilai yang ditetapkan ke minimum satu jam. Jika Anda men-deploy kode sumber, coba lihat kode sumbernya. Upaya tersebut akan gagal.

Setelah menunggu selama durasi SHUTDOWN_HOURS yang Anda tetapkan, jalankan kembali perintah berikut dan pastikan layanan tidak lagi dapat diakses:

curl SERVICE_URL

Setelah Anda memastikan bahwa versi kunci dinonaktifkan, aktifkan kunci.

Memahami log audit dan pesan error

Jika Anda bertanggung jawab untuk memantau log audit, salah satu tugas Anda mungkin adalah memverifikasi operasi CMEK di layanan Cloud Run Anda. Dalam hal ini, Anda perlu memahami log audit yang terkait.

Jika Anda bertanggung jawab untuk mengatasi dan memperbaiki error runtime di layanan Cloud Run Anda, Anda mungkin perlu memecahkan masalah error terkait CMEK yang dicatat selama operasi layanan Cloud Run.

Bagian berikut memberikan informasi yang diperlukan untuk tugas sebelumnya.

Log audit

Log audit KMS menyediakan jejak audit untuk setiap operasi yang dilakukan dengan kunci. Untuk layanan Cloud Run yang mendukung CMEK, Cloud Run menambahkan pemanggil khusus Cloud Run yang menjelaskan mengapa kunci pelanggan dapat oleh sistem. Tabel berikut mencantumkan konteks yang mungkin Anda lihat di log audit:

| Alasan akses kunci | Deskripsi |

|---|---|

Decrypting CMEK-encrypted layer during container clone start. |

Dicatat setiap kali instance baru dimulai. |

Encrypting a newly created data-encryption-key w/ the customer-managed-encryption-key. |

Dicatat selama deployment layanan yang mendukung CMEK, dengan kunci enkripsi data yang digabungkan dengan CMEK. |

Decrypting an existing encrypted data-encryption-key, under the same customer-managed-encryption-key, to be used to encrypt container contents. |

Dicatat saat sistem instance baru dimulai, yang memerlukan dekripsi gambar. |

Performing an encrypt operation on dummy data to check the customer-managed-encryption-key status and access. |

Dicatat setiap kali ada pemeriksaan validasi pada kunci, yang dilakukan secara berkala. |

Performing a decrypt operation on dummy data to check the customer-managed-encryption-key status and access. |

Dicatat setiap kali ada pemeriksaan validasi pada kunci, yang dilakukan secara berkala. |

Untuk mengetahui detail tentang format dan konten log audit, lihat halaman Logging audit KMS.

Pesan error

Perlu diperhatikan bahwa pesan error yang diberikan oleh pengelola kunci eksternal akan langsung diteruskan ke log Cloud Run untuk layanan Anda.

Tabel berikut mencantumkan pesan error terkait CMEK-yang mungkin Anda lihat, beserta deskripsi dan kemungkinan solusinya.

| Pesan | Deskripsi |

|---|---|

User's service account does not have CMEK decrypter permission. Service account: %s |

Solusi: Izinkan layanan mengakses kunci |

User's KMS operation quota has been exceeded. CMEK key: %s |

Layanan CMEK yang aktif telah melampaui kuota KMS. Solusi: Minta lebih banyak kuota KMS |

User's CMEK key has been disabled. CMEK key: %s |

CMEK dicabut. Solusi: Ubah CMEK layanan dan deploy ulang layanan. |

User's CMEK key has been destroyed. CMEK key: %s |

CMEK telah dihapus. Solusi: Ubah CMEK layanan dan deploy ulang layanan. |

User's CMEK key has been scheduled for deletion. CMEK Key: %s |

CMEK dijadwalkan untuk dihapus. Solusi: Ubah CMEK layanan dan deploy ulang layanan. |

Langkah berikutnya

- Pelajari CMEK lebih lanjut.

- Pelajari lebih lanjut tentang Izin dan peran di Cloud KMS.

- Pelajari lebih lanjut tentang enkripsi default Google.

- Buat kunci.

- Pelajari cara merotasikan tombol.

- Log audit