기본적으로 Cloud Run은 저장된 고객 콘텐츠를 암호화합니다. Cloud Run은 사용자의 추가 작업 없이 자동으로 암호화를 처리합니다. 이 옵션을 Google 기본 암호화라고 합니다.

암호화 키를 제어하려면 Cloud KMS에서 Cloud Run을 포함한 고객 관리 암호화 키(CMEK) 통합 서비스와 함께 CMEK를 사용하면 됩니다. Cloud KMS 키를 사용하면 보호 수준, 위치, 순환 일정, 사용 및 액세스 권한, 암호화 경계를 관리할 수 있습니다. Cloud KMS를 사용하면 감사 로그를 보고 키 수명 주기를 제어할 수도 있습니다. Google에서 데이터를 보호하는 대칭 키 암호화 키(KEK)를 소유하고 관리하는 대신 사용자가 Cloud KMS에서 이러한 키를 제어하고 관리할 수 있습니다.

CMEK로 리소스를 설정한 후 Cloud Run 리소스에 액세스는 Google 기본 암호화를 사용한 액세스와 유사합니다. 암호화 옵션에 대한 자세한 내용은 고객 관리 암호화 키(CMEK)를 참조하세요.

gcloud functions 명령어나 Cloud Functions v2 API를 사용하여 만든 함수에서 CMEK로 데이터를 보호하는 방법은 CMEK로 데이터 보호를 참조하세요.

다음 사항에 유의하세요.

- 경로와 같은 파일 메타데이터는 암호화되지 않습니다.

- 이름 또는 환경 변수와 같은 Cloud Run 서비스 메타데이터는 제공된 키가 아닌 Google-owned and Google-managed encryption key를 통해 암호화됩니다.

- 런타임 시 메모리 및 파일 콘텐츠는 암호화되지 않습니다.

- CMEK를 사용 중지하면 이 키를 사용하는 기존 Cloud Run 버전의 새 인스턴스가 시작되지 않습니다.

- CMEK를 사용 중지하면 새로운 유효 키를 사용할 때까지 새 Cloud Run 버전 배포가 실패합니다.

Cloud KMS Autokey를 사용하는 CMEK

CMEK를 수동으로 만들어 Cloud Run 리소스를 보호하거나 Cloud KMS Autokey를 사용할 수 있습니다. Autokey를 사용하면 Cloud Run에서 리소스를 만들 때 필요에 따라 키링과 키가 생성됩니다. 암호화 및 복호화 작업에 키를 사용하는 서비스 에이전트가 없으면 생성되며 필요한 Identity and Access Management(IAM) 역할이 부여됩니다. 자세한 내용은 Autokey 개요를 참조하세요.

CMEK를 수동으로 설정하려면 Cloud Run 서비스의 CMEK 구성을 참조하세요.

Autokey를 사용하여 CMEK를 설정하려면 Autokey 사용을 참조하세요.

gcloud functions 명령어나 Cloud Functions v2 API를 사용하여 만든 함수에는 Autokey를 사용할 수 없습니다.

Cloud KMS 할당량 및 Cloud Run

CMEK를 사용 가능한 보호 수준 중 하나로 설정하여 암호화 작업이 수행되는 방식을 나타낼 수 있습니다. Cloud Run에서 CMEK를 사용할 때 프로젝트는 Cloud KMS 암호화 요청 할당량을 사용할 수 있습니다. 예를 들어 CMEK로 암호화된 저장소는 각 업로드 또는 다운로드에 대해 이 할당량을 사용할 수 있습니다.

CMEK 키를 사용한 암호화 및 복호화 작업은 다음과 같은 방식으로 Cloud KMS 할당량에 영향을 미칩니다.

- Cloud KMS에서 생성된 소프트웨어 CMEK 키의 경우 Cloud KMS 할당량이 사용되지 않습니다.

- 하드웨어 CMEK 키(Cloud HSM 키라고도 함)의 경우 키가 포함된 프로젝트의 Cloud HSM 할당량에 암호화 및 복호화 작업이 집계됩니다.

- 외부 CMEK 키(Cloud EKM 키라고도 함)의 경우 키가 포함된 프로젝트의 Cloud EKM 할당량에 암호화 및 복호화 작업이 집계됩니다.

자세한 내용은 Cloud KMS 할당량을 참조하세요.

CMEK의 영향을 받는 자동 확장 동작

고객 관리 암호화 키를 사용하면 Cloud Run 서비스의 예상 자동 확장이 영향을 받을 수 있습니다. 예를 들어 키 작업 중에 외부 키 관리 시스템 연결 지연으로 인해 새 인스턴스의 시작 지연 시간이 증가할 수 있습니다.

다음 표에서는 CMEK 사용으로 인한 동작 변경사항을 보여줍니다.

| CMEK 관련 작업 | 자동 확장 동작 |

|---|---|

| 키 사용 중지/폐기/취소 | 새 인스턴스가 시작되지 않습니다. |

| 외부 키 관리자에 연결할 수 없습니다. | 키 요청을 재시도할 수 있으면 재시도 중에는 인스턴스가 종료되지 않으며 새 인스턴스가 시작되지 않습니다. 수평 확장이 예상보다 느릴 수 있습니다. 키 요청을 재시도할 수 없으면 새 인스턴스가 시작되지 않으며 대기 기간 후에 실행 중인 인스턴스가 종료됩니다. |

| KMS 할당량 초과 | 이 할당량을 초과하면 RESOURCE_EXHAUSTED 오류가 로깅되고 새 인스턴스가 시작되지 않습니다. 추가 할당량을 요청하여 이를 수정할 수 있습니다. |

시작하기 전에

Cloud Run에서 키에 액세스하도록 허용

Cloud Run에 CMEK를 사용하려면 다음 단계를 수행합니다.

Artifact Registry를 구성하여 CMEK를 사용합니다.

Artifact Registry Docker 빠른 시작을 참조로 사용하여 Docker 저장소를 만들고 여기에 이미지를 내보냅니다.

기존 Cloud KMS 대칭 키를 사용하거나 새 대칭 키를 만듭니다.

Cloud Run에서 키에 액세스하도록 허용하려면 Cloud Run 서비스 에이전트에 Cloud KMS CryptoKey 암호화/복호화 역할을 부여합니다.

콘솔

키의 키링을 클릭하여 키 목록 페이지를 엽니다.

키를 선택하고 오른쪽 권한 탭에서 주 구성원 추가를 클릭합니다.

새 주 구성원 필드에서 Cloud Run 서비스 에이전트 이메일을 복사합니다. 여기에는 다음 서픽스가 있습니다.

service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com.

역할 선택 필드에서 Cloud KMS CryptoKey 암호화/복호화를 선택합니다.

저장을 클릭합니다.

gcloud

다음

gcloud kms명령어를 사용하세요.gcloud kms keys add-iam-policy-binding KEY_NAME \ --keyring=KEYRING \ --location=LOCATION \ --member serviceAccount:service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com \ --role='roles/cloudkms.cryptoKeyEncrypterDecrypter'

다음을 바꿉니다.

- KEY_NAME: 키의 이름입니다.

- KEYRING: 키링의 이름입니다.

- LOCATION: 리전 이름입니다.

- PROJECT_NUMBER: Cloud Run 서비스를 배포할 프로젝트 번호

IAM 역할

roles/cloudkms.cryptoKeyEncrypterDecrypter를 부여하려면Google Cloud 프로젝트에서 Cloud KMS 리소스를 관리할 수 있는 권한이 필요합니다. 소유자(roles/owner) 또는 Cloud KMS 관리자(roles/cloudkms.admin) 역할이 있는 IAM 구성원만 Cloud KMS 리소스에 대한 액세스 권한을 부여하거나 취소할 수 있습니다.

Cloud Run 서비스의 CMEK 구성

구성을 변경하면 새 버전이 생성됩니다. 이를 변경하는 명시적 업데이트가 없으면 이후 버전에도 이 구성 설정이 자동으로 적용됩니다.

콘솔

Google Cloud 콘솔에서 Cloud Run으로 이동합니다.

메뉴에서 서비스를 선택하고 컨테이너 배포를 클릭하여 새 서비스를 구성합니다. 기존 서비스를 구성하는 경우 서비스를 클릭한 후 새 버전 수정 및 배포를 클릭합니다.

새 서비스를 구성하는 경우 초기 서비스 설정 페이지를 작성한 후 컨테이너, 볼륨, 네트워킹, 보안을 클릭하여 서비스 구성 페이지를 펼칩니다.

보안 탭을 클릭합니다.

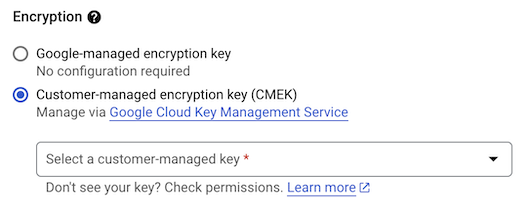

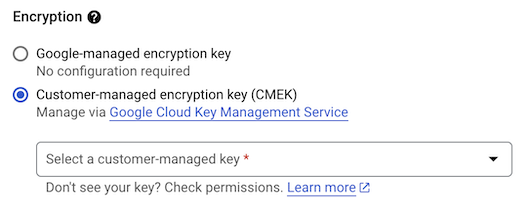

- 암호화에서 다음을 수행합니다.

- Cloud KMS 키를 선택합니다.

- 키 유형에서 Cloud KMS를 선택합니다.

- Cloud KMS 키 선택 메뉴에서 다음 옵션 중 하나를 선택합니다.

다른 프로젝트의 키를 사용해야 하는 경우에는 프로젝트 전환을 선택합니다. 프로젝트의 서비스 계정이 암호화 및 복호화 작업을 위해 키에 액세스할 수 있으면 다른 프로젝트의 키를 참조할 수 있습니다.

수동으로 키 입력을 선택하여 프로젝트의 보안 비밀을

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME형식으로 입력합니다.- 암호화 키 페이지로 이동합니다.

- 키링을 클릭합니다.

- 선택한 키링 이름을 선택하고 작업을 클릭합니다.

- 메뉴에서 리소스 이름 복사를 선택하고 이전 단계의 키 리소스 이름 필드에 붙여넣습니다.

- 키 취소 작업 메뉴에서 다음 옵션 중 하나를 선택합니다.

새 컨테이너 인스턴스 방지: CMEK 키가 취소된 후에는 새 인스턴스가 시작되지 않습니다.

최대한 빨리 종료: CMEK 키가 취소된 후에는 새 인스턴스가 시작되지 않고 기존 인스턴스가 종료됩니다.

커스텀 종료 지연: 서비스가 종료되기 전까지의 시간(시)을 지정합니다.

액세스 권한이 있는 다른 프로젝트에서 리소스 이름을 복사하여 붙여넣으려면 다음 안내를 따르세요.

- 암호화에서 다음을 수행합니다.

만들기 또는 배포를 클릭합니다.

gcloud

서비스에 키를 설정하려면 다음 명령어 중 하나를 사용합니다.

gcloud run deploy SERVICE \ --image IMAGE_URL \ --key KEY \ --post-key-revocation-action-type KEY_REVOCATION_ACTION --encryption-key-shutdown-hours SHUTDOWN_HOURS

gcloud run services update SERVICE --key KEY --post-key-revocation-action-type KEY_REVOCATION_ACTION --encryption-key-shutdown-hours SHUTDOWN_HOURS

다음을 바꿉니다.

- SERVICE를 서비스 이름으로 바꿉니다.

- IMAGE_URL: 컨테이너 이미지에 대한 참조(예:

us-docker.pkg.dev/cloudrun/container/hello:latest). Artifact Registry를 사용하는 경우 저장소 REPO_NAME이 이미 생성되어 있어야 합니다. URL은LOCATION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG형식을 따릅니다. - KEY: 다음 형식의 정규화된 키 이름(

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME) - KEY_REVOCATION_ACTION: 키 해지 환경설정에 따라

shut-down또는prevent-new - SHUTDOWN_HOURS: 해지 후 서비스가 종료되기 전까지의 지연 시간

YAML

새 서비스를 만드는 경우에는 이 단계를 건너뜁니다. 기존 서비스를 업데이트하는 경우 YAML 구성을 다운로드합니다.

gcloud run services describe SERVICE --format export > service.yaml

다음 CMEK 주석을 원하는 값으로 업데이트합니다.

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/encryption-key: projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME run.googleapis.com/post-key-revocation-action-type: KEY_REVOCATION_ACTION run.googleapis.com/encryption-key-shutdown-hours: SHUTDOWN_HOURS name: REVISION

다음을 바꿉니다.

- SERVICE: Cloud Run 서비스의 이름

- PROJECT_NAME: 키가 생성된 프로젝트의 이름입니다.

- LOCATION: 키가 생성된 위치입니다. Cloud Run 서비스 위치와 일치해야 합니다.

- KEYRING_NAME: 키링의 이름입니다.

- KEY_NAME: 키의 이름입니다.

- KEY_REVOCATION_ACTION: 키 해지 환경설정에 따라

shut-down또는prevent-new - SHUTDOWN_HOURS: 해지 후 서비스가 종료되기 전까지의 지연 시간

- REVISION을 새 버전 이름으로 변경하거나 이미 있는 경우 삭제합니다. 새 버전 이름을 제공할 경우 다음 기준을 반드시 충족해야 합니다.

SERVICE-로 시작해야 합니다.- 소문자, 숫자,

-만 포함합니다. -로 끝나면 안 됩니다.- 63자(영문 기준) 이하여야 합니다.

다음 명령어를 사용하여 서비스를 새 구성으로 바꿉니다.

gcloud run services replace service.yaml

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

Terraform 구성에서 다음을 google_cloud_run_v2_service 리소스에 추가합니다.

resource "google_cloud_run_v2_service" "default" {

name = "SERVICE"

location = "europe-west1"

template {

containers {

image = "us-docker.pkg.dev/cloudrun/container/hello"

}

encryption_key = "projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME"

}

}

다음을 바꿉니다.

- SERVICE: Cloud Run 서비스의 이름

- PROJECT_NAME: 키가 생성된 프로젝트의 이름입니다.

- LOCATION: 키가 생성된 위치입니다. Cloud Run 서비스 위치와 일치해야 합니다.

- KEYRING_NAME: 키링의 이름입니다.

- KEY_NAME: 키의 이름입니다.

Autokey 사용

아직 Cloud KMS Autokey를 사용 설정하지 않은 경우 사용 설정합니다.

구성을 변경하면 새 버전이 생성됩니다. 이를 변경하는 명시적 업데이트가 없으면 이후 버전에도 이 구성 설정이 자동으로 적용됩니다.

콘솔

Google Cloud 콘솔에서 Cloud Run으로 이동합니다.

메뉴에서 서비스를 선택하고 컨테이너 배포를 클릭하여 새 서비스를 구성합니다. 기존 서비스를 구성하는 경우 서비스를 클릭한 후 새 버전 수정 및 배포를 클릭합니다.

새 서비스를 구성하는 경우 초기 서비스 설정 페이지를 작성한 후 컨테이너, 볼륨, 네트워킹, 보안을 클릭하여 서비스 구성 페이지를 펼칩니다.

보안 탭을 클릭합니다.

- 암호화에서 다음을 수행합니다.

- 키 유형 메뉴에서 Autokey가 포함된 Cloud KMS를 선택합니다.

- 키 요청을 클릭합니다.

- 만들기를 클릭합니다.

리소스가 생성되면 키 세부정보가 표시됩니다.

- 키 취소 작업 메뉴에서 다음 옵션 중 하나를 선택합니다.

새 컨테이너 인스턴스 방지: CMEK가 취소되면 새 인스턴스가 시작되지 않습니다.

최대한 빨리 종료: CMEK가 취소되면 새 인스턴스가 시작되지 않고 기존 인스턴스가 종료됩니다.

커스텀 종료 지연: 서비스가 종료되기 전까지의 시간(시)을 지정합니다.

- 암호화에서 다음을 수행합니다.

만들기 또는 배포를 클릭합니다.

보안 설정 보기

Cloud Run 서비스의 현재 보안 설정을 보려면 다음 안내를 따르세요.

콘솔

Google Cloud 콘솔에서 Cloud Run으로 이동합니다.

관심이 있는 서비스를 클릭하여 서비스 세부정보 페이지를 엽니다.

버전 탭을 클릭합니다.

오른쪽의 세부정보 패널에서 보안 설정이 보안 탭에 표시됩니다.

gcloud

다음 명령어를 사용하세요.

gcloud run services describe SERVICE

반환된 구성에서 보안 설정을 찾습니다.

소스 기반 배포를 위한 추가 구성

Cloud Run 소스 배포 및 함수에는 추가 빌드 단계가 포함됩니다. 이 단계에서 CMEK 규정을 준수하려면 다음을 수행해야 합니다.

자체 CMEK 암호화 Cloud Storage 버킷을 만듭니다. 자세한 내용은 Cloud Storage의 CMEK 문서를 참조하세요.

소스 코드를 CMEK 암호화 스토리지 버킷에 압축된 보관 파일로 업로드합니다.

자체 CMEK 암호화 Artifact Registry 저장소를 만듭니다. 자세한 내용은 Artifact Registry의 CMEK 문서를 참조하세요. 이 저장소는 빌드 프로세스에서 생성된 아티팩트를 저장합니다.

--source및--image플래그를 사용하여 빌드 리소스를 전달해 함수를 배포합니다.

gcloud run deploy FUNCTION \

--key KEY \

--source CUSTOM_BUCKET_WITH_SOURCE_CODE \

--image CUSTOM_AR_REPOSITORY \

--function FUNCTION_ENTRYPOINT \

--base-image BASE_IMAGE \

--region REGION

다음을 바꿉니다.

FUNCTION: 배포 중인 함수의 이름 이 매개변수를 완전히 생략할 수 있지만 생략하면 이름을 입력하라는 메시지가 표시됩니다.

KEY: 다음 형식의 정규화된 키 이름(

projects/PROJECT_NAME/locations/LOCATION/keyRings/KEYRING_NAME/cryptoKeys/KEY_NAME)CUSTOM_BUCKET_WITH_SOURCE_CODE: 소스 코드가 저장된 Cloud Storage 위치의 URI

gs://BUCKET_NAME/PATH_TO_SOURCE형식을 사용합니다.CUSTOM_AR_REPOSITORY:

REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY_NAME/PACKAGE_NAME형식의 Artifact Registry 저장소 URI입니다.FUNCTION_ENTRYPOINT: 소스 코드에 있는 함수의 진입점입니다. 이는 함수가 실행될 때 Cloud Run이 실행하는 코드입니다. 이 플래그의 값은 소스 코드에 있는 함수 이름 또는 정규화된 클래스 이름이어야 합니다.

BASE_IMAGE: 함수의 기본 이미지 환경입니다. 기본 이미지 및 각 이미지에 포함된 패키지에 대한 자세한 내용은 런타임 기본 이미지를 참조하세요.

REGION: 함수를 배포하려는 Google Cloud 리전입니다. 예를 들면

europe-west1입니다.

또한 함수를 트리거하는 데 Eventarc를 사용하는 경우 Eventarc의 CMEK 구성을 숙지하세요. 특히 이러한 경우 규정을 완벽하게 준수하려면 사용 중인 이벤트 유형에 해당하는 채널을 암호화해야 합니다.

CMEK 취소 테스트

CMEK 보호가 작동하는지 확인하려면 서비스에 CMEK를 사용 설정하는 데 사용한 키를 사용 중지한 후 서비스를 호출하면 됩니다.

다음 명령어를 실행하여 서비스에 액세스할 수 있는지 확인합니다.

curl SERVICE_URLSERVICE_URL을 서비스 URL로 바꿉니다. 배포 후 콘솔 UI에서 이 URL을 확인할 수 있습니다. 컨테이너 URL은 URL: 텍스트 옆에 표시됩니다.

지정한 SHUTDOWN_HOURS 동안 기다립니다. 종료 시간을 지정하지 않은 경우 키를 다시 사용 설정하고 최소 1시간으로 설정된 값을 사용하여 서비스를 수정하거나 재배포합니다. 소스 코드를 배포한 경우 소스 코드를 보려고 시도합니다. 해당 시도가 실패해야 합니다.

설정한 SHUTDOWN_HOURS 기간을 기다린 후 다음 명령어를 다시 실행하고 서비스에 더 이상 액세스할 수 없는지 확인합니다.

curl SERVICE_URL

키 버전이 사용 중지되었는지 확인한 후 키를 사용 설정합니다.

감사 로그 및 오류 메시지 이해

감사 로그를 모니터링해야 하는 경우의 태스크 중 하나는 Cloud Run 서비스에서 CMEK 작업을 확인하는 것일 수 있습니다. 이 경우 관련된 감사 로그를 이해해야 합니다.

Cloud Run 서비스의 런타임 오류를 해결하고 수정해야 하는 경우에는 Cloud Run 서비스 작업 중에 로깅된 CMEK 관련 오류를 문제 해결해야 할 수 있습니다.

다음 섹션에서는 위의 태스크에 필요한 정보를 제공합니다.

감사 로그

KMS 감사 로그는 키로 수행되는 모든 작업에 대해 감사 추적을 제공합니다. CMEK가 사용 설정된 Cloud Run 서비스의 경우 Cloud Run은 고객 키가 시스템에서 액세스된 이유를 설명하는 Cloud Run 특정 호출자 컨텍스트를 추가합니다. 다음 표에서는 감사 로그에서 볼 수 있는 컨텍스트를 보여줍니다.

| 키 액세스 이유 | 설명 |

|---|---|

Decrypting CMEK-encrypted layer during container clone start. |

새 인스턴스가 시작될 때마다 로깅됩니다. |

Encrypting a newly created data-encryption-key w/ the customer-managed-encryption-key. |

CMEK가 사용 설정된 서비스를 배포하는 동안 로깅되며 데이터 암호화 키는 CMEK로 래핑됩니다. |

Decrypting an existing encrypted data-encryption-key, under the same customer-managed-encryption-key, to be used to encrypt container contents. |

이미지 복호화가 필요한 새로운 인스턴스 시작 시 로깅됩니다. |

Performing an encrypt operation on dummy data to check the customer-managed-encryption-key status and access. |

키에서 유효성 검사가 수행될 때마다 로깅되며, 이는 주기적으로 수행됩니다. |

Performing a decrypt operation on dummy data to check the customer-managed-encryption-key status and access. |

키에서 유효성 검사가 수행될 때마다 로깅되며, 이는 주기적으로 수행됩니다. |

감사 로그 형식과 콘텐츠에 대한 자세한 내용은 KMS 감사 로깅 페이지를 참조하세요.

오류 메시지

외부 키 관리자가 제공한 오류 메시지는 사용자 서비스의 Cloud Run 로그에 직접 전달됩니다.

다음 표에는 표시될 수 있는 CMEK 관련 오류 메시지와 설명 및 가능한 해결 방법이 나열되어 있습니다.

| 메시지 | 설명 |

|---|---|

User's service account does not have CMEK decrypter permission. Service account: %s |

해결 방법: 서비스의 키 액세스 허용 |

User's KMS operation quota has been exceeded. CMEK key: %s |

CMEK가 사용 설정된 서비스에서 KMS 할당량을 초과했습니다. 해결 방법: KMS 할당량 추가 요청 |

User's CMEK key has been disabled. CMEK key: %s |

CMEK가 취소되었습니다. 해결 방법: 서비스의 CMEK를 변경하고 서비스를 재배포합니다. |

User's CMEK key has been destroyed. CMEK key: %s |

CMEK가 삭제되었습니다. 해결 방법: 서비스의 CMEK를 변경하고 서비스를 재배포합니다. |

User's CMEK key has been scheduled for deletion. CMEK Key: %s |

CMEK가 삭제되도록 예약되었습니다. 해결 방법: 서비스의 CMEK를 변경하고 서비스를 재배포합니다. |

다음 단계

- CMEK에 대해 자세히 알아보기

- Cloud KMS의 권한 및 역할 자세히 알아보기

- Google 기본 암호화에 대해 자세히 알아보기

- 키 만들기

- 키 순환 방법 알아보기

- 감사 로그