Halaman ini menjelaskan cara menggunakan setelan traffic masuk untuk membatasi akses jaringan ke layanan Cloud Run Anda.

Di tingkat jaringan, endpoint layanan Cloud Run dapat dijangkau dari jalur masuk jaringan berikut:

- URL

run.appdefault, yang dapat Anda nonaktifkan - Pemetaan domain yang dikonfigurasi

- Load Balancer Aplikasi Eksternal atau Load Balancer Aplikasi Internal yang dikonfigurasi

Semua jalur ingress jaringan tunduk pada setelan ingress layanan. Setelan ingress dan jalur ingress default memungkinkan resource apa pun di internet menjangkau layanan Cloud Run Anda. Anda dapat menggunakan batasan kustom untuk membatasi setelan ingress bagi organisasi Anda atau untuk sekumpulan project. Autentikasi IAM masih berlaku untuk permintaan yang mencapai endpoint layanan dari jalur masuk jaringan sebelumnya. Untuk pendekatan berlapis guna mengelola akses, gunakan setelan traffic masuk jaringan dan autentikasi IAM.

Gunakan tag jaringan untuk membatasi akses VM konektor ke resource VPC.

Setelan masuk jaringan yang tersedia

Berikut adalah setelan yang tersedia:

| Setelan | Deskripsi |

|---|---|

| Internal |

Batasan maksimum. Mengizinkan permintaan dari sumber berikut:

run.app URL. Permintaan

dari sumber lain, termasuk internet, tidak dapat menjangkau layanan Anda

di run.app URL atau domain kustom. |

| Cloud Load Balancing dan Internal | Setelan ini mengizinkan permintaan dari resource berikut:

Catatan: Untuk mengaktifkan setelan ini di gcloud CLI, gunakan internal-and-cloud-load-balancing.

Untuk mengaktifkan setelan ini di konsol Google Cloud , pilih

Internal > Izinkan traffic dari Load Balancer Aplikasi eksternal.

|

| Semua |

Batasan minimum. Mengizinkan semua permintaan, termasuk permintaan langsung dari

internet ke URL run.app.

|

Mengakses layanan internal

Pertimbangan tambahan berikut berlaku:

Saat mengakses layanan internal, panggil layanan seperti yang biasa Anda lakukan menggunakan URL-nya, baik URL

run.appdefault maupun domain kustom yang disiapkan di Cloud Run.Untuk permintaan dari instance VM Compute Engine, tidak diperlukan penyiapan lebih lanjut untuk mesin yang memiliki alamat IP eksternal atau yang menggunakan Cloud NAT. Jika tidak, baca bagian Menerima permintaan dari jaringan VPC.

Saat memanggil dari Cloud Run atau App Engine ke layanan Cloud Run yang disetel ke "Internal" atau "Internal dan Cloud Load Balancing", traffic harus dirutekan melalui jaringan VPC yang dianggap internal. Lihat Menerima permintaan dari layanan Cloud Run atau App Engine lainnya.

Permintaan dari resource dalam jaringan VPC pada project yang sama adalah "internal" meskipun resource asalnya memiliki alamat IP eksternal.

Permintaan dari resource lokal yang terhubung ke jaringan VPC menggunakan Cloud VPN dan Cloud Interconnect dianggap "internal".

Menetapkan ingress

Anda dapat menyetel traffic masuk menggunakan konsol Google Cloud , Google Cloud CLI, YAML, atau Terraform.

Konsol

Di konsol Google Cloud , buka halaman Cloud Run:

Jika Anda mengonfigurasi layanan baru, pilih Layanan dari menu, lalu klik Deploy container untuk menampilkan formulir Buat layanan. Isi halaman setelan layanan awal.

Jika Anda mengonfigurasi layanan yang ada, klik layanan tersebut, lalu klik tab Networking.

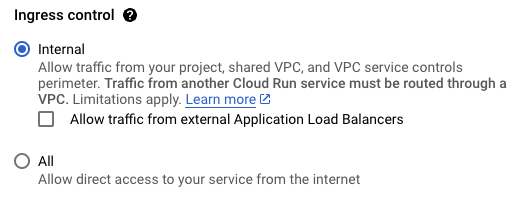

Pilih traffic masuk yang ingin Anda izinkan:

Klik Buat atau Simpan.

gcloud

Jika Anda men-deploy layanan baru, deploy layanan dengan flag

--ingress:gcloud run deploy SERVICE --image IMAGE_URL --ingress INGRESS

Ganti kode berikut:

INGRESS: salah satu setelan masuk yang tersedia:allinternalinternal-and-cloud-load-balancing

SERVICE: nama layanan Anda- IMAGE_URL: referensi ke image container, misalnya,

us-docker.pkg.dev/cloudrun/container/hello:latest. Jika Anda menggunakan Artifact Registry, repositori REPO_NAME harus sudah dibuat. URL mengikuti formatLOCATION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG.

Jika Anda mengubah layanan masuk yang sudah ada:

gcloud run services update SERVICE --ingress INGRESS

Ganti kode berikut:

INGRESS: salah satu setelan masuk yang tersedia:allinternalinternal-and-cloud-load-balancing

SERVICE: nama layanan Anda

YAML

Jika Anda membuat layanan baru, lewati langkah ini. Jika Anda mengupdate layanan yang sudah ada, download konfigurasi YAML-nya:

gcloud run services describe SERVICE --format export > service.yaml

Update anotasi

run.googleapis.com/ingress::apiVersion: serving.knative.dev/v1 kind: Service metadata: annotations: run.googleapis.com/ingress: INGRESS name: SERVICE spec: template: metadata: name: REVISION

Ganti kode berikut:

- SERVICE: nama Cloud Run Anda

- INGRESS: salah satu

setelan masuk yang tersedia:

allinternalinternal-and-cloud-load-balancing

- REVISION dengan nama revisi baru atau hapus (jika ada). Jika Anda memberikan nama revisi baru, nama tersebut harus memenuhi kriteria berikut:

- Dimulai dengan

SERVICE- - Hanya berisi huruf kecil, angka, dan

- - Tidak diakhiri dengan

- - Tidak melebihi 63 karakter

- Dimulai dengan

Ganti layanan dengan konfigurasi barunya menggunakan perintah berikut:

gcloud run services replace service.yaml

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform.

Tambahkan kode berikut ke resourcegoogle_cloud_run_v2_service

di konfigurasi Terraform Anda:Menonaktifkan URL default

Nonaktifkan URL run.app default layanan Cloud Run agar hanya mengizinkan traffic dari jalur masuk lainnya di layanan tersebut: Cloud Load Balancing dan pemetaan domain yang dikonfigurasi.

Untuk menonaktifkan URL default, lakukan langkah-langkah berikut menggunakan konsol Google Cloud , Google Cloud CLI, YAML, atau Terraform.

Konsol

Di konsol Google Cloud , buka halaman Cloud Run:

Klik layanan yang ada.

Pilih tab Networking.

Di kartu Endpoints, hapus opsi Aktifkan di bagian URL endpoint HTTPS default.

Klik Simpan.

Untuk memulihkan URL default, pilih Aktifkan, lalu klik Simpan.

gcloud

Untuk layanan yang ada, jalankan perintah

gcloud run services updatedengan flag--no-default-url, misalnya:gcloud run services update SERVICE_NAME --no-default-url

Untuk layanan baru, jalankan perintah

gcloud run deploydengan flag--no-default-url, misalnya:gcloud run deploy SERVICE_NAME --no-default-url

dengan SERVICE_NAME adalah nama layanan Cloud Run Anda.

Dalam output, URL ditampilkan sebagai

None.

Untuk memulihkan URL default, gunakan tanda --default-url.

YAML

Jika Anda membuat layanan baru, lewati langkah ini. Jika Anda mengupdate layanan yang sudah ada, download konfigurasi YAML-nya:

gcloud run services describe SERVICE --format export > service.yaml

Untuk menonaktifkan URL

run.app, gunakan anotasirun.googleapis.com/default-url-disabled:apiVersion: serving.knative.dev/v1 kind: Service metadata: annotations: run.googleapis.com/default-url-disabled: true name: SERVICE spec: template: metadata: name: REVISION

Ganti kode berikut:

- SERVICE dengan nama layanan Cloud Run Anda.

- REVISION dengan nama revisi baru atau hapus (jika ada). Jika Anda memberikan nama revisi baru, nama tersebut harus memenuhi kriteria berikut:

- Dimulai dengan

SERVICE- - Hanya berisi huruf kecil, angka, dan

- - Tidak diakhiri dengan

- - Tidak melebihi 63 karakter

- Dimulai dengan

Buat atau perbarui layanan menggunakan perintah berikut:

gcloud run services replace service.yaml

Untuk memulihkan URL default, hapus anotasi run.googleapis.com/default-url-disabled.

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform.

Tambahkan kode berikut ke resourcegoogle_cloud_run_v2_service

di konfigurasi Terraform Anda: resource "google_cloud_run_v2_service" "disable_default_url_service" {

name = "cloudrun-service"

location = "europe-west1"

default_uri_disabled = true

template {

containers {

image = "us-docker.pkg.dev/cloudrun/container/hello"

}

annotations = {

"run.googleapis.com/ingress" = "all" # "all" or "internal-only"

}

}

}

Verifikasi bahwa baris launch_stage dan default_uri_disabled ada di

file main.tf Anda. Resource google_cloud_run_v2_service sebelumnya

menentukan layanan Cloud Run dengan URL default yang dinonaktifkan di

Pratinjau.

Untuk memulihkan URL default, hapus argumen default_uri_disabled dan launch_stage.

Layanan Google Cloud berikut menggunakan URL run.app default

untuk memanggil Cloud Run. Menonaktifkan URL run.app default akan mencegah layanan ini berfungsi seperti yang diharapkan:

- URL

cloudfunctions.netdari Cloud Functions v2 API berdasarkan layanan Cloud Run. - Cloud Scheduler

- Cloud Service Mesh

- Cloud Tasks

- Dialogflow CX

- Eventarc

- Firebase App Hosting

- Firebase Hosting

- Pub/Sub

- Monitor sintetis dan cek uptime

- Workflows

Langkah berikutnya

- Pelajari setelan keluar.

- Siapkan Load Balancer Aplikasi internal untuk Cloud Run.

- Siapkan Load Balancer Aplikasi eksternal dengan Cloud Run.

- Mengonfigurasi metode autentikasi IAM untuk mengakses layanan.