Vous pouvez activer votre service, job ou pool de nœuds de calcul Cloud Run pour envoyer du trafic vers un réseau VPC à l'aide de la sortie VPC directe sans connecteur d'accès au VPC sans serveur.

Avant de commencer

Si vous n'avez pas encore de réseau VPC dans votre projet, créez-en un.

Si vous utilisez un VPC partagé avec des services ou des jobs Cloud Run, consultez Se connecter à un réseau VPC partagé.

Consultez les sections suivantes sur la configuration des adresses IP :

Attribution d'adresses IP : pour obtenir des conseils sur l'attribution d'adresses IP à partir de votre sous-réseau.

Stratégies d'épuisement des adresses IP pour utiliser d'autres plages d'adresses IP.

Limites

Les limites suivantes s'appliquent aux services, aux jobs et aux pools de nœuds de calcul Cloud Run :

- Lorsque vous utilisez la sortie VPC directe, vous pouvez rencontrer des délais d'établissement de connexion d'une minute ou plus au démarrage de l'instance. Nous vous recommandons de configurer une vérification de démarrage HTTP qui teste une connexion à une destination de sortie utilisée par l'application avant que celle-ci n'accepte les requêtes. Ce test de connectivité de sortie doit implémenter des nouvelles tentatives ou la vérification de démarrage doit être définie avec des configurations de période et de seuil appropriées pour servir de nouvelle tentative.

- Cloud Run accepte un débit pouvant atteindre 1 Gbit/s par instance individuelle. Au-delà de ce nombre, les performances sont limitées.

Un quota d'utilisation de Cloud Run limite le nombre maximal d'instances que vous pouvez configurer pour utiliser la sortie VPC directe. Le nombre maximal est configuré par révision ou exécution de job Cloud Run. Pour augmenter les limites par défaut, consultez la section Augmenter les quotas.

- Les services, jobs et pools de nœuds de calcul Cloud Run peuvent rencontrer des interruptions de connexion lors d'événements de maintenance de l'infrastructure de mise en réseau. Nous vous recommandons d'utiliser des bibliothèques clientes pouvant gérer les réinitialisations occasionnelles des connexions.

- La sortie VPC directe pour le trafic IPv6 interne n'est disponible qu'en version preview.

- La traduction d'adresse réseau privée n'est disponible qu'en version Preview.

Les éléments suivants ne sont pas compatibles avec la sortie VPC directe :

- Les journaux de flux VPC n'indiquent pas le nom du service ou de la révision Cloud Run.

- Les journaux de flux VPC ne sont pas consignés pour des ressources autres que des VM telles que Cloud Run ou des machines sur site.

- Mise en miroir de paquets

- Network Intelligence Center, y compris les tests de connectivité

- Trafic IPv6 externe sur un réseau VPC

- Tags réseau ou identité de service dans les règles de pare-feu d'entrée.

- Les règles de pare-feu ne peuvent pas utiliser de tags Resource Manager associés à des charges de travail Cloud Run.

- Les jobs Cloud Run exécutés pendant plus d'une heure peuvent subir des interruptions de connexion. Cela peut se produire lors d'événements de maintenance liés à la migration du job d'une machine à une autre. Le conteneur reçoit un signal

SIGTSTP10 secondes avant l'événement et un signalSIGCONTaprès l'événement. Une fois que le conteneur a reçu le signalSIGCONT, réessayez la connexion.

Attribution d'adresses IP

Pour placer votre service, job ou pool de nœuds de calcul Cloud Run sur un réseau VPC, spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Cloud Run alloue les adresses IP de votre sous-réseau.

Les adresses IP étant éphémères, ne créez pas de règles basées sur des adresses IP individuelles. Si vous devez créer une règle basée sur les adresses IP, par exemple dans les règles de pare-feu, vous devez utiliser la plage d'adresses IP de l'ensemble du sous-réseau.

Pour modifier le réseau ou le sous-réseau utilisé par votre service, votre job ou votre pool de nœuds de calcul, déployez une nouvelle révision ou exécutez une nouvelle tâche de job utilisant les nouvelles valeurs de réseau et de sous-réseau.

Scaling à la hausse et à la baisse

Pour un scaling plus rapide à la hausse en cas de surcharge du trafic, Cloud Run réserve les adresses IP par blocs de 16 (masque de sous-réseau 28) à la fois.

Afficher les adresses IP allouées par Cloud Run

Pour vous assurer que vous disposez de suffisamment d'adresses IPv4 à utiliser dans Cloud Run, la plage d'adresses IPv4 de votre sous-réseau doit être /26 ou plus grande.

Pour optimiser l'attribution d'adresses IP et simplifier la gestion, placez plusieurs ressources sur le même sous-réseau. Si votre espace d'adresses IPv4 est limité, consultez la section Plages d'adresses IPv4 compatibles pour plus d'options.

Pour supprimer le sous-réseau, vous devez d'abord supprimer ou redéployer vos services, jobs ou pools de nœuds de calcul Cloud Run afin de cesser d'utiliser le sous-réseau, puis attendre une à deux heures.

Consommation d'adresses IP pour les services et les pools de nœuds de calcul

À l'état stable, Cloud Run utilise deux fois (x 2) plus d'adresses IP que le nombre d'instances. Lorsqu'une révision effectue un scaling à la baisse, Cloud Run conserve ses adresses IP pendant 20 minutes au maximum. Au total, réservez au moins deux fois le nombre d'adresses IP, plus une marge pour tenir compte des mises à jour de révision.

Par exemple, si vous mettez à niveau des révisions de sorte que revision 1 passe de 100 instances à zéro tandis que revision 2 passe de zéro à 100, Cloud Run conserve l'adresse IP revision 1 jusqu'à 20 minutes après le scaling à la baisse. Au cours de cet intervalle de 20 minutes, vous devez réserver au moins 400 adresses IP ((100 + 100) * 2).

Consommation d'adresses IP pour les jobs

Pour les jobs Cloud Run, chaque tâche consomme une adresse IP pendant toute la durée de son exécution, plus sept minutes après son achèvement. Assurez-vous que votre sous-réseau est suffisamment grand pour prendre en charge toutes les exécutions simultanées de tâches de job, avec un sous-réseau de réservation minimal de /26 requis.

Exemple :

- Une tâche unique qui s'exécute quotidiennement et se termine toujours au moins sept minutes avant la prochaine exécution consomme au maximum une adresse IP sur le sous-réseau.

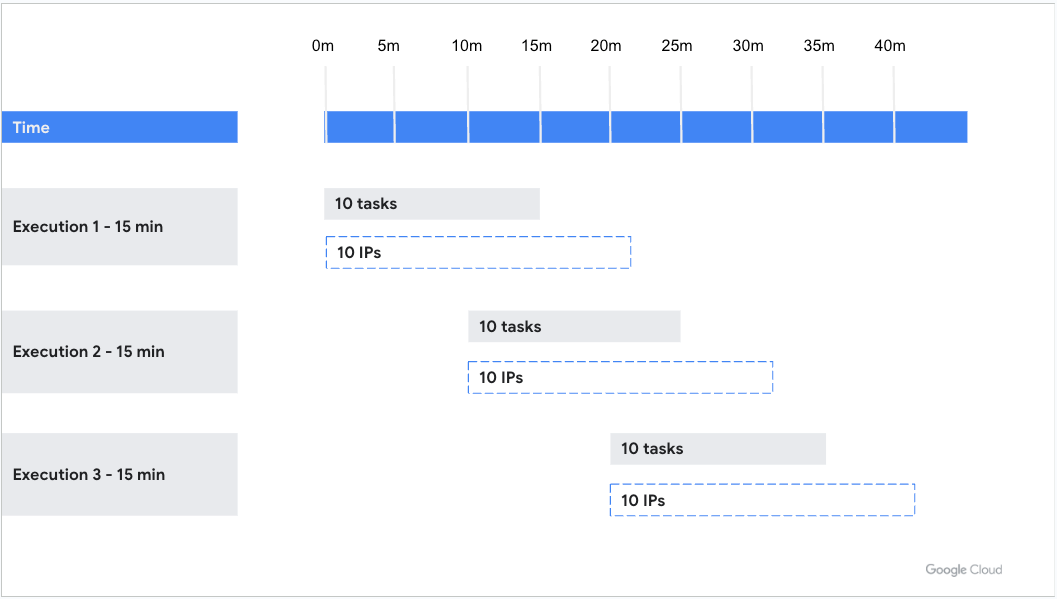

- Une tâche de 10 sous-tâches exécutée toutes les 10 minutes, chaque sous-tâche s'exécutant pendant 15 minutes, consomme une adresse IP pendant 22 minutes par sous-tâche (trois exécutions consomment des adresses IP en même temps), comme indiqué dans l'exemple suivant. Le job consomme donc 30 adresses IP à l'état stable.

- Un job à tâche unique qui s'exécute en une minute et 100 fois par minute nécessite environ 800 adresses IP, selon l'heure d'exécution exacte.

Plages IPv4 acceptées

Cloud Run accepte les plages IPv4 suivantes pour votre sous-réseau :

Configurer les autorisations IAM

Assurez-vous que Cloud Run a accès au réseau VPC à l'aide de l'une des méthodes suivantes :

Rôle d'agent de service Cloud Run : par défaut, l'agent de service Cloud Run dispose du rôle Agent de service Cloud Run (

roles/run.serviceAgent) contenant les autorisations nécessaires.Autorisations personnalisées : pour un contrôle plus précis, accordez à l'agent de service Cloud Run les autorisations supplémentaires suivantes sur le projet :

compute.networks.getcompute.subnetworks.getcompute.subnetworks.usesur le projet ou le sous-réseau spécifiquecompute.addresses.getcompute.addresses.listcompute.addresses.createInternalcompute.addresses.deleteInternalcompute.regionOperations.get

Rôle d'utilisateur de réseau Compute : si vous n'utilisez pas le rôle d'agent de service Cloud Run par défaut ou les autorisations personnalisées, attribuez le rôle d'utilisateur de réseau Compute (

roles/compute.networkUser) sur le compte de service de l'agent de service Cloud Run en exécutant la commande suivante :gcloud projects add-iam-policy-binding PROJECT_ID \ --member "serviceAccount:service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser"

Remplacez les éléments suivants :

- PROJECT_ID : par l'ID du projet.

- PROJECT_NUMBER : numéro du projet dans lequel vous déployez votre service, votre job ou votre pool de nœuds de calcul Cloud Run.

Déployer une ressource Cloud Run

Selon la ressource Cloud Run dont vous disposez, consultez les instructions de l'une des sections suivantes :

Déployer un service

La sortie directe VPC permet à votre service Cloud Run d'envoyer du trafic vers un réseau VPC sans connecteur d'accès au VPC sans serveur. Les coûts réseau sont réduits à zéro comme le service lui-même. Vous pouvez également ajouter des tags réseau directement sur les révisions du service Cloud Run pour une sécurité réseau plus précise, par exemple en appliquant des règles de pare-feu VPC.

Vous pouvez configurer la sortie directe du VPC avec un service à l'aide de la consoleGoogle Cloud , de Google Cloud CLI, de YAML ou de Terraform.

Console

Cliquez sur Créer un service si vous configurez un nouveau service sur lequel effectuer un déploiement. Si vous configurez et déployez un service existant, cliquez sur ce service, puis sur Modifier et déployer la nouvelle révision.

Si vous configurez un nouveau service, remplissez la page initiale des paramètres du service selon vos besoins, puis cliquez sur Conteneur(s), Volumes, Mise en réseau, Sécurité pour développer la page de configuration du service.

Cliquez sur l'onglet Réseau.

Cliquez sur Se connecter à un VPC pour le trafic sortant.

Cliquez sur Envoyer le trafic directement à un VPC.

Dans le champ Réseau, sélectionnez le réseau VPC vers lequel vous souhaitez envoyer du trafic.

Dans le champ Sous-réseau, sélectionnez le sous-réseau à partir duquel votre service reçoit des adresses IP. Vous pouvez déployer plusieurs services sur le même sous-réseau.

Facultatif : saisissez les noms des tags réseau que vous souhaitez associer à votre ou vos services. Les tags réseau sont spécifiés au niveau de la révision. Chaque révision de service peut avoir des tags réseau différents, tels que

network-tag-2.Dans le champ Routage du trafic, sélectionnez l'une des options suivantes :

- N'acheminez que les requêtes adressées à des adresses IP privées vers le VPC pour envoyer uniquement le trafic vers des adresses internes via le réseau VPC.

- Acheminez tout le trafic vers le VPC pour envoyer tout le trafic sortant via le réseau VPC.

Cliquez sur Créer ou Déployer.

Pour vérifier que votre service se trouve sur votre réseau VPC, cliquez sur le service, puis sur l'onglet Mise en réseau. Le réseau et le sous-réseau sont répertoriés dans la fiche VPC.

Vous pouvez désormais envoyer des requêtes à partir de votre service Cloud Run vers n'importe quelle ressource du réseau VPC, conformément à vos règles de pare-feu.

gcloud

Pour déployer un service Cloud Run sans connecteur à partir de Google Cloud CLI, procédez comme suit :

Mettez à jour les composants

gcloudvers la dernière version :gcloud components update

Assurez-vous que l'API Compute Engine est activée pour votre projet :

gcloud services enable compute.googleapis.com

Déployez votre service Cloud Run à l'aide de la commande suivante :

gcloud run deploy SERVICE_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

Remplacez :

- SERVICE_NAME par le nom de votre service Cloud Run.

- IMAGE_URL : référence à l'image de conteneur, par exemple

us-docker.pkg.dev/cloudrun/container/hello:latest. Si vous utilisez Artifact Registry, le dépôt REPO_NAME doit déjà être créé. L'URL est au formatLOCATION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. - Facultatif : NETWORK par le nom de votre réseau VPC. Spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau.

- Facultatif : remplacez SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- Facultatif: NETWORK_TAG_NAMES par les noms des tags réseau séparés par une virgule que vous souhaitez associer à un service. Pour les services, les tags réseau sont spécifiés au niveau de la révision. Chaque révision de service peut avoir des tags réseau différents, tels que

network-tag-2. - EGRESS_SETTING par une valeur de paramètre de sortie :

all-traffic: achemine tout le trafic sortant via le réseau VPC.private-ranges-only: achemine uniquement le trafic destiné à des adresses internes via le réseau VPC.

- REGION par une région pour votre service.

Pour vérifier que votre service se trouve sur votre réseau VPC, exécutez la commande suivante :

gcloud run services describe SERVICE_NAME \ --region=REGION

Remplacez :

SERVICE_NAMEpar le nom de votre service.REGIONpar la région du service que vous avez spécifiée à l'étape précédente.

La sortie doit contenir le nom du réseau, du sous-réseau et du trafic sortant, par exemple :

VPC access: Network: default Subnet: subnet Egress: private-ranges-only

Vous pouvez désormais envoyer des requêtes à partir de votre service Cloud Run vers n'importe quelle ressource du réseau VPC, conformément à vos règles de pare-feu.

YAML

Si vous créez un service, ignorez cette étape. Si vous mettez à jour un service existant, téléchargez sa configuration YAML :

gcloud run services describe SERVICE --format export > service.yaml

Mettez à jour les attributs suivants :

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

Remplacez :

- SERVICE_NAME par le nom de votre service Cloud Run. Les noms de service doivent comporter un maximum de 49 caractères et être uniques par région et par projet.

- REGION par la région de votre service Cloud Run, qui doit correspondre à la région de votre sous-réseau.

- Facultatif : NETWORK par le nom de votre réseau VPC. Spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau.

- Facultatif : remplacez SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- Facultatif: NETWORK_TAG_NAMES par les noms des tags réseau que vous souhaitez associer à un service. Pour les services, les tags réseau sont spécifiés au niveau de la révision. Chaque révision de service peut avoir des tags réseau différents, tels que

network-tag-2. - EGRESS_SETTING par une valeur de paramètre de sortie :

all-traffic: achemine tout le trafic sortant via le réseau VPC.private-ranges-only: achemine uniquement le trafic destiné à des adresses internes via le réseau VPC.

- IMAGE par l'URL de votre image de conteneur de service.

Vous pouvez également spécifier d'autres éléments de configuration, tels que des variables d'environnement ou des limites de mémoire.

Créez ou mettez à jour le service à l'aide de la commande suivante :

gcloud run services replace service.yaml

Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base.

Ajoutez le code ci-dessous à votre fichier

main.tf:

Vous pouvez éventuellement rendre votre service public si vous souhaitez autoriser un accès non authentifié à celui-ci.

Créer un job

La sortie directe de VPC permet à votre job Cloud Run d'envoyer du trafic vers un réseau VPC sans connecteur d'accès au VPC sans serveur. Vous pouvez également ajouter des tags réseau directement sur les jobs Cloud Run pour une sécurité réseau plus précise, par exemple en appliquant des règles de pare-feu VPC.

Vous pouvez configurer une sortie VPC directe avec un job à l'aide de la consoleGoogle Cloud , de Google Cloud CLI ou de YAML.

Console

Si vous configurez un nouveau job, cliquez sur l'onglet Jobs et remplissez la page des paramètres initiaux du job selon vos besoins. Si vous configurez un job existant, cliquez sur celui-ci, puis sur Modifier.

Cliquez sur Conteneur, variables et secrets, connexions, sécurité pour développer la page des propriétés du job.

Cliquez sur l'onglet Connexions.

Cliquez sur Se connecter à un VPC pour le trafic sortant.

Cliquez sur Envoyer le trafic directement à un VPC.

Dans le champ Réseau, sélectionnez le réseau VPC auquel vous souhaitez envoyer du trafic.

Dans le champ Sous-réseau, sélectionnez le sous-réseau à partir duquel votre job reçoit des adresses IP. Vous pouvez exécuter plusieurs jobs sur le même sous-réseau.

Dans le champ Routage du trafic, sélectionnez l'une des options suivantes :

- N'acheminez que les requêtes adressées à des adresses IP privées vers le VPC pour envoyer uniquement le trafic vers des adresses internes via le réseau VPC.

- Acheminez tout le trafic vers le VPC pour envoyer tout le trafic sortant via le réseau VPC.

Facultatif : saisissez les noms des tags réseau que vous souhaitez associer à votre ou vos services. Les tags réseau sont spécifiés au niveau de la révision. Chaque révision de service peut avoir des tags réseau différents, tels que

network-tag-2.Facultatif : saisissez les noms des tags réseau que vous souhaitez associer à votre ou vos jobs. Pour les jobs, les tags réseau sont spécifiés au niveau de l'exécution. Chaque exécution de job peut avoir des tags réseau différents, tels que

network-tag-2.Cliquez sur Créer ou Mettre à jour.

Pour vérifier que votre job se trouve sur votre réseau VPC, cliquez sur le job, puis sur l'onglet Configuration. Le réseau et le sous-réseau sont répertoriés dans la fiche VPC.

Vous pouvez maintenant exécuter votre job Cloud Run et envoyer des requêtes à partir du job vers n'importe quelle ressource du réseau VPC, conformément à vos règles de pare-feu.

gcloud

Pour créer un job Cloud Run sans connecteur à partir de Google Cloud CLI, procédez comme suit :

Mettez à jour les composants

gcloudvers la dernière version :gcloud components update

Assurez-vous que l'API Compute Engine est activée pour votre projet :

gcloud services enable compute.googleapis.com

Créez un job Cloud Run à l'aide de la commande suivante :

gcloud run jobs create JOB_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

Remplacez :

- JOB_NAME par le nom de votre job Cloud Run

- IMAGE_URL : référence à l'image de conteneur, par exemple

us-docker.pkg.dev/cloudrun/container/job:latest - Facultatif : NETWORK par le nom de votre réseau VPC. Spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau.

- Facultatif : remplacez SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- Facultatif: NETWORK_TAG_NAMES par les noms des tags réseau que vous souhaitez associer à un job. Pour les jobs, les tags réseau sont spécifiés au niveau de l'exécution. Chaque exécution de job peut avoir des tags réseau différents, tels que

network-tag-2. - EGRESS_SETTING par une valeur de paramètre de sortie :

all-traffic: achemine tout le trafic sortant via le réseau VPC.private-ranges-only: achemine uniquement le trafic destiné à des adresses internes via le réseau VPC.

- REGION par une région pour votre job.

Pour vérifier que le job se trouve sur votre réseau VPC, exécutez la commande suivante :

gcloud run jobs describe JOB_NAME \ --region=REGION

Remplacez :

JOB_NAMEpar le nom de votre tâche.REGIONpar la région de votre job que vous avez spécifié à l'étape précédente.

Le résultat doit contenir le nom de votre réseau et de votre sous-réseau, par exemple :

VPC network: Network: default Subnet: default

Vous pouvez maintenant exécuter votre job Cloud Run et envoyer des requêtes à partir du job vers n'importe quelle ressource du réseau VPC, conformément à vos règles de pare-feu.

YAML

Si vous créez un job, ignorez cette étape. Si vous mettez à jour un job existant, téléchargez sa configuration YAML :

gcloud run jobs describe JOB_NAME --format export > job.yaml

Mettez à jour les attributs suivants :

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

Remplacez :

- JOB_NAME par le nom de votre job Cloud Run Les noms de job doivent comporter un maximum de 49 caractères et être uniques par région et par projet.

- REGION par la région de votre job Cloud Run, qui doit correspondre à la région de votre sous-réseau.

- Facultatif : NETWORK par le nom de votre réseau VPC. Spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau.

- Facultatif : remplacez SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- Facultatif: NETWORK_TAG_NAMES par les noms des tags réseau que vous souhaitez associer à un job. Pour les jobs, les tags réseau sont spécifiés au niveau de l'exécution. Chaque exécution de job peut avoir des tags réseau différents, tels que

network-tag-2. - EGRESS_SETTING par une valeur de paramètre de sortie :

all-traffic: achemine tout le trafic sortant via le réseau VPC.private-ranges-only: achemine uniquement le trafic destiné à des adresses internes via le réseau VPC.

- IMAGE par l'URL de votre image de conteneur de job.

Créez ou mettez à jour le job à l'aide de la commande suivante :

gcloud run jobs replace job.yaml

Déployer un pool de nœuds de calcul

La sortie directe de VPC permet à votre pool de nœuds de calcul Cloud Run d'envoyer du trafic vers un réseau VPC sans connecteur d'accès au VPC sans serveur. Les coûts réseau sont réduits à zéro comme le pool de nœuds de calcul lui-même. Vous pouvez également ajouter des tags réseau directement sur les révisions du pool de nœuds de calcul Cloud Run pour une sécurité réseau plus précise, par exemple en appliquant des règles de pare-feu VPC.

Vous pouvez configurer la sortie VPC directe avec un pool de nœuds de calcul à l'aide de Google Cloud CLI.

gcloud

Pour déployer un pool de nœuds de calcul Cloud Run sans connecteur à partir de Google Cloud CLI :

Mettez à jour les composants

gcloudvers la dernière version :gcloud components update

Assurez-vous que l'API Compute Engine est activée pour votre projet :

gcloud services enable compute.googleapis.com

Déployez votre pool de nœuds de calcul Cloud Run à l'aide de la commande suivante :

gcloud beta run worker-pools deploy WORKER_POOL \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

Remplacez :

- WORKER_POOL par le nom de votre pool de nœuds de calcul Cloud Run. Les noms de pool de nœuds de calcul doivent comporter au maximum 49 caractères, être uniques par région et par projet, et ne pas être identiques à un nom de service existant de votre projet. Si le pool de nœuds de calcul n'existe pas encore, cette commande le crée lors du déploiement. Vous pouvez omettre ce paramètre, mais dans ce cas, le nom du pool de nœuds de calcul vous sera demandé.

- IMAGE_URL : référence à l'image de conteneur contenant le pool de nœuds de calcul, par exemple

us-docker.pkg.dev/cloudrun/container/worker-pool:latest - Facultatif : NETWORK par le nom de votre réseau VPC. Spécifiez un réseau VPC ou un sous-réseau, ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau.

- Facultatif : remplacez SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- Facultatif : NETWORK_TAG_NAMES par les noms des tags réseau séparés par une virgule que vous souhaitez associer à un pool de nœuds de calcul. Pour les services, les tags réseau sont spécifiés au niveau de la révision. Chaque révision de pool de nœuds de calcul peut avoir des tags réseau différents, tels que

network-tag-2. - EGRESS_SETTING par une valeur de paramètre de sortie :

all-traffic: achemine tout le trafic sortant via le réseau VPC.private-ranges-only: achemine uniquement le trafic destiné à des adresses internes via le réseau VPC.

- REGION par une région pour votre pool de nœuds de calcul.

Pour vérifier que votre pool de nœuds de calcul se trouve sur votre réseau VPC, exécutez la commande suivante :

gcloud beta run worker-pools describe WORKER_POOL \ --region=REGION

Remplacez :

WORKER_POOLpar le nom de votre pool de nœuds de calcul.REGIONpar la région de votre pool de nœuds de calcul que vous avez spécifiée à l'étape précédente.

La sortie doit contenir le nom du réseau, du sous-réseau et du trafic sortant, par exemple :

VPC access: Network: default Subnet: subnet Egress: private-ranges-only

Vous pouvez désormais envoyer des requêtes à partir de votre pool de nœuds de calcul Cloud Run vers n'importe quelle ressource du réseau VPC, conformément à vos règles de pare-feu.

Configurer des services et des jobs à double pile

Pour ajouter un sous-réseau à double pile avec une plage IPv6 interne à un service ou un job Cloud Run, consultez Configurer des services et des jobs à double pile.

Restreindre l'accès avec des règles de pare-feu

Limitez l'accès aux ressources d'un réseau VPC à l'aide de règles de pare-feu VPC. Ajoutez ces restrictions en utilisant l'une des stratégies suivantes :

- Créez une règle de pare-feu d'entrée qui fait référence à votre service ou à votre job à l'aide de la plage d'adresses IP du sous-réseau.

Créez une règle de pare-feu de sortie qui fait référence à votre service ou à votre job.

Dans la règle de pare-feu de sortie, faites référence à votre service ou à votre job en utilisant l'identité de service du compte de service associé, la plage d'adresses IP du sous-réseau ou les tags réseau associés.

Tags réseau pour la sortie

Ajoutez une couche de sécurité réseau supplémentaire en utilisant des tags réseau dans les règles de pare-feu de sortie.

Console

Pour associer des tags réseau à un service ou à un job, procédez comme suit :

Dans la console Google Cloud , accédez à la page Cloud Run.

Cliquez sur le service ou le job auquel vous souhaitez associer des tags réseau, puis sur Modifier et déployer la nouvelle révision pour les services ou sur Modifier pour les jobs.

Cliquez sur l'onglet Mise en réseau pour les services ou sur l'onglet Connexions pour les jobs.

Assurez-vous d'avoir sélectionné Se connecter à un VPC pour le trafic sortant et Envoyer le trafic directement vers un VPC.

Dans le champ Sous-réseau, sélectionnez le sous-réseau à partir duquel votre service reçoit des adresses IP. Vous pouvez déployer ou exécuter plusieurs services ou jobs sur le même sous-réseau.

Dans le champ Tags réseau, saisissez les noms des tags réseau que vous souhaitez associer à votre service ou à votre job.

Cliquez sur Déployer ou Mettre à jour.

Pour les services, chaque révision peut avoir un ensemble différent de tags réseau, car ceux-ci sont spécifiés au niveau de la révision. Pour un job, une exécution possède les mêmes tags réseau que le job avait lors de la création de l'exécution.

gcloud

Pour associer des tags réseau à un service ou à un job, exécutez la commande gcloud run deploy :

gcloud run deploy SERVICE_JOB_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --region=REGION

Remplacez les éléments suivants :

- SERVICE_JOB_NAME par le nom de votre service ou de votre job.

- IMAGE_URL par l'URL de l'image du service ou du job.

- NETWORK par le nom de votre réseau VPC ;

- SUBNET par le nom de votre sous-réseau. Spécifiez un réseau VPC, un sous-réseau ou les deux. Si vous ne spécifiez qu'un réseau, le sous-réseau utilise le même nom que le réseau. Vous pouvez déployer ou exécuter plusieurs services, jobs ou pools de nœuds de calcul sur le même sous-réseau.

- NETWORK_TAG_NAMES par le nom de votre tag réseau ou liste de tags réseau séparés par une virgule.

- REGION par le nom de votre région.

Pour les services, chaque révision peut avoir un ensemble différent de tags réseau, car ceux-ci sont spécifiés au niveau de la révision. Pour un job, une exécution possède les mêmes tags réseau que le job avait lors de la création de l'exécution.

Déconnecter une ressource Cloud Run

Selon la ressource Cloud Run dont vous disposez, consultez les instructions de l'une des sections suivantes :

Déconnecter un service

Console

Pour supprimer votre service du réseau VPC, procédez comme suit :

Cliquez sur le service à supprimer, puis sur Modifier et déployer la nouvelle révision.

Cliquez sur l'onglet Réseau.

Désactivez l'option Se connecter à un VPC pour le trafic sortant.

Cliquez sur Déployer.

Pour vérifier que votre service ne se trouve plus sur votre réseau VPC, cliquez sur l'onglet Réseau. Le réseau et le sous-réseau ne sont plus répertoriés dans la fiche VPC.

Pour ne supprimer que les tags réseau tout en maintenant le service connecté au réseau VPC, procédez comme suit :

Cliquez sur le service contenant les tags réseau à supprimer, puis sur Modifier et déployer la nouvelle révision.

Cliquez sur l'onglet Réseau.

Effacez les noms des tags réseau que vous ne souhaitez plus associer à votre service.

Cliquez sur Déployer.

gcloud

Pour supprimer votre service du réseau VPC, exécutez la commande suivante :

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network

Pour ne supprimer que les tags réseau tout en maintenant le service connecté au réseau VPC, exécutez la commande suivante :

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network-tags

Remplacez les éléments suivants :

- SERVICE_NAME : nom de votre service Cloud Run.

- REGION : région de votre service Cloud Run.

YAML

Pour supprimer votre service du réseau VPC, procédez comme suit :

Téléchargez la configuration YAML du service :

gcloud run services describe SERVICE_NAME --format export > service.yaml

Supprimez le contenu suivant de votre fichier

service.yaml:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

Lieu

- NETWORK : nom de votre réseau VPC.

- SUBNET : nom de votre sous-réseau

- Facultatif : NETWORK_TAG_NAMES : noms des tags réseau si vous les avez associés à un service.

Déployez la révision du service en exécutant la commande suivante :

gcloud run services replace service.yaml

Pour ne supprimer que les tags réseau tout en maintenant le service connecté au réseau VPC, procédez comme suit :

Téléchargez la configuration YAML du service :

gcloud run services describe SERVICE_NAME --format export > service.yaml

Supprimez la variable

tagsdu contenu de votre fichierservice.yaml, en laissant les variablesnetworketsubnetworken place, comme indiqué dans l'exemple suivant :run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

Lieu

- NETWORK : nom de votre réseau VPC.

- SUBNET : nom de votre sous-réseau

Déployez la révision du service en exécutant la commande suivante :

gcloud run services replace service.yaml

Déconnecter un job

Console

Pour supprimer votre job du réseau VPC, procédez comme suit :

Cliquez sur le job à supprimer, puis sur Modifier et déployer la nouvelle révision.

Cliquez sur l'onglet Connexions.

Désactivez l'option Se connecter à un VPC pour le trafic sortant.

Cliquez sur Mettre à jour.

Pour vérifier que votre job ne se trouve plus sur votre réseau VPC, cliquez sur l'onglet Configuration. Le réseau et le sous-réseau ne sont plus répertoriés dans la fiche VPC.

Pour supprimer uniquement les tags réseau tout en maintenant le job connecté au réseau VPC :

Cliquez sur le job contenant les tags réseau à supprimer, puis sur Modifier et déployer la nouvelle révision.

Cliquez sur l'onglet Connexions.

Effacez les noms des tags réseau que vous ne souhaitez plus associer à votre job.

Cliquez sur Mettre à jour.

gcloud

Pour supprimer votre job du réseau VPC, exécutez la commande suivante :

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network

Pour ne supprimer que les tags réseau tout en maintenant le job connecté au réseau VPC, exécutez la commande suivante :

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network-tags

Remplacez les éléments suivants :

- JOB_NAME par le nom de votre job Cloud Run

- REGION : région de votre job Cloud Run.

YAML

Pour supprimer votre job du réseau VPC, procédez comme suit :

Téléchargez la configuration YAML du job :

gcloud run jobs describe JOB_NAME --format export > job.yaml

Supprimez le contenu suivant de votre fichier

job.yaml:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

Remplacez les éléments suivants :

- NETWORK : nom de votre réseau VPC.

- SUBNET : nom de votre sous-réseau

- Facultatif : NETWORK_TAG_NAMES par les noms des tags réseau si vous les avez associés à un job.

Mettez à jour le job en exécutant la commande suivante :

gcloud run jobs replace job.yaml

Pour supprimer uniquement les tags réseau tout en maintenant le job connecté au réseau VPC :

Téléchargez la configuration YAML du job :

gcloud run jobs describe JOB_NAME --format export > job.yaml

Supprimez la variable

tagsdu contenu de votre fichierjob.yaml, en laissant les variablesnetworketsubnetworken place, comme indiqué dans l'exemple suivant :run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

Remplacez les éléments suivants :

- NETWORK : nom de votre réseau VPC.

- SUBNET : nom de votre sous-réseau

Mettez à jour le job en exécutant la commande suivante :

gcloud run jobs replace job.yaml

Déconnecter un pool de nœuds de calcul

gcloud

Pour supprimer votre pool de nœuds de calcul du réseau VPC, exécutez la commande suivante :

gcloud beta run worker-pools update WORKER_POOL --region=REGION \ --clear-network

Pour ne supprimer que les tags réseau tout en maintenant le pool de nœuds de calcul connecté au réseau VPC, exécutez la commande suivante :

gcloud beta run worker-pools update WORKER_POOL --region=REGION \ --clear-network-tags

Remplacez les éléments suivants :

- WORKER_POOL : nom de votre pool de nœuds de calcul Cloud Run.

- REGION : région de votre pool de nœuds de calcul Cloud Run.

Dépannage

Impossible de supprimer le sous-réseau

Pour supprimer un sous-réseau, vous devez d'abord supprimer ou redéployer toutes les ressources qui l'utilisent. Si Cloud Run utilise un sous-réseau, déconnectez le service ou la tâche Cloud Run du réseau VPC ou déplacez-le vers un autre sous-réseau avant de supprimer le sous-réseau.

Le sous-réseau de sortie VPC directe manque d'adresses IPv4

L'erreur suivante se produit lors de votre tentative de déploiement :

Instance failed to start because of insufficient free IP addresses in the subnetwork SUBNET_ID when attempting to create an address in the subnetwork. Please consider moving to a subnetwork with more available IP addresses.

Si le sous-réseau du réseau VPC manque d'adresses IPv4, cela est consigné par Cloud Logging. Lorsque cela se produit, Cloud Run ne peut pas démarrer d'autres instances de service ni tâches de job tant que davantage d'adresses IPv4 ne sont pas disponibles.

Pour résoudre ce problème, suivez les stratégies d'épuisement des adresses IP.

Afficher les adresses IP allouées

Pour afficher les adresses IP allouées par Cloud Run, accédez à la page Adresses IP dans la console Google Cloud ou exécutez la commande suivante à partir de Google Cloud CLI :

gcloud compute addresses list

Problèmes liés à la MTU personnalisée

Si vous rencontrez des problèmes avec une MTU personnalisée, assurez-vous d'utiliser le paramètre de MTU par défaut pour Cloud Run.