您可以启用 Cloud Run 服务、作业或工作器池,以通过直接 VPC 出站流量将流量发送到 VPC 网络,而无需无服务器 VPC 访问通道连接器。

准备工作

如果您的项目中还没有 VPC 网络,请创建一个 VPC 网络。

如果您将共享 VPC 与 Cloud Run 服务或作业搭配使用,请参阅连接到共享 VPC 网络。

查看以下 IP 地址配置部分:

限制

以下限制适用于 Cloud Run 服务、作业和工作池:

- 使用直接 VPC 出站流量时,您可能会在实例启动时遇到连接建立延迟(一分钟或更长时间)。我们建议配置 HTTP 启动探测,用于在应用接受请求之前测试与应用使用的出站流量目的地的连接。此出站流量连接测试应实现重试,或者应设置具有适当周期和阈值配置的启动探测,以充当重试。

- Cloud Run 支持每个实例具有高达 1 Gbps 的吞吐量。超过此数量会导致性能限制。

Cloud Run 用量配额限制了您可以配置为使用直接 VPC 出站流量的实例数上限。数量上限为每个 Cloud Run 修订版本或作业执行配置。如需提高默认限制,请参阅如何增加配额。

- 在网络基础设施维护事件期间,Cloud Run 服务、作业和工作器池可能会遇到连接中断。我们建议您使用可以处理偶尔的连接重置的客户端库。

- 对内部 IPv6 流量的直接 VPC 出站流量支持仅在预览版中提供。

- Private NAT 仅在预览版中提供。

直接 VPC 出站流量不支持以下各项:

- VPC 流日志不提供 Cloud Run 服务的名称或修订版本。

- 非虚拟机资源(如 Cloud Run 或本地机器)不会报告 VPC 流日志。

- 数据包镜像

- Network Intelligence Center,包括 Connectivity Tests

- VPC 网络上的外部 IPv6 流量

- 入站流量防火墙规则中的网络标记或服务身份。

- 防火墙规则不能使用附加到 Cloud Run 工作负载的 Resource Manager 标记。

- 运行时间超过 1 小时的 Cloud Run 作业可能会遇到连接中断。在将作业从一个机器迁移到另一个机器的维护事件中,可能会发生这种情况。容器会在事件发生前 10 秒收到

SIGTSTP信号,在事件之后收到SIGCONT信号。容器收到SIGCONT信号后,请重试连接。

IP 地址分配

如需将 Cloud Run 服务、作业或工作器池置于 VPC 网络中,请指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。Cloud Run 会分配子网中的 IP 地址。

IP 地址是临时性的,因此请勿基于各个 IP 创建政策。如果您需要基于 IP 创建政策(例如防火墙规则),则必须使用整个子网的 IP 地址范围。

如需更改服务、作业或工作器池使用的网络或子网,请部署新的修订版本或执行使用新的网络和子网值的新作业任务。

扩容和缩容

为在发生流量激增时实现快速扩容,Cloud Run 会一次性预留 16 个 IP 地址块(28 子网掩码)。查看 Cloud Run 分配的 IP 地址。为了确保有足够的 IPv4 地址可在 Cloud Run 中使用,子网的 IPv4 地址范围必须为 /26 或更大。

为了提高 IP 分配效率和易于管理,请将多个资源置于同一子网中。如果 IPv4 地址空间有限,请参阅支持的 IPv4 范围以了解更多选项。

如需删除子网,您必须先删除或重新部署 Cloud Run 服务、作业或工作器池以停止使用子网,然后等待 1-2 小时。

服务和工作器池的 IP 地址消耗量

在稳定状态下,Cloud Run 使用的 IP 地址数量是实例数量的 2 倍 (2X)。修订版本缩容时,Cloud Run 会将其 IP 地址保留最多 20 分钟。总共预留至少 2 倍的 IP 地址数量,再加上考虑到修订版本更新的缓冲空间。

例如,如果您升级修订版本,使 revision 1 从 100 个实例缩减到零,而 revision 2 从零扩容到 100,则 Cloud Run 会在缩容之后将 revision 1 IP 地址地址保留最多 20 分钟。在 20 分钟的保留窗口内,您必须至少预留 400 个 IP 地址 ((100 + 100) * 2)。

作业的 IP 消耗量

对于 Cloud Run 作业,每个任务在执行期间以及完成后 7 分钟内会占用 1 个 IP 地址。请确保您的子网足够大,可以容纳所有并发作业任务执行,并且至少需要预留 /26 子网。

例如:

- 每天运行且始终在下次执行之前至少 7 分钟完成的单任务作业最多会占用子网中的 1 个 IP 地址。

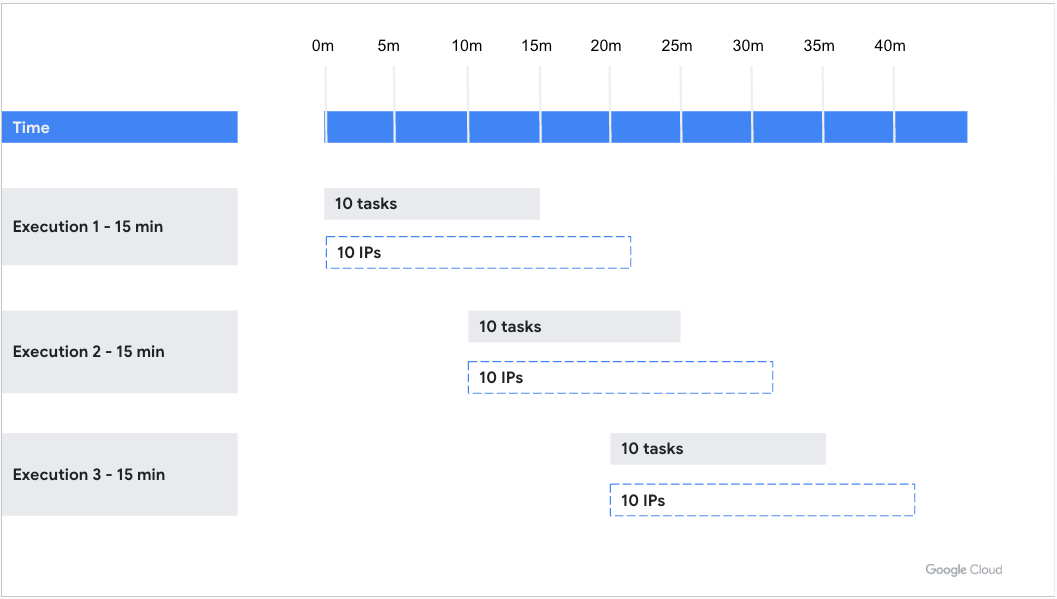

- 每 10 分钟运行一次的具有 10 个任务的作业(其中每个任务运行 15 分钟)对于每个任务,在 22 分钟内会占用 1 个 IP 地址(3 个执行同时占用 IP 地址),如以下示例所示。因此,该作业在稳定状态下会占用 30 个 IP 地址。

- 运行时间为 1 分钟且每分钟执行 100 次的单任务作业大约需要 800 个 IP 地址,具体取决于确切的执行时间。

支持的 IPv4 范围

Cloud Run 支持子网的以下 IPv4 范围:

设置 IAM 权限

使用以下方法之一确保 Cloud Run 可以访问 VPC 网络:

Cloud Run Service Agent 角色:默认情况下,Cloud Run 服务代理具有 Cloud Run Service Agent 角色 (

roles/run.serviceAgent),该角色含有必要的权限。自定义权限:如需进行更精细的控制,请向 Cloud Run 服务代理授予对项目的以下额外权限:

compute.networks.getcompute.subnetworks.get- 项目或特定子网的

compute.subnetworks.use权限 compute.addresses.getcompute.addresses.listcompute.addresses.createInternalcompute.addresses.deleteInternalcompute.regionOperations.get

Compute Network User 角色:如果您不使用默认 Cloud Run Service Agent 角色或自定义权限,请运行以下命令,在 Cloud Run Service Agent 服务账号上授予 Compute Network User 角色 (

roles/compute.networkUser):gcloud projects add-iam-policy-binding PROJECT_ID \ --member "serviceAccount:service-PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser"

替换以下内容:

- PROJECT_ID:您的项目的 ID。

- PROJECT_NUMBER:您在其中部署 Cloud Run 服务、作业或工作器池的项目的编号。

部署 Cloud Run 资源

根据您拥有的 Cloud Run 资源,请参阅以下部分之一中的说明:

部署服务

借助直接 VPC 出站流量,您的 Cloud Run 服务可以将流量发送到没有无服务器 VPC 访问通道连接器的 VPC 网络。与服务本身一样,网络费用缩减至零。您还可以直接在 Cloud Run 服务修订版本上添加网络标记,以实现更精细的网络安全性,例如应用 VPC 防火墙规则。

您可以使用Google Cloud 控制台、Google Cloud CLI、YAML 或 Terraform 对服务配置直接 VPC 出站流量。

控制台

如果您是要配置一个新服务来作为部署目标,请点击创建服务。如果您要配置和部署现有服务,请点击该服务,然后点击修改和部署新的修订版本。

如果您要配置新服务,请根据需要填写初始服务设置页面,然后点击容器、卷、网络、安全性以展开服务配置页面。

点击网络标签页。

点击连接到 VPC 以发送出站流量。

点击将流量直接发送到 VPC。

在网络字段中,选择要向其发送流量的 VPC 网络。

在子网字段中,选择您的服务用于接收 IP 地址的子网。 您可以在同一子网上部署多个服务。

可选:输入要与服务关联的网络标记的名称。网络标记在修订版本级指定。每个服务修订版本都可以有不同的网络标记,例如

network-tag-2。在流量路由部分,选择以下选项之一:

- 仅将请求路由到 VPC 的专用 IP,以便通过 VPC 网络将流量仅发送到内部地址。

- 将所有流量路由到 VPC,以通过 VPC 网络发送所有出站流量。

点击创建或部署。

如需验证您的服务是否在 VPC 网络上,请点击该服务,然后点击网络标签页。VPC 卡片中列出了网络和子网。

现在,您可以根据防火墙规则允许将来自 Cloud Run 服务的请求发送到 VPC 网络上的任何资源。

gcloud

如需通过 Google Cloud CLI 部署没有连接器的 Cloud Run 服务,请执行以下操作:

将

gcloud组件更新到最新版本:gcloud components update

确保已为您的项目启用了 Compute Engine API:

gcloud services enable compute.googleapis.com

使用以下命令部署 Cloud Run 服务:

gcloud run deploy SERVICE_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

您需要进行如下替换:

- 将 SERVICE_NAME 替换为您的 Cloud Run 服务的名称。

- IMAGE_URL:对容器映像的引用,例如

us-docker.pkg.dev/cloudrun/container/hello:latest。如果您使用 Artifact Registry,则必须预先创建制品库 REPO_NAME。网址采用LOCATION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG格式 - 可选:将 NETWORK 替换为 VPC 网络的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。

- 可选:将 SUBNET 替换为子网的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 可选:将 NETWORK_TAG_NAMES 替换为要与服务关联的网络标记的名称。对于服务,网络标记在修订版本级指定。每个服务修订版本都可以有不同的网络标记,例如

network-tag-2。 - 将 EGRESS_SETTING 替换为出站流量设置值:

all-traffic:通过 VPC 网络发送所有出站流量。private-ranges-only:仅发送通过 VPC 网络发送到内部地址的流量。

- 将 REGION 替换为您的服务的区域。

如需验证您的服务是否在 VPC 网络上,请运行以下命令:

gcloud run services describe SERVICE_NAME \ --region=REGION

您需要进行如下替换:

- 将

SERVICE_NAME替换为您的服务名称。 - 将

REGION替换为您在上一步中指定的服务的区域。

输出应包含网络的名称、子网和出站流量设置,例如:

VPC access: Network: default Subnet: subnet Egress: private-ranges-only- 将

现在,您可以根据防火墙规则允许将来自 Cloud Run 服务的请求发送到 VPC 网络上的任何资源。

YAML

如果您要创建新的服务,请跳过此步骤。如果您要更新现有服务,请下载其 YAML 配置:

gcloud run services describe SERVICE --format export > service.yaml

更新以下属性:

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

您需要进行如下替换:

- 将 SERVICE_NAME 替换为您的 Cloud Run 服务的名称。服务名称不得超过 49 个字符,并且在每个区域和项目中必须是唯一的。

- 将 REGION 替换为 Cloud Run 服务的区域,该区域必须与子网的区域一致。

- 可选:将 NETWORK 替换为 VPC 网络的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。

- 可选:将 SUBNET 替换为子网的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 可选:将 NETWORK_TAG_NAMES 替换为要与服务关联的网络标记的名称。对于服务,网络标记在修订版本级指定。每个服务修订版本都可以有不同的网络标记,例如

network-tag-2。 - 将 EGRESS_SETTING 替换为出站流量设置值:

all-traffic:通过 VPC 网络发送所有出站流量。private-ranges-only:仅发送通过 VPC 网络发送到内部地址的流量。

- 将 IMAGE 替换为服务容器映像的网址。

您还可以指定更多配置,例如环境变量或内存限制。

使用以下命令创建或更新服务:

gcloud run services replace service.yaml

Terraform

如需了解如何应用或移除 Terraform 配置,请参阅基本 Terraform 命令。

请将以下内容添加到

main.tf文件:

(可选)如果您想允许对服务进行未经身份验证的访问,请将服务设为公开。

创建作业

借助直接 VPC 出站流量,您的 Cloud Run 作业可以将流量发送到没有无服务器 VPC 访问通道连接器的 VPC 网络。 您还可以直接在 Cloud Run 作业上添加网络标记,以实现更精细的网络安全性,例如应用 VPC 防火墙规则。

您可以使用Google Cloud 控制台、Google Cloud CLI 或 YAML 对作业配置直接 VPC 出站流量。

控制台

如果您要配置新作业,请点击作业标签页,然后根据需要填写初始作业设置页面。如果要配置现有作业,请点击作业,然后点击修改。

点击容器、变量和 Secret、连接、安全性以展开作业属性页面。

点击连接标签页。

点击连接到 VPC 以发送出站流量。

点击将流量直接发送到 VPC。

在网络字段中,选择要向其发送流量的 VPC 网络。

在子网字段中,选择您的作业用于接收 IP 地址的子网。 您可以在同一子网上执行多个作业。

在流量路由部分,选择以下选项之一:

- 仅将请求路由到 VPC 的专用 IP,以便通过 VPC 网络将流量仅发送到内部地址。

- 将所有流量路由到 VPC,以通过 VPC 网络发送所有出站流量。

可选:输入要与服务关联的网络标记的名称。网络标记在修订版本级指定。每个服务修订版本都可以有不同的网络标记,例如

network-tag-2。可选:输入要与作业关联的网络标记的名称。对于作业,网络标记在执行级指定。每个作业执行都可以具有不同的网络标记,例如

network-tag-2。点击创建或更新。

如需验证您的作业是否在 VPC 网络上,请点击该作业,然后点击配置标签页。VPC 卡片中列出了网络和子网。

现在,您可以根据防火墙规则允许执行 Cloud Run 作业,并将作业的请求发送到 VPC 网络上的任何资源。

gcloud

如需在 Google Cloud CLI 中创建没有连接器的 Cloud Run 作业,请执行以下操作:

将

gcloud组件更新到最新版本:gcloud components update

确保已为您的项目启用了 Compute Engine API:

gcloud services enable compute.googleapis.com

使用以下命令创建 Cloud Run 作业:

gcloud run jobs create JOB_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

您需要进行如下替换:

- 将 JOB_NAME 替换为 Cloud Run 作业的名称。

- IMAGE_URL:对容器映像的引用,例如

us-docker.pkg.dev/cloudrun/container/job:latest。 - 可选:将 NETWORK 替换为 VPC 网络的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。

- 可选:将 SUBNET 替换为子网的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 可选:将 NETWORK_TAG_NAMES 替换为要与作业关联的网络标记的名称。对于作业,网络标记在执行级指定。每个作业执行都可以具有不同的网络标记,例如

network-tag-2。 - 将 EGRESS_SETTING 替换为出站流量设置值:

all-traffic:通过 VPC 网络发送所有出站流量。private-ranges-only:仅发送通过 VPC 网络发送到内部地址的流量。

- 将 REGION 替换为作业的区域。

如需验证作业是否在 VPC 网络中,请运行以下命令:

gcloud run jobs describe JOB_NAME \ --region=REGION

您需要进行如下替换:

- 将

JOB_NAME替换为作业的名称。 - 将

REGION替换为您在上一步中指定的作业的区域。

输出应包含网络和子网的名称,例如:

VPC network: Network: default Subnet: default- 将

现在,您可以根据防火墙规则允许执行 Cloud Run 作业,并将作业的请求发送到 VPC 网络上的任何资源。

YAML

如果您要创建新的作业,请跳过此步骤。如果您要更新现有作业,请下载其 YAML 配置:

gcloud run jobs describe JOB_NAME --format export > job.yaml

更新以下属性:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

您需要进行如下替换:

- 将 JOB_NAME 替换为 Cloud Run 作业的名称。 作业名称不得超过 49 个字符,并且在每个区域和项目中必须是唯一的。

- 将 REGION 替换为 Cloud Run 作业的区域,该区域必须与子网的区域一致。

- 可选:将 NETWORK 替换为 VPC 网络的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。

- 可选:将 SUBNET 替换为子网的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 可选:将 NETWORK_TAG_NAMES 替换为要与作业关联的网络标记的名称。对于作业,网络标记在执行级指定。每个作业执行都可以具有不同的网络标记,例如

network-tag-2。 - 将 EGRESS_SETTING 替换为出站流量设置值:

all-traffic:通过 VPC 网络发送所有出站流量。private-ranges-only:仅发送通过 VPC 网络发送到内部地址的流量。

- 将 IMAGE 替换为作业容器映像的网址。

使用以下命令创建或更新作业:

gcloud run jobs replace job.yaml

部署工作器池

借助直接 VPC 出站流量,Cloud Run 工作器池可以将流量发送到没有无服务器 VPC 访问通道连接器的 VPC 网络。与工作器池本身一样,网络费用缩减至零。您还可以直接在 Cloud Run 工作器池修订版本上添加网络标记,以实现更精细的网络安全性,例如应用 VPC 防火墙规则。

您可以使用 Google Cloud CLI 通过工作器池配置直接 VPC 出站流量。

gcloud

如需通过 Google Cloud CLI 部署没有连接器的 Cloud Run 工作器池,请执行以下操作:

将

gcloud组件更新到最新版本:gcloud components update

确保已为您的项目启用了 Compute Engine API:

gcloud services enable compute.googleapis.com

使用以下命令部署 Cloud Run 工作器池:

gcloud beta run worker-pools deploy WORKER_POOL \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region=REGION

您需要进行如下替换:

- 将 WORKER_POOL 替换为 Cloud Run 工作器池的名称。工作器池名称不得超过 49 个字符,在每个区域和项目中必须使用唯一的名称,并且不得与项目中的现有服务名称相同。如果工作器池尚不存在,则此命令会在部署期间创建工作器池。您可以完全省略此参数,但如果省略它,系统会提示您输入工作器池名称。

- IMAGE_URL:对包含工作器池的容器映像的引用,例如

us-docker.pkg.dev/cloudrun/container/worker-pool:latest - 可选:将 NETWORK 替换为 VPC 网络的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。

- 可选:将 SUBNET 替换为子网的名称。指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 可选:将 NETWORK_TAG_NAMES 替换为要与工作器池关联的网络标记的名称(以英文逗号分隔)。对于服务,网络标记在修订版本级指定。每个工作器池修订版本都可以有不同的网络标记,例如

network-tag-2。 - 将 EGRESS_SETTING 替换为出站流量设置值:

all-traffic:通过 VPC 网络发送所有出站流量。private-ranges-only:仅发送通过 VPC 网络发送到内部地址的流量。

- 将 REGION 替换为工作器池所在的区域。

如需验证工作器池是否在 VPC 网络上,请运行以下命令:

gcloud beta run worker-pools describe WORKER_POOL \ --region=REGION

您需要进行如下替换:

- 将

WORKER_POOL替换为工作器池的名称。 - 将

REGION替换为您在上一步中指定的工作器池所在的区域。

输出应包含网络的名称、子网和出站流量设置,例如:

VPC access: Network: default Subnet: subnet Egress: private-ranges-only- 将

现在,您可以根据防火墙规则允许将来自 Cloud Run 工作器池的请求发送到 VPC 网络上的任何资源。

设置双栈服务和作业

如需在 Cloud Run 服务或作业中添加具有内部 IPv6 范围的双栈子网,请参阅设置双栈服务和作业。

使用防火墙规则限制访问权限

使用 VPC 防火墙规则限制对 VPC 网络中资源的访问权限。使用以下策略之一添加这些限制:

出站网络标记

在出站防火墙规则中使用网络标记,额外增加一层网络安全。

控制台

如需将网络标记与服务或作业关联,请执行以下操作:

在 Google Cloud 控制台中,前往 Cloud Run 页面。

点击要与网络标记关联的服务或作业,然后针对服务点击修改和部署新修订版本,或针对作业点击修改。

针对服务,点击网络标签页,或针对作业,点击连接标签页。

确保您已选择连接到 VPC 以接收出站流量和将流量直接发送到 VPC。

在子网字段中,选择您的服务用于接收 IP 地址的子网。您可以在同一子网上部署或执行多个服务或作业。

在网络标记字段中,输入要与服务或作业关联的网络标记的名称。

点击部署或更新。

对于服务,每个服务修订版本都可以有一组不同的网络标记,因为网络标记是在修订版本级层指定的。对于作业,作业执行的网络标记与创建作业执行时作业的网络标记相同。

gcloud

如需将网络标记与服务或作业关联,请使用 gcloud run deploy 命令:

gcloud run deploy SERVICE_JOB_NAME \ --image=IMAGE_URL \ --network=NETWORK \ --subnet=SUBNET \ --network-tags=NETWORK_TAG_NAMES \ --region=REGION

替换以下内容:

- 将 SERVICE_JOB_NAME 替换为您的服务或作业的名称。

- 将 IMAGE_URL 替换为服务或作业的映像网址。

- 将 NETWORK 替换为 VPC 网络的名称。

- 将 SUBNET 替换为您的子网名称。 指定 VPC 网络或子网,或同时指定两者。如果您仅指定网络,则子网会使用与网络相同的名称。您可以在同一子网上部署或执行多个服务、作业或工作器池。

- 将 NETWORK_TAG_NAMES 替换为网络标记的名称或以逗号分隔的网络标记列表。

- 将 REGION 替换为您的区域名称。

对于服务,每个服务修订版本都可以有一组不同的网络标记,因为网络标记是在修订版本级层指定的。对于作业,作业执行的网络标记与创建作业执行时作业的网络标记相同。

断开 Cloud Run 资源的连接

根据您拥有的 Cloud Run 资源,请参阅以下部分之一中的说明:

断开服务连接

控制台

如需从 VPC 网络中移除服务,请执行以下操作:

点击要移除的服务,然后点击修改和部署新的修订版本。

点击网络标签页。

清除连接到 VPC 以获取出站流量。

点击部署。

如需验证您的服务是否不再位于 VPC 网络上,请点击网络标签页。VPC 卡片中不再列出网络和子网。

如需仅移除网络标记,同时保持服务与 VPC 网络的连接,请执行以下操作:

点击包含要移除的网络标记的服务,然后点击修改和部署新的修订版本。

点击网络标签页。

清除您不再希望与服务关联的网络标记的名称。

点击部署。

gcloud

如需从 VPC 网络中移除服务,请运行以下命令:

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network

如需仅移除网络标记,同时保持服务与 VPC 网络的连接,请运行以下命令:

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network-tags

替换以下内容:

- SERVICE_NAME:Cloud Run 服务的名称。

- REGION:Cloud Run 服务的区域。

YAML

如需从 VPC 网络中移除服务,请执行以下操作:

下载服务的 YAML 配置:

gcloud run services describe SERVICE_NAME --format export > service.yaml

从

service.yaml文件中移除以下内容:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

其中

- NETWORK:您的 VPC 网络的名称。

- SUBNET:您的子网的名称。

- 可选:NETWORK_TAG_NAMES:网络标记的名称(如果已将其与服务关联)。

通过运行以下命令来部署服务修订版本:

gcloud run services replace service.yaml

如需仅移除网络标记,同时保持服务与 VPC 网络的连接,请执行以下操作:

下载服务的 YAML 配置:

gcloud run services describe SERVICE_NAME --format export > service.yaml

从

service.yaml文件的内容中移除tags变量,并保持network和subnetwork变量不变,如以下示例所示:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

其中

- NETWORK:您的 VPC 网络的名称。

- SUBNET:您的子网的名称。

通过运行以下命令来部署服务修订版本:

gcloud run services replace service.yaml

断开连接作业

控制台

如需从 VPC 网络中移除作业,请执行以下操作:

点击要移除的作业,然后点击修改和部署新的修订版本。

点击连接标签页。

清除连接到 VPC 以获取出站流量。

点击更新。

如需验证您的作业是否不再位于 VPC 网络上,请点击配置标签页。VPC 卡片中不再列出网络和子网。

如需仅移除网络标记,同时保持作业与 VPC 网络连接,请执行以下操作:

点击包含要移除的网络标记的作业,然后点击修改和部署新的修订版本。

点击连接标签页。

清除您不再希望与作业关联的网络标记的名称。

点击更新。

gcloud

如需从 VPC 网络中移除作业,请运行以下命令:

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network

如需仅移除网络标记,同时保持作业与 VPC 网络的连接,请运行以下命令:

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network-tags

替换以下内容:

- JOB_NAME:Cloud Run 作业的名称

- REGION:Cloud Run 作业所在的区域。

YAML

如需从 VPC 网络中移除作业,请执行以下操作:

下载作业的 YAML 配置:

gcloud run jobs describe JOB_NAME --format export > job.yaml

从

job.yaml文件中移除以下内容:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

替换以下内容:

- NETWORK:您的 VPC 网络的名称。

- SUBNET:您的子网的名称。

- 可选:如果您已将网络标记与作业相关联,则将 NETWORK_TAG_NAMES 替换为网络标记的名称。

运行以下命令以更新作业:

gcloud run jobs replace job.yaml

如需仅移除网络标记,同时保持作业与 VPC 网络连接,请执行以下操作:

下载作业的 YAML 配置:

gcloud run jobs describe JOB_NAME --format export > job.yaml

从

job.yaml文件的内容中移除tags变量,并保持network和subnetwork变量不变,如以下示例所示:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

替换以下内容:

- NETWORK:您的 VPC 网络的名称。

- SUBNET:您的子网的名称。

运行以下命令以更新作业:

gcloud run jobs replace job.yaml

断开工作器池的连接

gcloud

如需从 VPC 网络中移除工作器池,请运行以下命令:

gcloud beta run worker-pools update WORKER_POOL --region=REGION \ --clear-network

如需仅移除网络标记,同时保持工作器池与 VPC 网络的连接,请运行以下命令:

gcloud beta run worker-pools update WORKER_POOL --region=REGION \ --clear-network-tags

替换以下内容:

- WORKER_POOL:Cloud Run 工作器池的名称。

- REGION:Cloud Run 工作器池所在的区域。

问题排查

无法删除子网

如需删除子网,您必须先删除或重新部署使用该子网的所有资源。如果 Cloud Run 使用子网,请将 Cloud Run 服务或作业与 VPC 网络断开连接,或将其移至其他子网,然后才能删除子网。

直接 VPC 出站流量子网用尽 IPv4 地址

尝试部署时发生以下错误:

Instance failed to start because of insufficient free IP addresses in the subnetwork SUBNET_ID when attempting to create an address in the subnetwork. Please consider moving to a subnetwork with more available IP addresses.

如果 VPC 网络的子网用尽 IP 地址,则由 Cloud Logging 记录。发生这种情况时,Cloud Run 无法启动更多服务实例或作业任务,直到更多 IPv4 地址变为可用。

如需解决此问题,请遵循 IP 地址耗尽策略。

查看分配的 IP 地址

如需查看 Cloud Run 分配的 IP 地址,请前往 Google Cloud 控制台中的 IP 地址页面,或从 Google Cloud CLI 运行以下命令:

gcloud compute addresses list

自定义 MTU 的问题

如果您在使用自定义 MTU 时遇到问题,请确保使用 Cloud Run 的默认 MTU 设置。