ジョブで、API キー、パスワード、証明書などの機密情報を必要とする依存関係が必要になることがあります。Cloud Run の場合、このタイプの機密情報を Secret Manager で作成したシークレットに保存することをおすすめします。

コンテナでシークレットを使用するには、次の 2 つの方法があります。

- 各シークレットをボリュームとしてマウントし、そのシークレットをファイルとしてコンテナで利用できるようにします。ボリュームを読み取ると常に Secret Manager からシークレット値が取得されます。これは、最新のバージョンで使用できます。この方法はシークレット ローテーションでも有効です。

- 環境変数を使用してシークレットを渡します。環境変数はインスタンスの起動時に解決されるため、この方法を使用する場合は、最新ではなく、特定のバージョンにシークレットを固定することをおすすめします。

詳細については、Secret Manager のベスト プラクティスのドキュメントをご覧ください。

デプロイ時とランタイムにシークレットを確認する方法

ジョブの作成時に、環境変数として使用されるシークレットまたはボリュームとしてマウントされたシークレットがすべてチェックされ、コンテナの実行に使用されるサービス アカウントがそれらにアクセスできることを確認します。いずれかのチェックに失敗すると、ジョブの作成は失敗します。

ラインタイムにインスタンスが起動したときに、次の処理が実行されます。

- シークレットが環境変数の場合、インスタンスの開始前にシークレットの値が取得されます。シークレットの取得に失敗した場合、インスタンスは開始しません。

- シークレットがボリュームとしてマウントされている場合、インスタンスの起動時にチェックは行われません。ただし、ランタイムにシークレットにアクセスできない場合、マウントされたボリュームの読み取りに失敗します。

ボリュームの所有権は実行環境とデプロイタイプによって異なる

第 2 世代の実行環境(ジョブの場合)を使用して Secret Volume をマウントする場合、ボリュームは root に所有されます。

始める前に

-

Enable the Secret Manager API.

- 既存のシークレットを使用するか、シークレットの作成の説明に沿って Secret Manager でシークレットを作成します。

必要なロール

シークレットを構成するために必要な権限を取得するには、次の IAM ロールを付与するよう管理者に依頼してください。

- Cloud Run ジョブに対する Cloud Run 管理者(

roles/run.admin) -

サービス ID に対するサービス アカウント ユーザー(

roles/iam.serviceAccountUser)

Cloud Run がシークレットにアクセスできるようにするには、サービス ID に次のロールが必要です。

- Secret Manager のシークレット アクセサー(

roles/secretmanager.secretAccessor)

サービス ID プリンシパルを Secret Manager のシークレット アクセサー ロールに追加する方法については、シークレットへのアクセスを管理するをご覧ください。

Cloud Run に関連付けられている IAM ロールと権限のリストについては、Cloud Run IAM ロールと Cloud Run IAM 権限をご覧ください。Cloud Run ジョブがGoogle Cloud API(Cloud クライアント ライブラリなど)と連携している場合は、サービス ID の構成ガイドをご覧ください。ロールの付与の詳細については、デプロイ権限とアクセスの管理をご覧ください。

Cloud Run がシークレットにアクセスできるようにする

Google Cloud コンソール、Google Cloud CLI、または YAML を使用して、ジョブでシークレットを利用できるようにします。

コンソール

Google Cloud コンソールで、Cloud Run の [ジョブ] ページに移動します。

メニューから [ジョブ] を選択し、[コンテナをデプロイ] をクリックして、ジョブの初期設定ページに入力します。既存のジョブを構成する場合は、ジョブをクリックして [編集] をクリックします。

[コンテナ、ボリューム、接続、セキュリティ] をクリックして、ジョブのプロパティ ページを開きます。

[変数とシークレット] タブをクリックします。

- [変数とシークレット] タブで、次の操作を行います。

シークレットを環境変数として公開するには:

- [コンテナ] タブをクリックします。

- [変数とシークレット] タブで、[シークレットを参照] をクリックします。

- [名前 1] フィールドに、環境変数の名前を入力します。

- [シークレット] リストから、使用するシークレットを選択します。

- [バージョン 1] リストから、参照するシークレットのバージョンを選択します。

- [完了] をクリックします。

- [作成] または [デプロイ] をクリックします。

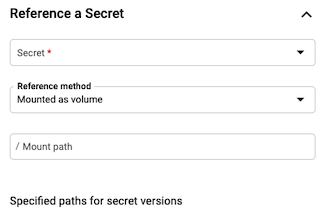

シークレットをボリュームとしてマウントするには:

- [ボリューム] タブをクリックし、[ボリュームを追加] を選択します。

- [ボリュームのタイプ] リストから、[シークレット] を選択します。

- [ボリューム名] フィールドに名前を入力するか、デフォルト名を使用します。

- [シークレット] リストから、使用するシークレットを選択します。

- [パス 1] フィールドに、マウントするファイルの名前を入力します。

- [バージョン 1] リストで、参照するシークレットのバージョンを選択します。デフォルトでは最新バージョンが選択されます。必要に応じて特定のバージョンを選択できます。

- [完了] をクリックします。

- [コンテナ] タブに移動して、シークレットをコンテナにマウントします。

- [ボリュームのマウント] タブで、[ボリュームをマウント] をクリックします。

- [名前 1] リストからボリューム名を選択します。

- [マウントパス 1] フィールドに、このシークレットのマウントパスを入力します。これは、シークレットのすべてのバージョンが配置されるディレクトリです。

- [完了] をクリックします。

- [作成] または [デプロイ] をクリックします。

- [変数とシークレット] タブで、次の操作を行います。

[作成] または [更新] をクリックします。

gcloud

新しいジョブの作成時に環境変数でシークレットを指定するには:

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --set-secrets ENV_VAR_NAME=SECRET_NAME:VERSION

次のように置き換えます。

- JOB_NAME: ジョブの名前。

- ENV_VAR_NAME: シークレットに使用する環境変数の名前。

- SECRET_NAME: 同じプロジェクト内のシークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。 - IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。

カンマ区切りのリストを使用して、複数の環境変数 / シークレットのペアを指定できます。

ジョブを更新するときに、環境変数でシークレットを指定するには:

gcloud run jobs update JOB_NAME \ --set-secrets ENV_VAR_NAME=SECRET_NAME:VERSION

ジョブの作成時にシークレットをボリュームとしてマウントするには:

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --set-secrets=PATH=SECRET_NAME:VERSION

次のように置き換えます。

- JOB_NAME: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - SECRET_NAME: 同じプロジェクト内のシークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。

既存のジョブのシークレットを更新するには:

gcloud run jobs update JOB_NAME \ --update-secrets=PATH=SECRET_NAME:VERSION

YAML

API の互換性には制約があるため、シークレットの場所はアノテーションに保存する必要があります。

新しいジョブを作成する場合は、この手順をスキップします。既存のジョブを更新する場合は、その YAML 構成をダウンロードします。

gcloud run jobs describe JOB_NAME --format export > job.yaml

環境変数として公開されたシークレットの場合:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB spec: template: spec: template: spec: containers: - env: - name: SECRET_NAME valueFrom: secretKeyRef: key: VERSION name: SECRET_LOOKUP_NAME image: IMAGE_URL

次のように置き換えます。

- JOB: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。 - SECRET_LOOKUP_NAME: 有効なシークレット名の構文を持つ任意の名前(例:

my-secret)。SECRET_NAME と同じ値にすることもできます。

ファイルパスとしてマウントされたシークレットの場合:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME spec: template: spec: template: spec: containers: - image: IMAGE_URL volumeMounts: - mountPath: MOUNT_PATH name: VOLUME_NAME volumes: - name: VOLUME_NAME secret: items: - key: VERSION path: FILENAME secretName: SECRET_LOOKUP_NAME

次のように置き換えます。

- JOB_NAME: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - PROJECT_NUMBER: シークレットが作成されたプロジェクトのプロジェクト番号。

- SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。 - SECRET_LOOKUP_NAME: 有効なシークレット名の構文を持つ任意の名前(例:

my-secret)。SECRET_NAME と同じ値にすることもできます。 - VOLUME_NAME: 任意の名前(例:

my-volume)。SECRET_NAME と同じ値にすることもできます。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。

Terraform 構成のgoogle_cloud_run_v2_job リソースに次の内容を追加します。環境変数として公開されたシークレットの場合:

resource "google_cloud_run_v2_job" "default" {

name = "JOB_NAME"

location = "REGION"

template {

template {

containers {

image = "IMAGE_URL"

env {

name = "SECRET_NAME"

value_source {

secret_key_ref {

secret = "SECRET_NAME"

version = "VERSION"

}

}

}

}

}

}

}

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- REGION: Google Cloud のリージョン。例:

europe-west1 - IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。

シークレットをファイルパスとしてマウントする場合:

resource "google_cloud_run_v2_job" "default" {

name = "JOB_NAME"

location = "REGION"

template {

template {

containers {

image = "IMAGE_URL"

volume_mounts {

name = "VOLUME_NAME"

mount_path = "MOUNT_PATH"

}

}

volumes {

name = "VOLUME_NAME"

secret {

secret = "SECRET_NAME"

}

}

}

}

}

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- REGION: Google Cloud のリージョン。例:

europe-west1 - IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - VOLUME_NAME: 任意の名前(例:

my-volume)。SECRET_NAMEと同じ値にすることもできます。 - MOUNT_PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - SECRET_NAME: シークレット名(例:

mysecret)。

他のプロジェクトのシークレットを参照する

プロジェクトのサービス アカウントにシークレットへのアクセスが許可されている場合、別のプロジェクトのシークレットを参照できます。

コンソール

Google Cloud コンソールで、Cloud Run の [ジョブ] ページに移動します。

メニューから [ジョブ] を選択し、[コンテナをデプロイ] をクリックして、ジョブの初期設定ページに入力します。既存のジョブを構成する場合は、ジョブをクリックして [編集] をクリックします。

[コンテナ、ボリューム、接続、セキュリティ] をクリックして、ジョブのプロパティ ページを開きます。

[変数とシークレット] タブをクリックします。

- [変数とシークレット] タブで、次の操作を行います。

シークレットを環境変数として公開するには:

- [コンテナ] タブをクリックします。

- [変数とシークレット] タブで、[シークレットを参照] をクリックします。

- [名前 1] フィールドに、環境変数の名前を入力します。

- [シークレット] リストで、[シークレットを手動で入力] をクリックします。

シークレットのリソース ID を次の形式で入力します。

projects/PROJECT_NUMBER/secrets/SECRET_NAME次のように置き換えます。

PROJECT_NUMBER: Google Cloud プロジェクト番号。プロジェクト番号を確認する方法の詳細については、プロジェクトの作成と管理をご覧ください。

SECRET_NAME: Secret Manager でのシークレットの名前。

[バージョン 1] リストから、参照するシークレットのバージョンを選択します。

[完了] をクリックします。

[作成] または [デプロイ] をクリックします。

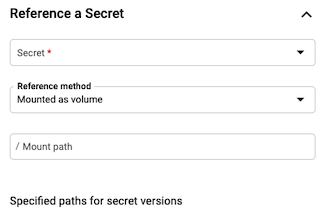

シークレットをボリュームとしてマウントするには:

- [ボリューム] タブをクリックし、[ボリュームを追加] を選択します。

- [ボリュームのタイプ] リストから、[シークレット] を選択します。

- [ボリューム名] フィールドに名前を入力するか、デフォルト名を使用します。

- [シークレット] リストで、[シークレットを手動で入力] をクリックします。

シークレットのリソース ID を次の形式で入力します。

projects/PROJECT_NUMBER/secrets/SECRET_NAME次のように置き換えます。

PROJECT_NUMBER: Google Cloud プロジェクト番号。プロジェクト番号を確認する方法の詳細については、プロジェクトの作成と管理をご覧ください。

SECRET_NAME: Secret Manager でのシークレットの名前。

[パス 1] フィールドに、マウントするファイルの名前を入力します。

[バージョン 1] リストで、参照するシークレットのバージョンを選択します。デフォルトでは最新バージョンが選択されます。必要に応じて特定のバージョンを選択できます。

[完了] をクリックします。

[コンテナ] タブに移動して、シークレットをコンテナにマウントします。

[ボリュームのマウント] タブで、[ボリュームをマウント] をクリックします。

[名前 1] リストからボリューム名を選択します。

[マウントパス 1] フィールドに、このシークレットのマウントパスを入力します。これは、シークレットのすべてのバージョンが配置されるディレクトリです。

[完了] をクリックします。

[作成] または [デプロイ] をクリックします。

- [変数とシークレット] タブで、次の操作を行います。

[作成] または [更新] をクリックします。

gcloud

ジョブの更新時にシークレットをボリュームとしてマウントするには:

gcloud run jobs update JOB_NAME \ --image IMAGE_URL \ --update-secrets=PATH=projects/PROJECT_NUMBER/secrets/SECRET_NAME:VERSION

- JOB_NAME: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - PROJECT_NUMBER: シークレットが作成されたプロジェクトのプロジェクト番号。

- SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。

YAML

新しいジョブを作成する場合は、この手順をスキップします。既存のジョブを更新する場合は、その YAML 構成をダウンロードします。

gcloud run jobs describe JOB_NAME --format export > job.yaml

API の互換性には制約があるため、シークレットの場所はアノテーションに保存する必要があります。

環境変数として公開されたシークレットの場合:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB spec: template: metadata: annotations: run.googleapis.com/secrets: SECRET_LOOKUP_NAME:projects/PROJECT_NUMBER/secrets/SECRET_NAME spec: template: spec: containers: - env: - name: SECRET_NAME valueFrom: secretKeyRef: key: VERSION name: SECRET_LOOKUP_NAME image: IMAGE_URL

次のように置き換えます。

- JOB: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。 - PROJECT_NUMBER: シークレットが作成されたプロジェクトのプロジェクト番号。

- SECRET_LOOKUP_NAME: 有効なシークレット名の構文を持つ任意の名前(例:

my-secret)。SECRET_NAME と同じ値にすることもできます。

ファイルパスとしてマウントされたシークレットの場合:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME spec: template: metadata: annotations: run.googleapis.com/secrets: SECRET_LOOKUP_NAME:projects/PROJECT_NUMBER/secrets/SECRET_NAME spec: template: spec: containers: - image: IMAGE_URL volumeMounts: - mountPath: MOUNT_PATH name: VOLUME_NAME volumes: - name: VOLUME_NAME secret: items: - key: VERSION path: FILENAME secretName: SECRET_LOOKUP_NAME

次のように置き換えます。

- JOB_NAME: ジョブの名前。

- IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - PROJECT_NUMBER: シークレットが作成されたプロジェクトのプロジェクト番号。

- SECRET_NAME: シークレット名(例:

mysecret)。 - VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。 - SECRET_LOOKUP_NAME: 有効なシークレット名の構文を持つ任意の名前(

my-secretなど)。SECRET_NAME と同じ値にすることもできます。 - VOLUME_NAME: 任意の名前(

my-volumeなど)。SECRET_NAME と同じ値にすることもできます。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。

Terraform 構成のgoogle_cloud_run_v2_job リソースに次の内容を追加します。環境変数として公開されたシークレットの場合:

resource "google_cloud_run_v2_job" "default" {

name = "JOB_NAME"

location = "REGION"

template {

template {

containers {

image = "IMAGE_URL"

env {

name = "SECRET_NAME"

value_source {

secret_key_ref {

secret = "projects/PROJECT_ID/secrets/SECRET_NAME"

version = "VERSION"

}

}

}

}

}

}

}

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- REGION: Google Cloud のリージョン。例:

europe-west1 - IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - SECRET_NAME: シークレット名(例:

mysecret)。 - PROJECT_ID: シークレットが作成されたプロジェクト ID。

- VERSION: シークレットのバージョン。最新バージョンには

latestまたは数字(2など)を使用します。

シークレットをファイルパスとしてマウントする場合:

resource "google_cloud_run_v2_job" "default" {

name = "JOB_NAME"

location = "REGION"

template {

template {

containers {

image = "IMAGE_URL"

volume_mounts {

name = "VOLUME_NAME"

mount_path = "MOUNT_PATH"

}

}

volumes {

name = "VOLUME_NAME"

secret {

secret = "projects/PROJECT_ID/secrets/SECRET_NAME"

}

}

}

}

}

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- REGION: Google Cloud リージョン(例:

europe-west1)。 - IMAGE_URL: コンテナ イメージへの参照(例:

us-docker.pkg.dev/cloudrun/container/job:latest)。 - VOLUME_NAME: 任意の名前(例:

my-volume)。SECRET_NAMEと同じ値にすることもできます。 - MOUNT_PATH: ボリュームのマウントパスとシークレットのファイル名。先頭にスラッシュを付ける必要があります(例:

/etc/secrets/dbconfig/password)。ここで、/etc/secrets/dbconfig/はボリュームのマウントパス、passwordはシークレットのファイル名です。 - PROJECT_ID: シークレットが作成されたプロジェクト ID。

- SECRET_NAME: シークレット名(例:

mysecret)。

シークレットの設定を表示する

Cloud Run ジョブの現在のシークレットの設定を表示するには:

コンソール

Google Cloud コンソールで、Cloud Run の [ジョブ] ページに移動します。

目的のジョブをクリックして、[ジョブの詳細] ページを開きます。

[ジョブ構成の表示と編集] をクリックします。

構成の詳細でシークレットの設定を見つけます。

gcloud

次のコマンドを使用します。

gcloud run jobs describe JOB_NAME

返された構成で、シークレットの設定を見つけます。

許可されていないパスと制限

Cloud Run では、/dev、/proc、/sys、またはそのサブディレクトリにシークレットをマウントすることはできません。

/tmp にシークレットをマウントし、第 1 世代の実行環境を使用している場合は、/tmp へのシークレットのマウントに関する既知の問題をご覧ください。

Cloud Run では、複数のボリューム マウントを同じ場所にマウントできないため、複数のシークレットを同じパスにマウントすることはできません。

ディレクトリのオーバーライド

Cloud Run でシークレットがボリュームとしてマウントされ、ボリューム マウント パスの最後のディレクトリがすでに存在する場合、既存のディレクトリ内のファイルまたはフォルダにアクセスできなくなります。

たとえば、my-secret という名前のシークレットがパス /etc/app_data にマウントされている場合、app_data ディレクトリ内のすべてのコンテンツが上書きされ、表示されるファイルは /etc/app_data/my-secret のみになります。

既存のディレクトリ内のファイルを上書きしないようにするには、シークレットをマウントするディレクトリ(/etc/app_data/secrets など)を新たに作成し、シークレットのマウントパスを /etc/app_data/secrets/my-secret にします。