Auf dieser Seite wird beschrieben, wie Sie DNSSEC (Domain Name System Security Extensions) aktivieren und deaktivieren und die DNSSEC-Bereitstellung überprüfen.

Eine konzeptionelle Übersicht über DNSSEC finden Sie in der DNSSEC-Übersicht.

DNSSEC für vorhandene verwaltete öffentliche Zonen aktivieren

So aktivieren Sie DNSSEC für vorhandene verwaltete öffentliche Zonen:

Console

Rufen Sie in der Google Cloud Console die Seite Cloud DNS auf.

Klicken Sie auf den Zonennamen, für den Sie DNSSEC aktivieren möchten.

Klicken Sie auf der Seite Zonendetails auf Bearbeiten.

Klicken Sie auf der Seite DNS-Zone bearbeiten auf DNSSEC.

Wählen Sie unter DNSSEC die Option An aus.

Klicken Sie auf Speichern.

Der ausgewählte DNSSEC-Status für die Zone wird in der Spalte DNSSEC auf der Seite Cloud DNS angezeigt.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Ersetzen Sie EXAMPLE_ZONE durch die Zonen-ID.

Terraform

DNSSEC beim Erstellen von Zonen aktivieren

So aktivieren Sie DNSSEC beim Erstellen einer Zone:

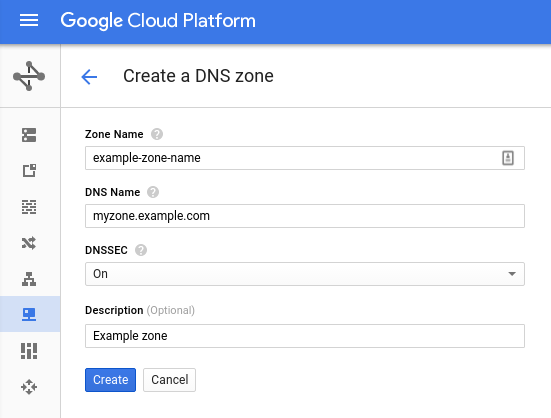

Console

Rufen Sie in der Google Cloud Console die Seite Cloud DNS auf.

Klicken Sie auf Zone erstellen.

Geben Sie im Feld Zonenname einen Namen ein.

Geben Sie im Feld DNS-Name einen Namen ein.

Wählen Sie unter DNSSEC die Option An aus.

Optional: Fügen Sie eine Beschreibung hinzu.

Klicken Sie auf Erstellen.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Ersetzen Sie EXAMPLE_ZONE durch die Zonen-ID.

DNSSEC-Bereitstellung prüfen

Achten Sie darauf, dass Sie den richtigen DS-Eintrag in der übergeordneten Zone platziert haben, um die korrekte Bereitstellung der DNSSEC-aktivierten Zone zu prüfen. Die DNSSEC-Auflösung kann fehlschlagen, wenn einer der folgenden Fälle eintritt:

- Die Konfiguration ist falsch oder Sie haben sie falsch eingegeben.

- Sie haben den falschen DS-Eintrag in der übergeordneten Zone platziert.

Verwenden Sie die folgenden Tools, um zu bestätigen, dass Sie die richtige Konfiguration haben, und den DS-Datensatz mit der richtigen Konfiguration im übergeordneten Bereich zu prüfen:

Mithilfe von Verisign DNSSEC-Debugger und Zonenmaster-Websites können Sie Ihre DNSSEC-Konfiguration validieren, bevor Sie Ihren Registrator mit Ihren Cloud DNS-Nameservern oder Ihrem DS-Eintrag aktualisieren. Eine Domain, die ordnungsgemäß für DNSSEC konfiguriert wurde, ist example.com und kann mit DNSViz aufgerufen werden.

Empfohlene TTL-Einstellungen für DNSSEC-signierte Zonen

TTL ist die Gültigkeitsdauer (in Sekunden) einer DNSSEC-signierten Zone.

Der Ablauf einer TTL richtet sich danach, wann ein Nameserver eine Antwort auf eine Abfrage sendet. DNSSEC-Signaturen hingegen laufen zu einer festgelegten Zeit ab. TTLs, die länger als die Lebensdauer einer Signatur sind, können dazu führen, dass viele Clients gleichzeitig Datensätze abrufen, wenn die DNSSEC-Signatur abläuft. Kurze TTLs können auch Probleme bei DNSSEC-validierenden Resolvern verursachen.

Weitere Empfehlungen zur TTL-Auswahl finden Sie in RFC 6781 Abschnitt 4.4.1 Zeitfaktoren und RFC 6781 Abbildung 11.

Beachten Sie beim Lesen von RFC 6781, Abschnitt 4.4.1, dass viele Signaturzeitparameter von Cloud DNS korrigiert werden und nicht geändert werden können. Die folgenden Parameter können nicht geändert werden. Dies kann jederzeit ohne vorherige Ankündigung geändert werden.

- Inception-Offset = 1 Tag

- Gültigkeitsdauer = 21 Tage

- Frist für Neuanmeldung = 3 Tage

- Aktualisierungsdauer = 18 Tage

- Jitter-Intervall = ½ Tag (oder ± 6 Stunden)

- Mindestgültigkeit für Signatur = Aktualisierungsdauer - Jitter = 17,75 Tage = 1533600

Verwenden Sie niemals eine TTL, die länger als die Gültigkeit der Signatur ist.

DNSSEC für verwaltete Zonen deaktivieren

Nachdem Sie DS-Einträge entfernt haben und diese im Cache abgelaufen sind, können Sie DNSSEC mit dem folgenden gcloud-Befehl deaktivieren:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Ersetzen Sie EXAMPLE_ZONE durch die Zonen-ID.

Nächste Schritte

- Informationen zu bestimmten DNSSEC-Konfigurationen finden Sie unter Erweitertes DNSSEC verwenden.

- Informationen zum Arbeiten mit verwalteten Zonen finden Sie unter Zonen erstellen, ändern und löschen.

- Informationen zu Lösungen für häufige Probleme, die bei der Verwendung von Cloud DNS auftreten können, finden Sie unter Fehlerbehebung.

- Eine Übersicht über Cloud DNS finden Sie in der Cloud DNS-Übersicht.