Auf dieser Seite wird beschrieben, wie Sie auf Ihre Arbeitslasten und Ressourcen in der Air-Gap-Appliance von Google Distributed Cloud (GDC) zugreifen und sie verwalten. Darin wird beschrieben, wie Sie sich authentifizieren, kubeconfig-Dateien für einen Management API-Server und einen Kubernetes-Cluster generieren und Sitzungsaktivität verwalten. Wenn Sie diese Prozesse verstehen, können Sie sicher und zuverlässig auf Ihre Projekte und Arbeitslasten zugreifen.

Sie können über die GDC-Konsole oder die gdcloud CLI auf Ihre Arbeitslasten zugreifen.

Anmelden

So melden Sie sich in der GDC-Konsole oder in einem Cluster an:

Console

Öffnen Sie die folgende URL in einem neuen Browsertab, um auf die Benutzeroberfläche der GDC-Appliance ohne Internetverbindung zuzugreifen:

https://GDC_URL

Ersetzen Sie GDC_URL durch den Domainnamen, den Sie für den Zugriff auf GDC verwenden und der vom Infrastructure Operator (IO) bereitgestellt wird. Wenn Sie eine URL zum ersten Mal öffnen, werden Sie von GDC zur Anmeldeseite Ihres Identitätsanbieters weitergeleitet, wenn der Infrastruktur-Operator (IO) die Seite konfiguriert hat.

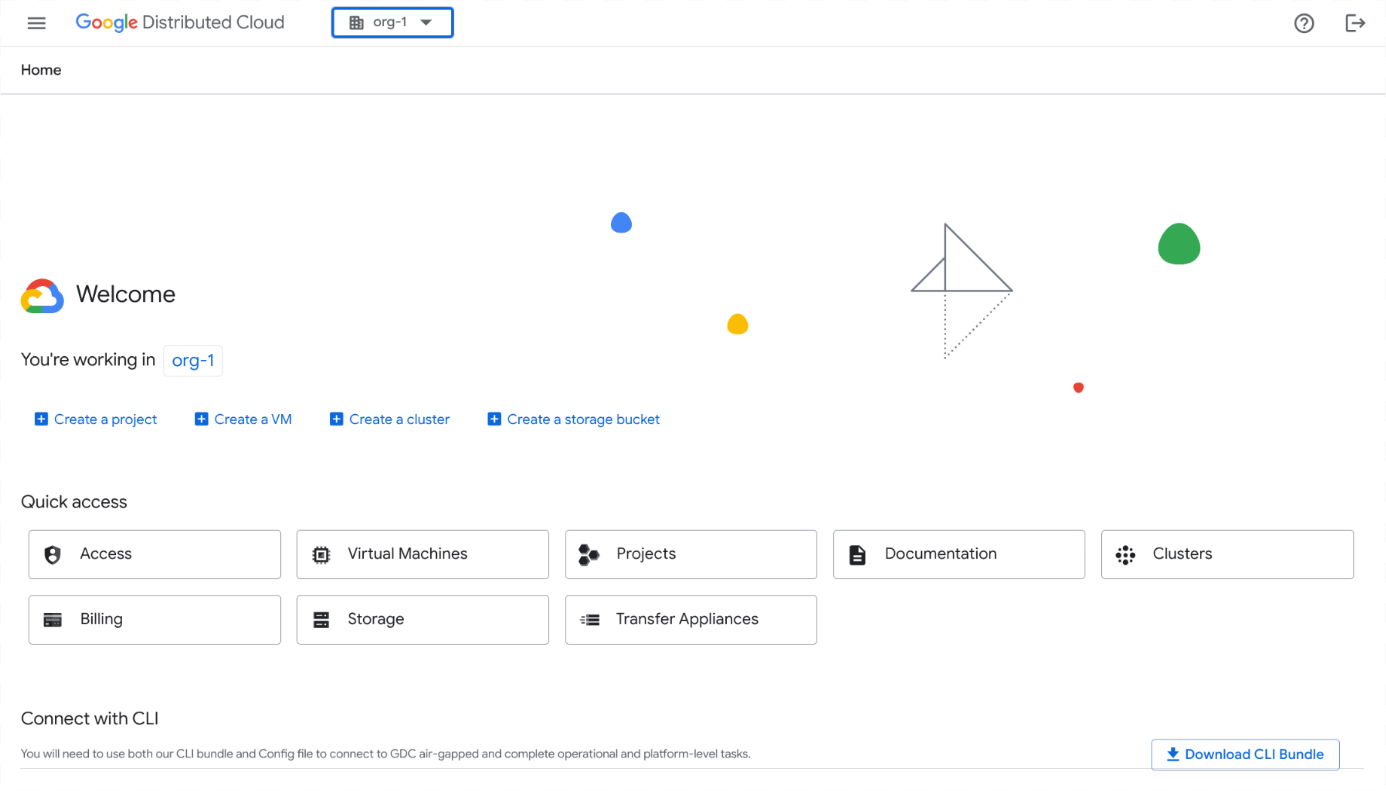

Die folgende Seite wird beispielsweise nach der Anmeldung in der Console für eine Organisation mit dem Namen „org-1“ angezeigt:

Befehlszeile

Sie können sich in jedem Cluster anmelden, für den Sie die Berechtigung zum Zugriff haben. Der CLI-Anmeldevorgang ist für alle Cluster identisch. Sie müssen nur den Clusternamen und die zugehörige kubeconfig-Datei angeben und sich separat in jedem Cluster anmelden.

Bevor Sie sich anmelden, müssen Sie Folgendes tun:

- Laden Sie die Binärdatei für die gdcloud CLI herunter und installieren Sie sie auf Ihrem System. Weitere Informationen finden Sie unter gcloud CLI herunterladen.

- Richten Sie die Standardkonfiguration der gcloud CLI ein und initialisieren Sie sie. Achten Sie darauf, die richtige Organisations-URL festzulegen, die zum Abrufen des Anmeldekonfigurationsendpunkts verwendet wird. Weitere Informationen finden Sie unter gcloud CLI installieren.

- Installieren Sie das Authentifizierungs-Plug-in

gdcloud-k8s-auth-plugin. Weitere Informationen finden Sie unter Authentifizierung der gcloud CLI.

Führen Sie die folgenden Schritte aus, um sich bei einem Cluster anzumelden:

Authentifizieren Sie Ihre gcloud CLI-Instanz, um sich anzumelden. Es gibt zwei Möglichkeiten zur Authentifizierung:

Standardanmeldung im Browser:Verwenden Sie diesen Authentifizierungsablauf, wenn Sie sich über einen Browser anmelden.

gdcloud auth loginAnmeldung auf einem sekundären Gerät:Verwenden Sie diesen Authentifizierungsvorgang, wenn auf Ihrem primären Gerät kein Browser verfügbar ist. Bei diesem Ablauf wird die Anmeldung auf dem Hauptgerät ohne Browserzugriff gestartet und auf dem Zweitgerät mit Browserzugriff fortgesetzt.

So starten Sie die Anmeldung auf Ihrem Hauptgerät ohne Browser:

gdcloud auth login --no-browserDer Befehl auf dem primären Gerät gibt einen weiteren

gdcloud-Befehl aus, den Sie in Schritt c auf dem sekundären Gerät ausführen müssen.Wiederholen Sie Schritt 1 von Bei einem Cluster anmelden, um das Zertifikat auf das sekundäre Gerät herunterzuladen.

Schließen Sie die Anmeldung auf dem sekundären Gerät ab, indem Sie den Befehl eingeben, der auf dem primären Gerät in Schritt a angezeigt wird.

Dadurch wird ein Browser geöffnet, in dem Sie sich beim konfigurierten Identitätsanbieter (IdP) anmelden können. Geben Sie den Nutzer und das Passwort an, die Sie bei der ersten Einrichtung der gcloud CLI festgelegt haben, um sich anzumelden.

Exportieren Sie die Datei mit Ihrer Nutzeridentität

kubeconfigals Variable:export KUBECONFIG=/tmp/admin-kubeconfig-with-user-identity.yamlGenerieren Sie eine

kubeconfig-Datei mit Ihrer Nutzeridentität:gdcloud clusters get-credentials CLUSTER_NAMEEine

kubeconfig-Datei wird mit Ihrer Nutzeridentität generiert. Die folgende YAML-Datei zeigt ein Beispiel:apiVersion: v1 clusters: - cluster: certificate-authority-data: <REDACTED> server: https://10.200.0.32:443 name: cluster-name contexts: - context: cluster: cluster-name user: cluster-name-anthos-default-user name: cluster-name-cluster-name-anthos-default-user current-context: cluster-name-cluster-name-anthos-default-user kind: Config preferences: {} users: - name: cluster-name-anthos-default-user user: exec: apiVersion: client.authentication.k8s.io/v1 args: - --audience=root-admin command: gdcloud-k8s-auth-plugin env: null installHint: Run 'gdcloud components install gdcloud-k8s-auth-plugin' to use plugin interactiveMode: Never provideClusterInfo: falseSo prüfen Sie, ob Sie auf den Cluster zugreifen können: Melden Sie sich mit der generierten

kubeconfig-Datei mit einer Nutzeridentität an:kubectl --kubeconfig /tmp/admin-kubeconfig-with-user-identity.yaml version

Abmelden

So melden Sie sich von der GDC Console ab:

Console

Klicken Sie in der Menüleiste auf Abmelden.

Befehlszeile

Von der CLI abmelden:

gdcloud auth revoke

kubeconfig-Datei manuell generieren

Wenn Sie Ressourcen mit der kubectl-Befehlszeile verwalten, indem Sie KRM-APIs direkt aufrufen, müssen Sie die kubeconfig-Datei für den Cluster generieren, der Ihre Ressource hostet. Das hängt vom Ressourcentyp ab, den Sie verwalten. In der Dokumentation der Ressource finden Sie Informationen zur benötigten kubeconfig-Datei.

Führen Sie die entsprechende Einrichtung basierend auf Ihrem Ressourcentyp durch.

Verwaltungs-API-Serverressourcen

Führen Sie die folgenden Schritte aus, um die kubeconfig-Datei für den Management API-Server zu generieren:

Legen Sie die Umgebungsvariable

MANAGEMENT_API_SERVERfest:export MANAGEMENT_API_SERVER="root-admin"Generieren Sie die kubeconfig-Datei des Management API-Servers und validieren Sie die Anmeldedaten:

export KUBECONFIG=${HOME}/${MANAGEMENT_API_SERVER:?}-kubeconfig.yaml rm ${KUBECONFIG:?} gdcloud clusters get-credentials ${MANAGEMENT_API_SERVER:?} [[ $(kubectl config current-context) == *${MANAGEMENT_API_SERVER:?}* ]] && echo "Success. Your kubeconfig is at $KUBECONFIG" || echo "Failure"Mit dem Befehl

rm ${KUBECONFIG:?}wird die vorhandene kubeconfig-Datei im Home-Verzeichnis entfernt. Wenn Sie eine neue kubeconfig-Datei generieren, wird die vorhandene Datei überschrieben. Wenn Sie die vorhandene Datei nicht überschreiben oder entfernen möchten, sichern Sie sie an einem anderen sicheren Ort.

Kubernetes-Clusterressourcen

Führen Sie die folgenden Schritte aus, um die kubeconfig-Datei für den Bare Metal-Kubernetes-Cluster zu generieren:

Legen Sie die Umgebungsvariable

KUBERNETES_CLUSTERfest:export KUBERNETES_CLUSTER="root-infra"Generieren Sie die kubeconfig-Datei für den Kubernetes-Cluster und validieren Sie die Anmeldedaten:

export KUBECONFIG=${HOME}/${KUBERNETES_CLUSTER:?}-kubeconfig.yaml rm ${KUBECONFIG:?} gdcloud clusters get-credentials ${KUBERNETES_CLUSTER:?} [[ $(kubectl config current-context) == *${KUBERNETES_CLUSTER:?}* ]] && echo "Success. Your kubeconfig is at $KUBECONFIG" || echo "Failure"Mit dem Befehl

rm ${KUBECONFIG:?}wird die vorhandene kubeconfig-Datei im Home-Verzeichnis entfernt. Wenn Sie eine neue kubeconfig-Datei generieren, wird die vorhandene Datei überschrieben. Wenn Sie die vorhandene Datei nicht überschreiben oder entfernen möchten, sichern Sie sie an einem anderen sicheren Ort.

Abmeldung bei Inaktivität

Nach 15 Minuten oder mehr Inaktivität in einer Sitzung werden Sie von der GDC-Konsole und der gdcloud-CLI abgemeldet. Bei GDC gilt eine Sitzung als inaktiv, wenn während einer offenen Sitzung keine aktiven Aktionen von Ihnen erfolgen, z. B. keine Maus- oder Tastaturbewegungen. Eine aktive Sitzung kann bis zu zwölf Stunden dauern, wenn Nutzeraktivitäten gemessen werden.

Console

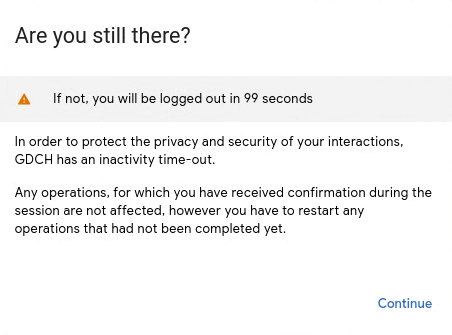

Bei Inaktivität während einer Sitzung werden Sie aus der GDC-Konsole abgemeldet. Zwei Minuten bevor Sie aufgrund von Inaktivität von der GDC-Konsole abgemeldet werden, wird ein Dialogfeld angezeigt, in dem Sie vor der Abmeldung gewarnt werden:

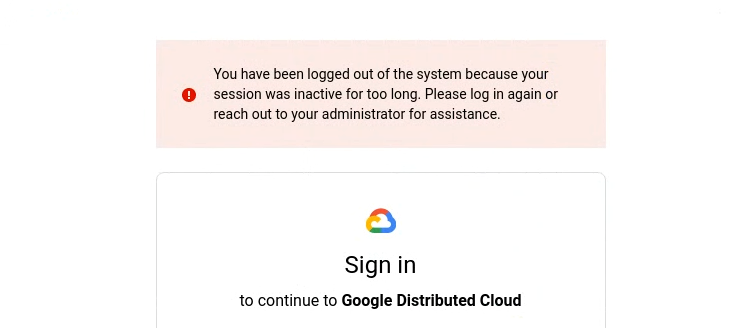

Nachdem Sie aufgrund von Inaktivität abgemeldet wurden, wird der folgende Bildschirm angezeigt:

Wenn Sie sich wieder in der GDC-Konsole anmelden möchten, wählen Sie Ihren Identitätsanbieter aus und geben Sie Ihre Anmeldedaten ein. Wenn Sie einen Dienst wie das Monitoring-Dashboard verwenden und Sie aufgrund von Inaktivität aus der GDC-Konsole abgemeldet werden, melden Sie sich wieder an, um Zugriff zu erhalten.

Befehlszeile

Bei Inaktivität während der Sitzung werden Sie von der gcloud CLI abgemeldet. Nachdem Sie sich mit der gcloud CLI abgemeldet haben und versuchen, einen Befehl auszuführen, erhalten Sie einen Autorisierungsfehler:

Error: error when creating kube client: unable to create k8sclient: Unauthorized

Wenn Sie sich wieder in der gcloud CLI anmelden möchten, folgen Sie der CLI-Anleitung unter Anmelden.

kubectl

Die gdcloud CLI lässt Ihre kubeconfig-Dateien nach Inaktivität der Sitzung ablaufen. Wenn Sie versuchen, einen kubectl-Befehl nach einer Inaktivitätsphase auszuführen, erhalten Sie einen Autorisierungsfehler:

error: You must be logged in to the server (Unauthorized)

Wenn Sie sich wieder anmelden und Ihre kubeconfig-Datei verwenden möchten, folgen Sie der Anleitung unter Anmelden. Bei jedem Sitzungs-Timeout müssen Sie Ihre kubeconfig-Dateien neu generieren.

Anmelde- und neue Nutzeraktivitäten im Blick behalten

Aktivitäten wie die Anmeldung werden als Audit-Logs exportiert. Weitere Informationen zum Ansehen von Audit-Logs finden Sie unter Audit-Logs.