Halaman ini menjelaskan cara melihat informasi keamanan tentang image container yang Anda deploy. Anda dapat melihat informasi ini di panel samping Insight keamanan untuk Cloud Deploy di konsol Google Cloud.

Panel samping Insight keamanan memberikan ringkasan tingkat tinggi tentang beberapa metrik keamanan. Anda dapat menggunakan panel ini untuk mengidentifikasi dan memitigasi risiko dalam gambar yang Anda deploy.

Panel ini menampilkan informasi berikut:

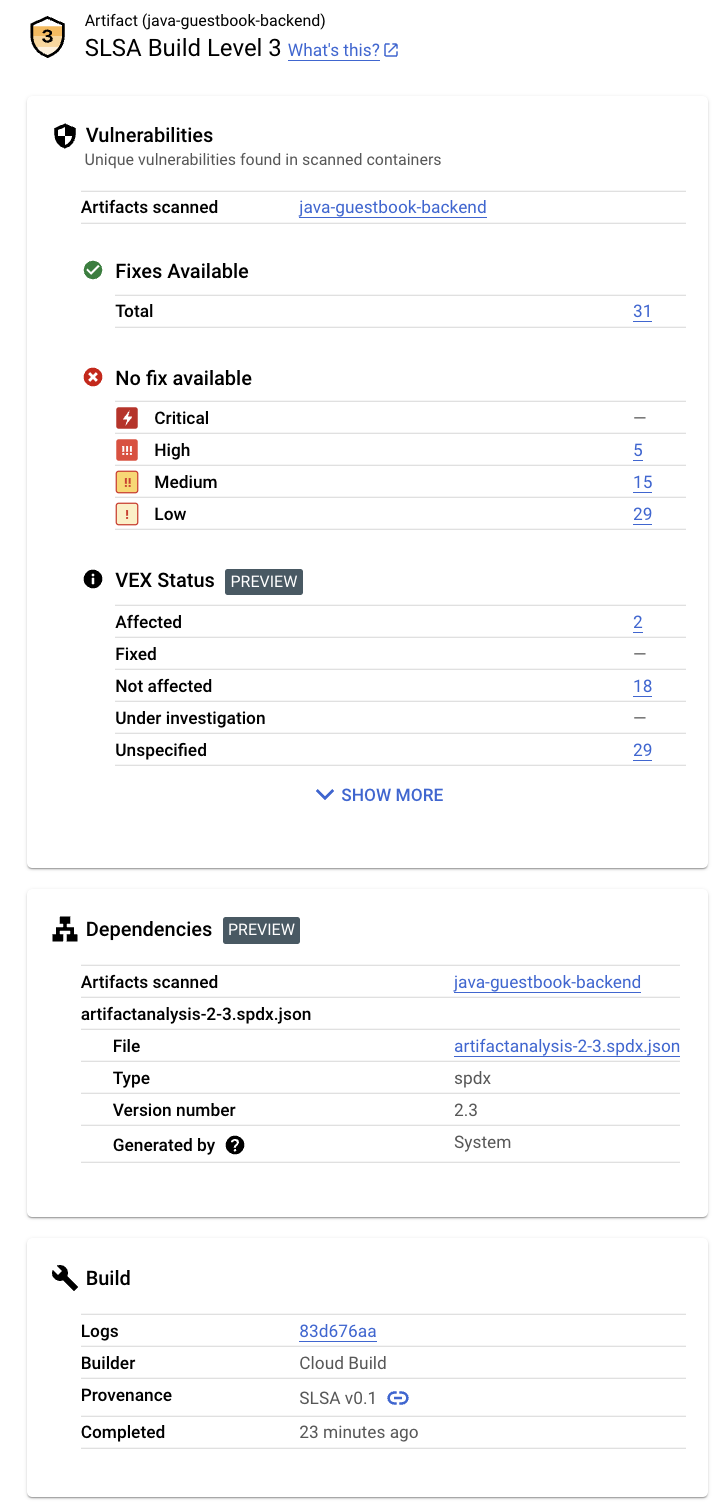

Level build SLSA

Mengidentifikasi tingkat kematangan proses build software Anda sesuai dengan spesifikasi Supply-chain Levels for Software Artifacts (SLSA).

Kerentanan

Mencantumkan kerentanan yang ditemukan di artefak Anda.

Status VEX

Status Vulnerability Exploitability eXchange(VEX) untuk artefak build.

SBOM

Software bill of materials (SBOM) untuk artefak build.

Detail build

Menyertakan informasi tentang build.

Persyaratan

Insight keamanan hanya tersedia untuk image container yang memenuhi persyaratan berikut:

Pemindaian kerentanan harus diaktifkan.

Peran Identity and Access Management yang diperlukan harus diberikan, dalam project tempat Analisis Artefak berjalan.

Nama image, sebagai bagian dari pembuatan rilis, harus memenuhi syarat SHA.

Jika image ditampilkan di tab Artifacts di Cloud Deploy tanpa hash SHA256, Anda mungkin perlu mem-build ulang image tersebut.

Aktifkan pemindaian kerentanan

Informasi yang ditampilkan di panel Security Insights berasal dari Artifact Analysis dan mungkin dari Cloud Build. Artifact Analysis adalah layanan yang menyediakan pemindaian terintegrasi on-demand atau otomatis untuk image container dasar, Maven, dan paket Go dalam container, serta untuk paket Maven yang tidak di-containerisasi.

Untuk menerima semua insight keamanan yang tersedia, Anda harus mengaktifkan pemindaian risiko:

Untuk mengaktifkan pemindaian kerentanan, aktifkan API yang diperlukan.

Build image container Anda, dan simpan di Artifact Registry. Artifact Analysis secara otomatis memindai artefak build.

Pemindaian kerentanan mungkin memerlukan waktu beberapa menit, bergantung pada ukuran image container Anda.

Untuk mengetahui informasi selengkapnya tentang pemindaian kerentanan, lihat Pemindaian saat push.

Pemindaian dikenai biaya. Lihat Halaman harga untuk mengetahui informasi harga.

Memberikan izin untuk melihat insight

Untuk melihat insight keamanan di Cloud Deploy, Anda memerlukan peran IAM yang dijelaskan di sini, atau peran dengan izin yang setara. Jika Artifact Registry dan Artifact Analysis berjalan di project yang berbeda, Anda harus menambahkan peran Artifact Analysis Occurrences Viewer, atau izin yang setara, di project tempat Artifact Analysis berjalan.

Cloud Build Viewer (

roles/cloudbuild.builds.viewer)Melihat insight untuk build.

Artifact Analysis Viewer (

roles/containeranalysis.occurrences.viewer)Melihat kerentanan dan informasi dependensi lainnya.

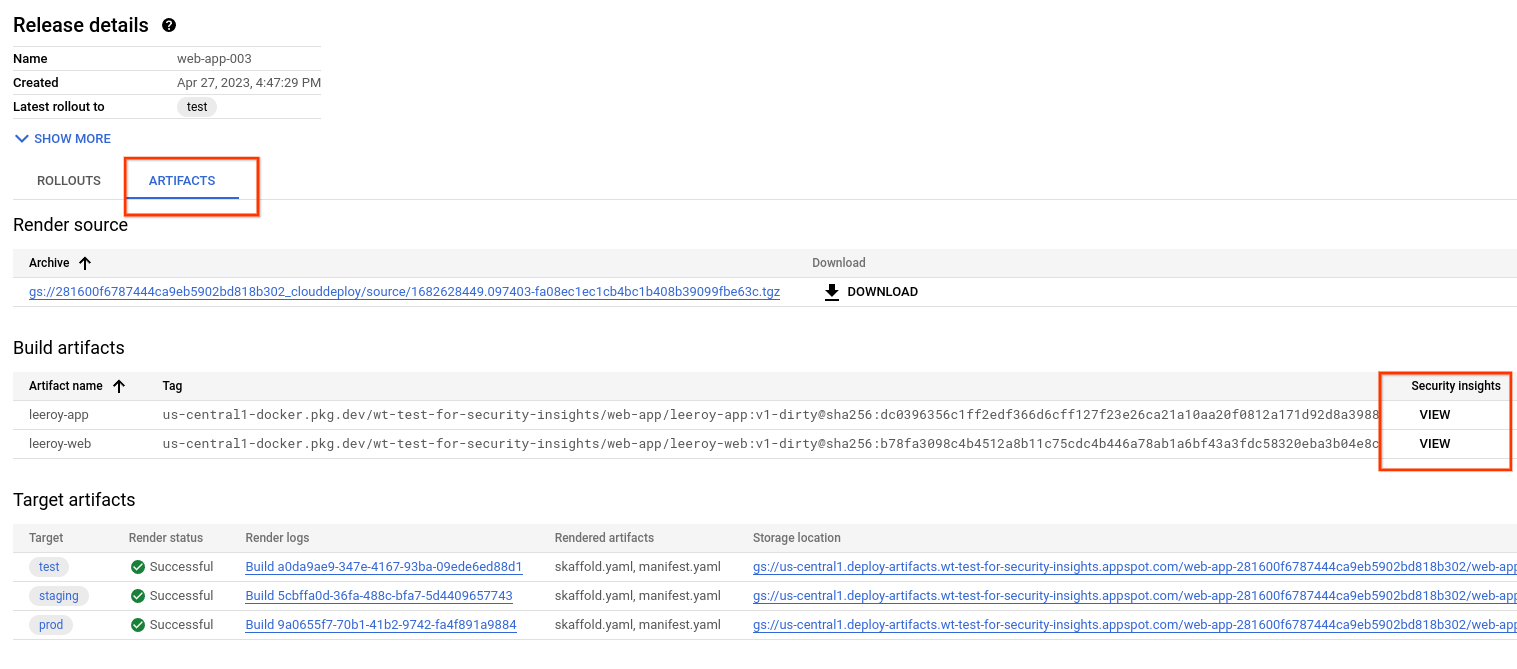

Melihat insight keamanan di Cloud Deploy

Buka halaman Delivery pipeline Cloud Deploy di konsol Google Cloud:

Jika perlu, pilih project yang menyertakan pipeline dan rilis yang mengirimkan image container yang insight keamanannya ingin Anda lihat.

Klik nama pipeline pengiriman.

Detail pipeline pengiriman ditampilkan.

Dari halaman detail Pipeline pengiriman, pilih rilis yang mengirimkan gambar penampung.

Di halaman Detail rilis, pilih tab Artefak.

Penampung yang dikirim oleh rilis yang dipilih tercantum di bagian Build artifacts. Untuk setiap penampung, kolom Insight keamanan menyertakan link Lihat.

Klik link Lihat di samping nama artefak yang detail keamanannya ingin Anda lihat.

Panel Insight keamanan ditampilkan, yang menampilkan informasi keamanan yang tersedia untuk artefak ini. Bagian berikut menjelaskan informasi ini secara lebih mendetail.

Level SLSA

SLSA adalah pedoman keamanan standar industri yang ditetapkan untuk produsen dan konsumen software. Standar ini menetapkan empat tingkat keyakinan dalam keamanan software Anda.

Kerentanan

Kartu Kerentanan menampilkan kemunculan kerentanan, perbaikan yang tersedia, dan status VEX untuk artefak build.

Artifact Analysis mendukung pemindaian image container yang dikirim ke Artifact Registry. Pemindaian mendeteksi kerentanan dalam paket sistem operasi, dan dalam paket aplikasi yang dibuat di Python, Node.js, Java (Maven), atau Go.

Hasil pemindaian diatur berdasarkan tingkat keparahan. Tingkat keparahan adalah penilaian kualitatif berdasarkan eksploitasi, cakupan, dampak, dan kematangan kerentanan.

Klik nama image untuk melihat artefak yang telah dipindai untuk menemukan kerentanan.

Untuk setiap image container yang dikirim ke Artifact Registry, Artifact Analysis dapat menyimpan pernyataan VEX terkait. VEX adalah jenis saran keamanan yang menunjukkan apakah produk terpengaruh oleh kerentanan yang diketahui.

Setiap pernyataan VEX memberikan:

- Penerbit Pernyataan VEX

- Artefak yang pernyataannya ditulis

- Penilaian kerentanan (status VEX) untuk setiap CVE

Dependensi

Kartu Dependencies menampilkan daftar SBOM yang menyertakan daftar dependensi.

Saat Anda mem-build image container menggunakan Cloud Build dan mengirimnya ke Artifact Registry, Analisis Artefak dapat membuat data SBOM untuk image yang dikirim.

SBOM adalah inventaris lengkap aplikasi, yang mengidentifikasi paket yang digunakan software Anda. Kontennya dapat mencakup software pihak ketiga dari vendor, artefak internal, dan library open source.

Detail build

Detail build mencakup hal berikut:

Link ke log Cloud Build

Nama builder yang mem-build image

Tanggal/waktu build

Membuat asal, dalam format JSON

Langkah selanjutnya

Coba panduan memulai Men-deploy aplikasi ke GKE dan melihat insight keamanan

Coba panduan memulai Men-deploy aplikasi ke Cloud Run dan melihat insight keamanan

Pelajari cara menyimpan dan melihat log build.