Mit der Secret Manager-Integration von Cloud Code können Sie in Ihrer IDE Secrets erstellen, aufrufen, aktualisieren und verwenden, ohne dass sie in Ihrer Codebasis enthalten sein müssen.

Auf dieser Seite wird beschrieben, wie Sie in Ihrer IDE auf Secret Manager zugreifen und wie Sie Secrets erstellen und verwalten können.

Secret Manager API aktivieren

Wenn Sie Secrets mit Cloud Code verwalten, werden Secrets sicher im Secret Manager gespeichert und können bei Bedarf programmatisch abgerufen werden. Sie benötigen lediglich die Secret Manager API und die richtigen Berechtigungen zum Verwalten von Secrets:

Achten Sie darauf, dass Sie in dem Projekt arbeiten, in dem sich Ihr Anwendungscode befindet. Ihr Secret muss sich im selben Projekt wie Ihr Anwendungscode befinden.

Klicken Sie auf

Cloud Code und maximieren Sie dann den Explorer von Secret Manager.

Wenn Sie die Secret Manager API nicht aktiviert haben, klicken Sie im Secret Manager-Explorer auf Secret Manager API aktivieren.

Secrets erstellen

So erstellen Sie ein Secret mit dem Secret Manager-Explorer:

Klicken Sie in Ihrer IDE auf

Cloud Code und maximieren Sie dann den Explorer Secret Manager.

Klicken Sie im Secret Manager-Explorer auf Hinzufügen Secret erstellen.

Legen Sie im Dialogfeld Secret erstellen das Projekt, den Namen, den Wert und die Region des Secrets fest und geben Sie Labels an, um Ihre Secrets zu organisieren.

Alternativ können Sie ein Secret mit dem Editor erstellen:

- Öffnen Sie im Editor eine Datei mit Text, den Sie als Secret speichern möchten.

- Markieren Sie den zu speichernden Text als Secret, klicken Sie mit der rechten Maustaste und klicken Sie dann auf Secret im Secret Manager erstellen.

- Passen Sie im Dialogfeld Secret erstellen das Projekt, den Namen, den Wert, die Region und die Labels des Secrets an.

Neue Versionen von Secrets erstellen

So erstellen Sie mit dem Secret Manager eine neue Version eines Secrets:

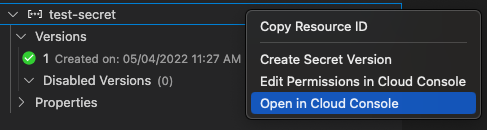

Klicken Sie mit der rechten Maustaste auf ein vorhandenes Secret und wählen Sie Secret-Version erstellen aus.

Legen Sie im Dialogfeld Version erstellen den neuen Wert Ihres vorhandenen Secrets im Feld Secret-Wert fest oder importieren Sie eine Datei.

Wenn Sie alle vorherigen Versionen Ihres Secrets entfernen und nur die neue Version beibehalten möchten, wählen Sie Alle früheren Versionen deaktivieren aus.

Klicken Sie auf Version erstellen. Ihre Version wird hinzugefügt und Sie können die neueste Secret-Version und die vorherigen Versionen unter den Drop-down-Menüs Versionen sehen.

Alternativ können Sie im Editor eine neue Version eines Secrets erstellen:

Öffnen Sie im Editor eine Datei und markieren Sie den Text, der als Secret gespeichert werden soll.

Klicken Sie mit der rechten Maustaste auf den markierten Text und wählen Sie dann Version zum Secret im Secret Manager hinzufügen aus.

Secret-Versionen verwalten

Klicken Sie zum Aktivieren, Deaktivieren oder Löschen einer Version eines Secrets mit der rechten Maustaste auf das Secret und wählen Sie dann den Befehl für die auszuführende Aktion aus. Bei aktivierten Versionen von Secrets können Sie auch den Wert der Version sehen.

Secrets ansehen

Um Secrets aufzurufen, wählen Sie im Explorer für Secret Manager ein Secret aus der Liste aus. Details zum Secret, z. B. Name, Replikationsrichtlinie, Erstellungszeitstempel und Ressourcen-ID, werden unter dem Secret-Namen aufgeführt.

Secrets in der Google Cloud -Konsole ansehen

Alternativ können Sie Secrets in der Google Cloud console ansehen, indem Sie im Secret Manager mit der rechten Maustaste auf das Secret klicken und In Cloud Console öffnen auswählen.

Secrets im Kubernetes Explorer ansehen

So rufen Sie Secrets im Kubernetes-Explorer auf:

- Klicken Sie auf

Cloud Code und maximieren Sie dann den Kubernetes Explorer.

- Maximieren Sie Ihren Cluster und dann Secrets.

- Maximieren Sie das Secret, um dessen Details aufzurufen.

Von Ihrer Anwendung aus auf Secrets zugreifen

Nachdem Ihr Secret erstellt wurde, können Sie es in Ihren Code aufnehmen und die Authentifizierung einrichten.

So greifen Sie von Ihrer Anwendung aus auf ein Secret zu:

Installieren Sie die Secret Manager-Clientbibliothek.

Klicken Sie auf

Cloud Code und maximieren Sie dann den Explorer von Cloud APIs.

Maximieren Sie Cloud-Sicherheit > Secret Manager API und folgen Sie der Anleitung im Abschnitt „Clientbibliothek installieren“ für die von Ihnen verwendete Sprache.

Passen Sie das relevante Code-Snippet an und fügen Sie es in den Code Ihrer Anwendung ein.

Um den Versionsnamen Ihres Secrets zu erhalten, den Sie in Ihrem Code verwenden, können Sie das Secret im Secret Manager-Feld auswählen, mit der rechten Maustaste darauf klicken und Ressourcen-ID kopieren wählen.

Folgen Sie der Authentifizierungsanleitung für Clientbibliotheken, um die Authentifizierung abzuschließen:

- Lokale Entwicklung: Wenn Sie die Entwicklung auf einem lokalen Cluster (z. B. Minikube oder Docker Desktop) oder einem lokalen Emulator durchführen, sollten Sie die im Abschnitt zur lokalen Entwicklung dargestellten Schritte ausführen, die für Ihren Workflow relevant sind.

- Remote-Entwicklung: Wenn Sie in Ihrer Anwendung einen GKE-Cluster oder einen Cloud Run-Dienst verwenden, sollten Sie die im Abschnitt zur Remote-Entwicklung dargestellten Schritte ausführen, die für Ihren Workflow relevant sind. Dazu gehören auch die Secret Manager-spezifischen Anweisungen zum Einrichten der erforderlichen Rollen für Ihr Dienstkonto.

Secret als Umgebungsvariable hinzufügen

So fügen Sie dem Deployment ein vorhandenes Kubernetes-Secret als Umgebungsvariable hinzu:

- Klicken Sie auf

Cloud Code und maximieren Sie dann den Kubernetes Explorer.

- Maximieren Sie Ihren Minikube-Cluster und dann Secrets.

- Klicken Sie mit der rechten Maustaste auf ein Secret, das ein Deployment-Objekt darstellt, und klicken Sie dann auf Secret als Umgebungsvariable hinzufügen.

Secret als Volume bereitstellen

So stellen Sie ein vorhandenes Kubernetes-Secret als Volume im Container des Deployments bereit:

- Klicken Sie auf

Cloud Code und maximieren Sie dann den Kubernetes Explorer.

- Maximieren Sie Ihren Minikube-Cluster und dann Secrets.

- Klicken Sie mit der rechten Maustaste auf ein Secret, das ein Deployment-Objekt darstellt, und klicken Sie dann auf Secret als Volume bereitstellen.

Secrets löschen

So löschen Sie ein Secret mit dem Secret Manager in Cloud Code:

Klicken Sie auf

Cloud Code und maximieren Sie dann den Explorer von Secret Manager.

Klicken Sie mit der rechten Maustaste auf ein vorhandenes Secret und wählen Sie In Cloud Console öffnen aus.

Klicken Sie auf der Seite Secret-Details auf LÖSCHEN und folgen Sie der Anleitung, um das Secret zu löschen.