BeyondCorp Enterprise は、BeyondCorp セキュリティ モデルに基づいた、Google Cloud のさまざまなサービスを活用し、ユーザーの ID とリクエストのコンテキストに基づいてきめ細かいアクセス制御を実施するためのアプローチです。

たとえば、ポリシーの構成に応じて、重要なアプリやリソースで次のことを行うことができます。

- 従業員が信頼できる会社のデバイスを使用して、会社のネットワークからアクセスした場合に、その従業員にアクセスを許可する。

- リモート アクセス グループの従業員が信頼できる会社のデバイスを使用し、このデバイスに安全なパスワードが設定され、最新のパッチレベルが適用されている場合は、アクセス元のネットワークに関係なく、その従業員にアクセスを許可する。

- 企業のネットワークからのみ、UI または API 経由で Google Cloud Console へのアクセスを許可する。

- デベロッパーに仮想マシンへの SSH アクセスを許可する。

BeyondCorp Enterprise を使用するタイミング

使用されるデバイスや IP アドレスなど、幅広い属性と条件に基づくきめ細かなアクセス制御を確立する場合は、BeyondCorp Enterprise を使用します。企業のリソースをコンテキストアウェアにすることで、セキュリティ体制が向上します。

BeyondCorp Enterprise を Google Workspace アプリに適用することもできます。Google Workspace を使用して BeyondCorp Enterprise を実装する方法については、Google Workspace の概要をご覧ください。

BeyondCorp Enterprise の仕組み

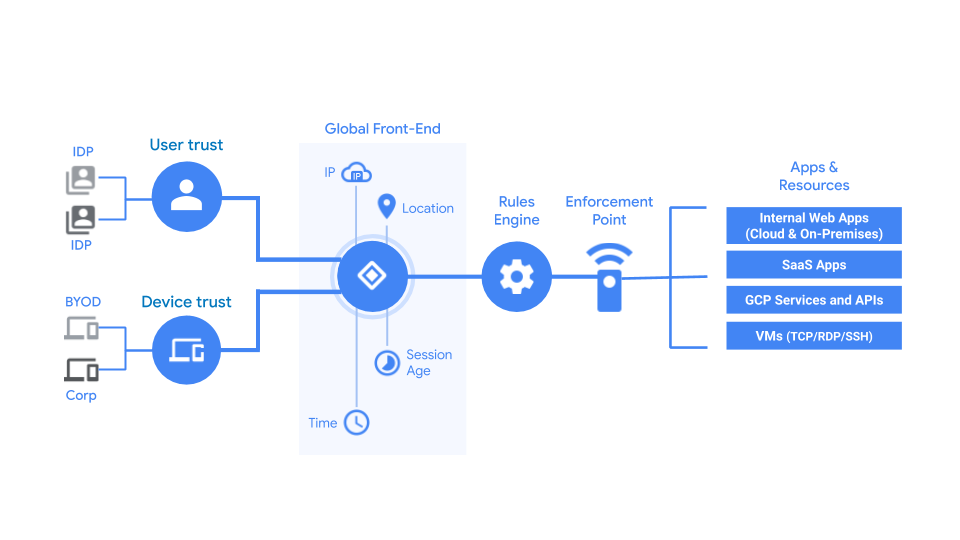

BeyondCorp Enterprise を実装すると、ゼロトラスト モデルになります。すべてのルールと条件を満たさない限り、リソースにはアクセスできません。ネットワーク レベルでリソースを保護するのではなく、個々のデバイスやユーザーに対してアクセス制御が行われます。

IAP は BeyondCorp Enterprise の基本であり、HTTPS アプリとリソースへのアクセスを許可できます。IAP の背後にあるアプリとリソースを保護すると、より洗練されたルールが必要になったときに BeyondCorp Enterprise を徐々に拡張できます。拡張された BeyondCorp Enterprise リソースでは、ユーザーのデバイス属性、時間帯、リクエストパスなどのプロパティに基づいてアクセスを制限できます。

BeyondCorp Enterprise は、次の 4 つの Google Cloud サービスを利用して行われます。

Identity-Aware Proxy(IAP): 従業員が VPN を使用せずに信頼できないネットワークから会社のアプリやリソースにアクセスできるようになります。

Identity and Access Management(IAM): Google Cloud の ID 管理と承認サービス。

Access Context Manager: きめ細かなアクセス制御を有効にするルールエンジン。

デバイス情報の収集

エンドポイントの確認は、暗号化ステータス、OS、ユーザーの詳細などの従業員のデバイス情報を収集します。Google 管理コンソールで有効にすると、Endpoint Verification Chrome 拡張機能を企業のデバイスにデプロイできます。従業員は管理対象の個人のデバイスにもインストールできます。 この拡張機能は Google Workspace と常に同期し、デバイス情報を収集して報告します。その結果、社内リソースにアクセスする会社および個人のデバイスすべてのインベントリが作成されます。

アクセスの制限

Access Context Manager を使用して、アクセスルールを定義するためのアクセスレベルが作成されます。IAM Conditions でリソースに適用されるアクセスレベルでは、さまざまな属性に基づいてきめ細かなアクセス制御が適用されます。

アクセスレベルは、次の属性に基づいてアクセスを制限します。

デバイスベースのアクセスレベルを作成すると、Access Context Manager は Endpoint Verification で作成されたデバイスのインベントリを参照します。たとえば、アクセスレベルを使用して、暗号化されたデバイスを使用している従業員のみにアクセスを制限できます。IAM 条件と組み合わせることで、午前 9 時から午後 5 時までにアクセスを制限するなど、このアクセスレベルをより細かく設定できます。

IAP によるリソースの保護

IAP では、Google Cloud リソースに IAM 条件を適用することによって、すべてが結び付けられます。IAP を使用すると、HTTPS トラフィックと SSH/TCP トラフィックによってアクセスされる Google Cloud リソースの一元的な承認レイヤを確立できます。IAP を使用すると、ネットワーク レベルのファイアウォールに頼らずに、リソースレベルのアクセス制御モデルを確立できます。リソースを保護すると、アクセスルールや条件を満たす従業員がどのデバイスからでもアクセスできます。

IAM 条件の適用

IAM Conditions を使用すると、Google Cloud リソースに対する条件付き、属性ベースのアクセス制御を定義して適用できます。

IAM 条件では、構成された条件が満たされた場合にのみプリンシパルに権限を付与できます。IAM 条件では、アクセスレベルなどのさまざまな属性を使用してアクセスを制限できます。

条件は、リソースの IAM ポリシーの IAP ロール バインディングで指定されます。条件が存在している場合、条件式が true に評価される場合にのみロールが付与されます。各条件式は一連の論理ステートメントであり、そこで 1 つまたは多数の属性を指定して検査できます。

次のステップ

- クイックスタートを使用して BeyondCorp Enterprise を使ってみる。

- 以下について確認する。

- BeyondCorp Enterprise を使用して Google ワークスペース アプリを保護します。