Artifact Analysis es una familia de servicios que proporciona análisis de composición de software, almacenamiento y recuperación de metadatos. Sus puntos de detección se incorporan en varios productos de Google Cloud , como Artifact Registry y Google Kubernetes Engine (GKE), para una habilitación rápida. El servicio funciona con ambos productos de origen de Google Cloudy también te permite almacenar información de fuentes externas. Los servicios de análisis usan un almacén común de vulnerabilidades para establecer correspondencias entre los archivos y las vulnerabilidades conocidas.

Anteriormente, este servicio se conocía como Container Analysis. El nuevo nombre no cambia los productos o las APIs existentes, sino que refleja la creciente variedad de funciones del producto más allá de los contenedores.

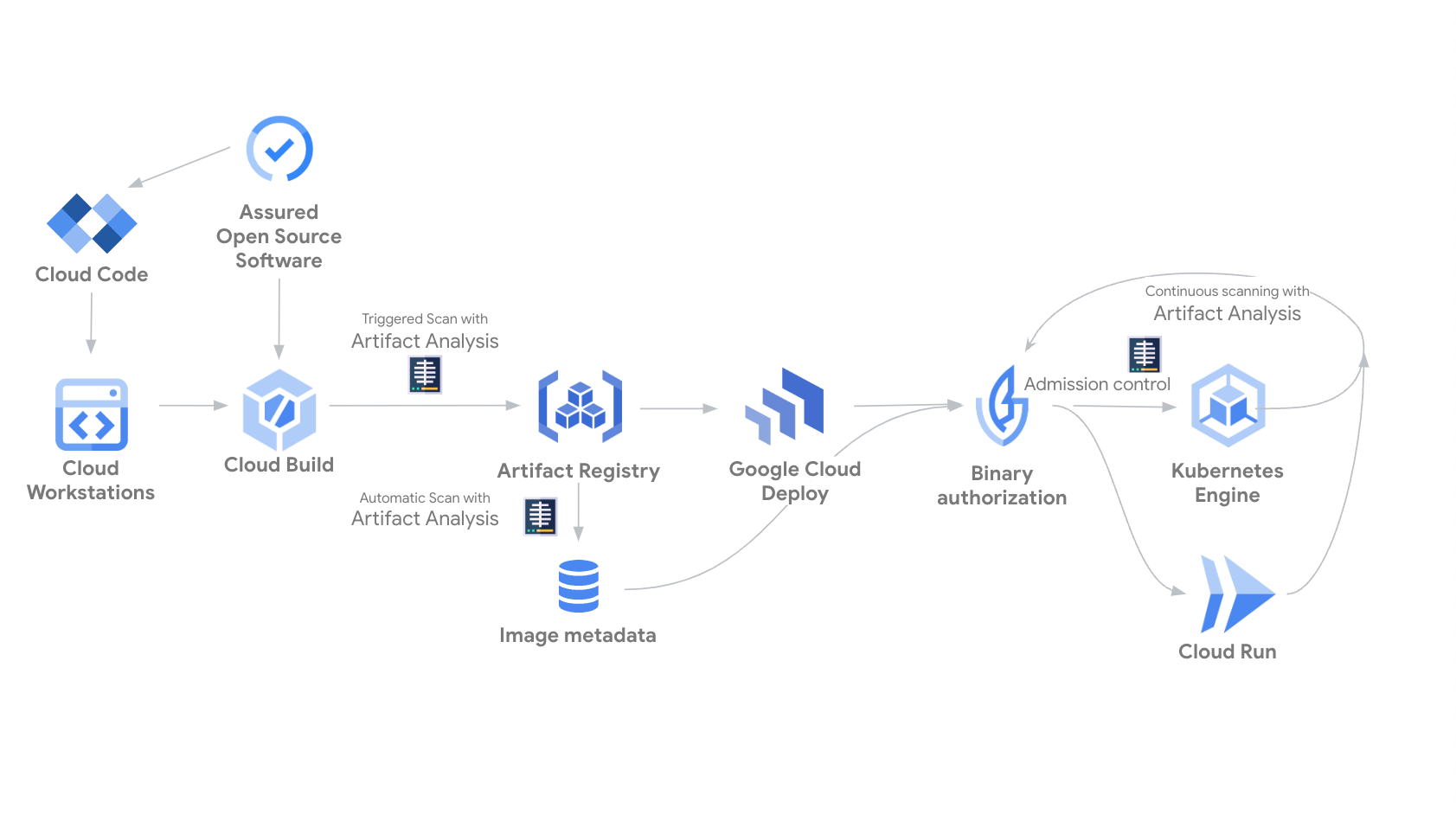

Figura 1. Diagrama que muestra cómo Artifact Analysis crea metadatos y cómo interactúa con ellos en entornos de origen, compilación, almacenamiento, implementación y ejecución.

Análisis del registro

En esta sección, se describen las funciones de análisis de vulnerabilidades de Artifact Analysis basadas en Artifact Registry y se enumeran los productos Google Cloudrelacionados en los que puedes habilitar capacidades complementarias para respaldar tu postura de seguridad.

Análisis automático en Artifact Registry

- El proceso de análisis se activa automáticamente cada vez que envías una imagen nueva a Artifact Registry. La información sobre vulnerabilidades se actualiza de forma continua cuando se descubren vulnerabilidades nuevas. Artifact Registry incluye el análisis de paquetes de idiomas de la aplicación. Para comenzar, habilita el análisis automático.

Administración de riesgos centralizada con Security Command Center

- Security Command Center centraliza tu seguridad en la nube y ofrece análisis de vulnerabilidades, detección de amenazas, supervisión de la postura y administración de datos. Security Command Center agrega los resultados de vulnerabilidades de los análisis de Artifact Registry, lo que te permite ver las vulnerabilidades de las imágenes de contenedor en tus cargas de trabajo en ejecución, en todos los proyectos junto con tus otros riesgos de seguridad en Security Command Center. También puedes exportar estos resultados a BigQuery para realizar análisis detallados y almacenarlos a largo plazo. Para obtener más información, consulta Evaluación de vulnerabilidades de Artifact Registry.

Análisis de vulnerabilidades de las cargas de trabajo de GKE: nivel estándar

- Como parte del panel de postura de seguridad de GKE, el análisis de vulnerabilidades de las cargas de trabajo proporciona detección de vulnerabilidades del SO de imágenes de contenedor. El análisis es gratuito y se puede habilitar por clúster. Los resultados están disponibles en el panel de postura de seguridad.

Análisis de vulnerabilidades de las cargas de trabajo de GKE: estadísticas avanzadas de vulnerabilidades

- Además del análisis básico del SO del contenedor, los usuarios de GKE pueden actualizarse a las estadísticas avanzadas de vulnerabilidades para aprovechar la detección continua de vulnerabilidades en los paquetes de lenguajes. Debes habilitar esta función de forma manual en tus clústeres, después de lo cual recibirás los resultados de vulnerabilidades del SO y de los paquetes de idiomas. Obtén más información sobre el análisis de vulnerabilidades en las cargas de trabajo de GKE.

Análisis a pedido

- Este servicio no es continuo; debes ejecutar un comando para iniciar el análisis de forma manual. Los resultados del análisis están disponibles hasta 48 horas después de que se completa el análisis. La información de vulnerabilidades no se actualiza después de que finaliza el análisis. Puedes analizar imágenes almacenadas de forma local sin tener que enviarlas primero a Artifact Registry o a los tiempos de ejecución de GKE. Para obtener más información, consulta análisis a pedido.

Metadatos de acceso

Artifact Analysis es un componente de infraestructura Google Cloud que te permitealmacenar y recuperar metadatos estructurados para recursos de Google Cloud. En varias fases del proceso de lanzamiento, las personas o los sistemas automatizados pueden agregar metadatos que describen el resultado de una actividad. Por ejemplo, puedes agregar metadatos a tu imagen para indicar que aprobó un conjunto de pruebas de integración o un análisis de vulnerabilidades.

Con Artifact Analysis integrado en tu canalización de CI/CD, puedes tomar decisiones basadas en metadatos. Por ejemplo, puedes usar la Autorización Binaria para crear políticas de implementación que solo permitan implementaciones para imágenes que cumplan con los requisitos de registros confiables.

Artifact Analysis asocia los metadatos con las imágenes a través de notas y casos. Para obtener más información sobre estos conceptos, consulta la página de administración de metadatos.

Para obtener información sobre el uso de Artifact Analysis para la administración de metadatos y los costos del servicio opcional de análisis de vulnerabilidades, consulta la documentación de Artifact Analysis.