Halaman ini berisi informasi dan contoh untuk menghubungkan ke instance Cloud SQL dari layanan yang berjalan di Cloud Run.

Untuk petunjuk langkah demi langkah cara menjalankan aplikasi web sampel Cloud Run yang terhubung ke Cloud SQL, lihat panduan memulai untuk terhubung dari Cloud Run ini.

Cloud SQL adalah layanan database yang terkelola sepenuhnya untuk membantu Anda menyiapkan, memelihara, mengelola, dan mengatur database relasional Anda di cloud.

Cloud Run adalah platform komputasi terkelola yang memungkinkan Anda menjalankan container secara langsung di atas infrastruktur Google Cloud .

Menyiapkan instance Cloud SQL

- Aktifkan Cloud SQL Admin API di Google Cloud project yang menjadi sumber koneksi, jika Anda

belum melakukannya:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Buat instance Cloud SQL

untuk PostgreSQL. Sebaiknya pilih

lokasi instance Cloud SQL di region yang sama dengan layanan Cloud Run Anda untuk mendapatkan latensi yang lebih baik, menghindari beberapa biaya jaringan, dan mengurangi

risiko kegagalan lintas-region.

Secara default, Cloud SQL menetapkan alamat IP publik ke instance baru. Anda juga memiliki opsi untuk menetapkan alamat IP pribadi. Untuk mengetahui informasi selengkapnya tentang opsi konektivitas untuk keduanya, lihat halaman Menghubungkan Ringkasan.

- Saat membuat instance, Anda dapat memilih

hierarki sertifikat server (CA) untuk instance tersebut, lalu mengonfigurasi hierarki

sebagai

serverCaModeuntuk instance tersebut. Anda harus memilih opsi CA per instance (GOOGLE_MANAGED_INTERNAL_CA) sebagai mode CA server untuk instance yang ingin Anda hubungkan dari aplikasi web.

Mengonfigurasi Cloud Run

Langkah-langkah untuk mengonfigurasi Cloud Run bergantung pada jenis alamat IP yang Anda tetapkan ke instance Cloud SQL. Jika Anda merutekan semua traffic keluar melalui traffic keluar VPC Langsung atau konektor Akses VPC Serverless, gunakan alamat IP pribadi. Bandingkan dua metode keluar jaringan.IP Publik (default)

- Pastikan instance memiliki alamat IP publik. Anda dapat memverifikasi hal ini di halaman Ringkasan untuk instance Anda di Google Cloud console. Jika perlu menambahkan alamat IP, lihat Mengonfigurasi halaman IP publik untuk mendapatkan petunjuk.

- Dapatkan INSTANCE_CONNECTION_NAME untuk instance Anda. Anda dapat menemukan

nilai ini di halaman Ringkasan untuk instance Anda di

konsolGoogle Cloud atau dengan menjalankan

perintah

gcloud sql instances describeberikut:gcloud sql instances describe INSTANCE_NAME

- Dapatkan CLOUD_RUN_SERVICE_ACCOUNT_NAME untuk layanan Cloud Run Anda. Anda dapat menemukan nilai ini di halaman IAM project yang menghosting layanan Cloud Run di konsolGoogle Cloud atau dengan menjalankan perintah

gcloud run services describeberikut di project yang menghosting layanan Cloud Run:gcloud run services describe CLOUD_RUN_SERVICE_NAME --region CLOUD_RUN_SERVICE_REGION --format="value(spec.template.spec.serviceAccountName)"

- CLOUD_RUN_SERVICE_NAME: nama layanan Cloud Run Anda

- CLOUD_RUN_SERVICE_REGION: region layanan Cloud Run Anda

-

Konfigurasi akun layanan untuk layanan Cloud Run Anda. Untuk

terhubung ke Cloud SQL, pastikan akun layanan memiliki

peran IAM

Cloud SQL Client. - Jika Anda menambahkan koneksi Cloud SQL ke layanan baru, Anda harus memasukkan layanan ke dalam container dan menguploadnya ke Container Registry atau Artifact Registry. Jika Anda belum memiliki koneksi, lihat petunjuk tentang membangun dan men-deploy image container.

Jika Anda terhubung ke instance yang dikonfigurasi dengan opsi otoritas sertifikat (CA) bersama (

GOOGLE_MANAGED_CAS_CA) atau opsi CA yang dikelola pelanggan (CUSTOMER_MANAGED_CAS_CA) sebagai mode CA server, pilih lingkungan eksekusi generasi kedua saat Anda memilih lingkungan eksekusi untuk layanan. Kedua opsi mode CA server mengharuskan Anda terhubung ke instance dengan Proxy Auth Cloud SQL v2.Jika layanan Anda berjalan di lingkungan eksekusi generasi pertama, maka Anda hanya dapat terhubung ke instance Cloud SQL yang dikonfigurasi dengan opsi per-instance certificate authority (CA) (

GOOGLE_MANAGED_INTERNAL_CA) sebagai mode CA server. Lingkungan eksekusi generasi pertama Cloud Run menyematkan Proxy Auth Cloud SQL v1. Untuk mengetahui informasi selengkapnya tentang persyaratan koneksi ke Cloud SQL untuk Proxy Auth Cloud SQL, lihat Persyaratan untuk menggunakan Proxy Auth Cloud SQL.

Seperti perubahan konfigurasi lainnya, menetapkan konfigurasi baru untuk koneksi Cloud SQL akan membuat revisi Cloud Run baru. Revisi berikutnya juga akan otomatis mendapatkan koneksi Cloud SQL ini, kecuali jika Anda membuat pembaruan eksplisit untuk mengubahnya.

Konsol

-

Mulai konfigurasi layanan. Untuk menambahkan koneksi Cloud SQL ke layanan yang ada, lakukan hal berikut:

- Dari daftar Layanan, klik nama layanan yang Anda inginkan.

- Klik Edit & deploy revisi baru.

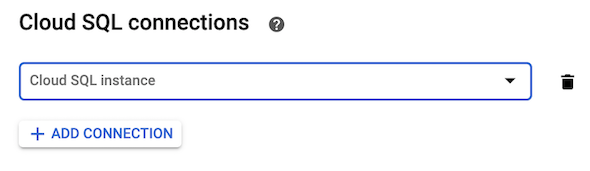

- Aktifkan koneksi ke instance Cloud SQL:

- Klik Container(s), lalu Settings.

- Scroll ke Koneksi Cloud SQL.

- Klik Tambahkan koneksi.

- Klik tombol Aktifkan Cloud SQL Admin jika Anda belum mengaktifkan Cloud SQL Admin API.

- Jika Anda menambahkan koneksi ke instance Cloud SQL di project Anda, pilih instance Cloud SQL yang diinginkan dari menu.

- Jika Anda menggunakan instance Cloud SQL dari project lain, pilih string koneksi kustom di menu, lalu masukkan nama lengkap koneksi instance dalam format PROJECT-ID:REGION:INSTANCE-ID.

- Untuk menghapus koneksi, tahan kursor Anda di sebelah kanan koneksi untuk menampilkan ikon Hapus, lalu klik ikon tersebut.

-

Klik Buat atau Deploy.

Command line

Sebelum menggunakan salah satu perintah berikut, lakukan penggantian berikut:

- IMAGE dengan image yang Anda deploy

- SERVICE_NAME dengan nama layanan Cloud Run Anda

-

INSTANCE_CONNECTION_NAME dengan nama koneksi instance dari instance Cloud SQL, atau daftar nama koneksi yang dipisahkan koma.

Jika Anda men-deploy container baru, gunakan perintah berikut:

gcloud run deploy \ --image=IMAGE \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

Terraform

Kode berikut membuat container Cloud Run dasar, dengan instance Cloud SQL yang terhubung.

-

Terapkan perubahan dengan memasukkan

terraform apply. - Verifikasi perubahan dengan memeriksa layanan Cloud Run, mengklik tab Revisi, lalu tab Koneksi.

IP Pribadi

Jika akun layanan yang memberi otorisasi adalah milik project yang berbeda dengan project yang berisi instance Cloud SQL, lakukan hal berikut:

- Di kedua project, aktifkan Cloud SQL Admin API.

- Untuk akun layanan di project yang berisi instance Cloud SQL, tambahkan izin IAM.

- Pastikan instance Cloud SQL yang dibuat sebelumnya memiliki alamat IP pribadi. Untuk menambahkan alamat IP internal, lihat Mengonfigurasi IP pribadi.

- Konfigurasi metode traffic keluar Anda untuk terhubung ke jaringan VPC yang sama dengan instance Cloud SQL Anda. Perhatikan kondisi berikut:

- Traffic keluar VPC langsung dan Akses VPC Serverless mendukung komunikasi ke jaringan VPC yang terhubung menggunakan Cloud VPN dan Peering Jaringan VPC.

- Traffic keluar VPC langsung dan Akses VPC Serverless tidak mendukung jaringan lama.

- Kecuali jika Anda menggunakan VPC Bersama, konektor harus berbagi project dan region yang sama dengan resource yang menggunakannya, meskipun konektor dapat mengirim traffic ke resource di region yang berbeda.

- Hubungkan menggunakan alamat IP pribadi instance dan port

5432.

Menghubungkan ke Cloud SQL

Setelah mengonfigurasi Cloud Run, Anda dapat terhubung ke instance Cloud SQL.

IP Publik (default)

Untuk jalur IP publik, Cloud Run menyediakan enkripsi dan terhubung menggunakan Proxy Auth Cloud SQL dengan dua cara:

- Melalui soket Unix

- Dengan menggunakan konektor Cloud SQL

Menggunakan Secret Manager

Google merekomendasikan agar Anda menggunakan Secret Manager untuk menyimpan informasi sensitif seperti kredensial SQL. Anda dapat meneruskan secret sebagai variabel lingkungan atau memasangnya sebagai volume dengan Cloud Run.

Setelah membuat secret di Secret Manager, update layanan yang ada dengan perintah berikut:

Command line

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME --update-env-vars=INSTANCE_CONNECTION_NAME=INSTANCE_CONNECTION_NAME_SECRET \ --update-secrets=DB_USER=DB_USER_SECRET:latest \ --update-secrets=DB_PASS=DB_PASS_SECRET:latest \ --update-secrets=DB_NAME=DB_NAME_SECRET:latest

Terraform

Kode berikut membuat resource rahasia untuk menyimpan nilai pengguna, sandi, dan nama database dengan aman menggunakan google_secret_manager_secret dan google_secret_manager_secret_version. Perhatikan bahwa Anda harus mengupdate akun layanan komputasi project agar memiliki akses ke setiap secret.

Update resource Cloud Run utama untuk menyertakan secret baru.

Terapkan perubahan dengan memasukkan terraform apply.

Contoh perintah menggunakan versi secret, latest; Namun, Google merekomendasikan untuk menyematkan secret ke versi tertentu, SECRET_NAME:v1.

IP Pribadi

Untuk jalur IP pribadi, aplikasi Anda terhubung langsung ke instance Anda melalui jaringan VPC. Metode ini menggunakan TCP untuk terhubung langsung ke instance Cloud SQL tanpa menggunakan Proxy Auth Cloud SQL.

Terhubung dengan TCP

Hubungkan menggunakan alamat IP pribadi instance Cloud SQL Anda sebagai host dan port 5432.

Python

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

Java

Untuk menemukan cuplikan ini dalam konteks aplikasi web, lihat README pada GitHub.

Catatan:

- CLOUD-SQL-CONNECTION-NAME harus ditampilkan sebagai <MY-PROJECT>:<INSTANCE-REGION><INSTANCE-NAME>

- Menggunakan argumen ipTypes=PRIVATE akan memaksa SocketFactory untuk terhubung dengan IP pribadi yang terkait dengan instance.

- Lihat persyaratan versi factory soket JDBC untuk file pom.xml.

Node.js

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

Go

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

C#

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

Ruby

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

PHP

Untuk melihat cuplikan ini dalam konteks aplikasi web, lihat README di GitHub.

Praktik terbaik dan informasi lainnya

Anda dapat menggunakan Proxy Auth Cloud SQL saat menguji aplikasi Anda secara lokal. Lihat panduan memulai penggunaan Proxy Auth Cloud SQL mendapatkan petunjuk terperinci.

Anda juga dapat menguji menggunakan Proxy Cloud SQL melalui container Docker.

Kumpulan Koneksi

Koneksi ke database pokok dapat terputus, entah oleh server database itu sendiri, atau oleh infrastruktur platform. Sebaiknya gunakan library klien yang mendukung kumpulan koneksi yang secara otomatis menghubungkan kembali koneksi klien yang rusak. Anda dapat menggunakan Managed Connection Pooling dengan instance Cloud SQL, yang memungkinkan Anda menskalakan beban kerja dengan mengoptimalkan pemanfaatan resource dan latensi koneksi untuk instance Cloud SQL menggunakan pooling. Untuk mengetahui informasi mendetail tentang Managed Connection Pooling, lihat Ringkasan Managed Connection Pooling.

Untuk contoh yang lebih detail tentang cara menggunakan kumpulan koneksi, lihat halaman Mengelola koneksi database.Batas Koneksi

Baik Cloud SQL edisi MySQL maupun PostgreSQL menerapkan batas maksimum pada koneksi serentak, dan batas ini dapat bervariasi bergantung pada mesin database yang dipilih (lihat Kuota dan Batas Cloud SQL).Instance container Cloud Run dibatasi hingga 100 koneksi ke database Cloud SQL. Setiap instance layanan atau tugas Cloud Run dapat memiliki 100 koneksi ke database. Seiring meningkatnya skala layanan atau tugas ini, jumlah total koneksi per deployment dapat bertambah.

Anda dapat membatasi jumlah maksimum koneksi yang digunakan per instance dengan menggunakan kumpulan koneksi. Untuk contoh yang lebih detail mengenai cara membatasi jumlah koneksi, lihat halaman Mengelola koneksi database.

Batas Kuota API

Cloud Run menyediakan mekanisme yang terhubung menggunakan Proxy Auth Cloud SQL, yang menggunakan Cloud SQL Admin API. Batas kuota API berlaku untuk Proxy Auth Cloud SQL. Kuota Cloud SQL Admin API yang digunakan sekitar dua kali lipat jumlah instance Cloud SQL yang dikonfigurasi oleh jumlah instance Cloud Run dari layanan tertentu yang di-deploy pada satu waktu. Anda dapat membatasi atau meningkatkan jumlah instance Cloud Run untuk mengubah kuota API yang digunakan.Langkah berikutnya

- Pelajari lebih lanjut tentang Cloud Run

- Pelajari lebih lanjut tentang membangun dan men-deploy image container.

- Lihat contoh lengkap di Python untuk menggunakan Cloud Run dengan PostgreSQL.