Auf dieser Seite finden Sie eine Liste von Referenzleitfäden und -techniken zur Behebung von SCC-Fehlern.

Hinweise

Sie benötigen ausreichende IAM-Rollen (Identity and Access Management), um Ergebnisse aufzurufen oder zu bearbeiten und auf Google Cloud -Ressourcen zuzugreifen oder diese zu ändern. Wenn beim Zugriff auf Security Command Center in derGoogle Cloud -Konsole Berechtigungsfehler auftreten, bitten Sie Ihren Administrator um Unterstützung. Weitere Informationen zu Rollen finden Sie unter Zugriffssteuerung. Informationen zum Beheben von Ressourcenfehlern finden Sie in der Dokumentation für betroffene Produkte.

Ergebnisse in der Google Cloud -Console ansehen

SCC-Fehler sind Konfigurationsfehler, die verhindern, dass Security Command Center wie erwartet funktioniert. Die Quelle Security Command Center generiert diese Ergebnisse.

Solange Security Command Center für Ihre Organisation oder Ihr Projekt eingerichtet ist, werden Fehlerergebnisse bei der Erkennung generiert. Sie können SCC-Fehler in der Google Cloud -Konsole ansehen.

So rufen Sie Ergebnisse in der Google Cloud Console auf:

- Rufen Sie in der Google Cloud Console die Seite Ergebnisse von Security Command Center auf.

- Wählen Sie Ihr Google Cloud Projekt oder Ihre Organisation aus.

- Wählen Sie im Abschnitt Schnellfilter im Unterabschnitt Anzeigename der Quelle die Option Security Command Center aus. Die Ergebnisse der Ergebnisabfrage werden aktualisiert, sodass nur die Ergebnisse aus dieser Quelle angezeigt werden.

- Klicken Sie in der Spalte Kategorie auf den Namen des Ergebnisses, um die Details eines bestimmten Ergebnisses aufzurufen. Der Detailbereich für das Ergebnis wird geöffnet und der Tab Zusammenfassung wird angezeigt.

- Sehen Sie sich auf dem Tab Zusammenfassung die Details des Ergebnisses an, einschließlich Informationen dazu, was erkannt wurde, welche Ressource betroffen ist und – falls verfügbar – welche Schritte Sie unternehmen können, um das Problem zu beheben.

- Optional: Klicken Sie auf den Tab JSON, um die vollständige JSON-Definition des Ergebnisses aufzurufen.

Deaktivierung von SCC-Fehlern nach der Fehlerbehebung

Nachdem Sie ein SCC error-Ergebnis behoben haben, wird der Status des Ergebnisses beim nächsten Scan automatisch auf INACTIVE gesetzt. Wie lange es dauert, bis Security Command Center den Status eines behobenen Ergebnisses auf INACTIVE setzt, hängt davon ab, wann Sie das Ergebnis beheben, und vom Zeitplan des Scans, der den Fehler erkennt.

Informationen zur Scanhäufigkeit für ein SCC error-Ergebnis finden Sie in der Zusammenfassung des Ergebnisses unter Fehlererkennung.

SCC-Fehler beheben

Dieser Abschnitt enthält Anweisungen zur Behebung aller SCC-Fehler.

API disabled

Kategoriename in der API: API_DISABLED

Einer der folgenden Dienste ist für das Projekt deaktiviert:

Der deaktivierte Dienst kann keine Ergebnisse generieren.

So können Sie dieses Ergebnis beheben:

- Prüfen Sie das Ergebnis, um festzustellen, welche API deaktiviert ist.

API aktivieren:

Aktivieren Sie die Container Threat Detection API.

Aktivieren Sie die Web Security Scanner API.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

APS no resource value configs match any resources

Kategoriename in der API: APS_NO_RESOURCE_VALUE_CONFIGS_MATCH_ANY_RESOURCES

Konfigurationen für den Wert von Ressourcen sind für Angriffspfadsimulationen definiert, stimmen aber nicht mit Ressourceninstanzen in Ihrer Umgebung überein. Stattdessen wird der Standard-Satz hochwertiger Ressourcen verwendet.

Konfigurationen von Ressourcenwerten stimmen möglicherweise aus den folgenden Gründen nicht mit Ressourcen überein. Diese Gründe werden in der Beschreibung des Problems in derGoogle Cloud -Konsole angegeben:

- Keine der Konfigurationen für Ressourcenwerte stimmt mit einer Ressourceninstanz überein.

- Eine oder mehrere Konfigurationen für den Wert von Ressourcen, in denen

NONEangegeben ist, überschreiben alle anderen gültigen Konfigurationen. - Alle definierten Konfigurationen für Ressourcenwerte geben den Wert

NONEan.

So können Sie dieses Ergebnis beheben:

Rufen Sie im Security Command Center die Seite Einstellungen für Angriffspfadsimulation auf:

Wählen Sie Ihre Organisation aus. Die Seite Angriffspfadsimulation wird mit den vorhandenen Konfigurationen geöffnet.

Suchen Sie in der Spalte Ressourcenwert der Liste Konfigurationen für Ressourcenwerte nach Werten von

None.Gehen Sie für jede Konfiguration, in der

Noneangegeben wurde, so vor:- Klicken Sie auf den Namen einer beliebigen Ressourcenwertkonfiguration, um die Konfigurationsspezifikationen aufzurufen.

- Bearbeiten Sie bei Bedarf die Spezifikationen für Ressourcenattribute, um die Anzahl der Ressourceninstanzen zu reduzieren, die der Konfiguration entsprechen.

Wenn das Problem nicht durch eine zu breit gefasste

None-Spezifikation verursacht wird, gehen Sie so vor:- Klicken Sie auf die Namen der einzelnen Konfigurationen, für die der Wert

HIGH,MEDIUModerLOWangegeben ist, um die Spezifikationen für Ressourcenattribute aufzurufen. - Überprüfen Sie die Konfiguration und bearbeiten Sie sie bei Bedarf, um den Bereich, den Ressourcentyp, das Tag oder die Label-Spezifikation an die gewünschten Ressourcen anzupassen.

- Klicken Sie auf die Namen der einzelnen Konfigurationen, für die der Wert

Erstellen Sie bei Bedarf eine neue Konfiguration für den Wert von Ressourcen.

Ihre Änderungen werden auf die nächste Simulation für Angriffspfade angewendet.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

APS resource value assignment limit exceeded

Kategoriename in der API: APS_RESOURCE_VALUE_ASSIGNMENT_LIMIT_EXCEEDED

Bei der letzten Angriffspfadsimulation wurde das Limit von 1.000 Ressourceninstanzen in einem Satz hochwertiger Ressourcen überschritten. Die Anzahl der Ressourceninstanzen mit hohem Wert wurde durch die Ressourcenwertkonfigurationen> ermittelt. Daher hat Security Command Center die überschüssige Anzahl von Instanzen aus dem Satz hochwertiger Ressourcen ausgeschlossen.

So können Sie dieses Ergebnis beheben:

- Verwenden Sie Tags oder Labels, um die Anzahl der Übereinstimmungen für einen bestimmten Ressourcentyp oder innerhalb eines bestimmten Bereichs zu verringern. Die Tags oder Labels müssen auf die Ressourceninstanzen angewendet werden, bevor sie mit einer Ressourcenwertkonfiguration abgeglichen werden können.

Erstellen Sie eine Konfiguration für den Wert von Ressourcen, in der einem Teil der Ressourcen, die in einer anderen Konfiguration angegeben sind, ein Ressourcenwert von

NONEzugewiesen wird.Wenn Sie den Wert

NONEangeben, werden alle anderen Konfigurationen überschrieben und die Ressourceninstanzen werden aus Ihrem Satz hochwertiger Ressourcen ausgeschlossen.Reduzieren Sie die Spezifikation des Attributs „Umfang“ der Ressource in der Konfiguration für Ressourcenwerte.

Löschen Sie Konfigurationen für den Wert von Ressourcen, denen der Wert

LOWzugewiesen ist.

Eine Anleitung zum Erstellen, Bearbeiten oder Löschen einer Konfiguration für Ressourcenwerte finden Sie unter Satz hochwertiger Ressourcen definieren und verwalten.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

CIEM service account missing permissions

Kategoriename in der API: CIEM_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Dem vom CIEM-Dienst verwendeten Dienstkonto fehlen Berechtigungen. CIEM kann mindestens eine Kategorie von Ergebnissen nicht generieren.

Um dieses Ergebnis zu beheben, stellen Sie die erforderlichen IAM-Rollen für das CIEM-Dienstkonto wieder her:

Rufen Sie in der Google Cloud Console die Seite IAM auf.

Wählen Sie das CIEM-Dienstkonto Ihrer Organisation aus. Die ID des Dienstkontos ist eine E-Mail-Adresse im folgenden Format:

service-org-ORGANIZATION_ID@gcp-sa-ciem.iam.gserviceaccount.comErsetzen Sie

ORGANIZATION_IDdurch die numerische ID Ihrer Organisation.Wenn das Dienstkonto nicht aufgeführt ist, klicken Sie oben auf der Seite auf ZUGRIFF GEWÄHREN und geben Sie das Dienstkonto als neues Hauptkonto ein.

Weisen Sie dem Dienstkonto die Rolle „CIEM-Dienst-Agent“ (

roles/ciem.serviceAgent) zu. Wenn Sie benutzerdefinierte Rollen verwenden, müssen diese die folgenden Berechtigungen enthalten:cloudasset.assets.exportResourcecloudasset.assets.exportIamPolicy

Klicken Sie auf Speichern.

CIEM AWS CloudTrail configuration error

Kategoriename in der API: AWS_CLOUDTRAIL_CONFIGURATION_ERROR

Entweder werden alle oder einige CIEM-AWS-Ergebnisse nicht an Security Command Center gesendet. Der AWS CloudTrail-Feed ist fehlgeschlagen und kann aufgrund eines Konfigurationsfehlers keine Daten abrufen.

Dafür gibt es drei mögliche Ursachen:

Fehlender AWS CloudTrail-Feed

Um dieses Problem zu beheben, erstellen und konfigurieren Sie einen Feed in der Security Operations Console, um AWS CloudTrail-Logs aufzunehmen. Legen Sie das Schlüssel/Wert-Paar Ingestion label auf

CIEMundTRUEfest.Eine Anleitung zum Erstellen eines Feeds finden Sie in der Google SecOps-Dokumentation unter Feed erstellen.

Fehler in der Feedkonfiguration

Prüfen Sie, ob Sie den Feed richtig konfiguriert haben.

Informationen zum Konfigurieren eines Feeds finden Sie in der Google SecOps-Dokumentation unter Feed in Google Security Operations konfigurieren, um AWS-Logs aufzunehmen.

Unvollständige AWS CloudTrail-Konfiguration

Um dieses Problem zu beheben, richten Sie den S3-Bucket in Ihrer AWS CloudTrail-Konfiguration so ein, dass sowohl Datenereignisse als auch Verwaltungsereignisse aus allen AWS-Konten protokolliert werden, in denen Sie CIEM verwenden möchten.

Informationen zum Einrichten von CloudTrail finden Sie in der Google SecOps-Dokumentation unter AWS CloudTrail (oder einen anderen Dienst) konfigurieren.

GKE service account missing permissions

Kategoriename in der API: GKE_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Container Threat Detection kann keine Ergebnisse für einen Google Kubernetes Engine-Cluster generieren, da das GKE-Standarddienstkonto im Cluster nicht die erforderlichen Berechtigungen hat. Auf diese Weise wird verhindert, dass Container Threat Detection auf dem Cluster erfolgreich aktiviert wird.

Sie können dieses Ergebnis beheben, indem Sie das GKE-Standarddienstkonto wiederherstellen und prüfen, ob das Dienstkonto die Rolle Kubernetes Engine-Dienst-Agent roles/container.serviceAgent hat.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

KTD blocked by admission controller

Kategoriename in der API: KTD_BLOCKED_BY_ADMISSION_CONTROLLER

Container Threat Detection kann in einem Cluster nicht aktiviert werden, da ein Drittanbieter-Zulassungscontroller die Bereitstellung des erforderlichen Kubernetes-DaemonSet-Objekts verhindert.

Um dieses Ergebnis zu beheben, müssen Sie dafür sorgen, dass die Zulassungscontroller, die im Cluster ausgeführt werden, es Container Threat Detection ermöglichen, die erforderlichen Kubernetes-Objekte zu erstellen.

Zugangs-Controller prüfen

Prüfen Sie, ob der Admission-Controller in Ihrem Cluster die Bereitstellung des Container Threat Detection-DaemonSet-Objekts ablehnt.

Sehen Sie sich in der Beschreibung des Problems in den Problemdetails in der Google Cloud -Konsole die enthaltene Fehlermeldung von Kubernetes an. Die Kubernetes-Fehlermeldung sollte in etwa so aussehen:

generic::failed_precondition: incompatible admission webhook: admission webhook "example.webhook.sh" denied the request: [example-constraint] you must provide labels: {"example-required-label"}.Suchen Sie in den Cloud-Audit-Logs zu Administratoraktivitäten für das Projekt, das Ihren Cluster enthält, nach der Fehlermeldung, die im Feld Beschreibung der Ergebnisdetails angezeigt wird.

Wenn Ihr Admission Controller funktioniert, die Bereitstellung des Container Threat Detection-DaemonSet-Objekts jedoch ablehnt, konfigurieren Sie Ihren Admission Controller so, dass der Dienst-Agent für Container Threat Detection Objekte im Namespace

kube-systemverwalten darf.Der Dienst-Agent für Container Threat Detection muss bestimmte Kubernetes-Objekte verwalten können.

Weitere Informationen zur Verwendung von Admission-Controllern mit Container Threat Detection finden Sie unter PodSecurityPolicy und Admission-Controller.

Korrektur bestätigen

Nachdem Sie den Fehler behoben haben, versucht Security Command Center automatisch, Container Threat Detection zu aktivieren. Nachdem die Aktivierung abgeschlossen ist, können Sie mit den folgenden Schritten prüfen, ob Container Threat Detection aktiv ist:

Rufen Sie in der Console die Seite Arbeitslasten von Kubernetes Engine auf.

Wählen Sie bei Bedarf Systemarbeitslasten ansehen aus.

Filtern Sie die Arbeitslasten auf der Seite Arbeitslasten zuerst nach dem Clusternamen.

Suchen Sie nach der Arbeitslast

container-watcher. Wenncontainer-watchervorhanden ist und der StatusOKlautet, ist Container Threat Detection aktiv.

KTD image pull failure

Kategoriename in der API: KTD_IMAGE_PULL_FAILURE

Container Threat Detection kann im Cluster nicht aktiviert werden, da ein erforderliches Container-Image nicht von gcr.io, dem Image-Host in Container Registry abgerufen (heruntergeladen) werden kann.

Das Abrufen oder Herunterladen eines Container-Images kann aus verschiedenen Gründen fehlschlagen.

Prüfen Sie Folgendes:

- Achten Sie darauf, dass Ihre VPC-Netzwerk-, DNS- oder Firewalleinstellungen den Netzwerkzugriff vom Cluster auf den

gcr.io-Image-Host nicht blockieren. - Wenn der Cluster privat ist, muss der private Google-Zugriff aktiviert sein, damit auf den

gcr.io-Image-Host zugegriffen werden kann. - Wenn die Netzwerkeinstellungen und der privater Google-Zugriff nicht die Ursache des Fehlers sind, finden Sie in der GKE-Fehlerbehebung Dokumentation zu

ImagePullBackOff- undErrImagePull-Fehlern.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

KTD service account missing permissions

Kategoriename in der API: KTD_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Dem in den Ergebnisdetails in der Google Cloud -Konsole angegebenen Container Threat Detection-Dienstkonto fehlen erforderliche Berechtigungen. Entweder werden alle oder einige Ergebnisse von Container Threat Detection nicht an Security Command Center gesendet.

So können Sie dieses Ergebnis beheben:

Weisen Sie dem Dienstkonto die Rolle Container Threat Detection-Dienst-Agent (

roles/containerthreatdetection.serviceAgent) zu. Weitere Informationen finden Sie unter Einzelne Rolle zuweisen.Wenn Sie alternativ eine benutzerdefinierte Rolle verwenden möchten, benötigen Sie die Rolle Berechtigungen des Container Threat Detection-Dienst-Agents.

Achten Sie darauf, dass keine IAM-Verweigerungsrichtlinien vorhanden sind, die verhindern, dass das Dienstkonto eine der Berechtigungen in der Rolle „Container Threat Detection Service Agent“ verwendet. Wenn eine Ablehnungsrichtlinie den Zugriff blockiert, fügen Sie das Dienstkonto als Ausnahme-Hauptkonto in der Ablehnungsrichtlinie hinzu.

Weitere Informationen zum Dienstkonto für Container Threat Detection sowie zur erforderlichen Rolle und den erforderlichen Berechtigungen finden Sie unter Erforderliche IAM-Berechtigungen.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

Misconfigured Cloud Logging Export

Kategoriename in der API: MISCONFIGURED_CLOUD_LOGGING_EXPORT

Das Projekt, das für den kontinuierlichen Export nach Cloud Logging konfiguriert ist, ist nicht verfügbar. Daher kann Security Command Center keine Ergebnisse an Logging senden.

Führen Sie einen der folgenden Schritte aus, um dieses Ergebnis zu beheben:

Stellen Sie das Projekt wieder her, wenn der Zeitraum für die Wiederherstellung des Projekts noch nicht verstrichen ist.

Wenn das Projekt endgültig gelöscht wurde, konfigurieren Sie ein neues oder vorhandenes Projekt für Logging-Exporte.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

VPC Service Controls Restriction

Kategoriename in der API: VPC_SC_RESTRICTION

Security Health Analytics kann bestimmte Ergebnisse für ein Projekt nicht liefern, da das Projekt durch einen Dienstperimeter geschützt ist. Sie müssen dem Security Command Center-Dienstkonto eingehenden Zugriff auf den Dienstperimeter gewähren.

Die ID des Dienstkontos ist eine E-Mail-Adresse im folgenden Format:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Ersetzen Sie Folgendes:

-

RESOURCE_KEYWORD: das Keywordorgoderproject, je nachdem, zu welcher Ressource das Dienstkonto gehört -

RESOURCE_ID: eine der folgenden Optionen:- Die Organisations-ID, wenn das Dienstkonto der Organisation gehört

- Die Projektnummer, wenn das Dienstkonto zu einem Projekt gehört

Wenn Sie sowohl Dienstkonten auf Organisationsebene als auch auf Projektebene haben, wenden Sie die Abhilfemaßnahme auf beide an.

Führen Sie folgende Schritte aus, um dieses Ergebnis zu beheben.

Schritt 1: Bestimmen, welcher Dienstperimeter Security Health Analytics blockiert

Rufen Sie die eindeutige VPC Service Controls-ID und die mit dem Ergebnis verknüpfte Projekt-ID ab:

- Klicken Sie auf den Kategorienamen, um die Details des Ergebnisses aufzurufen.

- Kopieren Sie im Feld Beschreibung die eindeutige ID von VPC Service Controls, z. B.

5e4GI409D6BTWfOp_6C-uSwmTpOQWcmW82sfZW9VIdRhGO5pXyCJPQ. - Kopieren Sie im Feld Ressourcenpfad die ID des Projekts.

Rufen Sie die Zugriffsrichtlinien-ID und den Namen des Dienstperimeters ab:

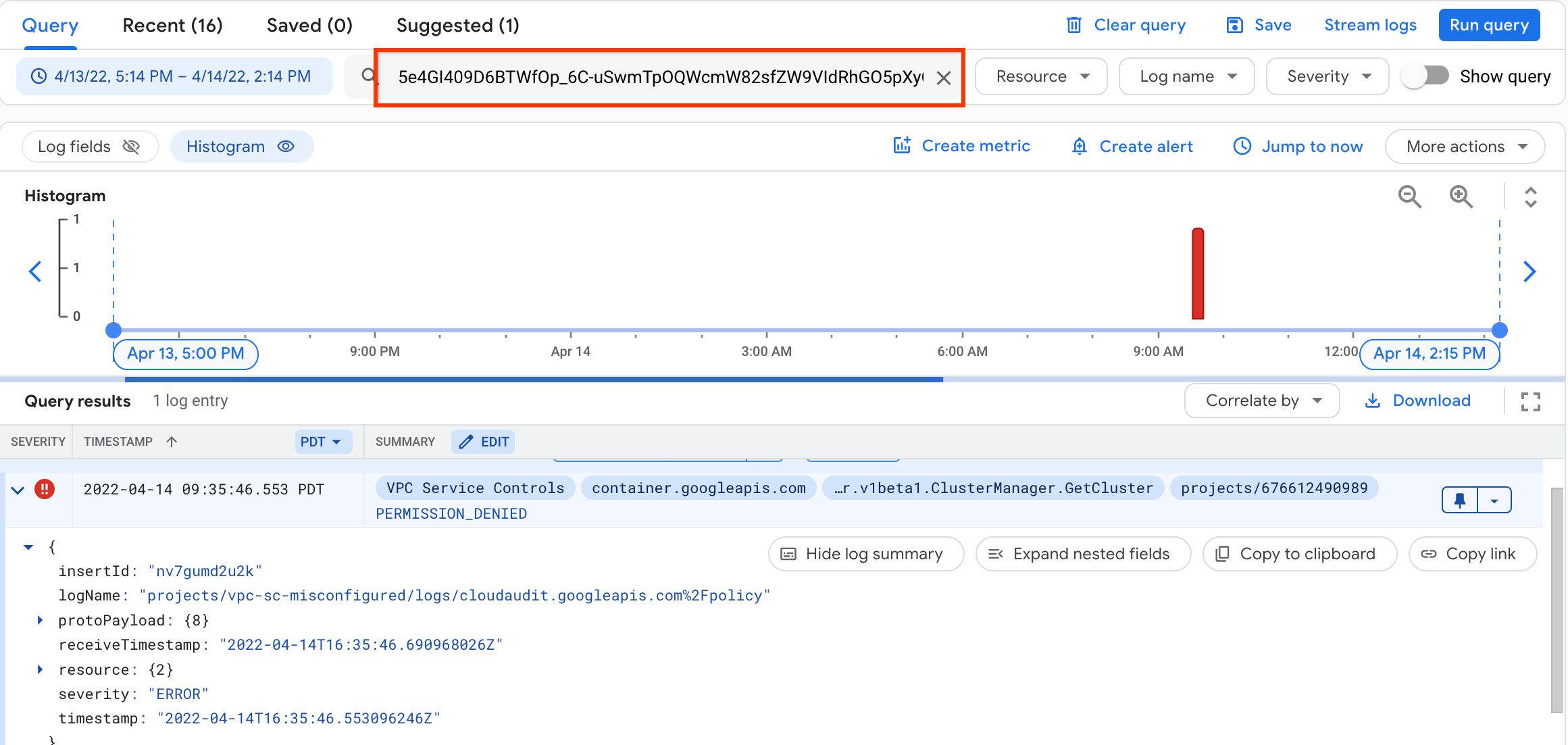

Rufen Sie in der Google Cloud Console die Seite Log-Explorer auf.

Wählen Sie in der Symbolleiste das Projekt aus, das mit dem Ergebnis verknüpft ist.

Geben Sie im Suchfilterfeld die eindeutige ID des Fehlers ein.

Wenn der Fehler nicht in den Abfrageergebnissen angezeigt wird, erweitern Sie die Zeitachse im Histogramm und führen Sie die Abfrage dann noch einmal aus.

Klicken Sie auf den angezeigten Fehler.

Klicken Sie auf Verschachtelte Felder erweitern.

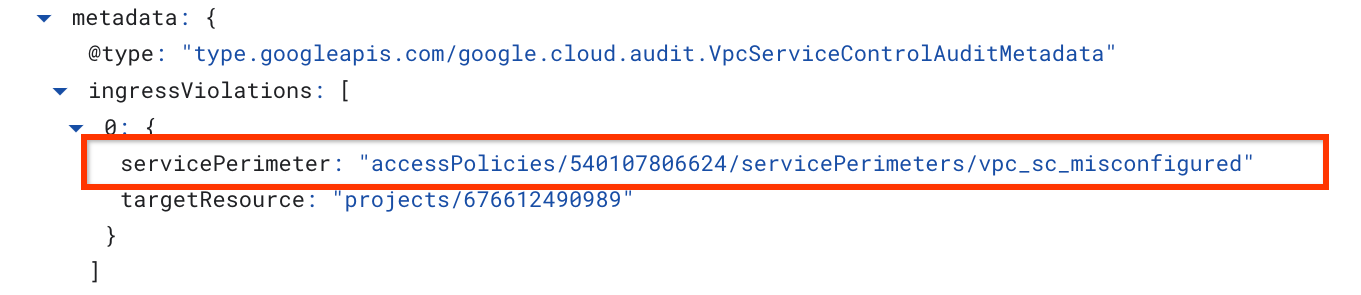

Kopieren Sie den Wert des Felds

servicePerimeterName. Der Wert hat folgendes Format:accessPolicies/ACCESS_POLICY/servicePerimeters/SERVICE_PERIMETERIn diesem Beispiel lautet der vollständige Ressourcenname des Dienstperimeters

accessPolicies/540107806624/servicePerimeters/vpc_sc_misconfigured.ACCESS_POLICYist die ID der Zugriffsrichtlinie, z. B.540107806624.SERVICE_PERIMETERist der Name des Dienstperimeters, z. B.vpc_sc_misconfigured.

Verwenden Sie die gcloud CLI, um den Anzeigenamen abzurufen, der der Zugriffsrichtlinien-ID entspricht.

Wenn Sie keine Abfragen auf Organisationsebene ausführen können, bitten Sie Ihren Administrator, diesen Schritt auszuführen.

gcloud access-context-manager policies list \ --organization ORGANIZATION_IDErsetzen Sie

ORGANIZATION_IDdurch die numerische ID Ihrer Organisation.Die Ausgabe sollte in etwa so aussehen:

NAME ORGANIZATION SCOPES TITLE ETAG 540107806624 549441802605 default policy 2a9a7e30cbc14371 352948212018 549441802605 projects/393598488212 another_policy d7b47a9ecebd4659Der angezeigte Name ist der Titel, der der Zugriffsrichtlinien-ID entspricht. Notieren Sie sich den Namen der Zugriffsrichtlinie und den Namen des Dienstperimeters. Sie benötigen sie im nächsten Abschnitt.

Schritt 2: Regel für eingehenden Traffic erstellen, die Zugriff auf das Projekt gewährt

Für diesen Abschnitt benötigen Sie Zugriff auf VPC Service Controls auf Organisationsebene. Wenn Sie keinen Zugriff auf Organisationsebene haben, bitten Sie Ihren Administrator, diese Schritte auszuführen.

In den folgenden Schritten erstellen Sie eine Eingangsregel für den Dienstperimeter, den Sie in Schritt 1 ermittelt haben.

So gewähren Sie einem Dienstkonto eingehenden Zugriff auf einen Dienstperimeter:

Rufen Sie VPC Service Controls auf.

Wählen Sie in der Symbolleiste Ihre Google Cloud Organisation aus.

Wählen Sie in der Drop-down-Liste die Zugriffsrichtlinie aus, die den Dienstperimeter enthält, auf den Sie Zugriff gewähren möchten.

Die mit der Zugriffsrichtlinie verknüpften Dienstperimeter werden in der Liste angezeigt.

Klicken Sie auf den Namen des Dienstes.

Klicken Sie auf Perimeter bearbeiten.

Klicken Sie im Navigationsmenü auf Richtlinie für eingehenden Traffic.

Klicken Sie auf Regel hinzufügen.

Konfigurieren Sie die Regel so:

FROM-Attribute des API-Clients

- Wählen Sie für Quelle die Option Alle Quellen aus.

- Wählen Sie unter Identität die Option Ausgewählte Identitäten aus.

- Klicken Sie im Feld Add User/Service Account (Nutzer/Dienstkonto hinzufügen) auf Select (Auswählen).

- Geben Sie die E-Mail-Adresse des Dienstkontos ein. Wenn Sie sowohl Dienstkonten auf Organisationsebene als auch auf Projektebene haben, fügen Sie beide hinzu.

- Klicken Sie auf Speichern.

TO-Attribute von Diensten/Ressourcen

Wählen Sie unter Projekt die Option Alle Projekte oder das im Ergebnis angegebene Projekt aus.

Wählen Sie für Dienste die Option Alle Dienste oder bestimmte Dienste aus, für die VPC Service Controls-Verstöße angezeigt werden.

Wenn ein Dienstperimeter den Zugriff auf einen erforderlichen Dienst einschränkt, kann Security Health Analytics keine Ergebnisse für diesen Dienst erstellen.

Klicken Sie im Navigationsmenü auf Speichern.

Weitere Informationen finden Sie unter Richtlinien für eingehenden und ausgehenden Traffic konfigurieren.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

Security Command Center service account missing permissions

Kategoriename in der API: SCC_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Dem Dienst-Agent von Security Command Center fehlen die Berechtigungen, die für eine ordnungsgemäße Funktion erforderlich sind.

Die ID des Dienstkontos ist eine E-Mail-Adresse im folgenden Format:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Ersetzen Sie Folgendes:

-

RESOURCE_KEYWORD: das Keywordorgoderproject, je nachdem, zu welcher Ressource das Dienstkonto gehört -

RESOURCE_ID: eine der folgenden Optionen:- Die Organisations-ID, wenn das Dienstkonto der Organisation gehört

- Die Projektnummer, wenn das Dienstkonto zu einem Projekt gehört

Wenn Sie sowohl Dienstkonten auf Organisationsebene als auch auf Projektebene haben, wenden Sie die Abhilfemaßnahme auf beide an.

So können Sie dieses Ergebnis beheben:

Weisen Sie dem Dienstkonto die Rolle „Security Center-Dienst-Agent“ (

roles/securitycenter.serviceAgent) zu.Weitere Informationen finden Sie unter Einzelne Rolle zuweisen.

Wenn Sie alternativ eine benutzerdefinierte Rolle verwenden möchten, benötigen Sie die Rolle Security Center-Dienst-Agent.

Achten Sie darauf, dass keine IAM-Ablehnungsrichtlinien vorhanden sind, die verhindern, dass das Dienstkonto Berechtigungen in den erforderlichen Rollen verwendet. Wenn eine Richtlinie zum Verweigern den Zugriff blockiert, fügen Sie das Dienstkonto als Ausnahme-Hauptkonto in der Richtlinie zum Verweigern hinzu.

Weitere Informationen zu den unterstützten Assets und Scaneinstellungen für diesen Ergebnistyp.

Nächste Schritte

Weitere Informationen zu Security Command Center-Fehlern