이 가이드에서는 Cloud Run에서 실행되는 보안 이중 서비스 애플리케이션을 만드는 방법을 설명합니다. 이 애플리케이션은 누구나 마크다운 텍스트를 작성하기 위해 사용할 수 있는 공개 '프런트엔드' 서비스와 마크다운 텍스트를 HTML로 렌더링하는 비공개 '백엔드' 서비스가 포함된 마크다운 편집기입니다.

백엔드 서비스는 서비스를 호출할 수 있는 사람을 제한하는 Cloud Run의 기본 제공 IAM 기반 서비스 간 인증 기능을 사용하는 비공개 서비스입니다. 두 서비스 모두 필요한 경우를 제외하고는 다른 Google Cloud 에 대한 액세스를 허용하지 않는 최소 권한의 원칙에 따라 빌드됩니다.

이 튜토리얼의 제한사항 또는 비목표

이 튜토리얼에서는 Identity Platform 또는 Firebase 인증을 사용하여 사용자 ID 토큰을 생성하고 사용자 ID를 수동으로 확인하는 최종 사용자 인증을 표시하지 않습니다. 최종 사용자 인증에 대한 자세한 내용은 최종 사용자 인증에 대한 Cloud Run 튜토리얼을 참조하세요.

이 튜토리얼은 IAM 기반 인증과 ID 토큰 메서드의 결합이 지원되지 않으므로 이를 표시하지 않습니다.

gcloud 기본값 설정

Cloud Run 서비스의 기본값으로 gcloud를 구성하려면 다음 안내를 따르세요.

기본 프로젝트를 설정합니다.

gcloud config set project PROJECT_ID

PROJECT_ID를 이 튜토리얼용으로 만든 프로젝트 이름으로 바꿉니다.

선택한 리전에 맞게 gcloud를 구성합니다.

gcloud config set run/region REGION

REGION을 지원되는 Cloud Run 리전 중 원하는 리전으로 바꿉니다.

Cloud Run 위치

Cloud Run은 리전을 기반으로 합니다. 즉, Cloud Run 서비스를 실행하는 인프라가 특정 리전에 위치해 있으며 해당 리전 내의 모든 영역에서 중복으로 사용할 수 있도록 Google이 관리합니다.

Cloud Run 서비스를 실행하는 리전을 선택하는 데 있어 중요한 기준은 지연 시간, 가용성 또는 내구성 요구사항입니다.

일반적으로 사용자와 가장 가까운 리전을 선택할 수 있지만 Cloud Run 서비스에서 사용하는 다른 Google Cloud제품 위치도 고려해야 합니다.

여러 위치에서 Google Cloud 제품을 함께 사용하면 서비스 지연 시간과 비용이 영향을 받을 수 있습니다.

Cloud Run은 다음 리전에서 사용할 수 있습니다.

등급 1 가격 적용

asia-east1(타이완)asia-northeast1(도쿄)asia-northeast2(오사카)asia-south1(인도 뭄바이)europe-north1(핀란드)낮은 CO2

europe-north2(스톡홀름)낮은 CO2

europe-southwest1(마드리드)낮은 CO2

europe-west1(벨기에)낮은 CO2

europe-west4(네덜란드)낮은 CO2

europe-west8(밀라노)europe-west9(파리)낮은 CO2

me-west1(텔아비브)northamerica-south1(멕시코)us-central1(아이오와)낮은 CO2

us-east1(사우스캐롤라이나)us-east4(북 버지니아)us-east5(콜럼버스)us-south1(댈러스)낮은 CO2

us-west1(오리건)낮은 CO2

등급 2 가격 적용

africa-south1(요하네스버그)asia-east2(홍콩)asia-northeast3(대한민국 서울)asia-southeast1(싱가포르)asia-southeast2(자카르타)asia-south2(인도 델리)australia-southeast1(시드니)australia-southeast2(멜버른)europe-central2(폴란드 바르샤바)europe-west10(베를린)europe-west12(토리노)europe-west2(영국 런던)낮은 CO2

europe-west3(독일 프랑크푸르트)europe-west6(스위스 취리히)낮은 CO2

me-central1(도하)me-central2(담맘)northamerica-northeast1(몬트리올)낮은 CO2

northamerica-northeast2(토론토)낮은 CO2

southamerica-east1(브라질 상파울루)낮은 CO2

southamerica-west1(칠레 산티아고)낮은 CO2

us-west2(로스앤젤레스)us-west3(솔트레이크시티)us-west4(라스베이거스)

Cloud Run 서비스를 이미 만들었다면 Google Cloud 콘솔의 Cloud Run 대시보드에서 리전을 확인할 수 있습니다.

코드 샘플 검색

사용할 코드 샘플을 검색하려면 다음 안내를 따르세요.

샘플 앱 저장소를 Cloud Shell 또는 로컬 머신에 클론합니다.

Node.js

git clone https://github.com/GoogleCloudPlatform/nodejs-docs-samples.git

또는 zip 파일로 샘플을 다운로드하고 압축을 풀 수 있습니다.

Python

git clone https://github.com/GoogleCloudPlatform/python-docs-samples.git

또는 zip 파일로 샘플을 다운로드하고 압축을 풀 수 있습니다.

Go

git clone https://github.com/GoogleCloudPlatform/golang-samples.git

또는 zip 파일로 샘플을 다운로드하고 압축을 풀 수 있습니다.

자바

git clone https://github.com/GoogleCloudPlatform/java-docs-samples.git

또는 zip 파일로 샘플을 다운로드하고 압축을 풀 수 있습니다.

C#

git clone https://github.com/GoogleCloudPlatform/dotnet-docs-samples.git

또는 zip 파일로 샘플을 다운로드하고 압축을 풀 수 있습니다.

Cloud Run 샘플 코드가 포함된 디렉터리로 변경합니다.

Node.js

cd nodejs-docs-samples/run/markdown-preview/

Python

cd python-docs-samples/run/markdown-preview/

Go

cd golang-samples/run/markdown-preview/

자바

cd java-docs-samples/run/markdown-preview/

C#

cd dotnet-docs-samples/run/markdown-preview/

비공개 마크다운 렌더링 서비스 검토

프런트엔드 측면에서 마크다운 서비스를 위한 간단한 API 사양이 있습니다.

/의 한 엔드포인트- POST 요청 필요

- 마크다운 텍스트인 POST 요청 본문

보안 향상을 위해 또는 ./renderer/ 디렉터리 탐색을 통한 심화 학습을 위해 모든 코드를 검토해야 할 수 있습니다. 이 튜토리얼에서는 마크다운 변환 코드에 대해 설명하지 않습니다.

비공개 마크다운 렌더링 서비스 제공

코드를 제공하려면 Cloud Build로 빌드하고, Artifact Registry에 업로드하고, Cloud Run에 배포합니다.

renderer디렉터리로 변경합니다.Node.js

cd renderer/

Python

cd renderer/

Go

cd renderer/

자바

cd renderer/

C#

cd Samples.Run.MarkdownPreview.Renderer/

Artifact Registry를 만듭니다.

gcloud artifacts repositories create REPOSITORY \ --repository-format docker \ --location REGION

다음과 같이 바꿉니다.

- REPOSITORY를 저장소의 고유한 이름으로 바꿉니다. 프로젝트의 저장소 위치마다 저장소 이름이 고유해야 합니다.

- REGION을 Artifact Registry 저장소에 사용할 Google Cloud 리전으로 바꿉니다.

다음 명령어를 실행하여 컨테이너를 빌드하고 Artifact Registry에 게시합니다.

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

renderer는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

renderer는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

Go

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

renderer는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

자바

이 샘플은 Jib를 사용해서 일반적인 자바 도구로 Docker 이미지를 빌드합니다. Jib는 Dockerfile을 사용하거나 Docker를 설치할 필요 없이 컨테이너 빌드를 최적화합니다. Jib로 자바 컨테이너 빌드에 대해 자세히 알아보세요.

gcloud 사용자 인증 정보 도우미를 사용하여 Docker가 Artifact Registry로 내보내도록 승인합니다.

gcloud auth configure-docker

Jib Maven 플러그인을 사용하여 컨테이너를 빌드하고 Artifact Registry로 내보냅니다.

mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

renderer는 서비스에 지정할 이름입니다.성공하면 BUILD SUCCESS 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

C#

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

renderer는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

액세스가 제한된 비공개 서비스로 배포합니다.

Cloud Run은 즉시 사용 가능한 액세스 제어 및 서비스 ID 기능을 제공합니다. 액세스 제어는 사용자 및 다른 서비스가 서비스를 호출하지 못하도록 제한하는 인증 레이어를 제공합니다. 서비스 ID를 사용하면 권한이 제한된 전용 서비스 계정을 만들어 서비스에서 다른Google Cloud 리소스에 액세스하지 못하게 할 수 있습니다.

렌더링 서비스의 '컴퓨팅 ID'로 사용할 서비스 계정을 만듭니다. 기본적으로 여기에는 프로젝트 멤버쉽 이외의 다른 권한이 포함되지 않습니다.

명령줄

gcloud iam service-accounts create renderer-identity

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

마크다운 렌더링 서비스는 Google Cloud의 다른 서비스와 직접 통합되지 않습니다. 추가 권한은 필요하지 않습니다.

renderer-identity서비스 계정으로 배포하고 인증되지 않은 액세스를 거부합니다.명령줄

gcloud run deploy renderer \ --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer \ --service-account renderer-identity \ --no-allow-unauthenticated

서비스 계정이 동일한 프로젝트에 포함된 경우 Cloud Run이 전체 이메일 주소 대신 짧은 형태의 서비스 계정 이름을 사용할 수 있습니다.

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

비공개 마크다운 렌더링 서비스 시도

비공개 서비스는 웹브라우저로 직접 로드할 수 없습니다. 대신 curl 또는 유사한 HTTP 요청 CLI 도구를 사용하여 Authorization 헤더를 삽입할 수 있습니다.

굵게 표시된 텍스트를 서비스로 전송하고 마크다운 별표를 HTML <strong> 태그로 변환하는 방법을 보려면 다음 안내를 따르세요.

배포 출력에서 URL을 가져옵니다.

gcloud를 사용하여 인증에 사용할 특수 개발 전용 ID 토큰을 파생합니다.TOKEN=$(gcloud auth print-identity-token)

원시 마크다운 텍스트를 URL로 이스케이프 처리된 쿼리 문자열 매개변수로 전달하는 curl 요청을 만듭니다.

curl -H "Authorization: Bearer $TOKEN" \ -H 'Content-Type: text/plain' \ -d '**Hello Bold Text**' \ SERVICE_URL

SERVICE_URL을 마크다운 렌더링 서비스를 배포한 후에 제공된 URL로 바꿉니다.

응답은 다음 HTML 스니펫입니다.

<strong>Hello Bold Text</strong>

편집기와 렌더링 서비스 간 통합 검토

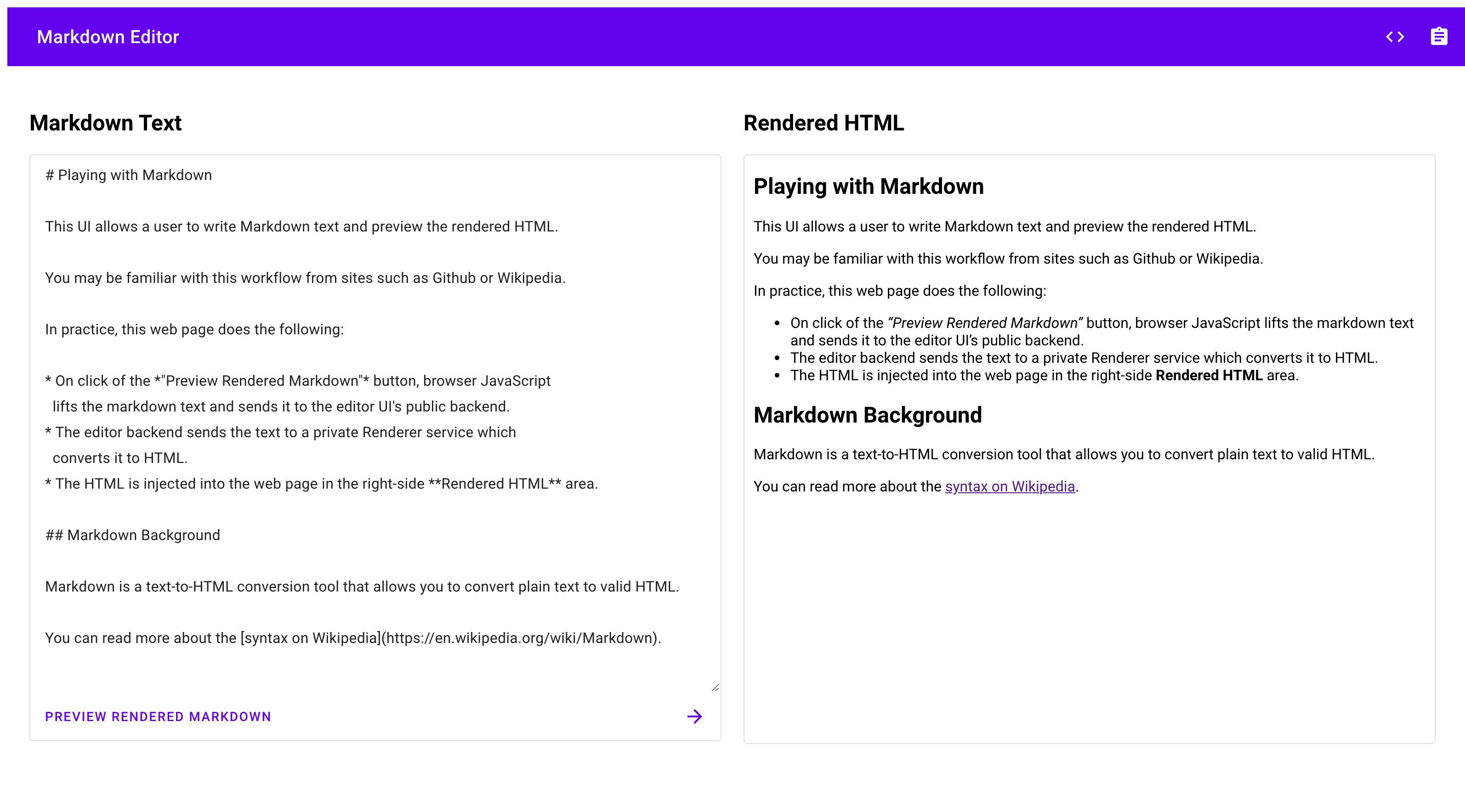

편집기 서비스는 간단한 텍스트 입력 UI와 HTML 미리보기를 표시하기 위한 공간을 제공합니다. 계속하려면 먼저 ./editor/ 디렉터리를 열어서 앞에서 검색한 코드를 검토합니다.

다음으로 두 서비스를 안전하게 통합하는 다음 일부 코드 섹션을 탐색합니다.

Node.js

render.js 모듈은 비공개 렌더러 서비스에 대한 인증된 요청을 만듭니다. Cloud Run 환경의 Google Cloud 메타데이터 서버를 사용하여 ID 토큰을 만들고 Authorization 헤더의 일부로 HTTP 요청에 추가합니다.

다른 환경에서 render.js는 애플리케이션 기본 사용자 인증 정보를 사용하여 Google 서버에서 토큰을 요청합니다.

JSON에서 마크다운을 파싱하고 렌더기 서비스로 전송하여 HTML로 변환합니다.

Python

new_request 메서드는 비공개 서비스에 인증된 요청을 만듭니다.

Cloud Run 환경의 Google Cloud 메타데이터 서버를 사용하여 ID 토큰을 만들고 Authorization 헤더의 일부로 HTTP 요청에 추가합니다.

다른 환경에서 new_request는 애플리케이션 기본 사용자 인증 정보로 인증하여 Google 서버에서 ID 토큰을 요청합니다.

JSON에서 마크다운을 파싱하고 렌더기 서비스로 전송하여 HTML로 변환합니다.

Go

RenderService는 비공개 서비스에 인증된 요청을 만듭니다. Cloud Run 환경의 Google Cloud 메타데이터 서버를 사용하여 ID 토큰을 만들고 Authorization 헤더의 일부로 HTTP 요청에 추가합니다.

다른 환경에서 RenderService는 애플리케이션 기본 사용자 인증 정보로 인증하여 Google 서버에서 ID 토큰을 요청합니다.

요청은 HTML로 변환될 마크다운 텍스트를 추가한 후 렌더기 서비스로 전송됩니다. 응답 오류는 통신 문제를 렌더링 기능과 구별하기 위해 처리됩니다.

자바

makeAuthenticatedRequest는 비공개 서비스에 인증된 요청을 만듭니다. Cloud Run 환경의 Google Cloud 메타데이터 서버를 사용하여 ID 토큰을 만들고 Authorization 헤더의 일부로 HTTP 요청에 추가합니다.

다른 환경에서 makeAuthenticatedRequest는 애플리케이션 기본 사용자 인증 정보로 인증하여 Google 서버에서 ID 토큰을 요청합니다.

JSON에서 마크다운을 파싱하고 렌더기 서비스로 전송하여 HTML로 변환합니다.

C#

GetAuthenticatedPostResponse는 비공개 서비스에 인증된 요청을 만듭니다. Cloud Run 환경의 Google Cloud 메타데이터 서버를 사용하여 ID 토큰을 만들고 Authorization 헤더의 일부로 HTTP 요청에 추가합니다.

다른 환경에서 GetAuthenticatedPostResponse는 애플리케이션 기본 사용자 인증 정보로 인증하여 Google 서버에서 ID 토큰을 요청합니다.

JSON에서 마크다운을 파싱하고 렌더기 서비스로 전송하여 HTML로 변환합니다.

공개 편집기 서비스 제공

코드를 빌드하고 배포하려면 다음 안내를 따르세요.

editor디렉터리로 변경합니다.Node.js

cd ../editor

Python

cd ../editor

Go

cd ../editor

자바

cd ../editor

C#

cd ../Samples.Run.MarkdownPreview.Editor/

다음 명령어를 실행하여 컨테이너를 빌드하고 Artifact Registry에 게시합니다.

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

editor는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Container Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

editor는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

Go

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

editor는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

자바

이 샘플은 Jib를 사용해서 일반적인 자바 도구로 Docker 이미지를 빌드합니다. Jib는 Dockerfile을 사용하거나 Docker를 설치할 필요 없이 컨테이너 빌드를 최적화합니다. Jib로 자바 컨테이너 빌드에 대해 자세히 알아보세요.mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

editor는 서비스에 지정할 이름입니다.성공하면 BUILD SUCCESS 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

C#

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID이고

editor는 서비스에 지정할 이름입니다.성공하면 ID, 생성 시간, 이미지 이름이 포함된 성공 메시지가 표시됩니다. 이미지는 Artifact Registry에 저장되며 원하는 경우 다시 사용할 수 있습니다.

렌더링 서비스에 대한 특수 액세스 권한으로 비공개 서비스로 배포합니다.

비공개 서비스의 '컴퓨팅 ID' 역할을 할 서비스 계정을 만듭니다. 기본적으로 여기에는 프로젝트 멤버쉽 이외의 다른 권한이 포함되지 않습니다.

명령줄

gcloud iam service-accounts create editor-identity

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

편집기 서비스는 마크다운 렌더링 서비스 이외의 Google Cloud 에 있는 다른 서비스와 상호작용하지 않아도 됩니다.

editor-identity컴퓨팅 ID에 대한 액세스 권한을 부여하여 마크다운 렌더링 서비스를 호출합니다. 이를 컴퓨팅 ID로 사용하는 모든 서비스가 이 권한을 갖습니다.명령줄

gcloud run services add-iam-policy-binding renderer \ --member serviceAccount:editor-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/run.invoker

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

렌더링 서비스의 컨텍스트에서 호출자 역할이 부여되므로 렌더링 서비스는 편집기가 호출할 수 있는 유일한 비공개 Cloud Run 서비스입니다.

editor-identity서비스 계정으로 배포하고 인증되지 않은 공개 액세스를 허용합니다.명령줄

gcloud run deploy editor --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor \ --service-account editor-identity \ --set-env-vars EDITOR_UPSTREAM_RENDER_URL=SERVICE_URL \ --allow-unauthenticated

다음과 같이 바꿉니다.

- PROJECT_ID를 프로젝트 ID로 바꿉니다.

- SERVICE_URL을 마크다운 렌더링 서비스 배포 후 제공된 URL로 바꿉니다.

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요.

편집기 서비스 배포:

서비스를 호출할 수 있는

allUsers권한을 부여합니다.

HTTPS 트래픽 이해

이러한 서비스를 사용하여 마크다운 렌더링하기 위한 세 가지 HTTP 요청이 있습니다.

editor-identity가 있는 프런트엔드 서비스가 렌더링 서비스를 호출합니다. editor-identity 및 renderer-identity 모두에는 제한된 권한이 있으므로 취약점 공격 또는 코드 주입이 발생하더라도 다른 Google Cloud 리소스에 대한 액세스가 제한됩니다.

사용해 보기

전체 이중 서비스 애플리케이션을 시도해보려면 다음 안내를 따르세요.

브라우저에서 위의 배포 단계로 제공된 URL로 이동합니다.

왼쪽에서 마크다운 텍스트를 편집하고 버튼을 클릭하여 오른쪽에 미리보기를 표시합니다.

예를 들면 다음과 같습니다.

이러한 서비스를 계속 개발하려면 이들 서비스에 다른 Google Cloud 서비스에 대한 제한된 Identity and Access Management(IAM) 액세스 권한이 있으며 다른 여러 서비스에 액세스하려면 추가 IAM 역할이 부여되어야 합니다.