Este tutorial mostra como criar um serviço de votação composto por:

Um cliente baseado no navegador que:

- Usa a Identity Platform para obter um token de ID.

- Permite que os utilizadores votem no seu animal doméstico favorito.

- Adiciona esse token de ID a um pedido ao servidor do Cloud Run que processa o voto.

Um servidor do Cloud Run que:

- Verifica se o utilizador final se autenticou corretamente fornecendo um token de ID válido.

- Processa o voto do utilizador final.

- Envia o voto para o Cloud SQL para armazenamento através das suas próprias credenciais.

Uma base de dados PostgreSQL que armazena os votos.

Para simplificar, este tutorial usa o Google como um fornecedor: os utilizadores têm de se autenticar através de uma conta Google para adquirir o respetivo token de ID. No entanto, pode usar outros fornecedores ou métodos de autenticação para iniciar sessão nos utilizadores.

Este serviço minimiza os riscos de segurança através do Secret Manager para proteger os dados confidenciais usados para estabelecer ligação à instância do Cloud SQL. Também usa uma identidade de serviço de menor privilégio para proteger o acesso à base de dados.

Configurar predefinições do gcloud

Para configurar o gcloud com predefinições para o seu serviço do Cloud Run:

Defina o projeto predefinido:

gcloud config set project PROJECT_ID

Substitua PROJECT_ID pelo nome do projeto que criou para este tutorial.

Configure o gcloud para a região escolhida:

gcloud config set run/region REGION

Substitua REGION pela região do Cloud Run suportada à sua escolha.

Localizações do Cloud Run

O Cloud Run é regional, o que significa que a infraestrutura que executa os seus serviços do Cloud Run está localizada numa região específica e é gerida pela Google para estar disponível de forma redundante em todas as zonas dessa região.

O cumprimento dos seus requisitos de latência, disponibilidade ou durabilidade são fatores

principais para selecionar a região onde os seus serviços do Cloud Run são executados.

Geralmente, pode selecionar a região mais próxima dos seus utilizadores, mas deve considerar a localização dos outros Google Cloudprodutos usados pelo seu serviço do Cloud Run.

A utilização Google Cloud de produtos em conjunto em várias localizações pode afetar

a latência do seu serviço, bem como o custo.

O Cloud Run está disponível nas seguintes regiões:

Sujeito aos preços de Nível 1

asia-east1(Taiwan)asia-northeast1(Tóquio)asia-northeast2(Osaca)asia-south1(Mumbai, Índia)europe-north1(Finlândia)Baixo CO2

europe-north2(Estocolmo)Baixo CO2

europe-southwest1(Madrid)Baixo CO2

europe-west1(Bélgica)Baixo CO2

europe-west4(Países Baixos)Baixo CO2

europe-west8(Milão)europe-west9(Paris)Baixo CO2

me-west1(Telavive)northamerica-south1(México)us-central1(Iowa)Baixo CO2

us-east1(Carolina do Sul)us-east4(Virgínia do Norte)us-east5(Columbus)us-south1(Dallas)Baixo CO2

us-west1(Oregão)Baixo CO2

Sujeito aos preços de Nível 2

africa-south1(Joanesburgo)asia-east2(Hong Kong)asia-northeast3(Seul, Coreia do Sul)asia-southeast1(Singapura)asia-southeast2(Jacarta)asia-south2(Deli, Índia)australia-southeast1(Sydney)australia-southeast2(Melbourne)europe-central2(Varsóvia, Polónia)europe-west10(Berlim)europe-west12(Turim)europe-west2(Londres, Reino Unido)Baixo CO2

europe-west3(Frankfurt, Alemanha)europe-west6(Zurique, Suíça)Baixo CO2

me-central1(Doha)me-central2(Dammam)northamerica-northeast1(Montreal)Baixo CO2

northamerica-northeast2(Toronto)Baixo CO2

southamerica-east1(São Paulo, Brasil)Baixo CO2

southamerica-west1(Santiago, Chile)Baixo CO2

us-west2(Los Angeles)us-west3(Salt Lake City)us-west4(Las Vegas)

Se já criou um serviço do Cloud Run, pode ver a região no painel de controlo do Cloud Run na Google Cloud consola.

Obter o exemplo de código

Para obter o exemplo de código para utilização:

Clone o repositório da app de exemplo para a sua máquina local:

Node.js

git clone https://github.com/GoogleCloudPlatform/nodejs-docs-samples.git

Em alternativa, pode transferir o exemplo como um ficheiro ZIP e extraí-lo.

Python

git clone https://github.com/GoogleCloudPlatform/python-docs-samples.git

Em alternativa, pode transferir o exemplo como um ficheiro ZIP e extraí-lo.

Java

git clone https://github.com/GoogleCloudPlatform/java-docs-samples.git

Em alternativa, pode transferir o exemplo como um ficheiro ZIP e extraí-lo.

Altere para o diretório que contém o código de exemplo do Cloud Run:

Node.js

cd nodejs-docs-samples/run/idp-sql/

Python

cd python-docs-samples/run/idp-sql/

Java

cd java-docs-samples/run/idp-sql/

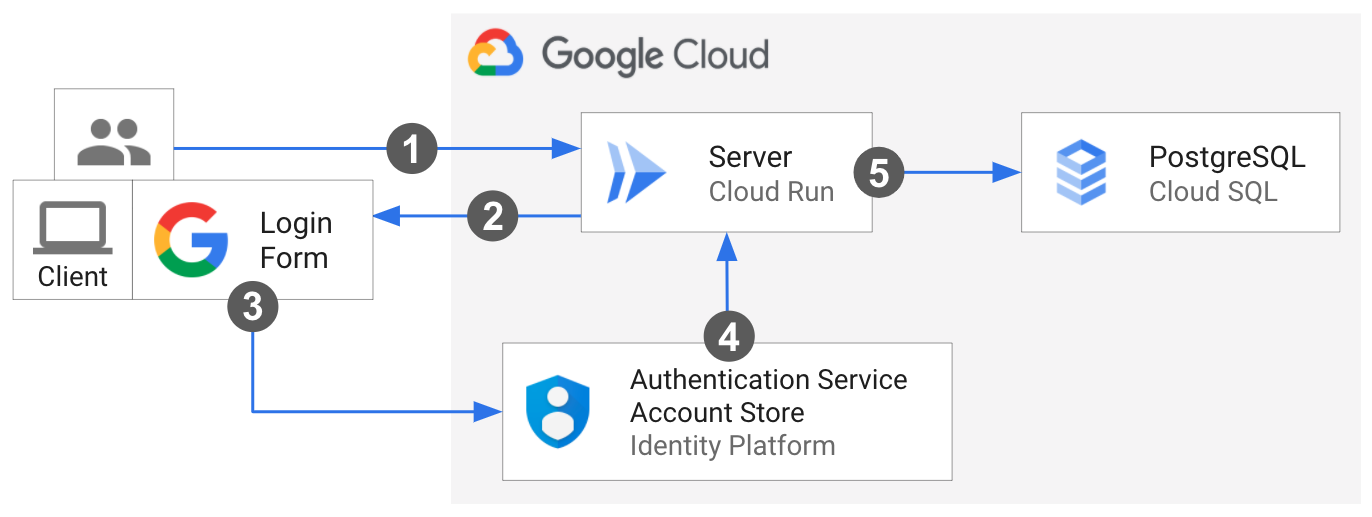

Visualizar a arquitetura

Um utilizador final faz o primeiro pedido ao servidor do Cloud Run.

O cliente é carregado no navegador.

O utilizador fornece credenciais de início de sessão através da caixa de diálogo de início de sessão do Google a partir da Identity Platform. Um alerta dá as boas-vindas ao utilizador com sessão iniciada.

O controlo é redirecionado de volta para o servidor. O utilizador final vota através do cliente, que obtém um token de ID da Identity Platform e adiciona-o ao cabeçalho do pedido de voto.

Quando o servidor recebe o pedido, valida o token de ID da Identity Platform, confirmando que o utilizador final está devidamente autenticado. Em seguida, o servidor envia o voto para o Cloud SQL, usando as suas próprias credenciais.

Compreender o código principal

O exemplo é implementado como cliente e servidor, conforme descrito a seguir.

Integração com o Identity Platform: código do lado do cliente

Este exemplo usa SDKs do Firebase para integrar com a Identity Platform de modo a iniciar sessão e gerir utilizadores. Para se ligar à Identity Platform, o JavaScript do lado do cliente contém a referência às credenciais do projeto como um objeto de configuração e importa os SDKs Firebase JavaScript necessários:

O SDK do JavaScript do Firebase processa o fluxo de início de sessão pedindo ao utilizador final que inicie sessão na respetiva Conta Google através de uma janela pop-up. Em seguida, redireciona-os de volta para o serviço.

Quando um utilizador inicia sessão com êxito, o cliente usa métodos do Firebase para gerar um token de ID. O cliente adiciona o token de ID ao cabeçalho Authorization do respetivo pedido ao servidor.

Integração com a Identity Platform: código do lado do servidor

O servidor usa o SDK Firebase Admin

para validar o token de ID do utilizador enviado a partir do cliente. Se o token de ID fornecido tiver o formato correto, não estiver expirado e estiver devidamente assinado, o método devolve o token de ID descodificado. O servidor extrai o Identity Platform uid

para esse utilizador.

Node.js

Python

Java

Ligar o servidor ao Cloud SQL

O servidor liga-se ao socket de domínio Unix da instância do Cloud SQL através do formato: /cloudsql/CLOUD_SQL_CONNECTION_NAME.

Node.js

Python

Java

Use a integração do Spring Cloud Google Cloud PostgreSQL starter para interagir com as suas bases de dados PostgreSQL no Cloud SQL através das bibliotecas Spring JDBC. Defina a configuração do Cloud SQL para MySQL para configurar automaticamente um beanDataSource que, juntamente com o Spring JDBC, fornece um bean de objeto JdbcTemplate que permite operações como consultar e modificar uma base de dados.

Processamento de configurações confidenciais com o Secret Manager

O Secret Manager oferece armazenamento centralizado e seguro de dados confidenciais, como a configuração do Cloud SQL. O servidor injeta as credenciais do Cloud SQL do Secret Manager no tempo de execução através de uma variável de ambiente. Saiba mais sobre a utilização de segredos com o Cloud Run.

Node.js

Python

Java

Configure o Identity Platform

A Identity Platform requer configuração manual na Google Cloud consola.

Na Google Cloud consola, ative a API Identity Platform:

Configure o seu projeto:

Numa nova janela, aceda à página Google Auth Platform > Vista geral.

Clique em Começar e siga a configuração do projeto.

Na caixa de diálogo Informações da app:

- Indique o nome da aplicação.

- Selecione um dos emails de apoio técnico ao utilizador apresentados.

Na caixa de diálogo Público-alvo, selecione Externo.

Na caixa de diálogo Informações de contacto, introduza um email de contacto.

Aceite a política de dados do utilizador e, de seguida, clique em Criar.

Crie e obtenha o ID de cliente e o segredo do cliente OAuth:

Na Google Cloud consola, aceda à página APIs e serviços > Credenciais.

Na parte superior da página, clique em Criar credenciais e selecione

OAuth client ID.Em Tipo de aplicação, selecione Aplicação Web e indique o nome.

Clique em Criar

Os valores

client_ideclient_secretvão ser usados no passo seguinte.

Configure a Google como fornecedor:

Na Google Cloud consola, aceda à página Fornecedores de identidade.

Clique em Adicionar um fornecedor.

Selecione Google na lista.

Nas definições de configuração do SDK Web, introduza os valores

client_ideclient_secretdo passo anterior.Em Configure a sua aplicação, clique em Detalhes da configuração.

Copie a configuração para a sua aplicação:

- Copie os valores

apiKeyeauthDomainpara ostatic/config.jsda amostra para inicializar o SDK do cliente da Identity Platform.

- Copie os valores

Implementar o serviço

Siga os passos para concluir o aprovisionamento e a implementação da infraestrutura:

Crie uma instância do Cloud SQL com a base de dados PostgreSQL através da consola ou da CLI:

gcloud sql instances create CLOUD_SQL_INSTANCE_NAME \ --database-version=POSTGRES_16 \ --region=CLOUD_SQL_REGION \ --cpu=2 \ --memory=7680MB \ --root-password=DB_PASSWORD

Adicione os valores das credenciais do Cloud SQL a

postgres-secrets.json:Node.js

Python

Java

Crie um segredo com versões através da consola ou da CLI:

gcloud secrets create idp-sql-secrets \ --replication-policy="automatic" \ --data-file=postgres-secrets.json

Crie uma conta de serviço para o servidor através da consola ou da CLI:

gcloud iam service-accounts create idp-sql-identity

Conceda funções para o Secret Manager e o acesso ao Cloud SQL através da consola ou da CLI:

Permita que a conta de serviço associada ao servidor aceda ao segredo criado:

gcloud secrets add-iam-policy-binding idp-sql-secrets \ --member serviceAccount:idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/secretmanager.secretAccessor

Permita que a conta de serviço associada ao servidor aceda ao Cloud SQL:

gcloud projects add-iam-policy-binding PROJECT_ID \ --member serviceAccount:idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/cloudsql.client

Crie um Artifact Registry:

gcloud artifacts repositories create REPOSITORY \ --repository-format docker \ --location REGION

REPOSITORYé o nome do repositório. Para cada localização do repositório num projeto, os nomes dos repositórios têm de ser exclusivos.

Crie a imagem de contentor com o Cloud Build:

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Java

Este exemplo usa o Jib para criar imagens do Docker com ferramentas Java comuns. O Jib otimiza as compilações de contentores sem necessidade de um Dockerfile ou de ter o Docker instalado. Saiba mais sobre como criar contentores Java com o Jib.

Use o gcloud credential helper para autorizar o Docker a enviar para o seu Artifact Registry.

gcloud auth configure-docker

Use o plugin Jib Maven para criar e enviar o contentor para o Artifact Registry.

mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Implemente a imagem do contentor no Cloud Run através da consola ou da CLI. Tenha em atenção que o servidor é implementado para permitir o acesso não autenticado. Isto permite que o utilizador carregue o cliente e inicie o processo. O servidor valida manualmente o token de ID adicionado ao pedido de voto, autenticando o utilizador final.

gcloud run deploy idp-sql \ --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql \ --allow-unauthenticated \ --service-account idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --add-cloudsql-instances PROJECT_ID:REGION:CLOUD_SQL_INSTANCE_NAME \ --update-secrets CLOUD_SQL_CREDENTIALS_SECRET=idp-sql-secrets:latest

Tenha também em atenção as flags

--service-account,--add-cloudsql-instancese--update-secrets, que especificam a identidade do serviço, a ligação da instância do Cloud SQL e o nome do segredo com a versão como uma variável de ambiente, respetivamente.

Toques finais

A Identity Platform requer que autorize o URL do serviço do Cloud Run como um redirecionamento permitido depois de o utilizador ter iniciado sessão:

Edite o fornecedor Google clicando no ícone de caneta na página Fornecedores de identidade.

Clique em Adicionar domínio em Domínios autorizados no painel do lado direito e introduza o URL do serviço do Cloud Run.

Pode localizar o URL do serviço nos registos após a compilação ou a implementação, ou pode encontrá-lo em qualquer altura através do seguinte comando:

gcloud run services describe idp-sql --format 'value(status.url)'

Aceda à página APIs e serviços > Credenciais

Clique no ícone de lápis junto ao ID de cliente OAuth para o editar e abaixo do botão

Authorized redirect URIs click theAdicionar URI.No campo, copie e cole o seguinte URL e clique no botão Guardar na parte inferior da página.

https://PROJECT_ID.firebaseapp.com/__/auth/handler

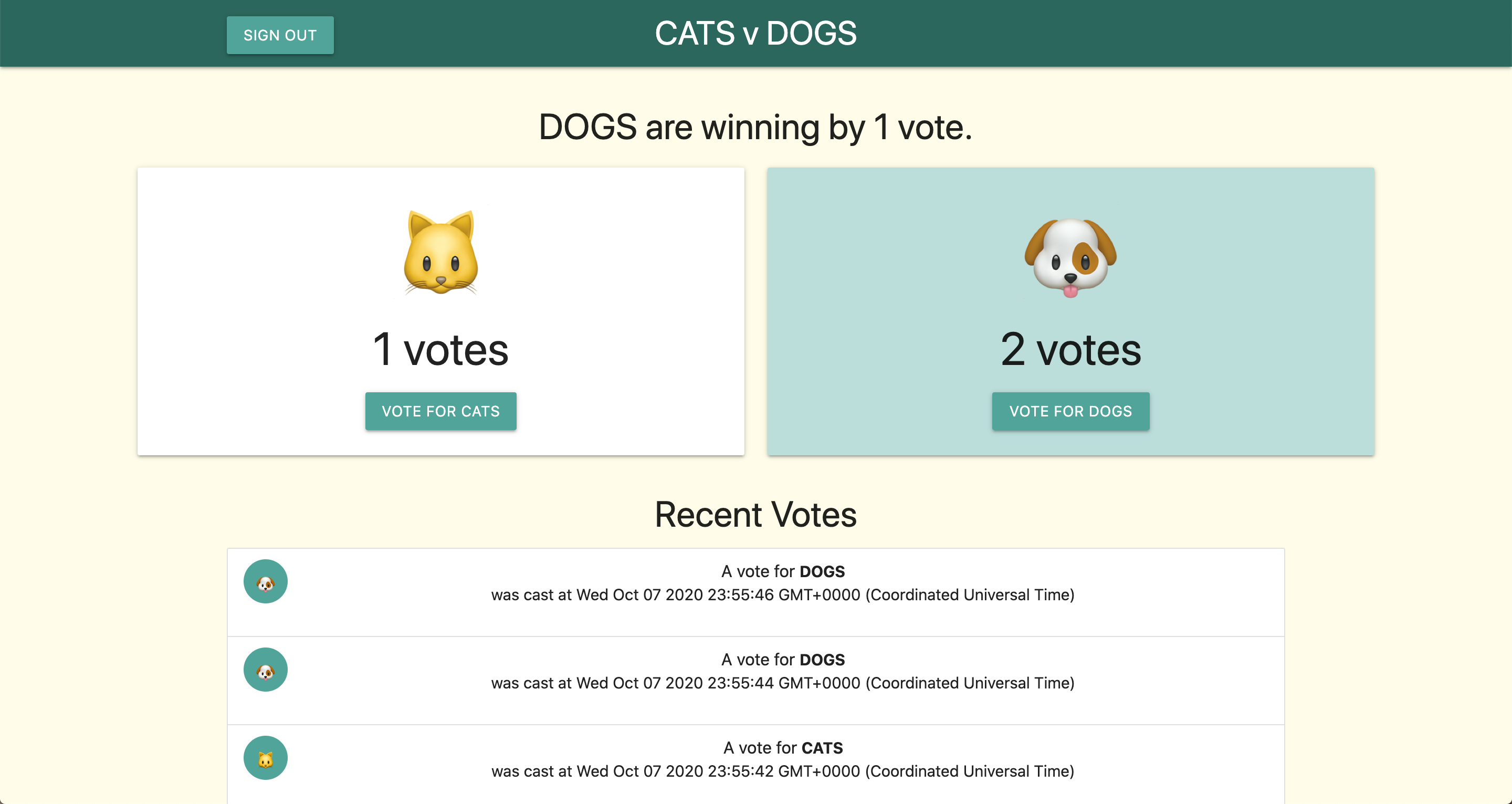

Experimentar

Para experimentar o serviço completo:

Navegue no navegador para o URL fornecido no passo de implementação acima.

Clique no botão Iniciar sessão com o Google e conclua o fluxo de autenticação.

Adicione o seu voto!

Deve ter esta forma:

Se optar por continuar a desenvolver estes serviços, lembre-se de que têm acesso restrito à gestão de identidade e acesso (IAM) ao resto do Google Cloud e terão de receber funções adicionais de IAM para aceder a muitos outros serviços.