Jika organisasi Anda menggunakan VPC Bersama, Anda dapat menyiapkan konektor Akses VPC Serverless di project layanan atau project host. Panduan ini menunjukkan cara menyiapkan konektor di project host.

Jika Anda perlu menyiapkan konektor di project layanan, lihat Mengonfigurasi konektor di project layanan. Untuk mempelajari keuntungan dari setiap metode, lihat Menghubungkan ke jaringan VPC Bersama.

Sebelum memulai

Periksa peran Identity and Access Management (IAM) untuk akun yang sedang Anda gunakan. Akun aktif harus memiliki peran berikut di project host:

Pilih project host di lingkungan pilihan Anda.

Konsol

Buka dasbor konsol Google Cloud .

Pada panel menu di bagian atas dasbor, klik menu dropdown project lalu pilih project host.

gcloud

Tetapkan project default di gcloud CLI ke project host dengan menjalankan perintah berikut di terminal Anda:

gcloud config set project HOST_PROJECT_ID

Ganti kode berikut:

HOST_PROJECT_ID: ID project host VPC Bersama

Membuat konektor Akses VPC Serverless

Untuk mengirim permintaan ke jaringan VPC dan menerima respons yang sesuai, Anda harus membuat konektor Akses VPC Serverless. Anda dapat membuat konektor menggunakan Google Cloud konsol, Google Cloud CLI, atau Terraform:

Konsol

Aktifkan API Akses VPC Serverless untuk project Anda.

Buka halaman ringkasan Akses VPC Serverless.

Klik Create connector.

Di kolom Name, masukkan nama untuk konektor Anda. Nama ini harus mengikuti konvensi penamaan Compute Engine dan kurang dari 21 karakter. Tanda hubung (

-) dihitung sebagai dua karakter.Di kolom Region, pilih region untuk konektor Anda. Region ini harus cocok dengan region layanan serverless Anda.

Jika layanan Anda berada di region

us-centralataueurope-west, gunakanus-central1ataueurope-west1.Di kolom Network, pilih jaringan VPC yang akan dipasangkan konektor.

Klik menu pull-down Subnetwork:

Pilih subnet

/28yang tidak digunakan.- Subnet harus digunakan secara eksklusif oleh konektor. Subnet tidak dapat digunakan oleh resource lain seperti VM, Private Service Connect, atau load balancer.

- Untuk mengonfirmasi bahwa subnet Anda tidak digunakan untuk Private Service Connect atau Cloud Load Balancing, pastikan subnet

purposeadalahPRIVATEdengan menjalankan perintah berikut di gcloud CLI:gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAMEdengan nama subnet Anda.

(Opsional) Guna menetapkan opsi penskalaan untuk mendapatkan kontrol tambahan atas konektor, klik Tampilkan Setelan Penskalaan untuk menampilkan formulir penskalaan.

- Tetapkan jumlah minimum dan maksimum instance untuk konektor Anda, atau gunakan default, yaitu 2 (minimum) dan 10 (maksimum). Konektor diskalakan hingga batas maksimum yang ditentukan saat traffic meningkat, tetapi konektor tidak diskalakan balik saat traffic menurun. Anda harus menggunakan nilai antara

2dan10, serta nilaiMINharus kurang dari nilaiMAX. - Pada menu pull-down Jenis Instance, pilih jenis mesin yang akan digunakan untuk konektor, atau gunakan

e2-microdefault. Perhatikan sidebar biaya di sisi kanan saat Anda memilih jenis instance, yang menampilkan estimasi biaya dan bandwidth.

- Tetapkan jumlah minimum dan maksimum instance untuk konektor Anda, atau gunakan default, yaitu 2 (minimum) dan 10 (maksimum). Konektor diskalakan hingga batas maksimum yang ditentukan saat traffic meningkat, tetapi konektor tidak diskalakan balik saat traffic menurun. Anda harus menggunakan nilai antara

Klik Create.

Tanda centang berwarna hijau akan muncul di samping nama konektor saat konektor siap digunakan.

gcloud

Update komponen

gcloudke versi terbaru:gcloud components update

Aktifkan API Akses VPC Serverless untuk project Anda:

gcloud services enable vpcaccess.googleapis.com

Buat konektor Akses VPC Serverless:

gcloud compute networks vpc-access connectors create CONNECTOR_NAME \ --region=REGION \ --subnet=SUBNET \ --subnet-project=HOST_PROJECT_ID \ # Optional: specify minimum and maximum instance values between 2 and 10, default is 2 min, 10 max. --min-instances=MIN \ --max-instances=MAX \ # Optional: specify machine type, default is e2-micro --machine-type=MACHINE_TYPE

Ganti kode berikut:

CONNECTOR_NAME: nama untuk konektor Anda. Nama ini harus mengikuti konvensi penamaan Compute Engine dan kurang dari 21 karakter. Tanda hubung (-) dihitung sebagai dua karakter.REGION: region untuk konektor Anda; region ini harus cocok dengan region layanan serverless Anda. Jika layanan Anda berada di regionus-centralataueurope-west, gunakanus-central1ataueurope-west1.SUBNET: nama subnet/28yang tidak digunakan.- Subnet harus digunakan secara eksklusif oleh konektor. Subnet tidak dapat digunakan oleh resource lain seperti VM, Private Service Connect, atau load balancer.

- Untuk mengonfirmasi bahwa subnet Anda tidak digunakan untuk

Private Service Connect atau Cloud Load Balancing, pastikan

subnet

purposeadalahPRIVATEdengan menjalankan perintah berikut di gcloud CLI:gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAME: nama subnet Anda

HOST_PROJECT_ID: ID project hostMIN: jumlah minimum instance yang akan digunakan untuk konektor. Gunakan bilangan bulat antara2dan9. Default-nya adalah2. Untuk mempelajari penskalaan konektor, lihat Throughput dan penskalaan.MAX: jumlah maksimum instance yang akan digunakan untuk konektor. Gunakan bilangan bulat antara3dan10. Default-nya adalah10. Jika traffic memerlukannya, konektor akan diskalakan ke instance[MAX], tetapi tidak diskalakan balik. Untuk mempelajari penskalaan konektor, lihat Throughput dan penskalaan.MACHINE_TYPE:f1-micro,e2-micro, ataue2-standard-4. Untuk mempelajari throughput konektor, termasuk jenis mesin dan penskalaan, lihat Throughput dan penskalaan.

Untuk detail selengkapnya dan argumen opsional, lihat referensi

gcloud.Pastikan konektor Anda berstatus

READYsebelum menggunakannya:gcloud compute networks vpc-access connectors describe CONNECTOR_NAME \ --region=REGION

Ganti kode berikut:

CONNECTOR_NAME: nama konektor Anda; ini adalah nama yang Anda tentukan di langkah sebelumnyaREGION: region konektor Anda; ini adalah region yang Anda tentukan di langkah sebelumnya

Output harus berisi baris

state: READY.

Terraform

Anda dapat menggunakan resource Terraform

untuk mengaktifkan API vpcaccess.googleapis.com.

Anda dapat menggunakan modul Terraform untuk membuat jaringan VPC dan subnet, lalu membuat konektor.

Mengaktifkan Cloud Run untuk project layanan

Mengaktifkan Cloud Run API untuk project layanan. Hal ini diperlukan untuk menambahkan peran IAM pada langkah berikutnya dan agar project layanan dapat menggunakan Cloud Run.

Konsol

Buka halaman untuk Cloud Run API.

Pada panel menu di bagian atas dasbor, klik menu dropdown project lalu pilih layanan project.

Klik Enable.

gcloud

Jalankan perintah berikut di terminal Anda:

gcloud services enable run.googleapis.com --project=SERVICE_PROJECT_ID

Ganti kode berikut:

SERVICE_PROJECT_ID: ID project layanan

Memberikan akses ke konektor

Memberikan akses ke konektor dengan memberikan project layanan Agen Layanan Cloud Run thePengguna Akses VPC Serverless Peran IAM pada project host.

Konsol

Buka halaman IAM.

Klik menu dropdown project lalu pilih project host.

Klik Tambahkan.

Di kolom New principals, masukkan alamat email Agen Layanan Cloud Run untuk layanan Cloud Run:

service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com

Ganti kode berikut:

SERVICE_PROJECT_NUMBER: nomor project yang terkait dengan project layanan. ID ini berbeda dengan ID project. Anda dapat menemukan nomor project di halaman Project Settings untuk project layanan di konsolGoogle Cloud .

Di kolom Peran, pilih Serverless VPC Access User.

Klik Simpan.

gcloud

Jalankan perintah berikut di terminal Anda:

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com \ --role=roles/vpcaccess.user

Ganti kode berikut:

HOST_PROJECT_ID: ID project host VPC BersamaSERVICE_PROJECT_NUMBER: nomor project yang dikaitkan dengan akun layanan. ID ini berbeda dengan ID project. Anda dapat menemukan nomor project dengan menjalankan perintah berikut:gcloud projects describe SERVICE_PROJECT_ID

Membuat konektor dapat ditemukan

Pada kebijakan IAM project host, Anda harus memberikan dua peran yang telah ditetapkan berikut kepada akun utama yang men-deploy layanan Cloud Run:

- Serverless VPC Access V ewer (

vpcaccess.viewer): Wajib. - Compute Network Viewer (

compute.networkViewer): Opsional tetapi direkomendasikan. Memungkinkan akun utama IAM menghitung subnet di jaringan VPC Bersama.

Atau, Anda dapat menggunakan peran khusus atau peran lain yang

telah ditetapkan yang mencakup semua izin peran Serverless VPC Access Viewer (vpcaccess.viewer).

Konsol

Buka halaman IAM.

Klik menu dropdown project lalu pilih project host.

Klik Add.

Di kolom Akun utama baru, masukkan alamat email akun utama yang akan dapat melihat konektor dari project layanan. Anda dapat memasukkan beberapa email di kolom ini.

Di kolom Peran, pilih kedua peran berikut:

- Serverless VPC Access Viewer

- Penampil Jaringan Compute

Klik Simpan.

gcloud

Jalankan perintah berikut di terminal Anda:

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/vpcaccess.viewer gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/compute.networkViewer

Ganti kode berikut:

HOST_PROJECT_ID: ID project host VPC BersamaPRINCIPAL: akun utama yang men-deploy layanan Cloud Run. Pelajari selengkapnya tentang flag--member.

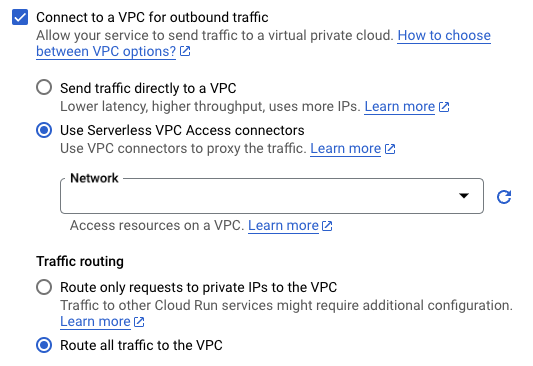

Mengonfigurasi layanan Anda menggunakan konektor

Untuk setiap layanan Cloud Run yang memerlukan akses ke VPC Bersama, Anda harus menentukan konektor untuk layanan tersebut. Anda dapat menentukan konektor menggunakan konsol Google Cloud , Google Cloud CLI, file YAML, atau Terraform saat men-deploy layanan baru atau mengupdate layanan yang ada.

Konsol

Di konsol Google Cloud , buka Cloud Run:

Pilih Services dari menu, lalu klik Deploy container untuk mengonfigurasi layanan baru. Jika Anda mengonfigurasi layanan yang sudah ada, klik layanan tersebut, lalu klik Edit dan deploy revisi baru.

Jika Anda mengonfigurasi layanan baru, isi halaman setelan layanan awal, lalu klik Container, Volume, Jaringan, Keamanan untuk meluaskan halaman konfigurasi layanan.

Klik tab Koneksi.

- Di kolom VPC Connector, pilih konektor yang akan digunakan atau pilih None untuk memutuskan koneksi layanan Anda dari jaringan VPC.

Klik Buat atau Deploy.

gcloud

Tetapkan gcloud CLI untuk menggunakan project yang berisi resource Cloud Run:

gcloud config set project PROJECT_ID

PROJECT_ID: ID project yang berisi resource Cloud Run yang memerlukan akses ke VPC Bersama. Jika resource Cloud Run ada dalam project host, ini adalah ID project host. Jika resource Cloud Run berada dalam project layanan, ini adalah ID project layanan.

Menggunakan flag

--vpc-connector.

- Untuk layanan yang ada:

gcloud run services update SERVICE --vpc-connector=CONNECTOR_NAME

- Untuk layanan baru:

gcloud run deploy SERVICE --image=IMAGE_URL --vpc-connector=CONNECTOR_NAME

SERVICE: Nama layanan Anda.IMAGE_URL: referensi ke image container, misalnya,us-docker.pkg.dev/cloudrun/container/hello:latestCONNECTOR_NAME: nama konektor Anda Gunakan nama yang sepenuhnya memenuhi syarat saat melakukan deployment dari project layanan VPC Bersama (bukan project host), misalnya:projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDsebagai ID project host,CONNECTOR_REGIONadalah region konektor Anda, danCONNECTOR_NAMEadalah nama yang Anda berikan untuk konektor.

YAML

Tetapkan gcloud CLI untuk menggunakan project yang berisi resource Cloud Run:

gcloud config set project PROJECT_ID

Ganti kode berikut:

PROJECT_ID: ID project yang berisi resource Cloud Run yang memerlukan akses ke VPC Bersama. Jika resource Cloud Run ada dalam project host, ini adalah ID project host. Jika resource Cloud Run berada dalam project layanan, ini adalah ID project layanan.

Jika Anda membuat layanan baru, lewati langkah ini. Jika Anda mengupdate layanan yang sudah ada, download konfigurasi YAML-nya:

gcloud run services describe SERVICE --format export > service.yaml

Tambahkan atau perbarui atribut

run.googleapis.com/vpc-access-connectordi bagianannotationspada atributspeclevel teratas:apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/vpc-access-connector: CONNECTOR_NAME name: REVISION

Ganti kode berikut:

- SERVICE: nama layanan Cloud Run Anda.

- CONNECTOR_NAME: nama konektor Anda Gunakan nama yang sepenuhnya memenuhi syarat saat melakukan deployment dari project layanan VPC Bersama (bukan project host), misalnya:

projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDsebagai ID project host,CONNECTOR_REGIONadalah region konektor Anda, danCONNECTOR_NAMEadalah nama yang Anda berikan untuk konektor. - REVISION dengan nama revisi baru atau hapus (jika ada). Jika Anda memberikan nama revisi baru, nama tersebut harus memenuhi kriteria berikut:

- Dimulai dengan

SERVICE- - Hanya berisi huruf kecil, angka, dan

- - Tidak diakhiri dengan

- - Tidak melebihi 63 karakter

- Dimulai dengan

Ganti layanan dengan konfigurasi barunya menggunakan perintah berikut:

gcloud run services replace service.yaml

Terraform

Anda dapat menggunakan resource Terraform untuk membuat layanan dan mengonfigurasinya untuk menggunakan konektor Anda.

Langkah berikutnya

- Pantau aktivitas administratif dengan pembuatan log audit Akses VPC Serverless.

- Lindungi resource dan data dengan membuat perimeter layanan dengan Kontrol Layanan VPC.

- Gunakan tag jaringan untuk membatasi akses VM konektor ke resource VPC.

- Pelajari peran Identity and Access Management (IAM) yang terkait dengan Akses VPC Serverless. Lihat peran Akses VPC Serverless dalam dokumentasi IAM untuk mengetahui daftar izin yang terkait dengan setiap peran.

- Pelajari cara terhubung ke Memorystore.