本页介绍从 Cloud Run 中运行的服务连接到 Cloud SQL 实例的相关信息和示例。

如需了解运行连接到 Cloud SQL 的 Cloud Run 示例 Web 应用的分步说明,请参阅从 Cloud Run 连接快速入门。

Cloud SQL 是一项全代管式数据库服务,可帮助您在云端设置、维护、管理和控制关系型数据库。

Cloud Run 是一个托管式计算平台,可让您直接在 Google Cloud 基础设施之上运行容器。

设置 Cloud SQL 实例

- 在您用于连接的 Google Cloud 项目中启用 Cloud SQL Admin API(如果尚未启用):

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - 创建 Cloud SQL for MySQL 实例。我们建议您在 Cloud Run 服务所在的区域中选择 Cloud SQL 实例位置,以缩短延迟时间,从而避免一些网络费用并降低跨区域故障风险。

默认情况下,Cloud SQL 会为新实例分配公共 IP 地址。 您还可以选择分配专用 IP 地址。如需详细了解这两种地址的连接方案,请参阅连接概览页面。

- 创建实例时,您可以为实例选择服务器证书 (CA) 层次结构,然后将该层次结构配置为实例的

serverCaMode。您必须选择“用于每个实例的 CA”选项 (GOOGLE_MANAGED_INTERNAL_CA) 作为要从 Web 应用连接到的实例的服务器 CA 模式。

配置 Cloud Run

配置 Cloud Run 的步骤取决于您分配给 Cloud SQL 实例的 IP 地址类型。如果您通过直接 VPC 出站流量或无服务器 VPC 访问通道连接器路由所有出站流量,请使用专用 IP 地址。比较两种网络出站流量方法。公共 IP(默认)

- 确保实例具有公共 IP 地址。您可以在 Google Cloud 控制台的实例概览页面上验证此配置。 如果您需要添加公共 IP 地址,请参阅配置公共 IP 地址页面来获取说明。

- 获取实例的 INSTANCE_CONNECTION_NAME。您可以在 Google Cloud 控制台中的实例概览页面上或者通过运行以下

gcloud sql instances describe命令获取此值:gcloud sql instances describe INSTANCE_NAME

- 获取 Cloud Run 服务的 CLOUD_RUN_SERVICE_ACCOUNT_NAME。您可以在Google Cloud 控制台中托管 Cloud Run 服务的项目的 IAM 页面上,或者通过在托管 Cloud Run 服务的项目中运行以下

gcloud run services describe命令获取此值:gcloud run services describe CLOUD_RUN_SERVICE_NAME --region CLOUD_RUN_SERVICE_REGION --format="value(spec.template.spec.serviceAccountName)"

- CLOUD_RUN_SERVICE_NAME:Cloud Run 服务的名称

- CLOUD_RUN_SERVICE_REGION:Cloud Run 服务的区域

- 为 Cloud Run 服务配置服务账号。如需连接到 Cloud SQL,请确保服务账号具有

Cloud SQL ClientIAM 角色。 - 如果您要向新服务添加 Cloud SQL 连接,则需要将服务容器化并上传到 Container Registry 或 Artifact Registry。如果您还没有连接,请参阅有关构建和部署容器映像的说明。

如果您要连接的实例的服务器 CA 模式配置为“共享证书授权机构 (CA)”(

GOOGLE_MANAGED_CAS_CA) 选项或“客户管理的 CA”(CUSTOMER_MANAGED_CAS_CA) 选项,则在为服务选择执行环境时,请选择第二代执行环境。这两种服务器 CA 模式选项都要求您使用 Cloud SQL Auth 代理 v2 连接到实例。如果您的服务在第一代执行环境中运行,则只能连接到配置了“按实例证书授权机构 (CA)”选项 (

GOOGLE_MANAGED_INTERNAL_CA) 作为服务器 CA 模式的 Cloud SQL 实例。Cloud Run 的第一代执行环境嵌入了 Cloud SQL Auth 代理 v1。如需详细了解 Cloud SQL Auth 代理的 Cloud SQL 连接要求,请参阅Cloud SQL Auth 代理的使用要求。

与任何配置更改一样,为 Cloud SQL 连接设置新配置会导致创建新的 Cloud Run 修订版本。除非您进行了明确更新,否则后续修订版本也将自动采用此 Cloud SQL 连接。

控制台

-

开始配置服务。如需向现有服务添加 Cloud SQL 连接,请执行以下操作:

- 在服务列表中,点击所需服务的名称。

- 点击修改和部署新修订版本。

- 允许连接到 Cloud SQL 实例:

- 点击容器,然后点击设置。

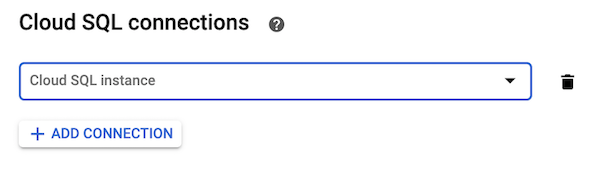

- 滚动到 Cloud SQL 连接。

- 点击添加连接。

- 如果您尚未启用 Cloud SQL Admin API,请点击 Enable the Cloud SQL Admin(启用 Cloud SQL Admin)按钮。

- 如果您要添加与项目中的 Cloud SQL 实例的连接,请从菜单中选择所需的 Cloud SQL 实例。

- 如果您使用的是其他项目中的 Cloud SQL 实例,请在菜单中选择自定义连接字符串,然后以 PROJECT-ID:REGION:INSTANCE-ID 格式输入完整的实例连接名称。

- 如需删除连接,请将光标悬停在该连接的右侧,以显示 删除图标,然后点击该图标。

-

点击创建或部署。

命令行

在使用以下任何命令之前,请先进行以下替换:

- 将 IMAGE 替换为您要部署的映像

- 将 SERVICE_NAME 替换为您的 Cloud Run 服务的名称

-

将 INSTANCE_CONNECTION_NAME 替换为 Cloud SQL 实例的实例连接名称,或以英文逗号分隔的连接名称列表。

如果您要部署新容器,请使用以下命令:

gcloud run deploy \ --image=IMAGE \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

Terraform

以下代码会创建一个基础 Cloud Run 容器,其中包含连接的 Cloud SQL 实例。

-

输入

terraform apply以应用更改。 - 通过检查 Cloud Run 服务,点击修订版本标签页,然后点击连接标签页来验证更改。

专用 IP

如果授权服务账号所属的项目与包含 Cloud SQL 实例的项目不同,请执行以下操作:

- 在这两个项目中启用 Cloud SQL Admin API。

- 对于包含 Cloud SQL 实例的项目中的服务账号,添加 IAM 权限。

连接到 Cloud SQL

配置 Cloud Run 后,您可以连接到 Cloud SQL 实例。

公共 IP(默认)

对于公共 IP 路径,Cloud Run 提供加密功能,并通过两种方式使用 Cloud SQL Auth 代理进行连接:

- 通过 Unix 套接字

- 使用 Cloud SQL 连接器

使用 Secret Manager

Google 建议您使用 Secret Manager 存储 SQL 凭据等敏感信息。您可以使用 Cloud Run 将 Secret 作为环境变量传递或装载为卷。

在 Secret Manager 中创建 Secret 后,使用以下命令更新现有服务:

命令行

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME --update-env-vars=INSTANCE_CONNECTION_NAME=INSTANCE_CONNECTION_NAME_SECRET \ --update-secrets=DB_USER=DB_USER_SECRET:latest \ --update-secrets=DB_PASS=DB_PASS_SECRET:latest \ --update-secrets=DB_NAME=DB_NAME_SECRET:latest

Terraform

以下命令会创建 Secret 资源,以使用 google_secret_manager_secret 和 google_secret_manager_secret_version 安全地保存数据库用户、密码和名称值。请注意,您必须更新项目计算服务账号才能访问每个 Secret。

更新 Cloud Run 主资源以包含新 Secret。

输入 terraform apply 以应用更改。

示例命令使用 Secret 版本 latest;但是,Google 建议将 Secret 固定为特定版本 SECRET_NAME:v1。

专用 IP

对于专用 IP 路径,您的应用会通过 VPC 网络直接连接到您的实例。此方法使用 TCP 直接连接到 Cloud SQL 实例,无需使用 Cloud SQL Auth 代理。

使用 TCP 连接

使用作为主机的 Cloud SQL 实例的专用 IP 地址和端口 3306 进行连接。

Python

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

Java

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

注意:

- INSTANCE_CONNECTION_NAME 应表示为 <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME>

- 使用参数 ipTypes=PRIVATE 将强制 SocketFactory 与实例的关联专用 IP 连接

- 请参阅 pom.xml 文件的 JDBC 套接字工厂版本的要求。

Node.js

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

Go

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

C#

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

Ruby

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

PHP

如需了解 Web 应用环境下的此代码段,请查看 GitHub 上的 README。

最佳实践和其他信息

在本地测试应用时,您可以使用 Cloud SQL Auth 代理。如需了解详细说明,请参阅快速入门:使用 Cloud SQL Auth 代理。

您也可以通过 Docker 容器使用 Cloud SQL 代理进行测试。

连接池

与底层数据库的连接可能会被数据库服务器本身或平台基础架构断开。我们建议您使用支持连接池的客户端库,因为连接池可自动重新连接断开的客户端连接。 您可以将托管式连接池与 Cloud SQL 实例搭配使用,这样一来,您可以使用池来优化 Cloud SQL 实例的资源利用率和连接延迟时间,从而扩缩工作负载。如需详细了解托管式连接池,请参阅托管式连接池概览。

如需查看有关如何使用连接池的详细示例,请参阅管理数据库连接页面。连接限制

MySQL 和 PostgreSQL 版本的 Cloud SQL 都对并发连接数设定了上限,这些限制可能因所选的数据库引擎而异(请参阅 Cloud SQL 配额和限制页面)。Cloud Run 容器实例与 Cloud SQL 数据库之间最多只能建立 100 个连接。每个 Cloud Run 服务或作业实例可以与数据库建立 100 个连接,并且在此服务或作业扩容时,每个部署的连接总数可以随之增加。

您可以使用连接池来限制每个实例使用的最大连接数。如需查看有关如何限制连接数的详细示例,请参阅管理数据库连接页面。

API 配额限制

Cloud Run 提供了一种使用 Cloud SQL Auth 代理进行连接的机制,该代理使用 Cloud SQL Admin API。API 配额限制适用于 Cloud SQL Auth 代理。使用的 Cloud SQL Admin API 配额大约是任何一次部署的特定服务的 Cloud Run 实例数所配置 Cloud SQL 实例数的两倍。您可以限制或增加 Cloud Run 实例的数量,以修改预期消耗的 API 配额。后续步骤

- 详细了解 Cloud Run。

- 详细了解如何构建和部署容器映像。

- 请参阅完整的 Python 示例,了解如何将 Cloud Run 与 MySQL 搭配使用。