Questa pagina spiega come controllare il flusso di traffico di rete tra pod e servizi utilizzando regole firewall a livello di pod.

I criteri di rete per le applicazioni consentono di definire le regole del traffico di comunicazione tra i pod. Controlla il modo in cui i pod comunicano tra loro all'interno delle applicazioni e con gli endpoint esterni. Puoi abilitare il criterio di rete sulle reti dei pod nei cluster GKE in cui è abilitata la funzionalità multi-rete. Puoi applicare i criteri di rete a interfacce Pod aggiuntive che corrispondono a reti Pod specificate dall'utente.

Perché utilizzare criteri di rete multi-rete

Potresti voler utilizzare le policy di rete multirete nei seguenti scenari:

Maggiore sicurezza di rete: vuoi isolare e proteggere dati o carichi di lavoro sensibili definendo policy di rete per reti di pod specifiche. I criteri di rete multirete limitano l'esposizione e riducono la superficie di attacco.

Controllo del traffico granulare: vuoi ottenere un controllo preciso sul flusso di traffico tra pod e servizi su reti di pod diverse, consentendo topologie di rete e requisiti di sicurezza complessi.

Ambienti multi-tenant: vuoi creare reti isolate per tenant o applicazioni diversi, assicurandoti che non possano interferire con la comunicazione reciproca, mantenendo il controllo dell'accesso alla rete all'interno di ogni rete pod.

Ottimizzare l'utilizzo delle risorse: vuoi implementare criteri di rete su reti di pod specifiche per allocare in modo efficiente le risorse e dare la priorità al traffico in base ai requisiti dell'applicazione, migliorando le prestazioni e l'affidabilità.

Sicurezza per le funzioni di rete containerizzate (CNF): vuoi separare il traffico di gestione dal traffico del piano dati all'interno dello stesso pod, impedendo potenziali violazioni della sicurezza e accessi non autorizzati.

Come funzionano i criteri di rete multirete con le reti di pod

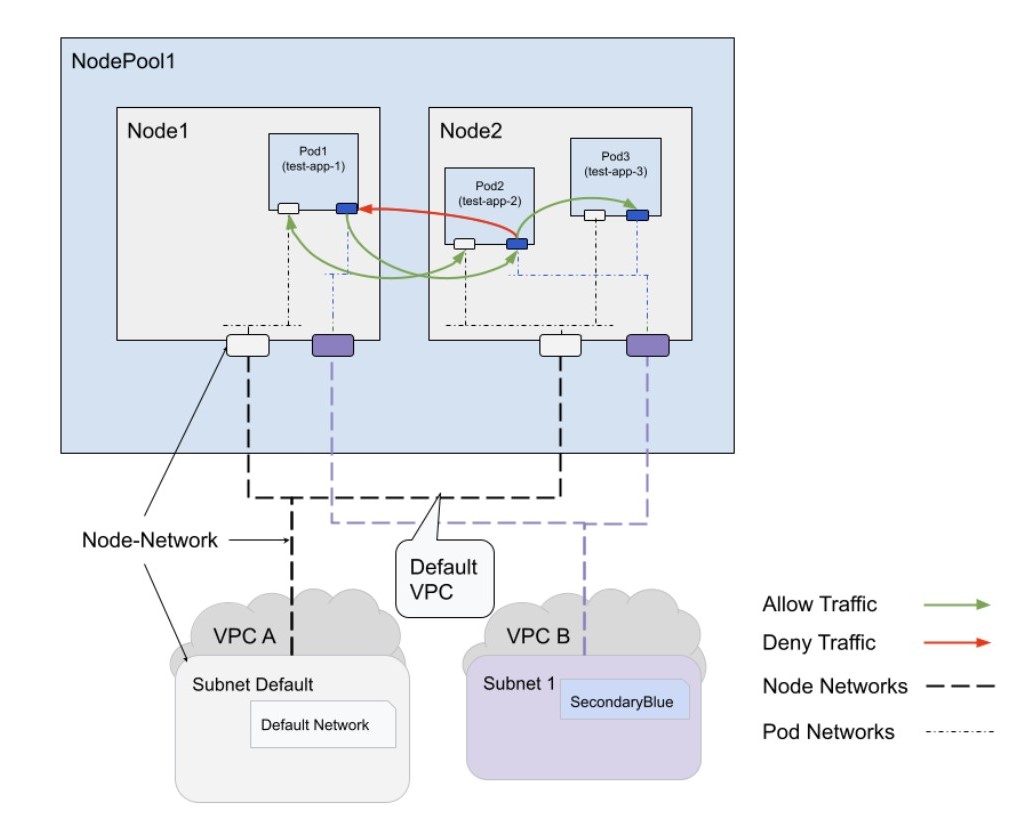

Il seguente diagramma illustra come i criteri di rete, applicati a reti di pod specifiche utilizzando le annotazioni, controllano il flusso di traffico tra i pod all'interno di un cluster GKE.

Il diagramma precedente mostra più nodi worker che eseguono pod (applicazioni in container) e come comunicano all'interno dello stesso nodo o tra nodi diversi utilizzando l'infrastruttura di rete. Illustra anche l'utilizzo dei criteri di rete per controllare il flusso di traffico e la segmentazione della rete utilizzando VPC e subnet per una maggiore sicurezza e organizzazione.

- Isola il traffico con criteri di rete mirati: i criteri di rete

influiscono solo sul traffico della rete di pod "blue" a causa dell'annotazione

networking.gke.io/network: blue-Pod-network. Il traffico sulla rete di pod predefinita rimane senza limitazioni. - Impone il traffico unidirezionale con i criteri di rete dei pod: nel diagramma precedente, i criteri di rete consentono a Pod1 di inviare traffico a Pod2 sulla rete dei pod "blu". Pod2 non può inviare traffico a Pod1 sulla stessa rete. Il criterio di rete per i pod etichettati come "test-app-2" funziona come un canale unidirezionale. Consente specificamente il traffico in uscita solo verso i pod etichettati 'test-app-3', impedendo la comunicazione con altri pod come 'test-app-1'.

- Consente il traffico in uscita per impostazione predefinita: se non viene definito alcun criterio di uscita per un pod (Pod1 in questo esempio), tutto il traffico in uscita è consentito per impostazione predefinita sull'interfaccia di rete "blue".

- Garantisce la compatibilità delle funzionalità esistenti: tutte le opzioni standard dei criteri di rete GKE, come i selettori di etichette e i blocchi di indirizzi IP, funzionano con i criteri di rete multirete.

- Controlla l'ambito dei criteri di rete con le annotazioni:

- Se crei un criterio di rete senza annotazione, GKE applica i criteri di rete multirete a tutte le interfacce di rete sui pod nello spazio dei nomi selezionato, indipendentemente dalle reti pod a cui sono connessi.

- Se includi l'annotazione e specifichi il nome di una rete di pod valida (ad esempio

networking.gke.io/network: blue-Pod-network), GKE applica il criterio ai pod connessi a quella rete di pod specifica. - Se l'annotazione fa riferimento alla rete pod che non esiste effettivamente nel cluster, GKE non applica il criterio di rete a nessun pod. Ciò è dovuto al fatto che nessun pod è connesso alla rete non esistente specificata.

- Mantiene la comunicazione tra reti per i pod con più interfacce di rete: se applichi un criterio di rete per limitare il traffico su una rete di pod specifica all'interno di un pod, questo non influirà sul traffico su altre reti di pod connesse allo stesso pod.

Vantaggi

Di seguito sono riportati i vantaggi dell'utilizzo di criteri di rete multirete:

Maggiore sicurezza: puoi mitigare i rischi associati all'accesso non autorizzato e allo spostamento laterale all'interno del cluster GKE applicando i criteri di rete a un livello granulare.

Flessibilità e personalizzazione: puoi personalizzare le norme di rete per soddisfare le tue esigenze specifiche di sicurezza e gestione del traffico per diverse pod di rete, ospitando carichi di lavoro e applicazioni diversi.

Gestione semplificata della rete: puoi evitare di creare un numero eccessivo di pod-reti e avere un controllo granulare sulla comunicazione utilizzando le policy di rete, semplificando la gestione della rete e riducendo la complessità.

Ottimizzazione dei costi: evitando la necessità di creare numerose reti di pod, puoi ottimizzare l'utilizzo delle risorse e ridurre i costi associati all'infrastruttura di rete.

Protezione avanzata per le CNF: puoi garantire la sicurezza e l'integrità dei deployment CNF isolando il traffico di gestione e del piano dati e applicando policy di rete specifiche a ogni deployment.

Passaggi successivi

Controlla il flusso di traffico tra pod e servizi a livello di pod