Cette page explique comment contrôler le flux de trafic réseau entre les pods et les services à l'aide de règles de pare-feu au niveau du pod.

Les règles de réseau pour les applications vous aident à définir des règles de trafic de communication entre les pods. Elles contrôlent la manière dont les pods communiquent entre eux dans leurs applications et avec des points de terminaison externes. Vous pouvez activer la règle de réseau sur les réseaux de pods dans les clusters GKE pour lesquels le multiréseau est activé. Vous pouvez appliquer des règles de réseau à des interfaces de pod supplémentaires qui correspondent à des réseaux de pods spécifiés par l'utilisateur.

Pourquoi utiliser des règles de réseau multiréseaux ?

Il sera probablement nécessaire d'utiliser des règles de réseau multiréseau dans les scénarios suivants :

Sécurité réseau renforcée : vous souhaitez isoler et protéger les charges de travail ou les données sensibles en définissant des règles de réseau pour des réseaux de pods spécifiques. Les règles de réseau multiréseaux limitent l'exposition et réduisent la surface d'attaque.

Contrôle ultraprécis du trafic : vous souhaitez contrôler précisément le flux de trafic entre les pods et les services sur différents réseaux de pods, ce qui permet de mettre en place des topologies réseau complexes et des exigences de sécurité.

Environnements mutualisés : vous souhaitez créer des réseaux isolés pour différents locataires ou applications, afin de vous assurer qu'ils ne peuvent pas interférer avec leurs communications, tout en gardant le contrôle de l'accès au réseau. dans chaque réseau de pods.

Optimiser l'utilisation des ressources : vous souhaitez mettre en œuvre des règles de réseau sur des réseaux de pods spécifiques pour allouer efficacement les ressources et prioriser le trafic en fonction des exigences de l'application, améliorant ainsi les performances et la fiabilité.

Sécurité des fonctions réseau conteneurisées (CNF) : vous souhaitez séparer le trafic de gestion du trafic du plan de données au sein d'un même pod, évitant ainsi les failles de sécurité potentielles et les accès non autorisés.

Fonctionnement des règles de réseau multiréseaux avec les réseaux de pods

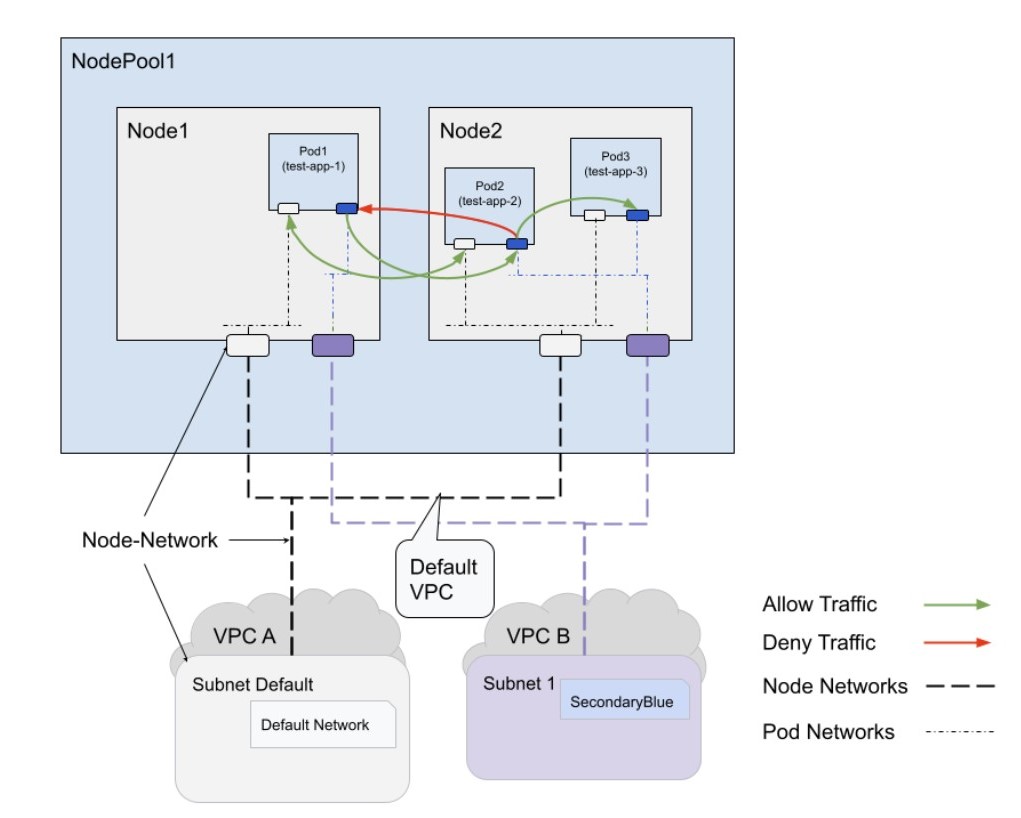

Le schéma suivant montre comment les règles de réseau, appliquées à des réseaux de pods spécifiques à l'aide d'annotations, contrôlent le flux de trafic entre les pods d'un cluster GKE.

Le schéma précédent montre plusieurs nœuds de calcul exécutant des pods (applications conteneurisées) et comment ils communiquent au sein du même nœud ou entre différents nœuds à l'aide de l'infrastructure réseau. Il illustre également l'utilisation de règles de réseau pour contrôler le flux de trafic et la segmentation du réseau à l'aide de VPC et de sous-réseaux pour améliorer la sécurité et l'organisation.

- Isoler le trafic avec des règles de réseau ciblées : les règles de réseau n'affectent que le trafic sur le réseau de pods "bleu" en raison de l'annotation

networking.gke.io/network: blue-Pod-network. Le trafic sur le réseau de pods par défaut reste illimité. - Applique le trafic à sens unique avec des règles de réseau des pods : dans le schéma précédent, les règles de réseau autorisent Pod1 à envoyer du trafic à Pod2 sur le réseau de pods "bleu". Pod2 ne peut pas renvoyer de trafic à Pod1 sur le même réseau. La règle réseau pour les pods portant le libellé "test-app-2" fonctionne comme un canal unidirectionnel. Plus précisément, il n'autorise le trafic sortant que vers les pods portant le libellé "test-app-3", ce qui empêche la communication avec d'autres pods tels que "test-app-1".

- Autorise le trafic sortant par défaut : si aucune règle de sortie n'est définie pour un pod (Pod1 dans cet exemple), tout le trafic sortant est autorisé par défaut sur l'interface réseau "bleue".

- Garantit la compatibilité des fonctionnalités existantes : toutes les options de règle de réseau GKE standards, telles que les sélecteurs de libellés et les blocs d'adresses IP, fonctionnent avec les règles de réseau multiréseaux.

- Contrôle le champ d'application des règles de réseau avec des annotations :

- Si vous créez une règle de réseau sans annotation, GKE applique les règles de réseau multiréseau à toutes les interfaces réseau des pods de l'espace de noms sélectionné, quels que soient les réseaux de pods auxquels ils sont connectés.

- Si vous incluez l'annotation et spécifiez le nom d'un réseau de pods valide (par exemple,

networking.gke.io/network: blue-Pod-network), GKE applique la règle aux pods connectés à ce réseau de pods spécifique. - Si l'annotation fait référence au réseau de pods qui n'existe pas dans votre cluster, GKE n'applique pas la règle de réseau à aucun pod. En effet, aucun pod n'est connecté au réseau inexistant spécifié.

- Maintien d'une communication interréseau pour les pods avec plusieurs interfaces réseau : si vous appliquez une règle de réseau pour limiter le trafic sur un réseau de pods spécifique au sein d'un pod, elle n'affectera pas le trafic sur d'autres réseaux de pods connectés au même pod.

Avantages

Voici les avantages de l'utilisation de règles de réseau multiréseaux :

Sécurité améliorée : vous pouvez limiter les risques associés aux accès non autorisés et aux mouvements latéraux au sein du cluster GKE en appliquant des règles de réseau à un niveau précis.

Flexibilité et personnalisation : vous pouvez personnaliser les règles de réseau pour répondre à vos besoins spécifiques en termes de sécurité et de gestion du trafic pour différents réseaux de pods en gérant diverses charges de travail et applications.

Gestion de réseau simplifiée: vous pouvez éviter de créer des réseaux de pods excessifs et contrôler avec précision la communication à l'aide de règles de réseau, ce qui simplifie la gestion du réseau et réduit la complexité.

Optimisation des coûts : en évitant de créer de nombreux réseaux de pods, vous pouvez optimiser l'utilisation des ressources et réduire les coûts associés à l'infrastructure réseau.

Protection renforcée pour les CNF : vous pouvez garantir la sécurité et l'intégrité des déploiements CNF en isolant le trafic de gestion et du plan de données, et en appliquant des règles de réseau spécifiques à chaque déploiement.

Étape suivante

Contrôler le flux de trafic entre les pods et les services au niveau du pod