Esta página mostra como acessar e gerenciar suas cargas de trabalho e recursos no dispositivo isolado do Google Distributed Cloud (GDC). Ele descreve como autenticar, gerar arquivos kubeconfig para um servidor da API Management e um cluster do Kubernetes e gerenciar a inatividade da sessão. Entender esses processos garante o acesso seguro e confiável aos seus projetos e cargas de trabalho.

Acesse suas cargas de trabalho pelo console do GDC ou pela CLI gdcloud.

Fazer login

Para fazer login no console do GDC ou em um cluster, siga estas etapas:

Console

Abra o seguinte URL em uma nova guia do navegador para acessar a interface do usuário (UI) do dispositivo isolado do GDC:

https://GDC_URL

Substitua GDC_URL pelo nome de domínio que você usa para acessar o GDC fornecido pelo operador de infraestrutura (IO). Ao abrir um URL pela primeira

vez, o GDC redireciona você para a página de login do

provedor de identidade se o operador de infraestrutura (IO) tiver configurado a página.

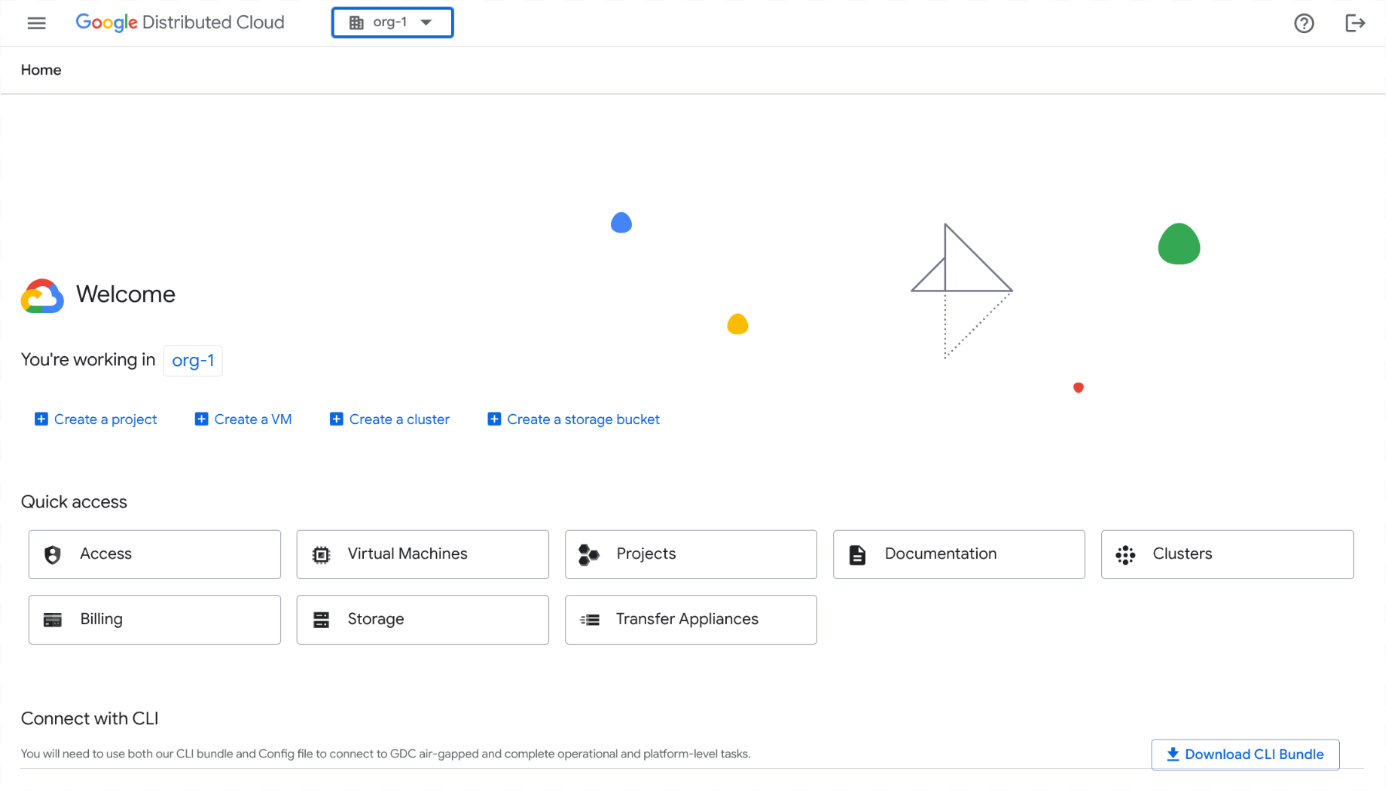

Por exemplo, a página a seguir aparece depois de fazer login no console de uma organização chamada "org-1":

CLI

Você pode fazer login em qualquer cluster a que tenha permissão de acesso. O processo de login da CLI é o mesmo para todos os clusters. Você só precisa fornecer o nome do cluster e o arquivo kubeconfig relacionado e fazer login separadamente em cada cluster.

Antes de fazer login, faça o seguinte:

- Faça o download do binário da CLI gdcloud e instale-o no seu sistema. Para mais informações, consulte Fazer o download da CLI gdcloud.

- Configure e inicialize a configuração padrão da CLI gdcloud. Defina o URL correto da organização, que é usado para buscar o endpoint de configuração de login. Para mais informações, consulte Instalação da CLI gdcloud.

- Instale o plug-in de autenticação

gdcloud-k8s-auth-plugin. Para mais informações, consulte Autenticação da CLI gdcloud.

Para fazer login em um cluster, siga estas etapas:

Autentique sua instância da CLI gdcloud para fazer login. Há duas maneiras de autenticar:

Login padrão do navegador:use esse fluxo de autenticação ao fazer login em um navegador.

gdcloud auth loginLogin em um dispositivo secundário:use esse fluxo de autenticação se o dispositivo principal não tiver um navegador disponível. Esse fluxo inicia o login no dispositivo principal sem acesso ao navegador e continua o login com o dispositivo secundário que tem acesso ao navegador.

Inicie o login no dispositivo principal sem um navegador:

gdcloud auth login --no-browserO comando no dispositivo principal vai imprimir outro comando

gdcloudque você precisa executar no dispositivo secundário na etapa c.Repita a etapa 1 de Fazer login em um cluster para baixar o certificado no dispositivo secundário.

Conclua o login no dispositivo secundário inserindo o comando impresso no dispositivo principal na etapa a.

Essa ação abre um navegador para fazer login no provedor de identidade (IdP) configurado. Informe o usuário e a senha definidos durante a configuração inicial da CLI gdcloud para fazer login.

Exporte o arquivo de identidade do usuário

kubeconfigcomo uma variável:export KUBECONFIG=/tmp/admin-kubeconfig-with-user-identity.yamlGere um arquivo

kubeconfigcom sua identidade de usuário:gdcloud clusters get-credentials CLUSTER_NAMEUm arquivo

kubeconfigé gerado com sua identidade de usuário. O arquivo YAML a seguir mostra um exemplo:apiVersion: v1 clusters: - cluster: certificate-authority-data: <REDACTED> server: https://10.200.0.32:443 name: cluster-name contexts: - context: cluster: cluster-name user: cluster-name-anthos-default-user name: cluster-name-cluster-name-anthos-default-user current-context: cluster-name-cluster-name-anthos-default-user kind: Config preferences: {} users: - name: cluster-name-anthos-default-user user: exec: apiVersion: client.authentication.k8s.io/v1 args: - --audience=root-admin command: gdcloud-k8s-auth-plugin env: null installHint: Run 'gdcloud components install gdcloud-k8s-auth-plugin' to use plugin interactiveMode: Never provideClusterInfo: falsePara verificar se você pode acessar o cluster, faça login com o arquivo

kubeconfiggerado com uma identidade de usuário:kubectl --kubeconfig /tmp/admin-kubeconfig-with-user-identity.yaml version

Sair

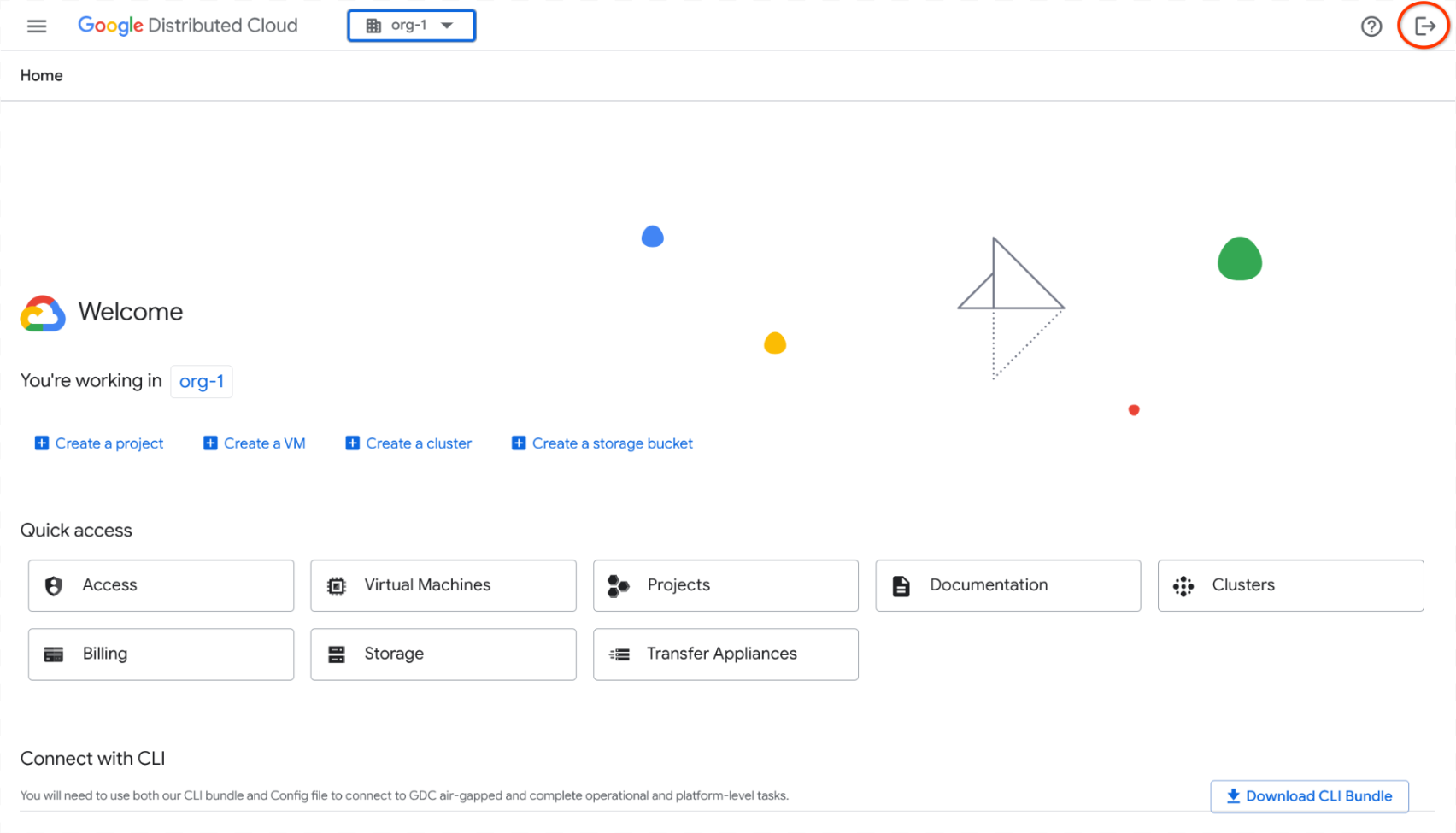

Para sair do console do GDC, faça o seguinte:

Console

Clique em Sair na barra de menu.

CLI

Saia da CLI:

gdcloud auth revoke

Gerar manualmente o arquivo kubeconfig

Se você estiver gerenciando recursos com a CLI kubectl chamando as APIs KRM diretamente, será necessário gerar o arquivo kubeconfig para o cluster que hospeda o recurso, dependendo do tipo de recurso que você está gerenciando. Acesse a documentação do recurso para determinar o arquivo kubeconfig necessário.

Conclua a configuração aplicável com base no tipo de recurso.

Recursos do servidor da API Management

Siga estas etapas para gerar o arquivo kubeconfig do servidor da API Management:

Defina a variável de ambiente

MANAGEMENT_API_SERVER:export MANAGEMENT_API_SERVER="root-admin"Gere o arquivo kubeconfig do servidor da API Management e valide as credenciais:

export KUBECONFIG=${HOME}/${MANAGEMENT_API_SERVER:?}-kubeconfig.yaml rm ${KUBECONFIG:?} gdcloud clusters get-credentials ${MANAGEMENT_API_SERVER:?} [[ $(kubectl config current-context) == *${MANAGEMENT_API_SERVER:?}* ]] && echo "Success. Your kubeconfig is at $KUBECONFIG" || echo "Failure"O comando

rm ${KUBECONFIG:?}remove o arquivo kubeconfig existente no diretório inicial. Quando você gera um novo arquivo kubeconfig, ele substitui o arquivo atual. Se você não quiser substituir ou remover o arquivo atual, faça backup dele em outro local seguro.

Recursos do cluster do Kubernetes

Siga estas etapas para gerar o arquivo kubeconfig do cluster do Kubernetes bare metal:

Defina a variável de ambiente

KUBERNETES_CLUSTER:export KUBERNETES_CLUSTER="root-infra"Gere o arquivo kubeconfig do cluster do Kubernetes e valide as credenciais:

export KUBECONFIG=${HOME}/${KUBERNETES_CLUSTER:?}-kubeconfig.yaml rm ${KUBECONFIG:?} gdcloud clusters get-credentials ${KUBERNETES_CLUSTER:?} [[ $(kubectl config current-context) == *${KUBERNETES_CLUSTER:?}* ]] && echo "Success. Your kubeconfig is at $KUBECONFIG" || echo "Failure"O comando

rm ${KUBECONFIG:?}remove o arquivo kubeconfig existente no diretório inicial. Quando você gera um novo arquivo kubeconfig, ele substitui o arquivo atual. Se você não quiser substituir ou remover o arquivo atual, faça backup dele em outro local seguro.

Encerramento de sessão por inatividade

Após 15 minutos ou mais de inatividade em uma sessão, o console do GDC e a CLI gdcloud fazem logout. O GDC considera a inatividade da sessão como um período durante uma sessão aberta sem engajamento ativo da sua parte, como nenhum movimento do cursor ou do teclado. Uma sessão ativa dura até 12 horas com atividade do usuário.

Console

Em caso de inatividade da sessão, o console do GDC faz logout. Dois minutos antes de o console do GDC fazer logout por inatividade, você recebe uma caixa de diálogo avisando sobre o logout:

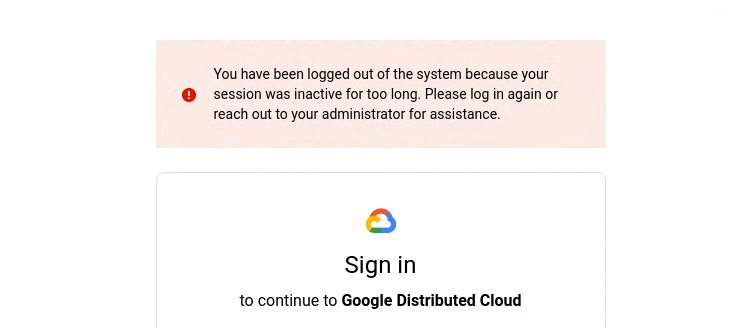

Depois de desconectar você por inatividade, a seguinte tela vai aparecer:

Para fazer login novamente no console do GDC, selecione seu provedor de identidade e adicione suas credenciais de login. Se você usar um serviço, como o painel de monitoramento, e o console do GDC fizer logout por inatividade, faça login novamente para ter acesso.

CLI

Em caso de inatividade da sessão, a CLI gdcloud faz logout. Depois que a CLI gdcloud faz logout e você tenta executar um comando, recebe um erro de autorização:

Error: error when creating kube client: unable to create k8sclient: Unauthorized

Para fazer login novamente na CLI gdcloud, siga as etapas da CLI em Fazer login.

kubectl

A CLI gdcloud expira os arquivos kubeconfig após a inatividade

da sessão. Se você tentar executar um comando kubectl após um período de inatividade,

vai receber um erro de autorização:

error: You must be logged in to the server (Unauthorized)

Para fazer login novamente e usar o arquivo kubeconfig, siga as etapas da CLI em Fazer login. Para cada tempo limite de sessão, é necessário regenerar os arquivos kubeconfig.

Monitorar atividades de login e de novos usuários

Atividades como fazer login são exportadas como registros de auditoria. Para mais informações sobre como ver registros de auditoria, consulte Registros de auditoria.