Auf dieser Seite wird beschrieben, wie Sie eine GDC-Appliance (Google Distributed Cloud) mit Air Gap mit dem vorhandenen Identitätsanbieter (IdP) Ihrer Organisation verbinden. Ein IdP ist ein System, das Nutzeridentitäten zentral verwaltet und schützt und Authentifizierungsdienste bereitstellt. Wenn Sie eine Verbindung zu einem vorhandenen IdP herstellen, können Nutzer mit den Anmeldedaten ihrer Organisation auf GDC zugreifen, ohne separate Konten in GDC erstellen oder verwalten zu müssen. So wird eine nahtlose und sichere Anmeldung ermöglicht. Da ein IdP eine globale Ressource ist, können Nutzer unabhängig von der Zone, in der sie arbeiten, über denselben IdP auf GDC zugreifen.

Nachdem der erste Identitätsanbieter eingerichtet und mit einem Identitätsanbieter verbunden wurde, können Sie über die GDC-Konsole weitere vorhandene Identitätsanbieter verbinden.

Sie können eine Verbindung zu einem vorhandenen Identitätsanbieter über eine der folgenden Optionen herstellen:

Hinweise

Bitten Sie Ihren IAM-Administrator der Organisation, Ihnen die Rolle „IAM-Administrator der Organisation“ zuzuweisen, um die Berechtigungen zu erhalten, die Sie zum Verbinden eines vorhandenen Identitätsanbieters benötigen. Dem ersten Administrator, den Sie beim Verbinden des Identitätsanbieters angeben, muss auch die Rolle „Organisations-IAM-Administrator“ zugewiesen sein.

Mit einem vorhandenen Identitätsanbieter verbinden

Um den Identitätsanbieter zu verbinden, benötigen Sie eine einzelne Client-ID und ein Secret von Ihrem Identitätsanbieter. Sie können entweder über die Console eine Verbindung zu einem vorhandenen OIDC- oder SAML-Anbieter herstellen.

Mit einem vorhandenen OIDC-Anbieter verbinden

- Melden Sie sich in der GDC-Konsole an. Das folgende Beispiel zeigt die Console nach der Anmeldung in einer Organisation namens

org-1:

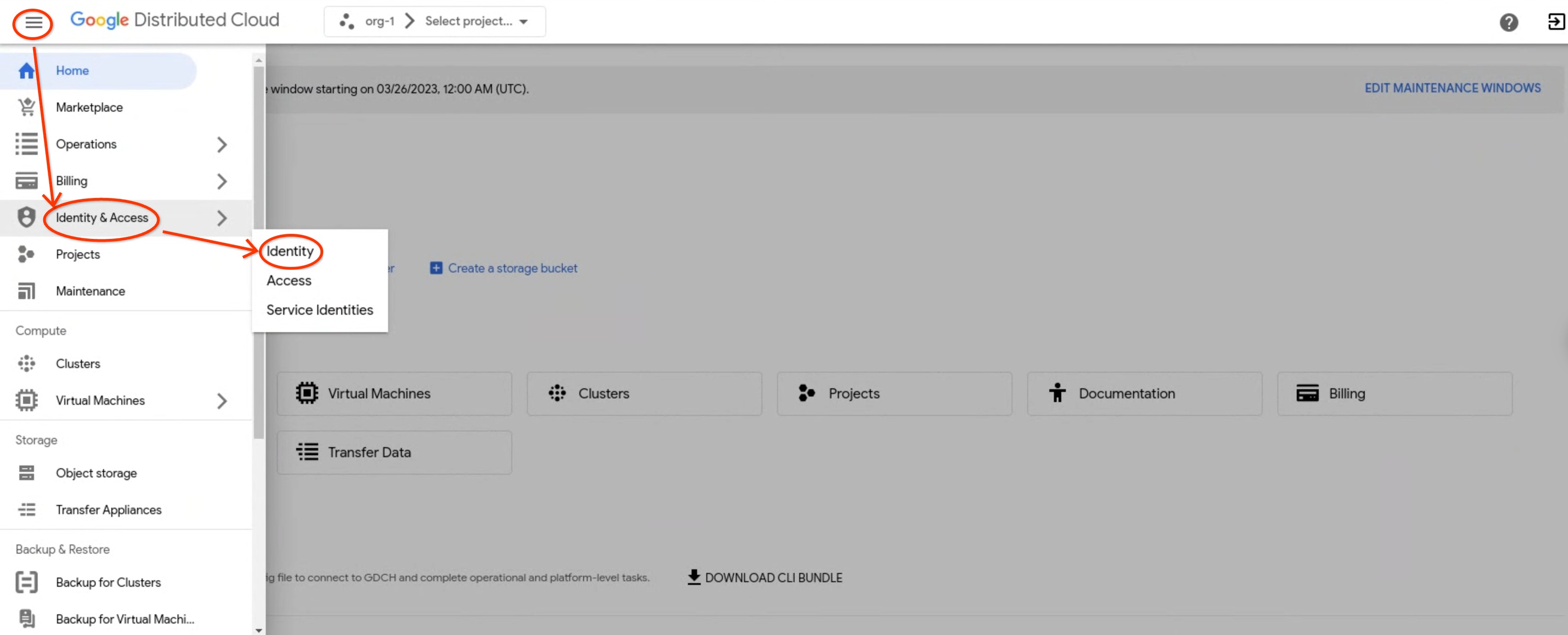

- Klicken Sie im Navigationsmenü auf Identität und Zugriff > Identität.

- Klicken Sie auf Neuen Identitätsanbieter einrichten.

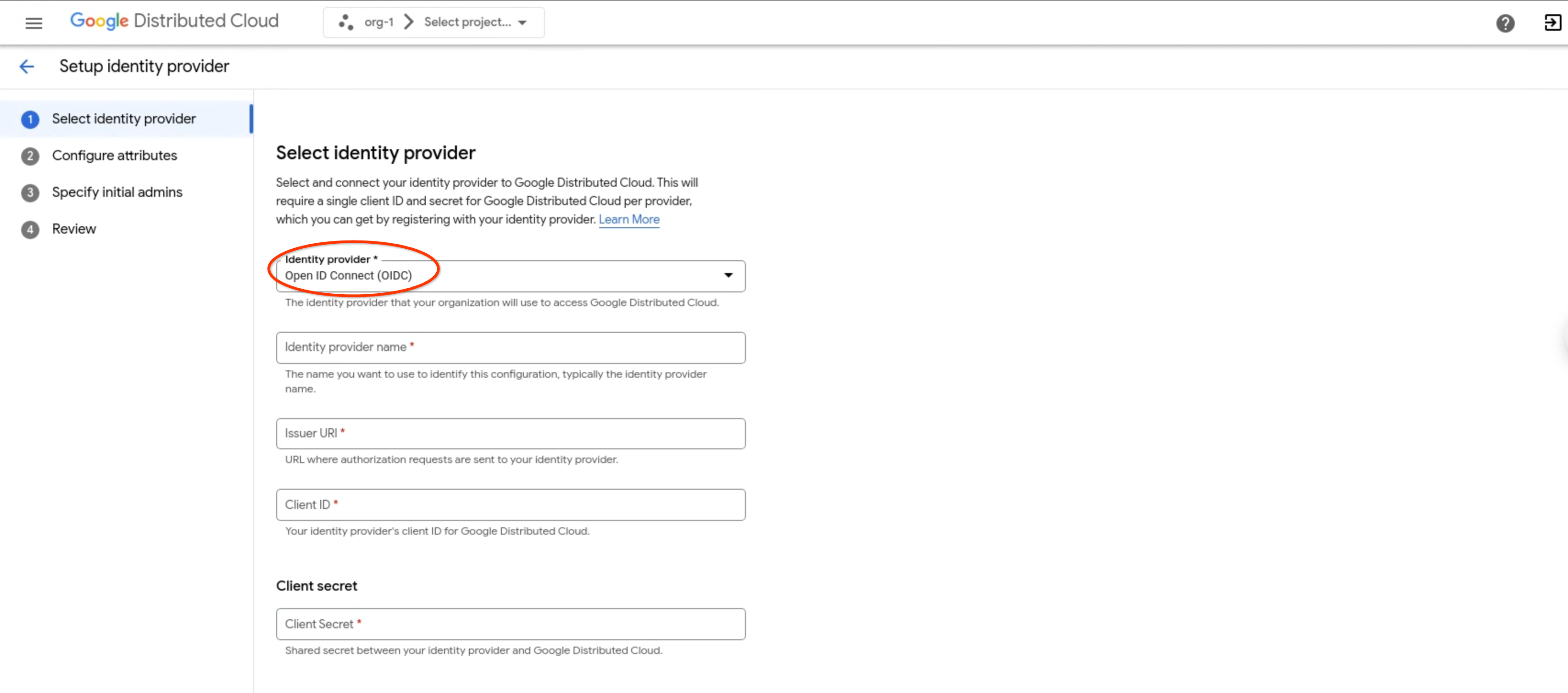

Führen Sie im Abschnitt Identitätsanbieter konfigurieren die folgenden Schritte aus und klicken Sie auf Weiter:

- Wählen Sie in der Liste Identitätsanbieter die Option Open ID Connect (OIDC) aus.

- Geben Sie einen Namen für den Identitätsanbieter ein.

- Geben Sie im Feld Google Distributed Cloud-URL die URL ein, die Sie für den Zugriff auf GDC verwenden.

- Geben Sie im Feld Aussteller-URI die URL ein, über die Autorisierungsanfragen an Ihren Identitätsanbieter gesendet werden. Der Kubernetes API-Server nutzt diese URL, um öffentliche Schlüssel zum Verifizieren von Tokens zu ermitteln. Die URL muss HTTPS verwenden.

- Geben Sie im Feld Client-ID die ID für die Clientanwendung ein, die Authentifizierungsanfragen an den Identitätsanbieter sendet.

- Wählen Sie im Abschnitt Clientschlüssel die Option Clientschlüssel konfigurieren (empfohlen) aus.

- Geben Sie im Feld Clientschlüssel den Clientschlüssel ein. Das ist ein gemeinsames Secret zwischen Ihrem Identitätsanbieter und der GDC-Air-Gap-Appliance.

Optional: Geben Sie im Feld Präfix ein Präfix ein. Das Präfix ist das Feld Präfix des Identitätsanbieters. Geben Sie ein Präfix ein. Das Präfix wird am Anfang von Nutzer- und Gruppenansprüchen hinzugefügt. Präfixe werden verwendet, um zwischen verschiedenen Konfigurationen von Identitätsanbietern zu unterscheiden. Wenn Sie beispielsweise das Präfix

myidpfestlegen, kann eine Nutzeranforderungmyidpusername@example.comund eine Gruppenanforderungmyidpgroup@example.comlauten. Das Präfix muss auch enthalten sein, wenn Sie Gruppen RBAC-Berechtigungen zuweisen.Optional: Wählen Sie im Bereich Verschlüsselung die Option Verschlüsselte Tokens aktivieren aus.

Zum Aktivieren von Verschlüsselungstokens benötigen Sie die Rolle „IdP Federation Admin“. Bitten Sie Ihren IAM-Administrator der Organisation, Ihnen die Rolle „IdP Federation Admin“ (

idp-federation-admin) zuzuweisen.- Geben Sie im Feld Schlüssel-ID Ihre Schlüssel-ID ein. Die Schlüssel-ID ist ein öffentlicher Schlüssel eines JSON Web Encryption-Tokens (JWT). Ihr OIDC-Anbieter richtet eine Schlüssel-ID ein und stellt sie bereit.

- Geben Sie im Feld Entschlüsselungsschlüssel den Entschlüsselungsschlüssel im PEM-Format ein. Der Entschlüsselungsschlüssel ist ein asymmetrischer Schlüssel, mit dem eine Verschlüsselung entschlüsselt wird. Ihr OIDC-Anbieter richtet einen Entschlüsselungsschlüssel ein und stellt ihn bereit.

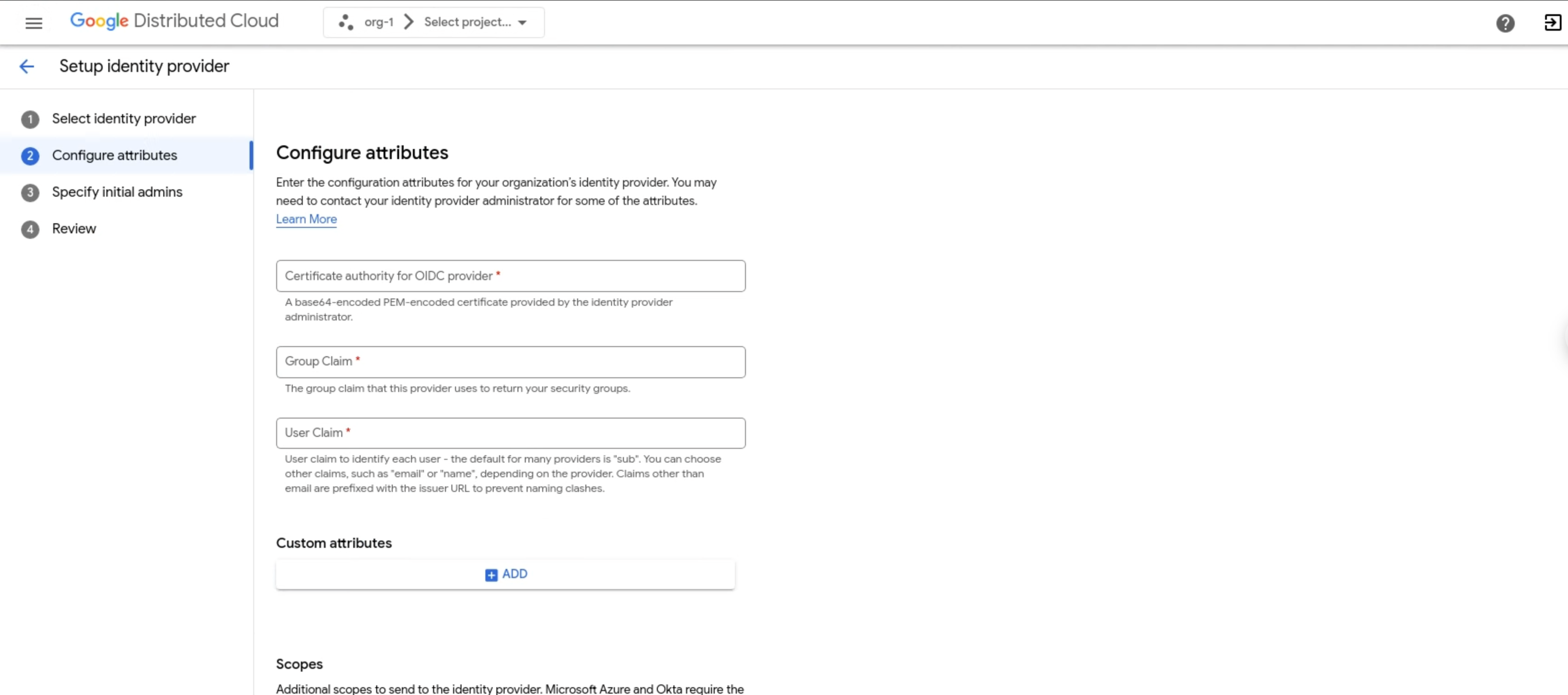

Führen Sie im Abschnitt Attribute konfigurieren die folgenden Schritte aus und klicken Sie auf Weiter:

- Geben Sie im Feld Zertifizierungsstelle für OIDC-Anbieter ein base64-codiertes PEM-codiertes Zertifikat für den Identitätsanbieter ein. Weitere Informationen finden Sie unter https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Codieren Sie das Zertifikat samt Header in

base64, um den String zu erstellen. - Fügen Sie den resultierenden String als eine Zeile ein.

Beispiel:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Codieren Sie das Zertifikat samt Header in

- Geben Sie im Feld Gruppenanspruch den Namen des Anspruchs im Token des Identitätsanbieters ein, der die Gruppeninformationen des Nutzers enthält.

- Geben Sie im Feld Nutzer-Claim den Claim ein, mit dem jeder Nutzer identifiziert wird. Der Standardanspruch für viele Anbieter ist

sub. Je nach Identitätsanbieter können Sie andere Ansprüche wieemailodernameauswählen. Anderen Ansprüchen alsemailwird die Aussteller-URL vorangestellt, um Namenskonflikte zu vermeiden. - Optional: Wenn Ihr Identitätsanbieter GKE Identity Service verwendet, klicken Sie im Bereich „Benutzerdefinierte Attribute“ auf Hinzufügen und geben Sie Schlüssel/Wert-Paare für zusätzliche Behauptungen über einen Nutzer ein, z. B. seine Abteilung oder die URL seines Profilbilds.

- Wenn Ihr Identitätsanbieter zusätzliche Bereiche erfordert, geben Sie im Feld Bereiche die durch Kommas getrennten Bereiche ein, die an den Identitätsanbieter gesendet werden sollen. Microsoft Azure und Okta benötigen beispielsweise den Bereich

offline_access. - Geben Sie im Abschnitt Zusätzliche Parameter alle zusätzlichen Schlüssel/Wert-Paare (durch Kommas getrennt) ein, die von Ihrem Identitätsanbieter benötigt werden.

Wenn Sie eine Gruppe autorisieren, geben Sie

resource=token-groups-claimein. Wenn Ihr Autorisierungsserver zur Einwilligung auffordert, legen Sie für die Authentifizierung mit Microsoft Azure und Oktaprompt=consentfest. Legen Sie für Cloud Identityprompt=consent,access_type=offlinefest.

- Geben Sie im Feld Zertifizierungsstelle für OIDC-Anbieter ein base64-codiertes PEM-codiertes Zertifikat für den Identitätsanbieter ein. Weitere Informationen finden Sie unter https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

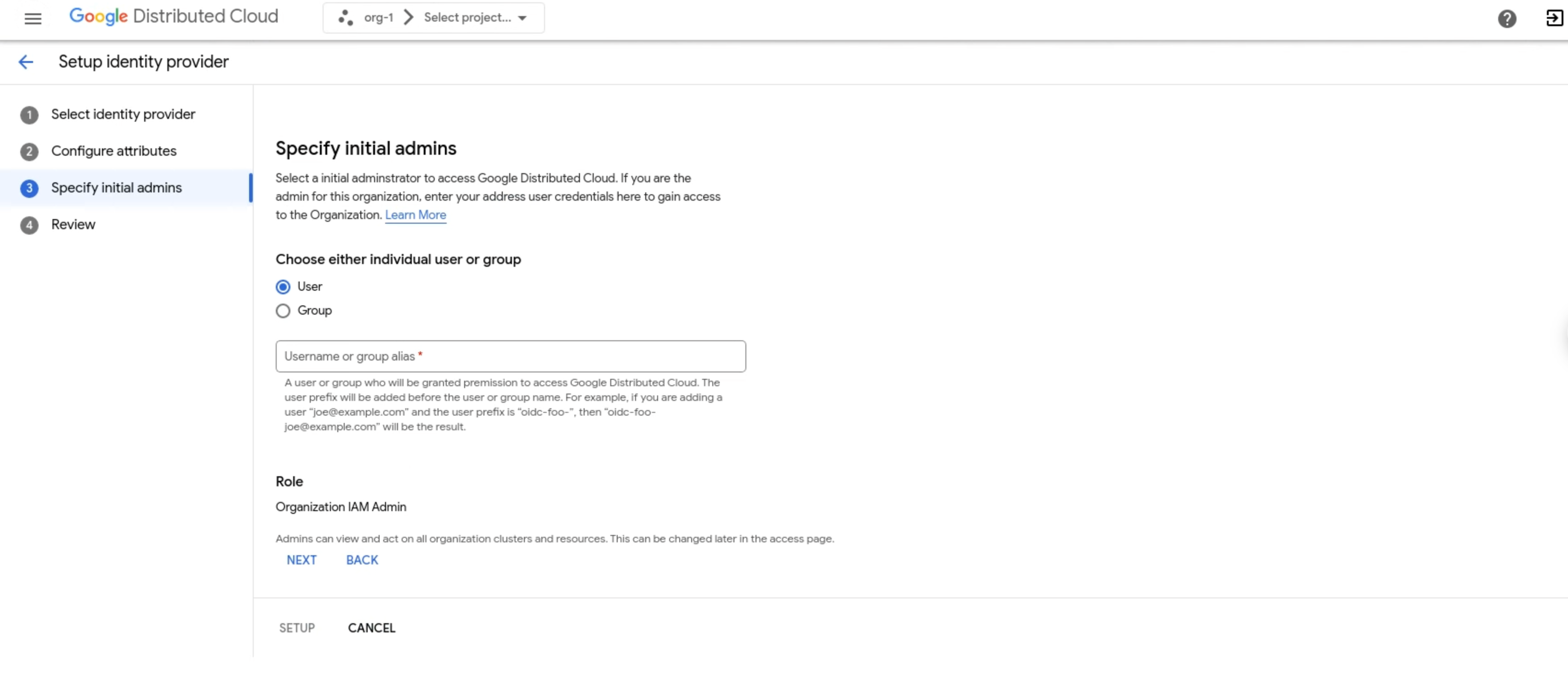

Führen Sie im Abschnitt Erste Administratoren angeben die folgenden Schritte aus und klicken Sie auf Weiter:

- Wählen Sie aus, ob Sie einzelne Nutzer oder Gruppen als erste Administratoren hinzufügen möchten.

- Geben Sie im Feld Nutzername oder Gruppenalias die E-Mail-Adresse des Nutzers oder der Gruppe ein, um auf die Organisation zuzugreifen. Wenn Sie der Administrator sind, geben Sie Ihre E-Mail-Adresse ein, z. B.

sally@example.com. Das Präfix wird vor dem Nutzernamen eingefügt, z. B.myidp-sally@example.com.

Überprüfen Sie Ihre Auswahl und klicken Sie auf Einrichten.

Das neue Identitätsanbieterprofil ist in der Liste der Identitätsprofile verfügbar.

Mit einem vorhandenen SAML-Anbieter verbinden

- Melden Sie sich in der GDC-Konsole an.

- Klicken Sie im Navigationsmenü auf Identität und Zugriff > Identität.

Führen Sie im Abschnitt Identitätsanbieter konfigurieren die folgenden Schritte aus und klicken Sie auf Weiter:

- Wählen Sie im Drop-down-Menü Identitätsanbieter die Option Security Assertion Markup Language (SAML) aus.

- Geben Sie einen Namen für den Identitätsanbieter ein.

- Geben Sie im Feld Identitäts-ID die ID für die Clientanwendung ein, die Authentifizierungsanfragen an den Identitätsanbieter sendet.

- Geben Sie im Feld SSO URI die URL zum SSO-Endpunkt des Anbieters ein. Beispiel:

https://www.idp.com/saml/sso Geben Sie im Feld Präfix des Identitätsanbieters ein Präfix ein. Das Präfix wird am Anfang von Nutzer- und Gruppenansprüchen hinzugefügt. Präfixe dienen dazu, zwischen verschiedenen Konfigurationen von Identitätsanbietern zu unterscheiden. Beispiel: Wenn Sie das Präfix

myidpfestlegen, kann eine Nutzeranforderung alsmyidpusername@example.comund eine Gruppenanforderung alsmyidpgroup@example.comangezeigt werden. Das Präfix muss auch enthalten sein, wenn Sie Gruppen RBAC-Berechtigungen zuweisen.Optional: Wählen Sie im Abschnitt SAML-Assertions die Option Verschlüsselte SAML-Assertions aktivieren aus.

Um verschlüsselte SAML-Assertions zu aktivieren, benötigen Sie die Rolle „IdP Federation Admin“. Bitten Sie Ihren IAM-Administrator der Organisation, Ihnen die Rolle „IdP Federation Admin“ (

idp-federation-admin) zuzuweisen.- Geben Sie im Feld Verschlüsselungszertifikat Ihr Verschlüsselungszertifikat im PEM-Format ein. Sie erhalten Ihr Verschlüsselungszertifikat, nachdem Sie den SAML-Anbieter generiert haben.

- Geben Sie im Feld Entschlüsselungsschlüssel Ihren Entschlüsselungsschlüssel ein. Sie erhalten Ihren Entschlüsselungsschlüssel, nachdem Sie den SAML-Anbieter generiert haben.

Optional: Klicken Sie im Abschnitt SAML Signed requests (Signierte SAML-Anfragen) auf Enable signed SAML requests (Signierte SAML-Anfragen aktivieren).

- Geben Sie im Feld Signierzertifikat Ihr Signierzertifikat im PEM-Dateiformat ein. Ihr SAML-Anbieter richtet ein Signaturzertifikat für Sie ein und stellt es Ihnen zur Verfügung.

- Geben Sie im Feld Signierschlüssel Ihren Signierschlüssel im PEM-Dateiformat ein. Ihr SAML-Anbieter richtet einen Signaturschlüssel ein und stellt ihn Ihnen zur Verfügung.

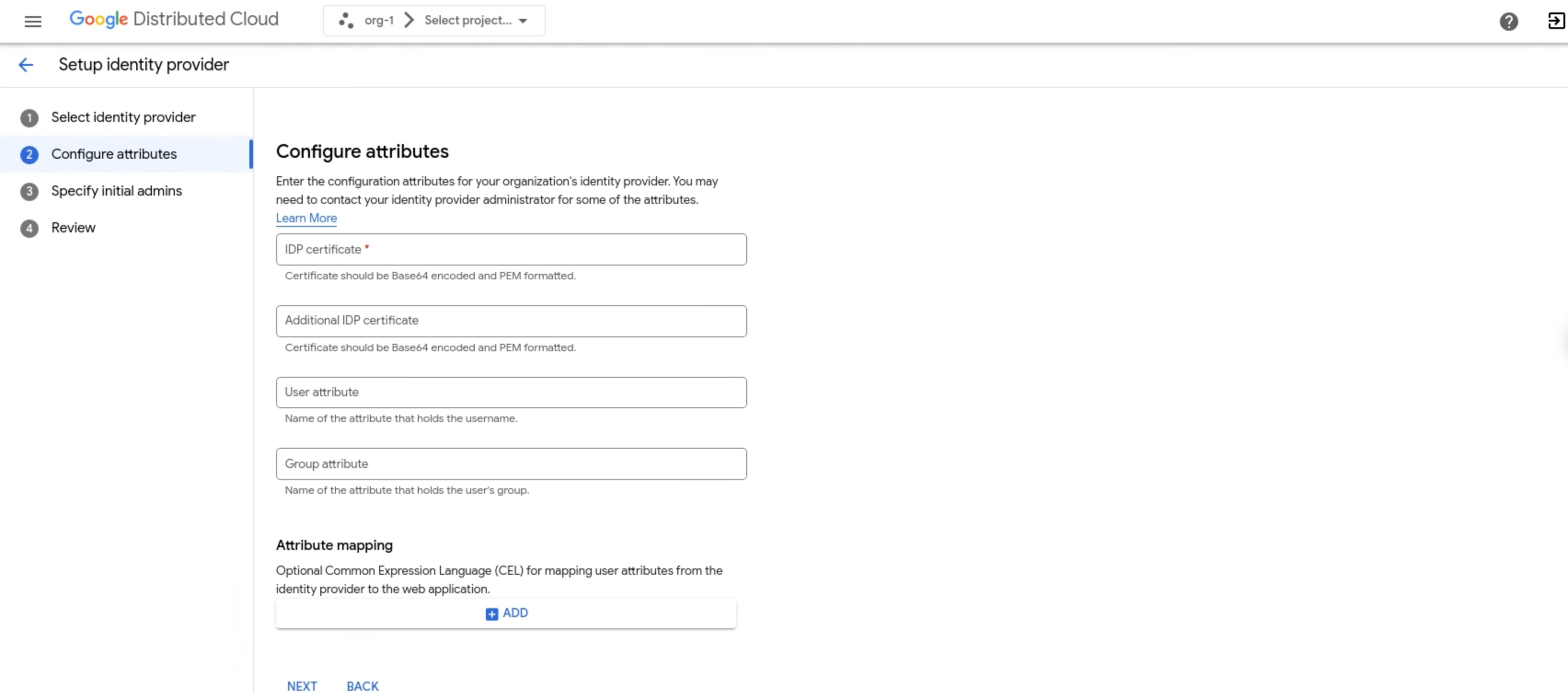

Führen Sie auf der Seite Attribute konfigurieren die folgenden Schritte aus und klicken Sie auf Weiter:

- Geben Sie im Feld IDP certificate (IDP-Zertifikat) ein base64-codiertes PEM-codiertes Zertifikat für den Identitätsanbieter ein. Weitere Informationen finden Sie unter https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Codieren Sie das Zertifikat samt Header in

base64, um den String zu erstellen. - Fügen Sie den resultierenden String als eine Zeile ein. Beispiel:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==.

- Codieren Sie das Zertifikat samt Header in

- Geben Sie zusätzliche Zertifikate im Feld Zusätzliches IdP-Zertifikat ein.

- Geben Sie im Feld Nutzerattribut das Attribut ein, mit dem jeder Nutzer identifiziert wird. Das Standardattribut für viele Anbieter ist

sub. Je nach Identitätsanbieter können Sie andere Attribute wieemailodernameauswählen. Anderen Attributen alsemailwird die Aussteller-URL vorangestellt, um Namenskonflikte zu vermeiden. - Geben Sie im Feld Gruppenattribut den Namen des Attributs im Token des Identitätsanbieters ein, das die Gruppeninformationen des Nutzers enthält.

- Optional: Wenn Ihr Identitätsanbieter GKE Identity Service verwendet, klicken Sie im Bereich Attributzuordnung auf Hinzufügen und geben Sie Schlüssel/Wert-Paare für zusätzliche Attribute zu einem Nutzer ein, z. B. seine Abteilung oder die URL seines Profilbilds.

- Geben Sie im Feld IDP certificate (IDP-Zertifikat) ein base64-codiertes PEM-codiertes Zertifikat für den Identitätsanbieter ein. Weitere Informationen finden Sie unter https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

Führen Sie im Bereich Anfängliche Administratoren angeben die folgenden Schritte aus und klicken Sie auf Weiter:

- Wählen Sie aus, ob Sie einzelne Nutzer oder Gruppen als erste Administratoren hinzufügen möchten.

- Geben Sie im Feld Nutzername die E-Mail-Adresse des Nutzers oder der Gruppe ein, um auf die Organisation zuzugreifen. Wenn Sie der Administrator sind, geben Sie Ihre E-Mail-Adresse ein, z. B.

kiran@example.com. Das Präfix wird vor dem Nutzernamen eingefügt, z. B.myidp-kiran@example.com.

Prüfen Sie auf der Seite Überprüfen alle Werte der einzelnen Identitätskonfigurationen, bevor Sie fortfahren. Klicken Sie auf Zurück, um zu den vorherigen Seiten zurückzukehren und die erforderlichen Korrekturen vorzunehmen. Wenn Sie alle Werte nach Ihren Vorgaben konfiguriert haben, klicken Sie auf Einrichten.