Passwortrichtlinien festlegen

Standardmäßig hat Keycloak keine Richtlinie für Passwörter. Dieser Identitätsanbieter bietet jedoch verschiedene Passwortrichtlinien, die über die Keycloak Admin Console verfügbar sind, z. B. Ablauf von Passwörtern, Mindestlänge oder Sonderzeichen.

So legen Sie Passwortrichtlinien fest:

- Klicken Sie im Navigationsmenü auf Authentifizierung.

- Klicken Sie auf den Tab Passwortrichtlinie.

- Wählen Sie in der Liste Richtlinie hinzufügen die Richtlinie aus, die Sie anwenden möchten.

- Geben Sie einen Richtlinienwert für die ausgewählte Richtlinie ein.

- Klicken Sie auf Speichern.

Nach dem Speichern der Richtlinie wird sie von Keycloak für neue Nutzer erzwungen. Für bestehende Nutzer wird eine Aktion zum Aktualisieren des Passworts festgelegt, damit sie ihr Passwort bei der nächsten Anmeldung ändern.

2-Faktor-Authentifizierung konfigurieren

Keycloak unterstützt die Verwendung von Yubikeys als Geräte für die 2‑Faktor-Authentifizierung (2FA) über das FIDO2-/WebAuthn-Protokoll.

2‑Faktor-Authentifizierung aktivieren

Fügen Sie Webauthn Register als Required Action hinzu:

Öffnen Sie die Admin-Seite für den Bereich

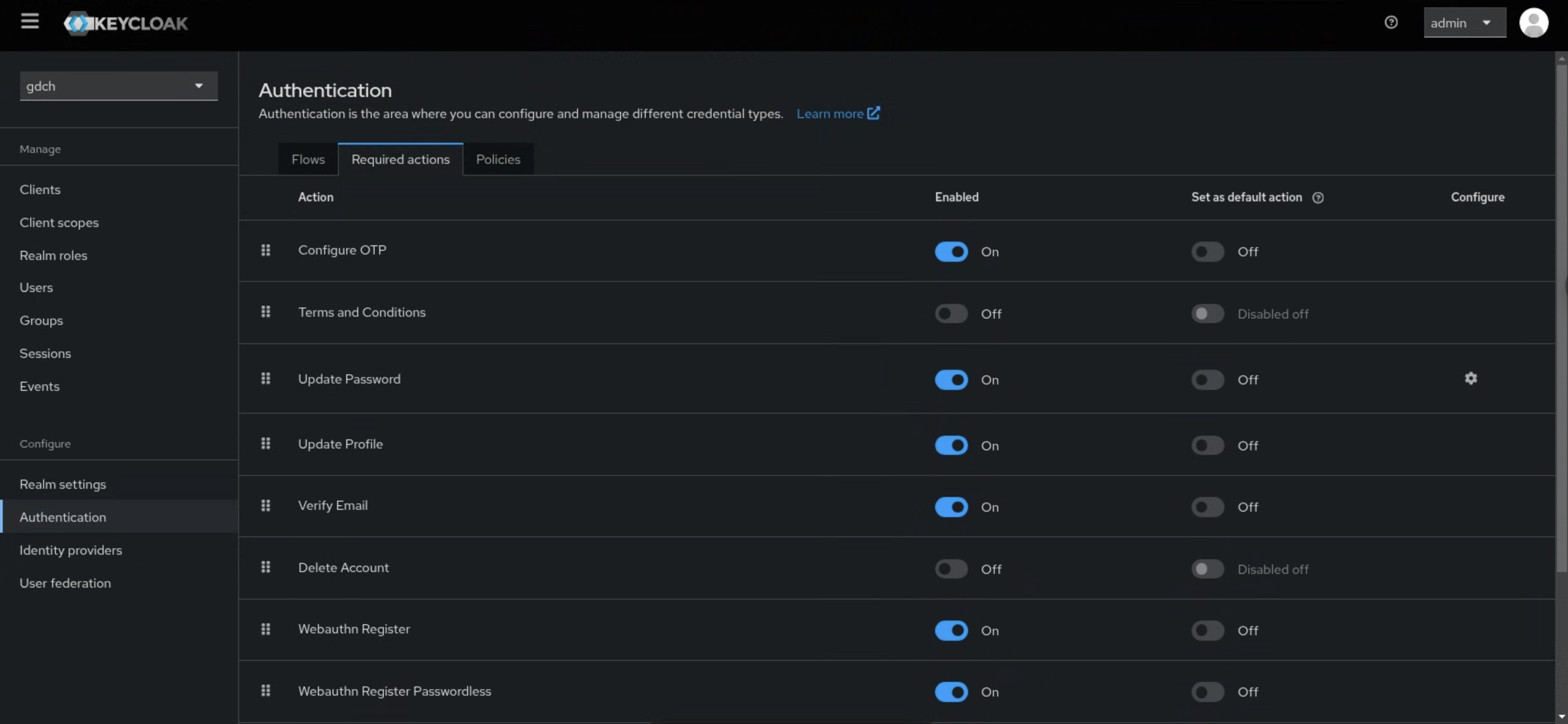

gdchmit den Anmeldedaten des lokalen Administrators.Öffnen Sie im Navigationsmenü die Seite Authentifizierung und dann den Tab Erforderliche Aktionen.

Aktivieren Sie das Element Webauthn Register:

Fügen Sie dem Browserablauf die Webauthn-Authentifizierung hinzu:

Wechseln Sie zum Tab Abläufe und klicken Sie auf die Schaltfläche Duplizieren, die dem Namen des Browser-Ablaufs entspricht, um den vorhandenen Browser-Ablauf als Browser-YubiKey-Ablauf zu kopieren.

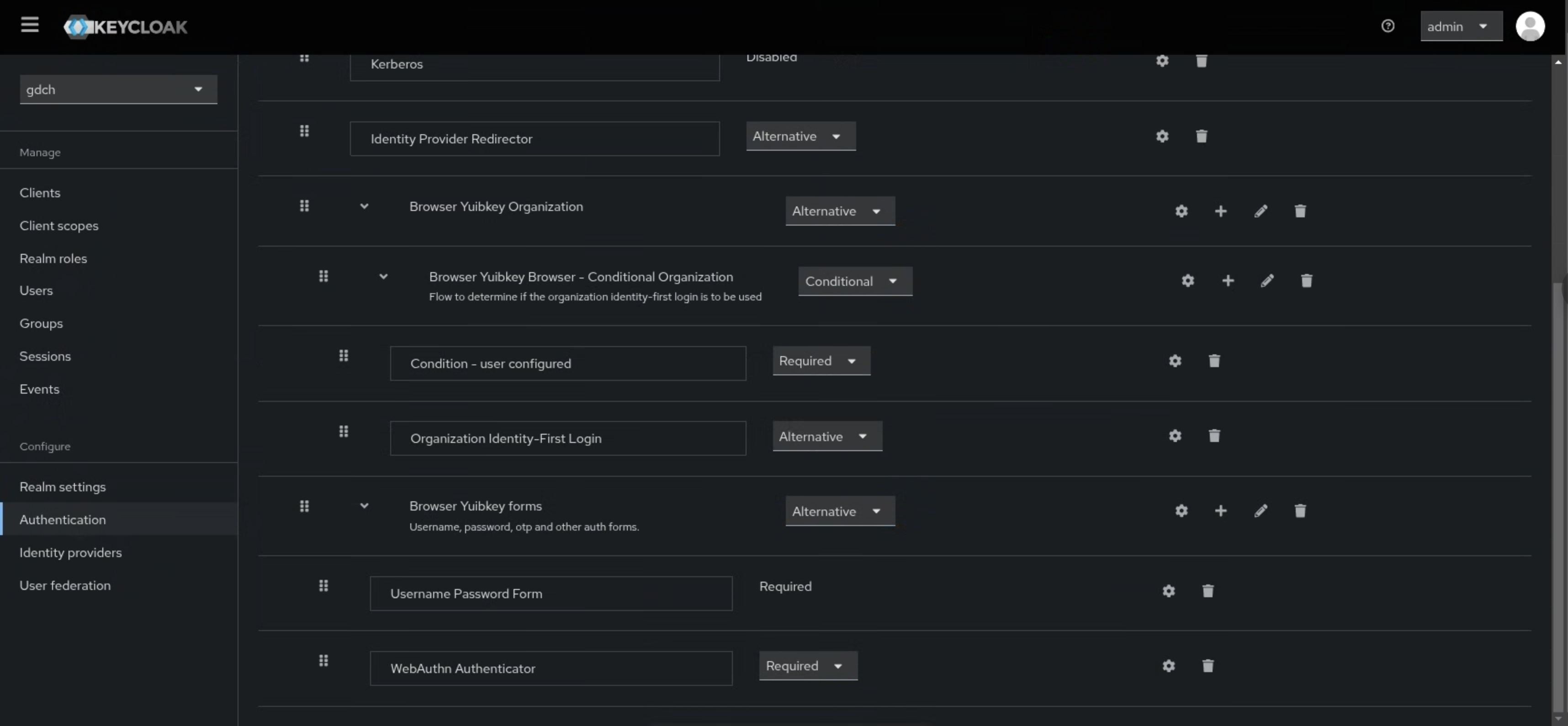

Wechseln Sie zum Ablauf Browser-Yubikey.

Löschen Sie den Schritt Browser Yubikey Browser – Conditional OTP.

Klicken Sie auf die Schaltfläche Schritt hinzufügen für den Schritt YubiKey-Formulare im Browser aufrufen und fügen Sie WebAuthn-Authenticator hinzu.

Setzen Sie das Element WebAuthn-Authenticator auf Erforderlich:

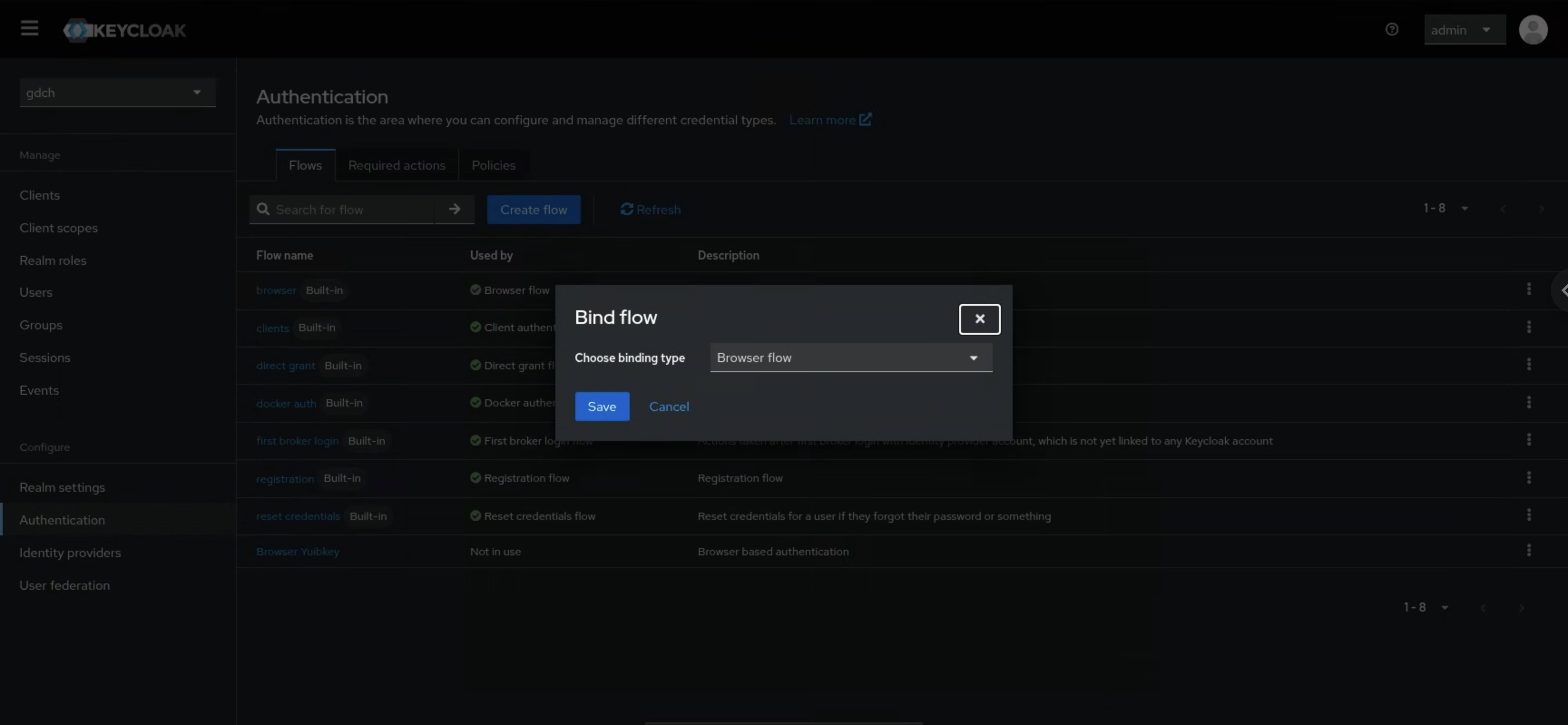

Klicken Sie auf die Schaltfläche Bind flow (Bindungsablauf) für den Ablauf Browser Yubikey (Browser-YubiKey) und wählen Sie Browser Flow (Browserablauf) aus:

Klicken Sie auf Speichern.

Yubikey registrieren

Öffnen Sie die GDC Console, um sich anzumelden.

Verwenden Sie einen beliebigen Nutzer, den Sie zuvor im Bereich

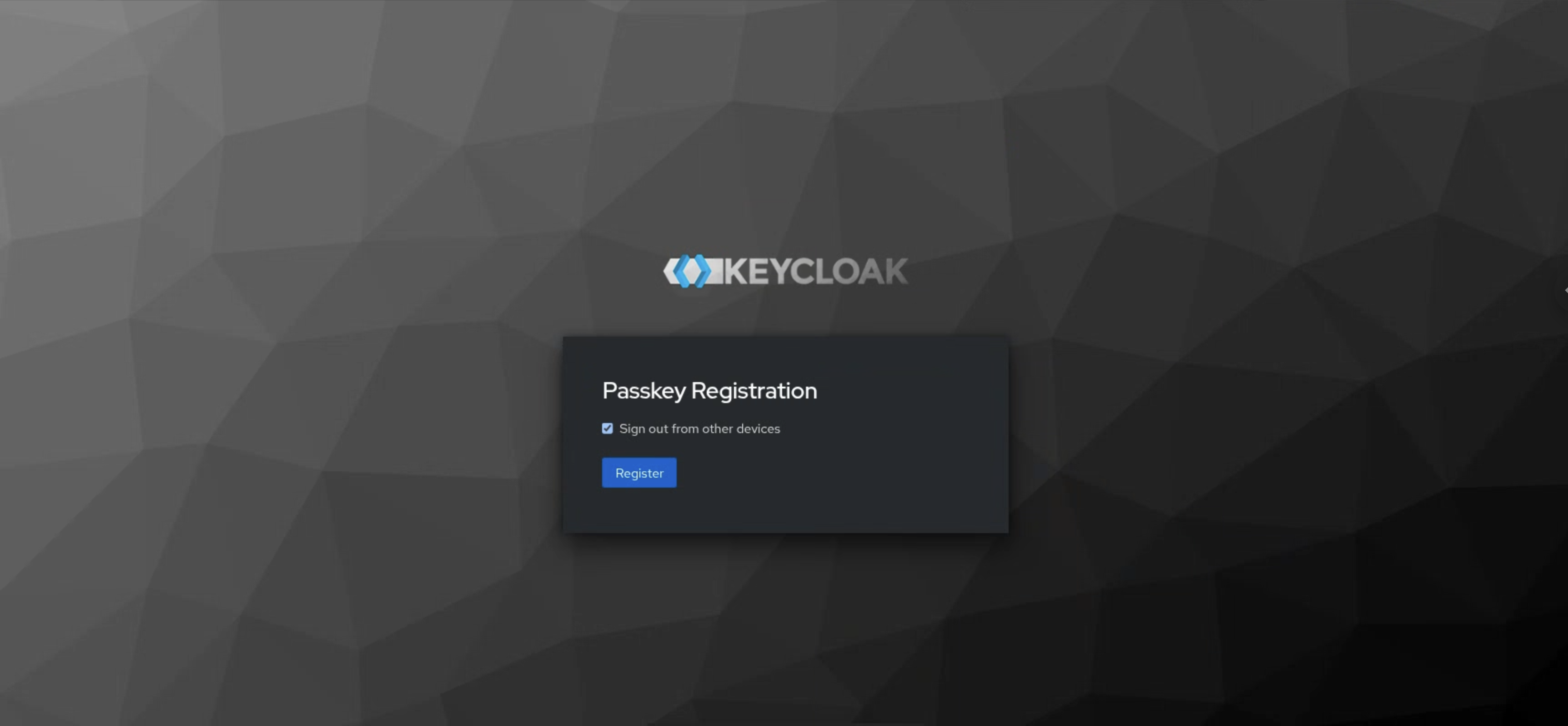

gdcherstellt haben, und geben Sie das Passwort ein.Klicken Sie auf die Schaltfläche Registrieren:

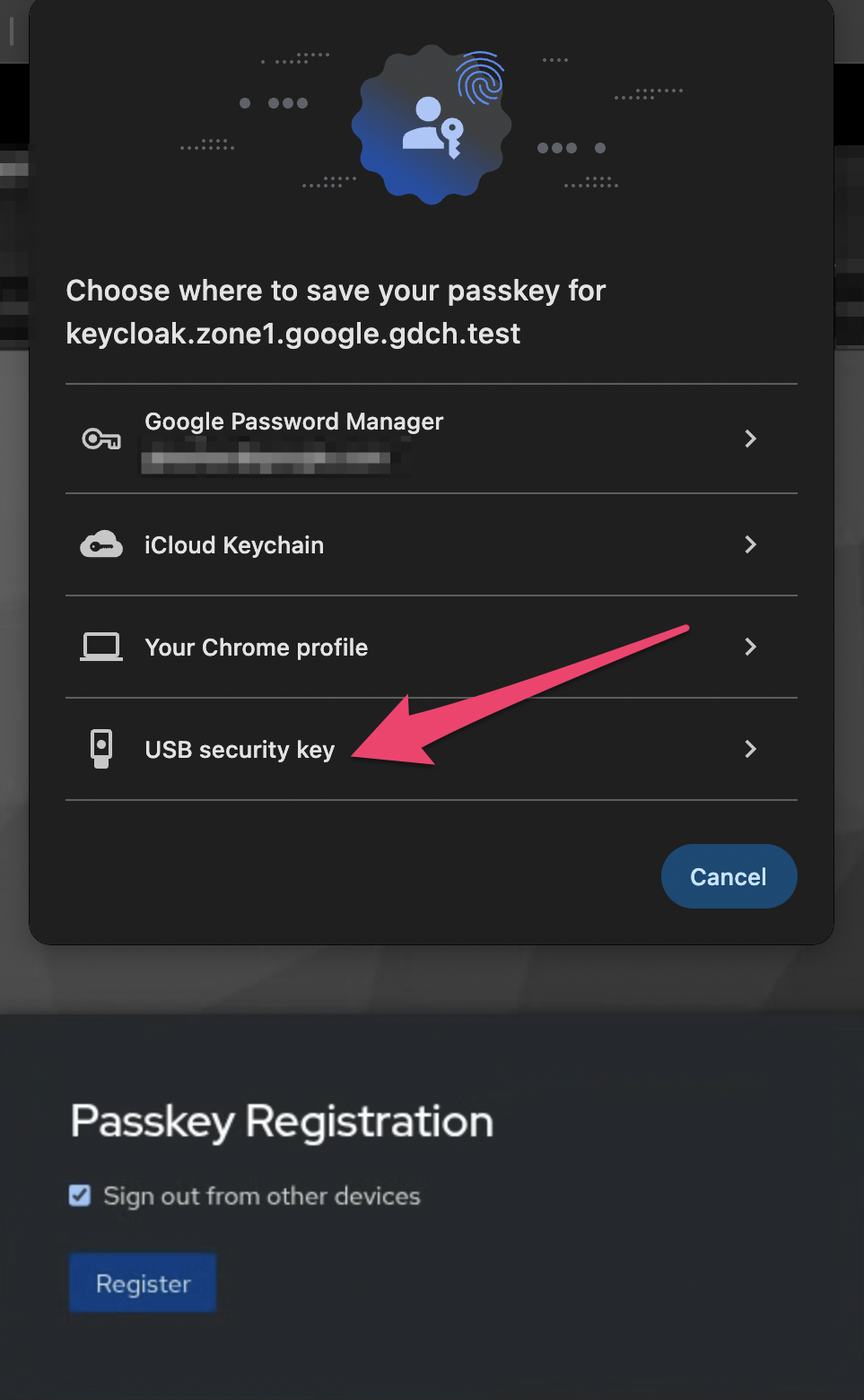

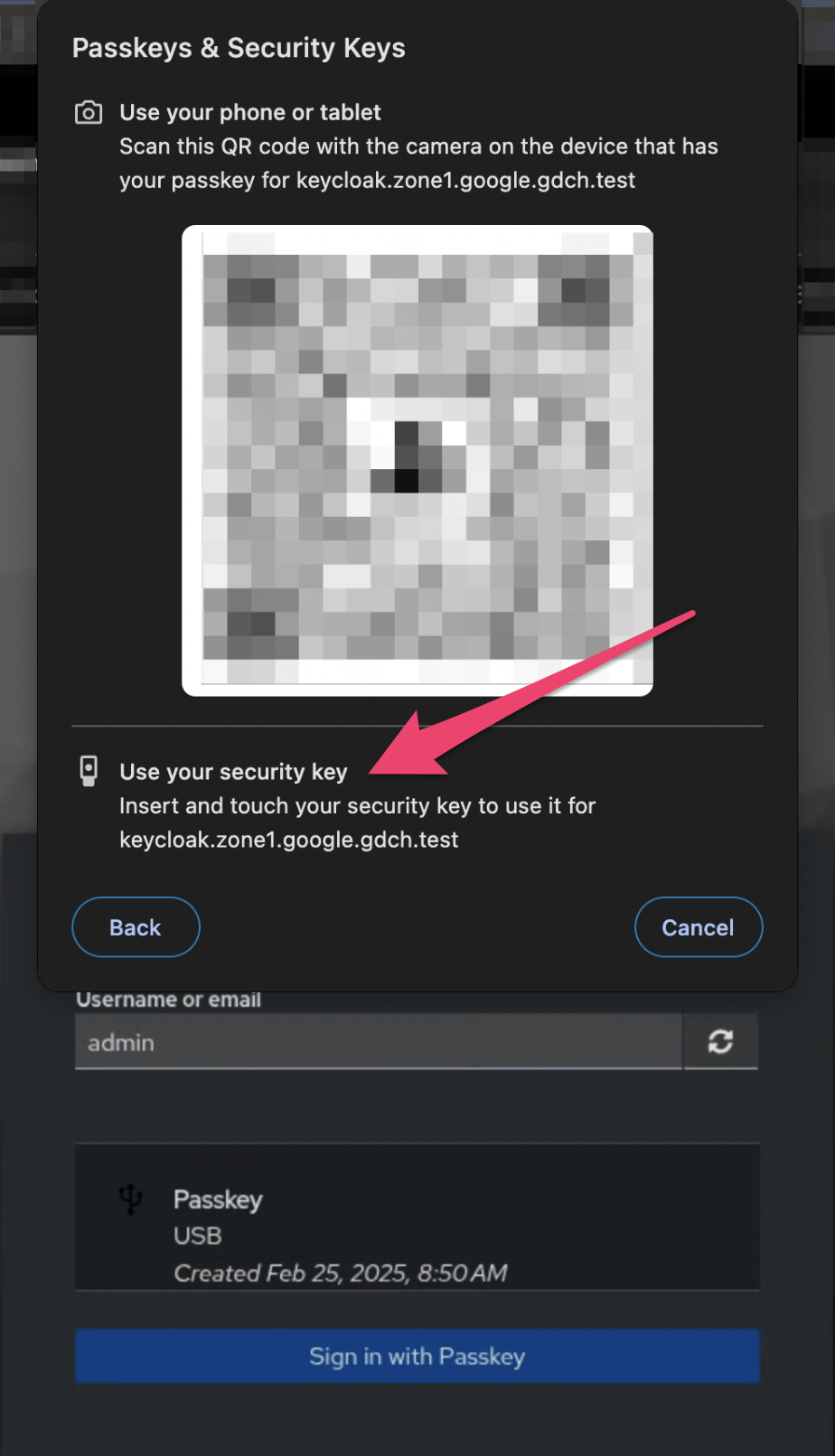

Wählen Sie die Option USB-Sicherheitsschlüssel aus:

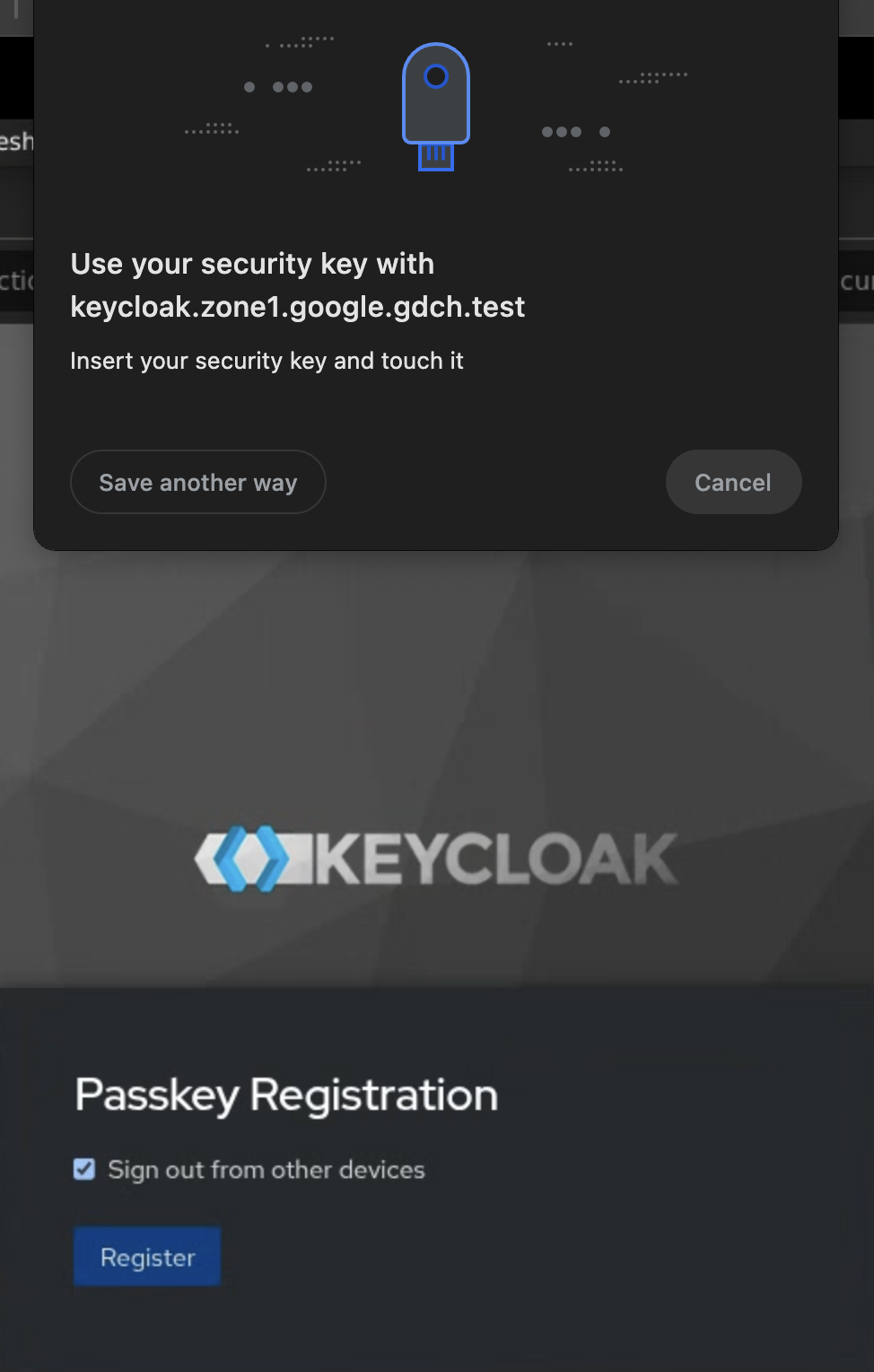

Tippen Sie auf den Yubikey:

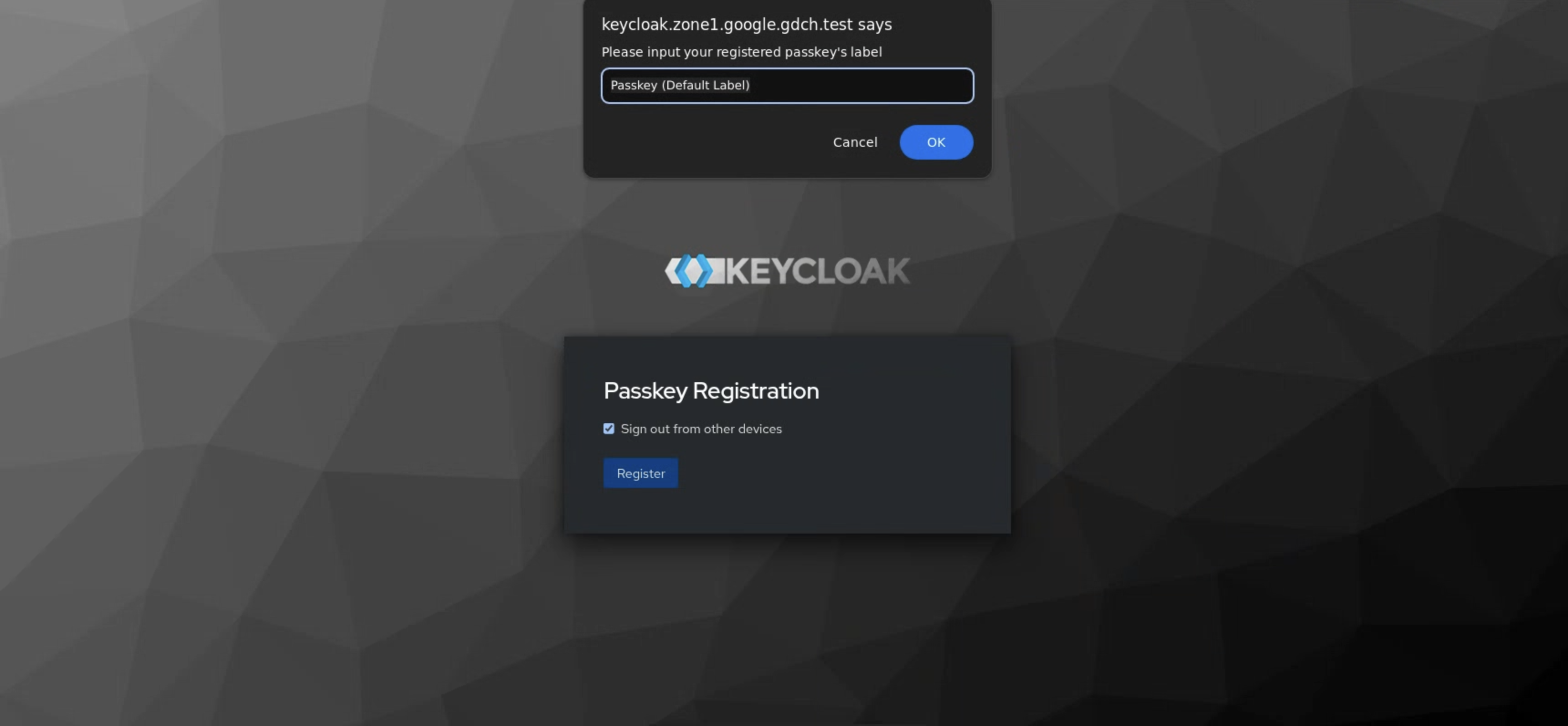

Geben Sie einen beliebigen Namen für Ihren neuen Sicherheitsschlüssel ein:

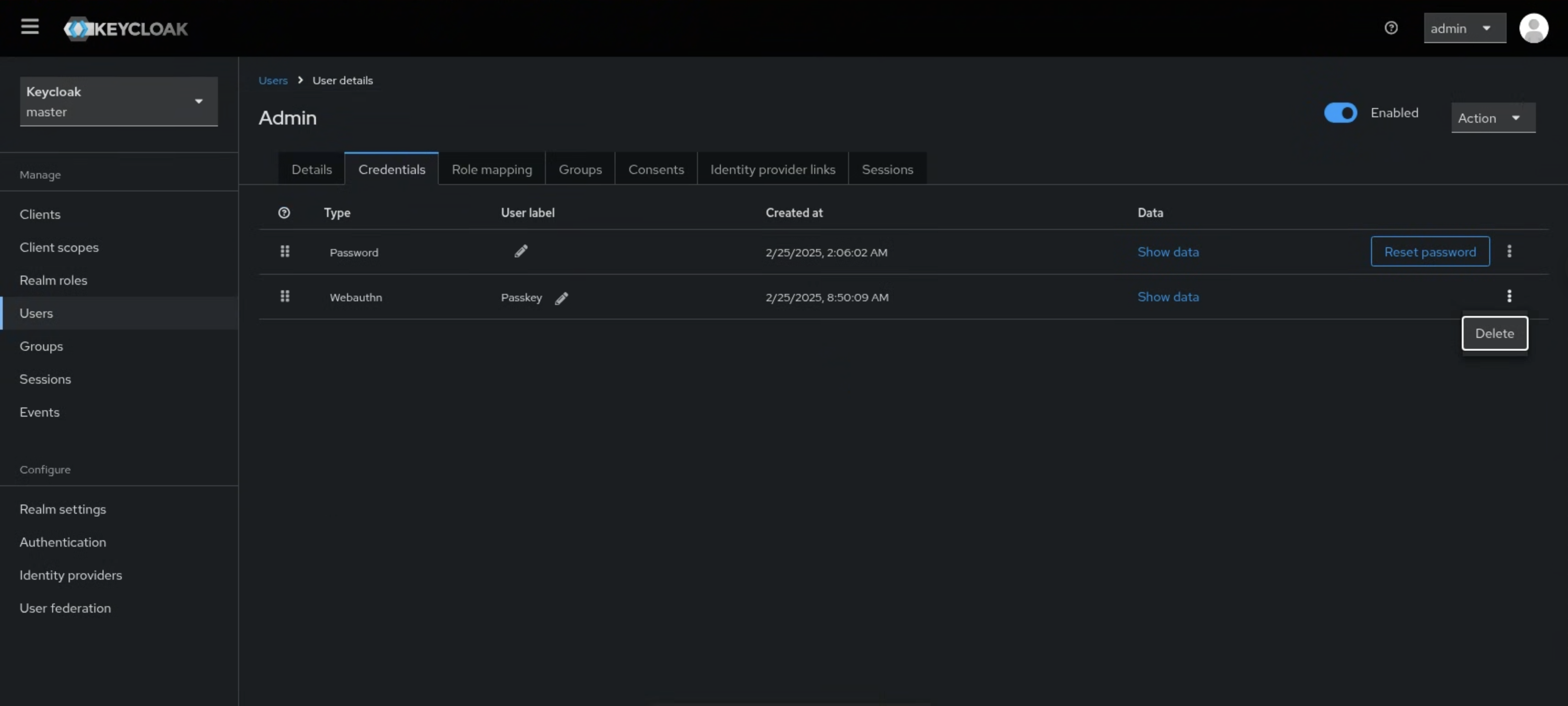

Wenn Sie zu einem anderen Schlüssel wechseln oder diesen Ablauf noch einmal ausprobieren möchten, verwenden Sie das lokale Administratorkonto, um die Admin-Konsole zu öffnen und den YubiKey auf dem Tab Anmeldedaten des Nutzers zu löschen:

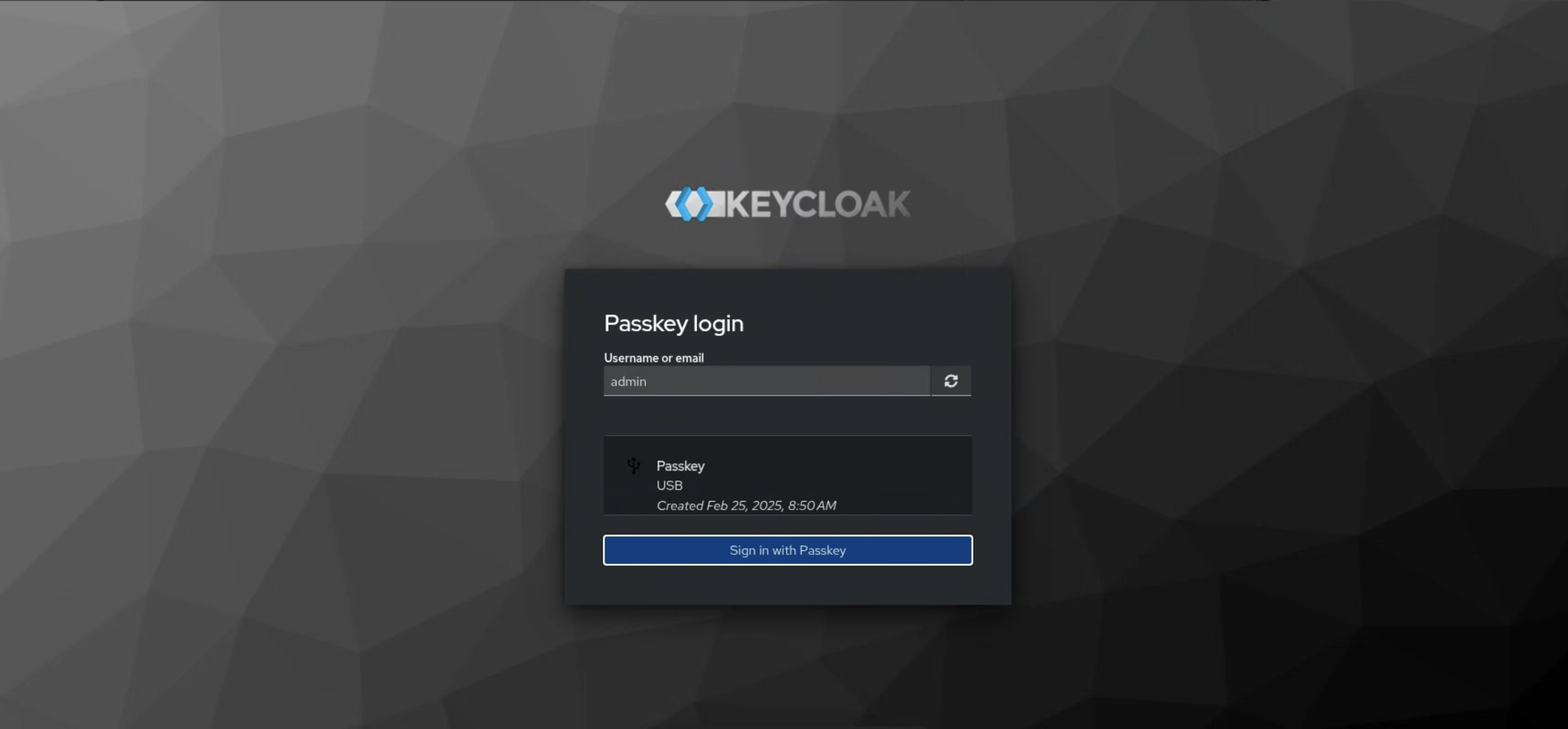

Mit einem YubiKey anmelden

Melden Sie sich von der GDC-Konsole ab und öffnen Sie sie noch einmal.

Verwenden Sie den Nutzer, für den Sie einen Yubikey registriert haben.

Wählen Sie nach der Eingabe des Passworts das YubiKey-Gerät aus:

Tippen Sie auf Ihr YubiKey-Gerät:

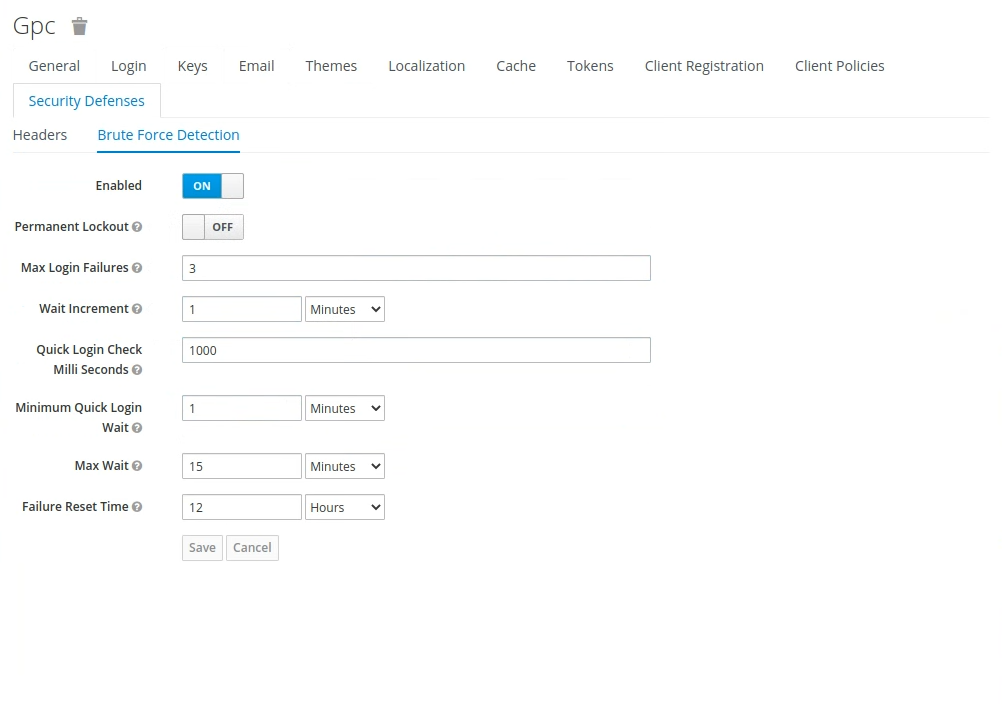

Grenzwert für Anmeldeversuche festlegen

Keycloak kann Brute-Force-Angriffe erkennen und ein Nutzerkonto vorübergehend deaktivieren, wenn die Anzahl der fehlgeschlagenen Anmeldeversuche einen bestimmten Schwellenwert überschreitet. Dieser Grenzwert kann so konfiguriert werden, dass ein Konto vorübergehend oder dauerhaft vom Anmelden ausgeschlossen wird.

Führen Sie die folgenden Schritte in der Keycloak Admin Console aus, um die Brute-Force-Erkennung einzurichten:

- Klicken Sie im Navigationsmenü auf Realm settings (Realmeinstellungen).

- Klicken Sie auf den Tab Sicherheitsmaßnahmen.

- Klicken Sie auf den Tab Brute-Force-Erkennung.

- Stellen Sie Aktiviert auf „Ein“.

Legen Sie Werte in den Feldern fest, die den Compliance-Anforderungen entsprechen, z. B. die folgenden:

- Maximale Anzahl fehlgeschlagener Anmeldeversuche

- Warteinkrement

- Schnelltest für die Anmeldung

- Max. Wartezeit

- Zeit bis zum Zurücksetzen des Fehlers

Verbindung zum Audit-Logging-System der GDC-Appliance mit Air Gap herstellen

Audit-Logging in Keycloak aktivieren

Führen Sie die folgenden Schritte aus, um das Audit-Logging zu aktivieren:

- Klicken Sie im Navigationsmenü auf Ereignisse.

- Klicken Sie auf den Tab Konfiguration.

- Stellen Sie in den Abschnitten Anmeldeereignisse und Administratorereignisse den Schalter Ereignisse speichern auf EIN.

- Geben Sie im Feld Ablauf an, wie lange Ereignisse gespeichert werden sollen.

- Geben Sie im Feld Gespeicherte Typen die verschiedenen Aktionen an, die Sie für das Auditieren als wichtig erachten.

- Klicken Sie auf Speichern.

- Klicken Sie auf den Tab Anmeldeereignisse, um Audit-Logs zu Nutzerkonto-Vorgängen aufzurufen.

- Klicken Sie auf den Tab Admin-Ereignisse, um Audit-Logs zu allen Aktionen aufzurufen, die ein Administrator in der Admin-Konsole ausführt.

Keycloak-Audit-Logs mit GDC-Appliance mit Air Gap verbinden

Keycloak bietet integrierte Service Provider Interfaces (SPIs) für das Audit-Logging. Der Export von Audit-Logs wird in Keycloak konfiguriert, um ein Duplikat der Audit-Logs als Dateien im Pod zu speichern. Standardmäßig werden die Logs in der Datenbank gespeichert. Das Logging-System der GDC-Appliance ohne Internetverbindung verwendet die Volume-Bereitstellung, um das Log zu erfassen und automatisch zu parsen.

Keycloak-Design ändern

Ein Theme bietet einen oder mehrere Typen, mit denen verschiedene Aspekte von Keycloak angepasst werden können. Die folgenden Typen sind verfügbar:

- Konto – Kontoverwaltung

- Admin – Admin-Konsole

- E-Mail – E-Mails

- Anmeldung – Anmeldeformulare

- Willkommen – Begrüßungsseite

So ändern Sie das Keycloak-Theme:

- Melden Sie sich in der Keycloak Admin Console an.

- Wählen Sie Ihren Bereich aus der Drop-down-Liste aus.

- Klicken Sie auf Realm-Einstellungen.

- Klicken Sie auf den Tab Designs.

- Wenn Sie das Design für die Master-Admin-Konsole festlegen möchten, legen Sie das Admin-Konsolen-Design für den Masterbereich fest.

- Wenn Sie die Änderungen in der Admin-Konsole sehen möchten, aktualisieren Sie die Seite.

Verwaltung des Stammadministratorkontos

Keycloak wird mit einem anfänglichen Root-Administratorkonto mit einem trivialen Nutzernamen und Passwort von admin/admin gestartet. Führen Sie die folgenden manuellen Schritte aus, sobald das Bootstrapping abgeschlossen ist, um den Schutz und die Sicherheit dieses Stammkontos zu gewährleisten:

- Starkes Passwort für das Root-Administratorkonto einrichten

- 2FA für das Root-Administratorkonto einrichten

Wir empfehlen, die Anmeldedaten für das Root-Administratorkonto an einem sicheren Ort zu hinterlegen.