En esta página se explica cómo ver información de seguridad sobre las imágenes de contenedor que despliegues. Puedes ver esta información en el panel lateral Estadísticas de seguridad de Cloud Deploy en la consola de Google Cloud .

El panel lateral Información de seguridad ofrece una vista general de varias métricas de seguridad. Puedes usar este panel para identificar y mitigar los riesgos de las imágenes que implementes.

En este panel se muestra la siguiente información:

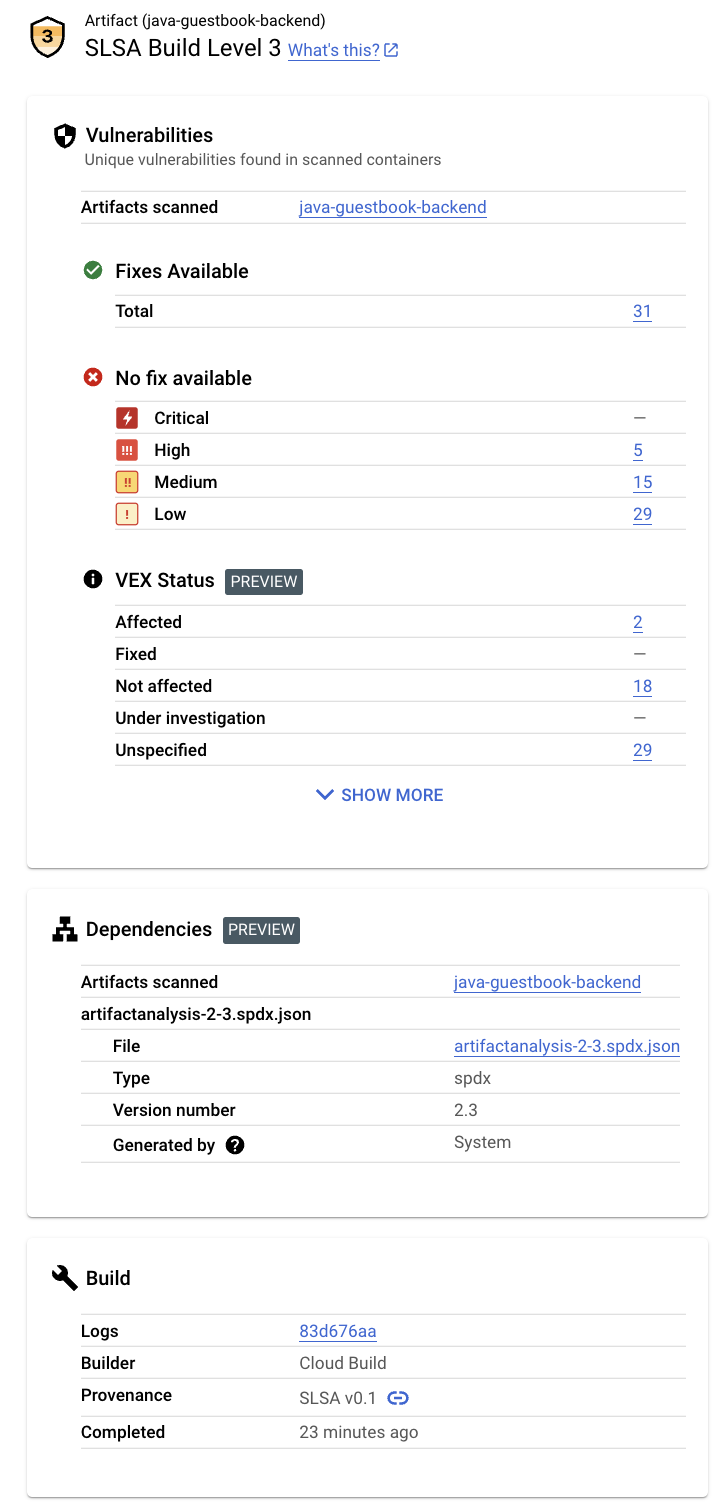

Nivel de compilación de SLSA

Identifica el nivel de madurez de tu proceso de compilación de software de acuerdo con la especificación de niveles de la cadena de suministro para artefactos de software (SLSA).

Vulnerabilidades

Muestra las vulnerabilidades encontradas en el artefacto o los artefactos.

Estado de VEX

Estado de Vulnerability Exploitability eXchange(VEX) de los artefactos de compilación.

SBOM

Lista de materiales de software (SBOM) de los artefactos de compilación.

Detalles de la compilación

Incluye información sobre la compilación.

Requisitos

Las estadísticas de seguridad solo están disponibles para las imágenes de contenedor que cumplan los siguientes requisitos:

El análisis de vulnerabilidades debe estar habilitado.

Los roles de Gestión de Identidades y Accesos necesarios deben asignarse en el proyecto en el que se ejecuta Artifact Analysis.

El nombre de la imagen, como parte de la creación de la versión, debe cumplir los requisitos de SHA.

Si la imagen se muestra en la pestaña Artefactos de Cloud Deploy sin el hash SHA256, es posible que tengas que volver a compilarla.

Habilitar análisis de vulnerabilidades

La información que se muestra en el panel Información valiosa sobre seguridad procede de Análisis de artefactos y, posiblemente, de Cloud Build. Artifact Analysis es un servicio que proporciona análisis integrado a petición o automatizado de imágenes de contenedor base, paquetes Maven y Go en contenedores, y paquetes Maven no contenedorizados.

Para recibir todas las estadísticas de seguridad disponibles, debes habilitar el análisis de vulnerabilidades:

Para activar el análisis de vulnerabilidades, habilita las APIs necesarias.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Crea tu imagen de contenedor y almacénala en Artifact Registry. Artifact Analysis analiza automáticamente los artefactos de compilación.

El análisis de vulnerabilidades puede tardar unos minutos, en función del tamaño de la imagen de contenedor.

Para obtener más información sobre el análisis de vulnerabilidades, consulta Análisis al enviar.

El análisis tiene un coste. Consulta la página de precios para obtener información sobre los precios.

Concede permisos para ver estadísticas

Para ver las estadísticas de seguridad en Cloud Deploy, necesitas los roles de IAM que se describen en este artículo o un rol con permisos equivalentes. Si Artifact Registry y Artifact Analysis se ejecutan en proyectos diferentes, debe añadir el rol Lector de ocurrencias de Artifact Analysis o permisos equivalentes en el proyecto en el que se ejecute Artifact Analysis.

Lector de Cloud Build (

roles/cloudbuild.builds.viewer)Ver estadísticas de una compilación.

Visor de análisis de artefactos (

roles/containeranalysis.occurrences.viewer)Ver vulnerabilidades y otra información de las dependencias.

Ver estadísticas de seguridad en Cloud Deploy

Abre la página Pipelines de entrega de Cloud Deploy en la consola deGoogle Cloud :

Si es necesario, selecciona el proyecto que incluya la canalización y la versión que ha proporcionado la imagen de contenedor de la que quieres ver las estadísticas de seguridad.

Haga clic en el nombre de la canalización de entrega.

Se muestran los detalles de la canalización de entrega.

En la página de detalles de la canalización de entrega, selecciona un lanzamiento que haya entregado la imagen de contenedor.

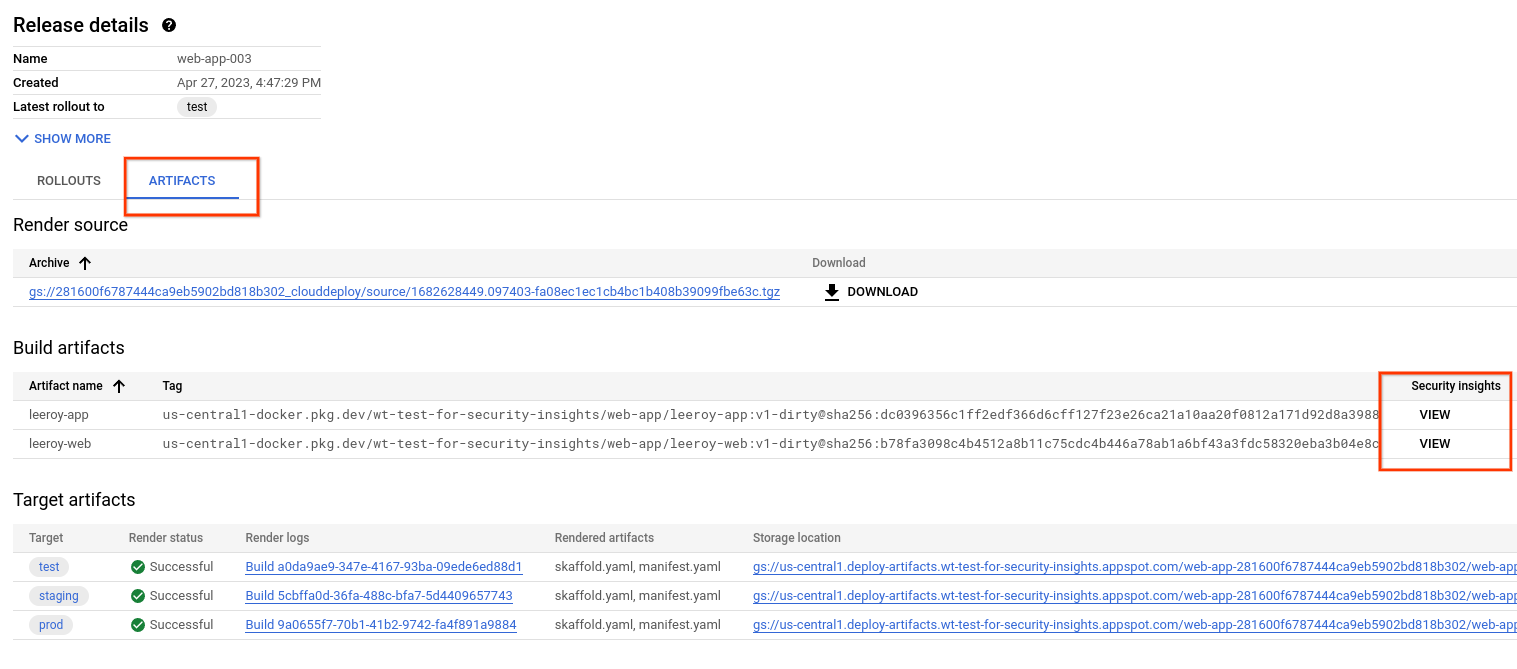

En la página Detalles de la versión, selecciona la pestaña Artefactos.

Los contenedores que se han entregado en la versión seleccionada se muestran en Artefactos de compilación. En cada contenedor, la columna Estadísticas de seguridad incluye un enlace Ver.

Haga clic en el enlace Ver situado junto al nombre del artefacto cuyos detalles de seguridad quiera consultar.

Se muestra el panel Estadísticas de seguridad, que contiene información de seguridad disponible sobre este artefacto. En las secciones siguientes se describe esta información con más detalle.

Nivel de SLSA

SLSA es un conjunto de directrices de seguridad estándar del sector para productores y consumidores de software. Esta norma establece cuatro niveles de confianza en la seguridad de tu software.

Vulnerabilidades

La tarjeta Vulnerabilidades muestra las incidencias de vulnerabilidades, las correcciones disponibles y el estado de VEX de los artefactos de compilación.

Artifact Analysis admite el análisis de imágenes de contenedor enviadas a Artifact Registry. Los análisis detectan vulnerabilidades en paquetes del sistema operativo y en paquetes de aplicaciones creados en Python, Node.js, Java (Maven) o Go.

Los resultados del análisis se organizan por nivel de gravedad. El nivel de gravedad es una evaluación cualitativa basada en la capacidad de explotación, el alcance, el impacto y la antigüedad de la vulnerabilidad.

Haga clic en el nombre de la imagen para ver los artefactos que se han analizado en busca de vulnerabilidades.

Por cada imagen de contenedor que se envía a Artifact Registry, Artifact Analysis puede almacenar una declaración VEX asociada. VEX es un tipo de aviso de seguridad que indica si un producto se ve afectado por una vulnerabilidad conocida.

Cada declaración VEX proporciona lo siguiente:

- El editor de la declaración VEX

- El artefacto para el que se escribe la declaración.

- La evaluación de vulnerabilidades (estado de VEX) de cualquier CVE

Dependencias

La tarjeta Dependencias muestra una lista de SBOMs que incluye una lista de dependencias.

Cuando compilas una imagen de contenedor con Cloud Build y la insertas en Artifact Registry, Artifact Analysis puede generar registros de SBOM para las imágenes insertadas.

Una lista de materiales de software es un inventario completo de una aplicación que identifica los paquetes en los que se basa tu software. El contenido puede incluir software de terceros de proveedores, artefactos internos y bibliotecas de código abierto.

Detalles de la compilación

Los detalles de la compilación incluyen lo siguiente:

Un enlace a los registros de Cloud Build

El nombre del compilador que ha compilado la imagen

La fecha y la hora de compilación

Procedencia de la compilación en formato JSON

Siguientes pasos

Prueba la guía de inicio rápido Desplegar una aplicación en GKE y consultar información valiosa sobre seguridad.

Prueba la guía de inicio rápido Desplegar una aplicación en Cloud Run y consultar estadísticas de seguridad.

Consulta las prácticas recomendadas de seguridad de la cadena de suministro de software.

Consulta cómo almacenar y ver registros de compilación.