Artifact Analysis est une famille de services qui fournit une analyse de la composition logicielle, ainsi que le stockage et la récupération de métadonnées. Ses points de détection sont intégrés à plusieurs produits Google Cloud , comme Artifact Registry et Google Kubernetes Engine (GKE), pour une activation rapide. Le service fonctionne avec les produits propriétaires de Google Cloudet vous permet également de stocker les informations à partir de sources tierces. Les services d'analyse utilisent un store de failles courantes pour repérer les failles connues dans les fichiers.

Ce service s'appelait auparavant "Container Analysis". Le nouveau nom ne modifie pas les produits ni les API existants, mais reflète la gamme de fonctionnalités du produit qui s'étend au-delà des conteneurs.

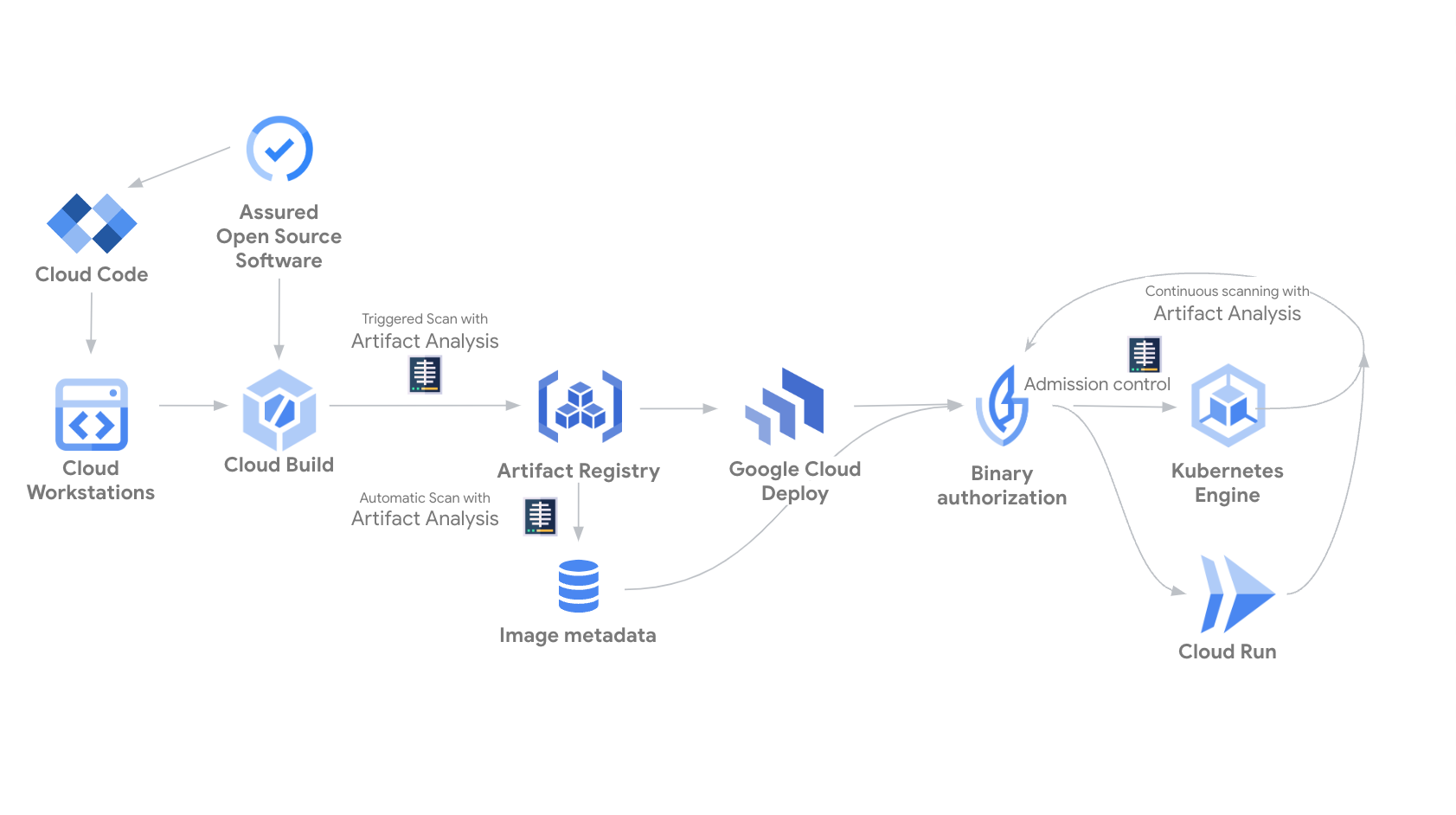

Figure 1. Diagramme montrant Artifact Analysis en train de créer des métadonnées et d'interagir avec elles dans les environnements source, de compilation, de stockage, de déploiement et d'exécution.

Analyse du registre

Cette section décrit les fonctionnalités d'analyse des failles d'Artifact Analysis dans Artifact Registry et liste les produits Google Cloudassociés dans lesquels vous pouvez activer des fonctionnalités complémentaires pour renforcer votre sécurité.

Analyse automatique dans Artifact Registry

- Le processus d'analyse est déclenché automatiquement chaque fois que vous envoyez une nouvelle image vers Artifact Registry. Les informations sur les failles sont mises à jour en continu lorsque de nouvelles failles sont découvertes. Artifact Registry inclut l'analyse des packages de langage d'application. Pour commencer, activez l'analyse automatique.

Gestion centralisée des risques avec Security Command Center

- Security Command Center centralise la sécurité de votre cloud. Il propose l'analyse des failles, la détection des menaces, la surveillance de la posture et la gestion des données. Security Command Center agrège les résultats d'analyse des failles d'Artifact Registry, ce qui vous permet d'afficher les failles des images de conteneurs dans vos charges de travail en cours d'exécution, dans tous les projets, en même temps que vos autres risques de sécurité dans Security Command Center. Vous pouvez également exporter ces résultats vers BigQuery pour une analyse approfondie et un stockage à long terme. Pour en savoir plus, consultez Évaluation des failles d'Artifact Registry.

Analyse des failles des charges de travail GKE – Niveau standard

- L'analyse des failles des charges de travail, qui fait partie du tableau de bord de stratégie de sécurité GKE, permet de détecter les failles de l'OS des images de conteneur. L'analyse est gratuite et peut être activée par cluster. Les résultats sont disponibles dans le tableau de bord de stratégie de sécurité.

Analyse des failles des charges de travail GKE : Advanced Vulnerability Insights

- En plus de l'analyse de base de l'OS des conteneurs, les utilisateurs GKE peuvent passer à Advanced Vulnerability Insights pour profiter de la détection continue des failles des modules linguistiques. Vous devez activer manuellement cette fonctionnalité sur vos clusters. Vous recevrez ensuite les résultats de l'analyse des failles du système d'exploitation et des packages de langage. En savoir plus sur l'analyse des failles dans les charges de travail GKE

On-Demand Scanning

- Ce service n'est pas continu. Vous devez exécuter une commande pour lancer manuellement l'analyse. Les résultats de l'analyse sont disponibles jusqu'à 48 heures après la fin de l'analyse. Les informations sur les failles ne sont pas mises à jour une fois l'analyse terminée. Vous pouvez analyser les images stockées localement, sans avoir à les transférer d'abord vers Artifact Registry ou les runtimes GKE. Pour en savoir plus, consultez Analyse à la demande.

Accéder aux métadonnées

Artifact Analysis est un composant d'infrastructure Google Cloud qui vous permet de stocker et de récupérer des métadonnées structurées pour les ressources Google Cloud. À différentes étapes de votre processus de publication, des personnes ou des systèmes automatisés peuvent ajouter des métadonnées décrivant le résultat d'une activité. Par exemple, vous pouvez ajouter à une image des métadonnées indiquant qu'elle a réussi une suite de tests d'intégration ou une analyse des failles.

Avec Artifact Analysis intégré à votre pipeline CI/CD, vous pouvez prendre des décisions basées sur les métadonnées. Par exemple, vous pouvez utiliser l'autorisation binaire pour créer des stratégies de déploiement qui n'autorisent que les déploiements d'images conformes provenant de registres de confiance.

Artifact Analysis associe des métadonnées à des images à l'aide de notes et d'occurrences. Pour en savoir plus sur ces concepts, consultez la page Gestion des métadonnées.

Pour en savoir plus sur l'utilisation d'Artifact Analysis pour la gestion des métadonnées et sur les coûts du service d'analyse des failles facultatif, consultez la documentation d'Artifact Analysis.