Este guia mostra aos profissionais de segurança como incorporar Google Cloud registos para utilização em estatísticas de segurança. Ao realizar análises de segurança, ajuda a sua organização a prevenir, detetar e responder a ameaças como software malicioso, phishing, ransomware e recursos mal configurados.

Este guia mostra-lhe como fazer o seguinte:

- Ativar a análise dos registos.

- Encaminhe esses registos para um único destino, consoante a ferramenta de análise de segurança que escolher, como o Log Analytics, o BigQuery, o Google Security Operations ou uma tecnologia de gestão de informações e eventos de segurança (SIEM) de terceiros.

- Analise esses registos para auditar a sua utilização da nuvem e detetar potenciais ameaças aos seus dados e cargas de trabalho, usando consultas de exemplo do projeto Community Security Analytics (CSA).

As informações neste guia fazem parte das Google Cloud operações de segurança autónomas, que incluem a transformação liderada pela engenharia das práticas de deteção e resposta e a análise de segurança para melhorar as suas capacidades de deteção de ameaças.

Neste guia, os registos fornecem a origem de dados a ser analisada. No entanto, pode aplicar os conceitos deste guia à análise de outros dados complementares relacionados com a segurança da Google Cloud, como conclusões de segurança do Security Command Center. O Security Command Center Premium oferece uma lista de detetores geridos atualizados regularmente, concebidos para identificar ameaças, vulnerabilidades e configurações incorretas nos seus sistemas quase em tempo real. Ao analisar estes sinais do Security Command Center e correlacioná-los com os registos carregados na sua ferramenta de análise de segurança, conforme descrito neste guia, pode obter uma perspetiva mais ampla de potenciais ameaças de segurança.

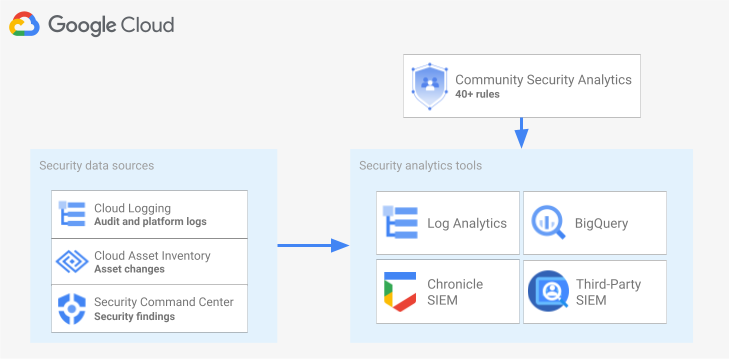

O diagrama seguinte mostra como as origens de dados de segurança, as ferramentas de estatísticas de segurança e as consultas da CSA funcionam em conjunto.

O diagrama começa com as seguintes origens de dados de segurança: registos do Cloud Logging, alterações de recursos do Cloud Asset Inventory e resultados de segurança do Security Command Center. O diagrama mostra, em seguida, estas origens de dados de segurança a serem encaminhadas para a ferramenta de estatísticas de segurança da sua escolha: Log Analytics no Cloud Logging, BigQuery, Google Security Operations ou um SIEM de terceiros. Por último, o diagrama mostra a utilização de consultas da CSA com a sua ferramenta de estatísticas para analisar os dados de segurança recolhidos.

Fluxo de trabalho de análise de registos de segurança

Esta secção descreve os passos para configurar a análise de registos de segurança no Google Cloud. O fluxo de trabalho consiste nos três passos apresentados no diagrama seguinte e descritos nos parágrafos seguintes:

Ative os registos: existem muitos registos de segurança disponíveis no Google Cloud. Cada registo tem informações diferentes que podem ser úteis para responder a perguntas de segurança específicas. Alguns registos, como os registos de auditoria da atividade do administrador, são ativados por predefinição. Outros têm de ser ativados manualmente porque incorrem em custos de carregamento adicionais no Cloud Logging. Por conseguinte, o primeiro passo no fluxo de trabalho é dar prioridade aos registos de segurança mais relevantes para as suas necessidades de análise de segurança e ativar individualmente esses registos específicos.

Para ajudar a avaliar os registos em termos da visibilidade e da cobertura de deteção de ameaças que oferecem, este guia inclui uma ferramenta de âmbito de registos. Esta ferramenta mapeia cada registo para táticas e técnicas de ameaças relevantes na matriz MITRE ATT&CK® para empresas. A ferramenta também mapeia as regras de Deteção de ameaças de eventos no Security Command Center para os registos nos quais se baseiam. Pode usar a ferramenta de âmbito dos registos para avaliar os registos independentemente da ferramenta de estatísticas que usa.

Registos de rotas: depois de identificar e ativar os registos a serem analisados, o passo seguinte é encaminhar e agregar os registos da sua organização, incluindo todas as pastas, projetos e contas de faturação contidos. A forma como encaminha os registos depende da ferramenta de estatísticas que usa.

Este guia descreve os destinos de encaminhamento de registos comuns e mostra-lhe como usar um destino agregado do Cloud Logging para encaminhar registos ao nível da organização para um contentor de registos do Cloud Logging ou um conjunto de dados do BigQuery, consoante opte por usar o Log Analytics ou o BigQuery para análise.

Analise os registos: depois de encaminhar os registos para uma ferramenta de estatísticas, o passo seguinte é analisar estes registos para identificar potenciais ameaças de segurança. A forma como analisa os registos depende da ferramenta de análise que usa. Se usar o Log Analytics ou o BigQuery, pode analisar os registos através de consultas SQL. Se usar o Google Security Operations, analisa os registos através de regras YARA-L. Se estiver a usar uma ferramenta SIEM de terceiros, usa a linguagem de consulta especificada por essa ferramenta.

Neste guia, encontra consultas SQL que pode usar para analisar os registos no Log Analytics ou no BigQuery. As consultas SQL fornecidas neste guia são provenientes do projeto Community Security Analytics (CSA). O CSA é um conjunto de estatísticas de segurança fundamentais de código aberto concebido para lhe fornecer uma base de consultas e regras pré-criadas que pode reutilizar para começar a analisar os seus Google Cloud registos.

As secções seguintes fornecem informações detalhadas sobre como configurar e aplicar cada passo no fluxo de trabalho de estatísticas dos registos de segurança.

Ative os registos

O processo de ativação dos registos envolve os seguintes passos:

- Identifique os registos de que precisa através da ferramenta de âmbito de registos neste guia.

- Registe o filtro de registos gerado pela ferramenta de âmbito dos registos para utilização posterior ao configurar o destino do registo.

- Ative o registo para cada tipo de registo identificado ou Google Cloud serviço. Consoante o serviço, também pode ter de ativar os registos de auditoria de acesso a dados correspondentes, conforme detalhado mais adiante nesta secção.

Identifique registos através da ferramenta de definição do âmbito dos registos

Para ajudar a identificar os registos que cumprem as suas necessidades de segurança e conformidade, pode usar a ferramenta de âmbito de registos apresentada nesta secção. Esta ferramenta fornece uma tabela interativa que apresenta registos valiosos relevantes para a segurança em várias áreas, incluindo registos de auditoria do Cloud, registos de transparência de acesso, registos de rede e vários registos da plataforma.Google Cloud Esta ferramenta mapeia cada tipo de registo para as seguintes áreas:

- MITRE ATT&CK táticas e técnicas de ameaças que podem ser monitorizadas com esse registo.

- CIS Google Cloud Computing Platform violações de conformidade que podem ser detetadas nesse registo.

- Regras de Deteção de ameaças de eventos que dependem desse registo.

A ferramenta de âmbito dos registos também gera um filtro de registos que aparece imediatamente após a tabela. À medida que identifica os registos de que precisa, selecione-os na ferramenta para atualizar automaticamente esse filtro de registos.

Os seguintes procedimentos breves explicam como usar a ferramenta de âmbito dos registos:

- Para selecionar ou remover um registo na ferramenta de âmbito do registo, clique no botão para ativar/desativar junto ao nome do registo.

- Para selecionar ou remover todos os registos, clique no botão ativar/desativar junto ao cabeçalho Tipo de registo.

- Para ver que técnicas do MITRE ATT&CK podem ser monitorizadas por cada tipo de registo, clique em junto ao cabeçalho Táticas e técnicas do MITRE ATT&CK.

Ferramenta de definição do âmbito do registo

Registe o filtro de registo

O filtro de registos gerado automaticamente pela ferramenta de âmbito dos registos contém todos os registos que selecionou na ferramenta. Pode usar o filtro tal como está ou refiná-lo ainda mais, consoante os seus requisitos. Por exemplo, pode incluir (ou excluir) recursos apenas num ou mais projetos específicos. Depois de ter um filtro de registo que cumpre os seus requisitos de registo, tem de guardar o filtro para utilização ao encaminhar os registos. Por exemplo, pode guardar o filtro num editor de texto ou guardá-lo numa variável de ambiente da seguinte forma:

- Na secção "Filtro de registo gerado automaticamente" que se segue à ferramenta, copie o código do filtro de registo.

- Opcional: edite o código copiado para refinar o filtro.

No Cloud Shell, crie uma variável para guardar o filtro de registo:

export LOG_FILTER='LOG_FILTER'Substitua

LOG_FILTERpelo código do filtro de registo.

Ative os registos da plataforma específicos do serviço

Para cada um dos registos da plataforma que selecionar na ferramenta de âmbito dos registos, esses registos têm de ser ativados (normalmente ao nível do recurso) serviço a serviço. Por exemplo, os registos do Cloud DNS estão ativados ao nível da rede VPC. Da mesma forma, os registos de fluxo de VPC são ativados ao nível da sub-rede para todas as VMs na sub-rede, e os registos do registo de regras de firewall são ativados ao nível da regra de firewall individual.

Cada registo da plataforma tem as suas próprias instruções sobre como ativar o registo. No entanto, pode usar a ferramenta de âmbito de registos para abrir rapidamente as instruções relevantes para cada registo da plataforma.

Para saber como ativar o registo de um registo de plataforma específico, faça o seguinte:

- Na ferramenta de definição do âmbito dos registos, localize o registo da plataforma que quer ativar.

- Na coluna Ativado por predefinição, clique no link Ativar que corresponde a esse registo. O link direciona para instruções detalhadas sobre como ativar o registo para esse serviço.

Ative os registos de auditoria de acesso a dados

Como pode ver na ferramenta de âmbito de registo, os registos de auditoria de acesso a dados dos registos de auditoria do Google Cloud oferecem uma ampla cobertura de deteção de ameaças. No entanto, o volume pode ser bastante elevado. Por conseguinte, a ativação destes registos de auditoria de acesso a dados pode resultar em encargos adicionais relacionados com o carregamento, o armazenamento, a exportação e o processamento destes registos. Esta secção explica como ativar estes registos e apresenta algumas práticas recomendadas para ajudar a fazer a compensação entre o valor e o custo.

Os registos de auditoria de acesso a dados, exceto para o BigQuery, estão desativados por predefinição. Para configurar os registos de auditoria de acesso aos dados para Google Cloud serviços que não sejam o Google Cloud BigQuery, tem de os ativar explicitamente através da Google Cloud consola ou através da Google Cloud CLI para editar os objetos de políticas de gestão de identidade e de acesso (IAM). Quando ativa os registos de auditoria de acesso aos dados, também pode configurar os tipos de operações que são registados. Existem três tipos de registos de auditoria de acesso a dados:

ADMIN_READ: regista operações que leem metadados ou informações de configuração.DATA_READ: regista operações que leem dados fornecidos pelos utilizadores.DATA_WRITE: regista operações que escrevem dados fornecidos pelos utilizadores.

Tenha em atenção que não pode configurar a gravação de operações ADMIN_WRITE, que são operações que escrevem metadados ou informações de configuração. As operações ADMIN_WRITE estão incluídas nos registos de auditoria da atividade do administrador dos registos de auditoria do Cloud e, por isso, não podem ser desativadas.

Faça a gestão do volume de registos de auditoria de acesso aos dados

Quando ativa os registos de auditoria de acesso aos dados, o objetivo é maximizar o respetivo valor em termos de visibilidade da segurança, ao mesmo tempo que limita os custos e a sobrecarga de gestão. Para ajudar a alcançar esse objetivo, recomendamos que faça o seguinte para filtrar registos de volume elevado e valor baixo:

- Priorize os serviços relevantes, como os serviços que alojam cargas de trabalho, chaves e dados confidenciais. Para ver exemplos específicos de serviços que pode querer priorizar em relação a outros, consulte a Configuração de registo de auditoria de acesso a dados de exemplo.

Priorize projetos relevantes, como projetos que alojam cargas de trabalho de produção, em vez de projetos que alojam ambientes de programador e experimentais. Para filtrar todos os registos de um projeto específico, adicione a seguinte expressão ao filtro de registos do seu destino. Substitua PROJECT_ID pelo ID do projeto do qual quer filtrar todos os registos:

Projeto Expressão de filtro de registo Exclua todos os registos de um determinado projeto NOT logName =~ "^projects/PROJECT_ID"

Priorizar um subconjunto de operações de acesso aos dados, como

ADMIN_READ,DATA_READouDATA_WRITE, para um conjunto mínimo de operações registadas. Por exemplo, alguns serviços, como o Cloud DNS, escrevem os três tipos de operações, mas pode ativar o registo apenas para operaçõesADMIN_READ. Depois de configurar uma ou mais destas três operações de acesso a dados, pode querer excluir operações específicas que tenham um volume particularmente elevado. Pode excluir estas operações de volume elevado modificando o filtro de registo do destino. Por exemplo, decide ativar o registo de auditoria de acesso a dados completo, incluindo operaçõesDATA_READem alguns serviços de armazenamento críticos. Para excluir operações de leitura de dados de tráfego elevado específicas nesta situação, pode adicionar as seguintes expressões de filtro de registo recomendadas ao filtro de registo do destino:Serviço Expressão de filtro de registo Exclua registos de volume elevado do Cloud Storage NOT (resource.type="gcs_bucket" AND (protoPayload.methodName="storage.buckets.get" OR protoPayload.methodName="storage.buckets.list"))

Exclua registos de volume elevado do Cloud SQL NOT (resource.type="cloudsql_database" AND protoPayload.request.cmd="select")

Priorize os recursos relevantes, como os recursos que alojam os seus dados e cargas de trabalho mais sensíveis. Pode classificar os seus recursos com base no valor dos dados que processam e no respetivo risco de segurança, como se são acessíveis externamente ou não. Embora os registos de auditoria de acesso a dados estejam ativados por serviço, pode filtrar recursos ou tipos de recursos específicos através do filtro de registos.

Exclua determinados responsáveis para que os respetivos acessos aos dados não sejam registados. Por exemplo, pode isentar as suas contas de testes internos do registo das respetivas operações. Para saber mais, consulte o artigo Defina isenções na documentação dos registos de auditoria de acesso aos dados.

Exemplo de configuração do registo de auditoria de acesso a dados

A tabela seguinte fornece uma configuração de registo de auditoria de acesso a dados de base que pode usar para Google Cloud projetos de modo a limitar os volumes de registos e, ao mesmo tempo, obter uma visibilidade de segurança valiosa:

| Nível | Serviços | Tipos de registos de auditoria de acesso a dados | Táticas do MITRE ATT&CK |

|---|---|---|---|

| Serviços de autenticação e autorização | IAM Identity-Aware Proxy (IAP)1 Cloud KMS Secret Manager Resource Manager |

ADMIN_READ DATA_READ |

Descoberta Acesso a credenciais Escalamento de privilégios |

| Serviços de armazenamento | BigQuery (ativado por predefinição) Cloud Storage1, 2 |

DATA_READ DATA_WRITE |

Recolha Exfiltração |

| Serviços de infraestrutura | Compute Engine Política da organização |

ADMIN_READ | Descoberta |

1 A ativação dos registos de auditoria de acesso aos dados para o IAP ou o Cloud Storage pode gerar grandes volumes de registos quando existe um tráfego elevado para recursos Web protegidos pelo IAP ou para objetos do Cloud Storage.

2 A ativação dos registos de auditoria de acesso a dados para o Cloud Storage pode interromper a utilização de transferências autenticadas do navegador para objetos não públicos. Para ver mais detalhes e soluções alternativas sugeridas para este problema, consulte o guia de resolução de problemas do Cloud Storage.

Na configuração de exemplo, repare como os serviços estão agrupados em níveis de sensibilidade com base nos respetivos dados, metadados ou configuração subjacentes. Estes níveis demonstram o seguinte nível de detalhe recomendado do registo de auditoria de acesso a dados:

- Serviços de autenticação e autorização: para este nível de serviços, recomendamos a auditoria de todas as operações de acesso aos dados. Este nível de auditoria ajuda a monitorizar o acesso às suas chaves, segredos e políticas de IAM confidenciais. A monitorização deste acesso pode ajudar a detetar táticas do MITRE ATT&CK, como Discovery, Credential Access e Privilege Escalation.

- Serviços de armazenamento: para este nível de serviços, recomendamos a auditoria das operações de acesso a dados que envolvem dados fornecidos pelos utilizadores. Este nível de auditoria ajuda a monitorizar o acesso aos seus dados valiosos e confidenciais. A monitorização deste acesso pode ajudar a detetar táticas do MITRE ATT&CK, como recolha e exfiltração, contra os seus dados.

- Serviços de infraestrutura: para este nível de serviços, recomendamos a auditoria das operações de acesso a dados que envolvem metadados ou informações de configuração. Este nível de auditoria ajuda a monitorizar a procura de configuração da infraestrutura. A monitorização deste acesso pode ajudar a detetar táticas do MITRE ATT&CK, como a descoberta, contra as suas cargas de trabalho.

Registos de rotas

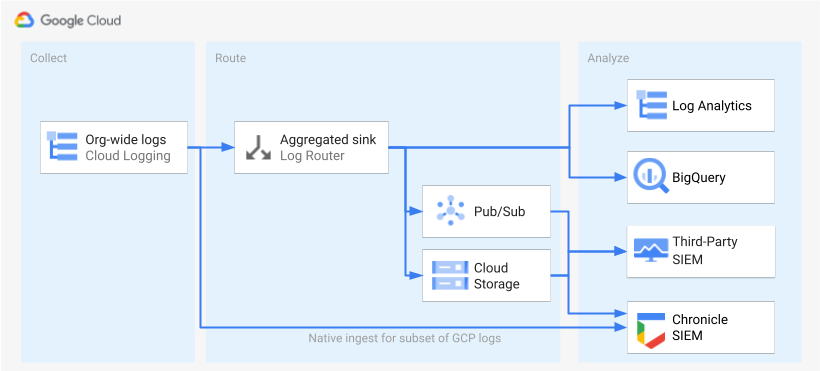

Depois de os registos serem identificados e ativados, o passo seguinte é encaminhá-los para um único destino. O destino, o caminho e a complexidade do encaminhamento variam consoante as ferramentas de estatísticas que usa, conforme mostrado no diagrama seguinte.

O diagrama mostra as seguintes opções de planeamento de trajeto:

Se usar o Log Analytics, precisa de um destinatário agregado para agregar os registos de toda a sua Google Cloud organização num único contentor do Cloud Logging.

Se usar o BigQuery, precisa de um destino agregado para agregar os registos de toda a sua organização num único conjunto de dados do BigQuery. Google Cloud

Se usar o Google Security Operations e este subconjunto predefinido de registos satisfizer as suas necessidades de análise de segurança, pode agregar automaticamente estes registos na sua conta do Google Security Operations através do carregamento incorporado do Google Security Operations. Também pode ver este conjunto predefinido de registos consultando a coluna Exportável diretamente para o Google Security Operations da ferramenta de âmbito dos registos. Para mais informações sobre a exportação destes registos predefinidos, consulte o artigo Carregue Google Cloud registos para o Google Security Operations.

Se usar o BigQuery ou um SIEM de terceiros, ou quiser exportar um conjunto expandido de registos para o Google Security Operations, o diagrama mostra que é necessário um passo adicional entre a ativação dos registos e a respetiva análise. Este passo adicional consiste em configurar um destino agregado que encaminha os registos selecionados de forma adequada. Se estiver a usar o BigQuery, este destino é tudo o que precisa para encaminhar os registos para o BigQuery. Se estiver a usar um SIEM de terceiros, tem de fazer com que o destino agregue os registos selecionados no Pub/Sub ou no Cloud Storage antes de os registos poderem ser extraídos para a sua ferramenta de estatísticas.

As opções de encaminhamento para o Google Security Operations e um SIEM de terceiros não são abordadas neste guia. No entanto, as secções seguintes fornecem os passos detalhados para encaminhar os registos para o Log Analytics ou o BigQuery:

- Configure um único destino

- Crie um destino de registo agregado.

- Conceda acesso ao lavatório.

- Configure o acesso de leitura ao destino.

- Verifique se os registos são encaminhados para o destino.

Configure um único destino

Análise de registos

_Default

Abra a Google Cloud consola no Google Cloud projeto no qual quer agregar registos.

Num terminal do Cloud Shell, execute o seguinte comando

gcloudpara criar um contentor de registos:gcloud logging buckets create BUCKET_NAME \ --location=BUCKET_LOCATION \ --project=PROJECT_IDSubstitua o seguinte:

PROJECT_ID: o ID do projeto Google Cloud onde os registos agregados vão ser armazenados.BUCKET_NAME: o nome do novo contentor de registo.BUCKET_LOCATION: a localização geográfica do novo contentor de registo. As localizações suportadas sãoglobal,usoueu. Para saber mais sobre estas regiões de armazenamento, consulte o artigo Regiões suportadas. Se não especificar uma localização, é usada a regiãoglobal, o que significa que os registos podem estar fisicamente localizados em qualquer uma das regiões.

Verifique se o contentor foi criado:

gcloud logging buckets list --project=PROJECT_ID(Opcional) Defina o período de retenção dos registos no contentor. O exemplo seguinte prolonga a retenção dos registos armazenados no contentor para 365 dias:

gcloud logging buckets update BUCKET_NAME \ --location=BUCKET_LOCATION \ --project=PROJECT_ID \ --retention-days=365Atualize o novo contentor para usar o Log Analytics seguindo estes passos.

BigQuery

Abra a Google Cloud consola no Google Cloud projeto no qual quer agregar registos.

Num terminal do Cloud Shell, execute o seguinte comando

bq mkpara criar um conjunto de dados:bq --location=DATASET_LOCATION mk \ --dataset \ --default_partition_expiration=PARTITION_EXPIRATION \ PROJECT_ID:DATASET_IDSubstitua o seguinte:

PROJECT_ID: o ID do Google Cloud projeto onde os registos agregados vão ser armazenados.DATASET_ID: o ID do novo conjunto de dados do BigQuery.DATASET_LOCATION: a localização geográfica do conjunto de dados. Após a criação de um conjunto de dados, não é possível alterar a localização.PARTITION_EXPIRATION: o tempo de vida predefinido (em segundos) para as partições nas tabelas particionadas criadas pelo destino do registo. Configura o destino do registo na secção seguinte. O destino do registo que configurar usa tabelas particionadas por dia com base na data/hora da entrada do registo. As partições (incluindo as entradas de registo associadas) são eliminadasPARTITION_EXPIRATIONsegundos após a data da partição.

Crie um destino de registo agregado

Encaminha os registos da sua organização para o destino criando um destino agregado ao nível da organização. Para incluir todos os registos que selecionou na ferramenta de âmbito dos registos, configure o destino com o filtro de registos gerado pela ferramenta de âmbito dos registos.

Análise de registos

Num terminal do Cloud Shell, execute o seguinte comando

gcloudpara criar um destino agregado ao nível da organização:gcloud logging sinks create SINK_NAME \ logging.googleapis.com/projects/PROJECT_ID/locations/BUCKET_LOCATION/buckets/BUCKET_NAME \ --log-filter="LOG_FILTER" \ --organization=ORGANIZATION_ID \ --include-childrenSubstitua o seguinte:

SINK_NAME: o nome do coletor que encaminha os registos.PROJECT_ID: o ID do Google Cloud projeto onde os registos agregados vão ser armazenados.BUCKET_LOCATION: a localização do contentor de registo que criou para o armazenamento de registos.BUCKET_NAME: o nome do contentor do Logging que criou para o armazenamento de registos.LOG_FILTER: o filtro de registo que guardou a partir da ferramenta de âmbito do registo.ORGANIZATION_ID: o ID do recurso da sua organização.

A flag

--include-childrené importante para que os registos de todos os projetos na sua organização também sejam incluídos.Google Cloud Para mais informações, consulte o artigo Recolha e encaminhe registos ao nível da organização para destinos suportados.Verifique se o destino foi criado:

gcloud logging sinks list --organization=ORGANIZATION_IDObtenha o nome da conta de serviço associada ao destino que acabou de criar:

gcloud logging sinks describe SINK_NAME --organization=ORGANIZATION_IDO resultado tem um aspeto semelhante ao seguinte:

writerIdentity: serviceAccount:p1234567890-12345@logging-o1234567890.iam.gserviceaccount.com`Copie a string completa para

writerIdentity, começando por serviceAccount:. Este identificador é a conta de serviço do destino. Até conceder acesso de escrita à conta de serviço ao contentor de registos, o encaminhamento de registos a partir deste coletor falha. Concede acesso de escrita à identidade do escritor do destino na secção seguinte.

BigQuery

Num terminal do Cloud Shell, execute o seguinte comando

gcloudpara criar um destino agregado ao nível da organização:gcloud logging sinks create SINK_NAME \ bigquery.googleapis.com/projects/PROJECT_ID/datasets/DATASET_ID \ --log-filter="LOG_FILTER" \ --organization=ORGANIZATION_ID \ --use-partitioned-tables \ --include-childrenSubstitua o seguinte:

SINK_NAME: o nome do coletor que encaminha os registos.PROJECT_ID: o ID do projeto Google Cloud no qual quer agregar os registos.DATASET_ID: o ID do conjunto de dados do BigQuery que criou.LOG_FILTER: o filtro de registo que guardou a partir da ferramenta de âmbito do registo.ORGANIZATION_ID: o ID do recurso da sua organização.

A flag

--include-childrené importante para que os registos de todos os projetos na sua organização também sejam incluídos.Google Cloud Para mais informações, consulte o artigo Recolha e encaminhe registos ao nível da organização para destinos suportados.A flag

--use-partitioned-tablesé importante para que os dados sejam particionados por dia com base no campotimestampda entrada de registo. Isto simplifica a consulta dos dados e ajuda a reduzir os custos das consultas, diminuindo a quantidade de dados analisados pelas consultas. Outra vantagem das tabelas particionadas é que pode definir uma data de validade da partição predefinida ao nível do conjunto de dados para cumprir os seus requisitos de retenção de registos. Já definiu uma expiração da partição predefinida quando criou o destino do conjunto de dados na secção anterior. Também pode optar por definir uma expiração da partição ao nível da tabela individual, o que lhe permite ter controlos de retenção de dados detalhados com base no tipo de registo.Verifique se o destino foi criado:

gcloud logging sinks list --organization=ORGANIZATION_IDObtenha o nome da conta de serviço associada ao destino que acabou de criar:

gcloud logging sinks describe SINK_NAME --organization=ORGANIZATION_IDO resultado tem um aspeto semelhante ao seguinte:

writerIdentity: serviceAccount:p1234567890-12345@logging-o1234567890.iam.gserviceaccount.com`Copie a string completa para

writerIdentity, começando por serviceAccount:. Este identificador é a conta de serviço do destino. Até conceder acesso de escrita à conta de serviço ao conjunto de dados do BigQuery, o encaminhamento de registos a partir deste destino vai falhar. Concede acesso de escrita à identidade do escritor do destino na secção seguinte.

Conceda acesso ao lavatório

Depois de criar o destino do registo, tem de conceder ao destino acesso para escrever no respetivo destino, quer seja o contentor de registos ou o conjunto de dados do BigQuery.

Análise de registos

Para adicionar as autorizações à conta de serviço do destino, siga estes passos:

Na Google Cloud consola, aceda à página IAM:

Certifique-se de que selecionou o projeto Google Cloud de destino que contém o contentor de registos que criou para o armazenamento central de registos.

Clique em person_add Conceder acesso.

No campo Novos membros, introduza a conta de serviço do destino sem o prefixo

serviceAccount:. Recorde que esta identidade provém do campowriterIdentityque recuperou na secção anterior depois de criar o destino.No menu pendente Selecionar uma função, selecione Logs Bucket Writer.

Clique em Adicionar condição do IAM para restringir o acesso da conta de serviço apenas ao contentor de registos que criou.

Introduza um Título e uma Descrição para a condição.

No menu pendente Tipo de condição, selecione Recurso > Nome.

No menu pendente Operador, selecione Termina com.

No campo Valor, introduza a localização e o nome do contentor da seguinte forma:

locations/BUCKET_LOCATION/buckets/BUCKET_NAMEClique em Guardar para adicionar a condição.

Clique em Guardar para definir as autorizações.

BigQuery

Para adicionar as autorizações à conta de serviço do destino, siga estes passos:

Na Google Cloud consola, aceda ao BigQuery:

Abra o conjunto de dados do BigQuery que criou para o armazenamento central de registos.

No separador Informações do conjunto de dados, clique no menu pendente Partilhakeyboard_arrow_down e, de seguida, clique em Autorizações.

No painel lateral Autorizações do conjunto de dados, clique em Adicionar principal.

No campo Novos membros, introduza a conta de serviço do destino sem o prefixo

serviceAccount:. Recorde que esta identidade provém do campowriterIdentityque recuperou na secção anterior depois de criar o destino.No menu pendente Função, selecione Editor de dados do BigQuery.

Clique em Guardar.

Depois de conceder acesso ao destino, as entradas do registo começam a preencher o destino: o contentor do Logging ou o conjunto de dados do BigQuery.

Configure o acesso de leitura ao destino

Agora que o seu destino de registo encaminha os registos de toda a sua organização para um único destino, pode pesquisar todos estes registos. Use as autorizações de IAM para gerir autorizações e conceder acesso conforme necessário.

Análise de registos

Para conceder acesso à visualização e consulta dos registos no novo contentor de registos, siga estes passos.

Na Google Cloud consola, aceda à página IAM:

Certifique-se de que selecionou o Google Cloud projeto que está a usar para agregar os registos.

Clique em person_add Adicionar.

No campo Novo principal, adicione a sua conta de email.

No menu pendente Selecionar uma função, selecione Acesso ao visualizador de registos.

Esta função concede ao principal recém-adicionado acesso de leitura a todas as vistas para quaisquer contentores no Google Cloud projeto. Para limitar o acesso de um utilizador, adicione uma condição que permita ao utilizador ler apenas a partir do novo contentor.

Clique em Adicionar condição.

Introduza um Título e uma Descrição para a condição.

No menu pendente Tipo de condição, selecione Recurso > Nome.

No menu pendente Operador, selecione Termina com.

No campo Valor, introduza a localização e o nome do contentor, e a vista de registo predefinida

_AllLogsda seguinte forma:locations/BUCKET_LOCATION/buckets/BUCKET_NAME/views/_AllLogsClique em Guardar para adicionar a condição.

Clique em Guardar para definir as autorizações.

BigQuery

Para conceder acesso à visualização e consulta dos registos no seu conjunto de dados do BigQuery, siga os passos na secção Conceder acesso a um conjunto de dados da documentação do BigQuery.

Verifique se os registos são encaminhados para o destino

Análise de registos

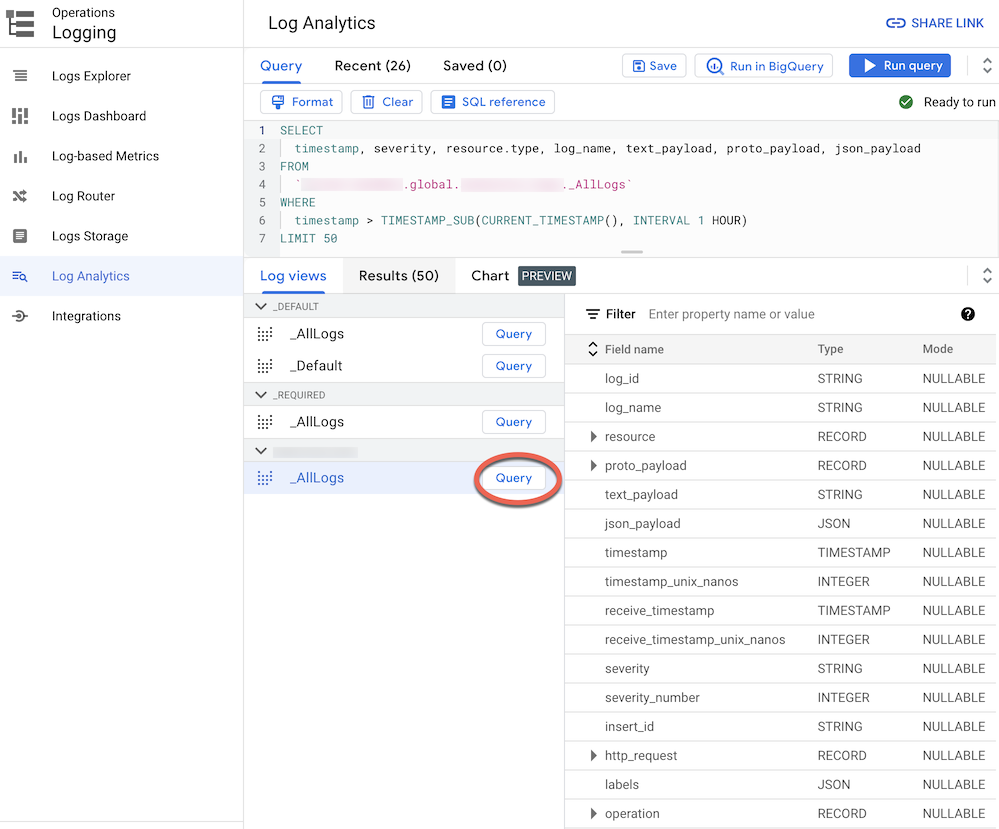

Quando encaminha registos para um contentor de registos atualizado para o Log Analytics, pode ver e consultar todas as entradas de registo através de uma única vista de registos com um esquema unificado para todos os tipos de registos. Siga estes passos para verificar se os registos são encaminhados corretamente.

Na Google Cloud consola, aceda à página Log Analytics:

Certifique-se de que selecionou o Google Cloud projeto que está a usar para agregar os registos.

Clique no separador Visualizações de registo.

Expanda as visualizações de registos no contentor de registos que criou (ou seja,

BUCKET_NAME) se ainda não estiverem expandidas.Selecione a vista de registo predefinida

_AllLogs. Agora, pode inspecionar todo o esquema de registo no painel direito, como mostrado na captura de ecrã seguinte:

Junto a

_AllLogs, clique em Consulta . Isto preenche o editor Query com uma consulta de exemplo SQL para obter entradas de registo encaminhadas recentemente.Clique em Executar consulta para ver as entradas de registo encaminhadas recentemente.

Consoante o nível de atividade nos Google Cloud projetos da sua organização, pode ter de aguardar alguns minutos até que alguns registos sejam gerados e, em seguida, encaminhados para o seu contentor de registos.

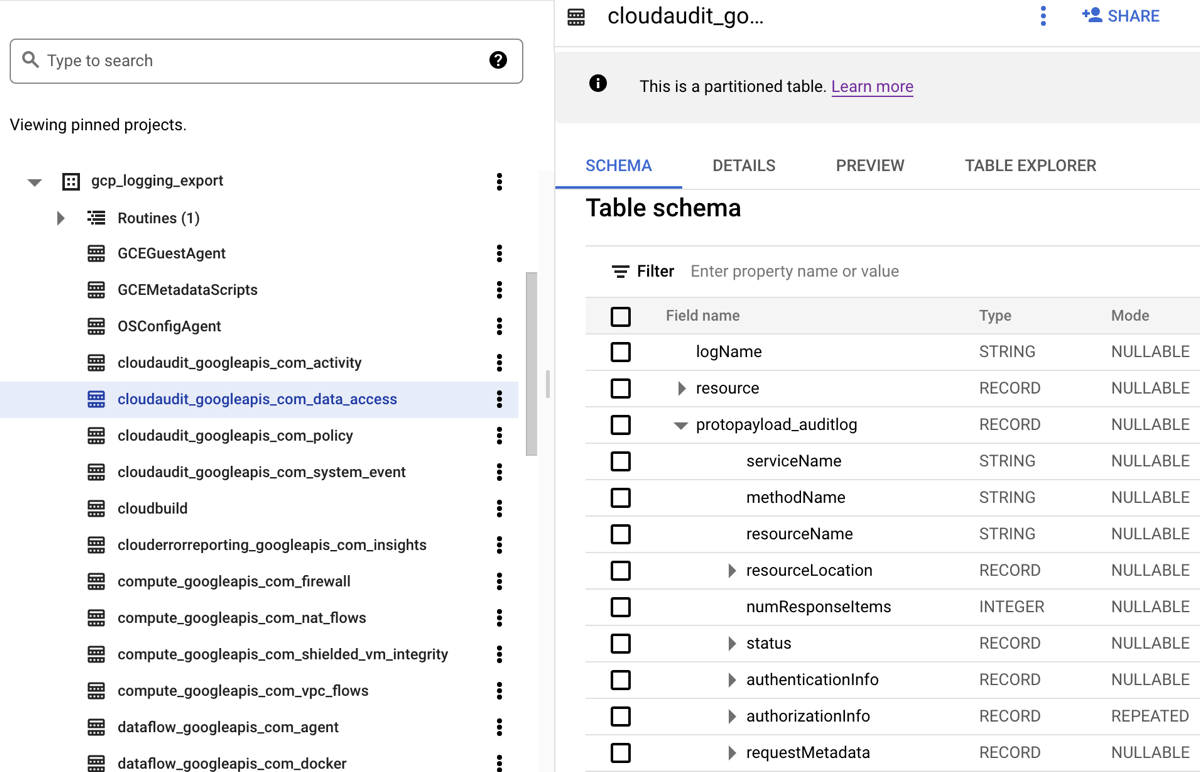

BigQuery

Quando encaminha registos para um conjunto de dados do BigQuery, o Cloud Logging cria tabelas do BigQuery para conter as entradas do registo, conforme mostrado na captura de ecrã seguinte:

A captura de ecrã mostra como o Cloud Logging atribui nomes a cada tabela do BigQuery com base no nome do registo ao qual uma entrada de registo pertence. Por exemplo, a tabela cloudaudit_googleapis_com_data_access selecionada na captura de ecrã contém registos de auditoria de acesso aos dados cujo ID do registo é cloudaudit.googleapis.com%2Fdata_access. Além de terem nomes baseados na entrada de registo correspondente, cada tabela também é particionada com base nas datas/horas de cada entrada de registo.

Consoante o nível de atividade nos Google Cloud projetos da sua organização, pode ter de aguardar alguns minutos até que sejam gerados alguns registos e, em seguida, encaminhados para o seu conjunto de dados do BigQuery.

Analise registos

Pode executar uma vasta gama de consultas nos registos de auditoria e da plataforma. A lista seguinte fornece um conjunto de exemplos de perguntas de segurança que pode querer fazer aos seus próprios registos. Para cada pergunta nesta lista, existem duas versões da consulta CSA correspondente: uma para utilização com o Log Analytics e outra para utilização com o BigQuery. Use a versão da consulta que corresponde ao destino de sincronização que configurou anteriormente.

Análise de registos

Antes de usar qualquer uma das consultas SQL abaixo, substitua MY_PROJECT_ID

pelo ID do projeto onde criou o contentor de registos (ou seja, PROJECT_ID)) e MY_DATASET_ID pela região e pelo nome desse contentor de registos (ou seja, BUCKET_LOCATION.BUCKET_NAME). Google Cloud

BigQuery

Antes de usar qualquer uma das consultas SQL abaixo, substitua MY_PROJECT_ID

pelo ID do projeto Google Cloud onde criou o conjunto de dados do BigQuery (ou seja, PROJECT_ID)) e MY_DATASET_ID pelo nome desse conjunto de dados (ou seja, DATASET_ID).

- Perguntas sobre início de sessão e acesso

- Alguma tentativa de início de sessão suspeita foi denunciada pelo Google Workspace?

- Falhas de início de sessão excessivas de qualquer identidade de utilizador?

- Alguma tentativa de acesso que viole os VPC Service Controls?

- Alguma tentativa de acesso que viole os controlos de acesso do Identity-Aware Proxy?

- Perguntas sobre alterações de autorizações

- Perguntas sobre a atividade de aprovisionamento

- Perguntas sobre a utilização da carga de trabalho

- Perguntas sobre o acesso aos dados

- Que utilizadores acederam aos dados com mais frequência na semana passada?

- Que utilizadores acederam aos dados na tabela "accounts" no mês passado?

- Que tabelas são acedidas com mais frequência e por quem?

- Quais são as 10 principais consultas ao BigQuery na última semana?

- Quais são as ações mais comuns registadas no registo de acesso aos dados no último mês?

- Perguntas sobre segurança de redes

Perguntas sobre o início de sessão e o acesso

Estas consultas de exemplo realizam análises para detetar tentativas de início de sessão suspeitas ou tentativas de acesso iniciais ao seu ambiente Google Cloud .

Alguma tentativa de início de sessão suspeita foi denunciada pelo Google Workspace?

Ao pesquisar registos do Cloud Identity que fazem parte da auditoria de início de sessão do Google Workspace, a seguinte consulta deteta tentativas de início de sessão suspeitas denunciadas pelo Google Workspace. Essas tentativas de início de sessão podem ser provenientes da consola do Google Cloud , da consola do administrador ou da CLI gcloud.

Análise de registos

BigQuery

Falhas de início de sessão excessivas de qualquer identidade de utilizador?

Ao pesquisar registos do Cloud ID que fazem parte da auditoria de início de sessão do Google Workspace, a seguinte consulta deteta utilizadores que tiveram três ou mais falhas de início de sessão sucessivas nas últimas 24 horas.

Análise de registos

BigQuery

Alguma tentativa de acesso que viole os VPC Service Controls?

Ao analisar os registos de auditoria de políticas negadas dos registos de auditoria do Cloud, a seguinte consulta deteta tentativas de acesso bloqueadas pelos VPC Service Controls. Os resultados da consulta podem indicar uma potencial atividade maliciosa, como tentativas de acesso a partir de redes não autorizadas com credenciais roubadas.

Análise de registos

BigQuery

Existem tentativas de acesso que violam os controlos de acesso do IAP?

Ao analisar os registos do Application Load Balancer externo, a seguinte consulta deteta tentativas de acesso bloqueadas pelo IAP. Quaisquer resultados da consulta podem indicar uma tentativa de acesso inicial ou uma tentativa de exploração de vulnerabilidades.

Análise de registos

BigQuery

Perguntas sobre alterações de autorizações

Estas consultas de exemplo realizam análises sobre a atividade do administrador que altera as autorizações, incluindo alterações nas políticas de IAM, nos grupos e nas associações de grupos, nas contas de serviço e em quaisquer chaves associadas. Essas alterações às autorizações podem fornecer um nível elevado de acesso a dados ou ambientes confidenciais.

Algum utilizador foi adicionado a grupos com privilégios elevados?

Ao analisar os registos de auditoria do Google Workspace Admin Audit, a seguinte consulta deteta utilizadores que foram adicionados a qualquer um dos grupos com privilégios elevados indicados na consulta. Usa a expressão regular na consulta para definir que grupos (como admin@example.com ou prod@example.com) monitorizar. Os resultados de qualquer consulta podem indicar uma escalada de privilégios maliciosa ou acidental.

Análise de registos

BigQuery

Existem autorizações concedidas a uma conta de serviço?

Ao analisar os registos de auditoria da atividade do administrador dos registos de auditoria do Cloud, a seguinte consulta deteta todas as autorizações que foram concedidas a qualquer principal numa conta de serviço. Alguns exemplos de autorizações que podem ser concedidas são a capacidade de usar a identidade dessa conta de serviço ou criar chaves de contas de serviço. Quaisquer resultados de consultas podem indicar uma instância de escalada de privilégios ou um risco de roubo de credenciais.

Análise de registos

BigQuery

Existem contas de serviço ou chaves criadas por uma identidade não aprovada?

Ao analisar os registos de auditoria da atividade de administrador, a seguinte consulta deteta contas de serviço ou chaves que foram criadas manualmente por um utilizador. Por exemplo, pode seguir uma prática recomendada para permitir que apenas uma conta de serviço aprovada crie contas de serviço como parte de um fluxo de trabalho automatizado. Por conseguinte, qualquer criação de conta de serviço fora desse fluxo de trabalho é considerada não conforme e possivelmente maliciosa.

Análise de registos

BigQuery

Algum utilizador foi adicionado (ou removido) de uma política de IAM sensível?

Ao pesquisar nos registos de auditoria da atividade do administrador, a seguinte consulta deteta qualquer alteração de acesso de utilizador ou grupo para um recurso protegido pelo IAP, como um serviço de back-end do Compute Engine. A consulta seguinte pesquisa todas as atualizações de políticas de IAM para recursos do IAP que envolvam a função de IAM roles/iap.httpsResourceAccessor. Esta função concede autorizações para aceder ao recurso HTTPS ou ao serviço de back-end. Quaisquer resultados de consultas podem indicar tentativas de contornar as defesas de um serviço de back-end que possa estar exposto à Internet.

Análise de registos

BigQuery

Perguntas sobre a atividade de aprovisionamento

Estes exemplos de consultas realizam análises para detetar atividade de administrador suspeita ou anómala, como o aprovisionamento e a configuração de recursos.

Foram feitas alterações às definições de registo?

Ao pesquisar os registos de auditoria da atividade do administrador, a seguinte consulta deteta qualquer alteração feita às definições de registo. A monitorização das definições de registo ajuda a detetar a desativação acidental ou maliciosa dos registos de auditoria e técnicas semelhantes de evasão de defesa.

Análise de registos

BigQuery

Algum registo de fluxo da VPC está ativamente desativado?

Ao pesquisar os registos de auditoria da atividade do administrador, a seguinte consulta deteta qualquer sub-rede cujos registos de fluxo da VPC foram ativamente desativados . A monitorização das definições dos registos de fluxo da VPC ajuda a detetar a desativação acidental ou maliciosa dos registos de fluxo da VPC e técnicas de evasão de defesa semelhantes.

Análise de registos

BigQuery

Existe um número invulgarmente elevado de regras de firewall modificadas na última semana?

Ao pesquisar os registos de auditoria da atividade de administrador, a seguinte consulta deteta um número invulgarmente elevado de alterações às regras da firewall num determinado dia da semana passada. Para determinar se existe um valor atípico, a consulta realiza uma análise estatística das contagens diárias de alterações às regras da firewall. As médias e os desvios padrão são calculados para cada dia com base nas contagens diárias anteriores com um período de análise de 90 dias. Um valor atípico é considerado quando a contagem diária é mais de dois desvios padrão acima da média. A consulta, incluindo o fator de desvio padrão e os períodos de análise, pode ser configurada para se adequar ao seu perfil de atividade de aprovisionamento na nuvem e minimizar os falsos positivos.

Análise de registos

BigQuery

Alguma VM foi eliminada na semana anterior?

Ao pesquisar registos de auditoria da atividade de administrador, a seguinte consulta apresenta uma lista de todas as instâncias do Compute Engine eliminadas na semana passada. Esta consulta pode ajudar a auditar as eliminações de recursos e a detetar potencial atividade maliciosa.

Análise de registos

BigQuery

Perguntas acerca da utilização de cargas de trabalho

Estas consultas de exemplo realizam análises para compreender quem e o que está a consumir as suas cargas de trabalho na nuvem e APIs, e ajudam a detetar potenciais comportamentos maliciosos interna ou externamente.

Algum utilizador usou a API de forma invulgarmente elevada na semana passada?

Ao analisar todos os registos de auditoria da nuvem, a seguinte consulta deteta uma utilização da API invulgarmente elevada por qualquer identidade de utilizador num determinado dia da semana passada. Esta utilização invulgarmente elevada pode ser um indicador de potencial abuso de API, ameaça interna ou credenciais roubadas. Para determinar se existe um valor atípico, esta consulta realiza uma análise estatística da quantidade diária de ações por principal. As médias e os desvios padrão são calculados para cada dia e para cada diretor com base nas contagens diárias anteriores com um período de análise de 60 dias. Um valor atípico é considerado quando a contagem diária de um utilizador está mais de três desvios padrão acima da respetiva média. A consulta, incluindo o fator de desvio padrão e os períodos de análise, são todos configuráveis para se ajustarem ao seu perfil de atividade de aprovisionamento na nuvem e para minimizar os falsos positivos.

Análise de registos

BigQuery

Qual é a utilização do ajuste automático por dia no último mês?

Ao analisar os registos de auditoria da atividade do administrador, a consulta seguinte comunica a utilização do ajuste automático por dia no último mês. Esta consulta pode ser usada para identificar padrões ou anomalias que justifiquem uma investigação de segurança mais aprofundada.

Análise de registos

BigQuery

Perguntas sobre o acesso aos dados

Estas consultas de exemplo realizam análises para compreender quem está a aceder ou a modificar dados no Google Cloud.

Que utilizadores acederam aos dados com mais frequência na semana passada?

A consulta seguinte usa os registos de auditoria de acesso aos dados para encontrar as identidades dos utilizadores que acederam com maior frequência aos dados das tabelas do BigQuery na semana passada.

Análise de registos

BigQuery

Que utilizadores acederam aos dados na tabela "accounts" no mês passado?

A consulta seguinte usa os registos de auditoria de acesso aos dados para encontrar as identidades dos utilizadores que consultaram com maior frequência uma determinada tabela accounts no último mês.

Além dos marcadores de posição MY_DATASET_ID e MY_PROJECT_ID para o destino de exportação do BigQuery, a consulta seguinte usa os marcadores de posição DATASET_ID e PROJECT_ID. Tem de substituir os marcadores de posição DATASET_ID e PROJECT_ID para especificar a tabela de destino cujo acesso está a ser analisado, como a tabela accounts neste exemplo.

Análise de registos

BigQuery

Que tabelas são acedidas com mais frequência e por quem?

A consulta seguinte usa os registos de auditoria de acesso aos dados para encontrar as tabelas do BigQuery com os dados lidos e modificados com maior frequência no último mês. Apresenta a identidade do utilizador associada, juntamente com a discriminação do número total de vezes que os dados foram lidos em comparação com o número de vezes que foram modificados.

Análise de registos

BigQuery

Quais são as 10 principais consultas no BigQuery na semana passada?

A consulta seguinte usa os registos de auditoria de acesso aos dados para encontrar as consultas mais comuns na semana passada. Também lista os utilizadores correspondentes e as tabelas referenciadas.

Análise de registos

BigQuery

Quais são as ações mais comuns registadas no registo de acesso aos dados no último mês?

A seguinte consulta usa todos os registos dos registos de auditoria do Cloud para encontrar as 100 ações mais frequentes registadas no último mês.

Análise de registos

BigQuery

Perguntas sobre segurança de redes

Estas consultas de exemplo analisam a sua atividade de rede em Google Cloud.

Quaisquer ligações de um novo endereço IP a uma sub-rede específica?

A consulta seguinte deteta ligações de qualquer novo endereço IP de origem a uma sub-rede específica através da análise dos registos de fluxo da VPC. Neste exemplo, um endereço IP de origem é considerado novo se tiver sido visto pela primeira vez nas últimas 24 horas num período de análise de 60 dias. É aconselhável usar e ajustar esta consulta numa sub-rede que esteja no âmbito de um requisito de conformidade específico, como o PCI.

Análise de registos

BigQuery

Existem ligações bloqueadas pelo Google Cloud Armor?

A seguinte consulta ajuda a detetar potenciais tentativas de exploração através da análise dos registos do Application Load Balancer externo para encontrar qualquer ligação bloqueada pela política de segurança configurada no Google Cloud Armor. Esta consulta pressupõe que tem uma política de segurança do Google Cloud Armor configurada no Application Load Balancer externo. Esta consulta também pressupõe que ativou o registo do Application Load Balancer externo, conforme descrito nas instruções fornecidas pelo link Ativar na ferramenta de âmbito dos registos.

Análise de registos

BigQuery

Algum vírus ou software malicioso de gravidade elevada detetado pelo Cloud IDS?

A consulta seguinte mostra qualquer vírus ou software malicioso de gravidade elevada detetado pelo Cloud IDS através da pesquisa nos registos de ameaças do Cloud IDS. Esta consulta pressupõe que tem um ponto final do Cloud IDS configurado.

Análise de registos

BigQuery

Quais são os principais domínios consultados do Cloud DNS a partir da sua rede VPC?

A seguinte consulta apresenta os 10 principais domínios consultados do Cloud DNS a partir das suas redes VPC nos últimos 60 dias. Esta consulta pressupõe que ativou o registo do Cloud DNS para as suas redes VPC, conforme descrito nas instruções fornecidas pelo link Ativar na ferramenta de âmbito do registo.

Análise de registos

BigQuery

O que se segue?

Veja como transmitir registos de Google Cloud para o Splunk.

Carregar Google Cloud registos para o Google Security Operations.

Exportar Google Cloud dados de segurança para o seu sistema SIEM.

Explore arquiteturas de referência, diagramas e práticas recomendadas sobre o Google Cloud. Consulte o nosso Centro de arquitetura na nuvem.