このガイドは、米国連邦政府によるリスクおよび認証管理プログラム(FedRAMP)の実装と Google Cloudのコンプライアンスに責任を持つセキュリティ責任者、コンプライアンス責任者、IT 管理者、その他の従業員を対象としています。このガイドでは、Google が FedRAMP コンプライアンスにどのように対応しているのか、また FedRAMP に基づく責任を果たすために構成する Google Cloud ツール、プロダクト、サービスについて説明します。

概要

Google Cloud は FedRAMP コンプライアンスをサポートしており、Google のセキュリティに関するホワイトペーパーと Google インフラストラクチャのセキュリティ設計の概要で、セキュリティとデータ保護に関する詳細を説明しています。安全でコンプライアンスに準拠したクラウド インフラストラクチャを Google が提供する一方で、FedRAMP コンプライアンスを評価する責任はお客様自身にあります。お客様はまた、 Google Cloud 上に構築する環境とアプリケーションが、FedRAMP の要件に従って正しく構成され、保護されていることを確認する責任があります。

このドキュメントでは、FedRAMP Authority to Operate(ATO)フェーズの概要と Google Cloud 共有責任モデル、お客様固有の責任について説明し、 Google Cloudでこれらの要件とガイドラインに準拠する方法を提案します。

FedRAMP

米国連邦政府によるリスクおよび認証管理プログラム(Federal Risk and Authorization Management Program)は、連邦情報セキュリティ近代化法(FISMA)をクラウド コンピューティングに適用する方法を標準化した、米国連邦政府のプログラムです。クラウドベースのサービスのセキュリティ評価、認可、継続的なモニタリングのための再現可能なアプローチを確立します。

FedRAMP の標準とガイドラインを使用すると、クラウド内の機密データやミッション クリティカルなデータを保護し、サイバーセキュリティの脆弱性をすばやく検出できるようになります。

FedRAMP の主な目的は次のとおりです。

- 政府機関が使用するクラウド サービスとシステムに十分な安全保護対策が講じられていることを確認する。

- 重複を排除し、リスク管理コストを削減する。

- 政府機関が、情報システムやサービスを迅速かつコスト効率良く調達できるようにする。

連邦政府の諸機関は FedRAMP に準拠して、次のことを行う必要があります。

- 政府のデータの処理、送信、保存を行うすべてのクラウド システムで、FedRAMP セキュリティ コントロール ベースラインを使用していることを確認する

- FISMA でセキュリティ承認を付与する際に、セキュリティ評価計画を使用する。

- クラウド サービス プロバイダ(CSP)との契約を通じて FedRAMP 要件を適用する

Authority to Operate(ATO)

FedRAMP 認定プロセスを適切に実装して実行することで、クラウドで Authority to Operate(ATO)を取得できます。FedRAMP ATO には P-ATO と Agency ATO の 2 種類があります。

P-ATO(Provisional Authority to Operate)は、FedRAMP Joint Authorization Board(JAB)によって付与されます。JAB は、米国国土安全保障省(DHS)、米国連邦政府一般調達局(GSA)、米国国防総省(DoD)の CIO で構成されています。この委員会は、ベースラインとなる FedRAMP セキュリティ管理策を定義し、第三者評価機関(3PAO)の FedRAMP 認定基準を確立します。組織と機関は、JAB による各自の情報システム セキュリティ パッケージの審査を依頼し、その後 JAB がクラウド サービスを使用するための P-ATO を発行します。

Agency ATO では、情報システム セキュリティ パッケージのリスク審査を実施するため、内部組織または機関が Authorizing Official(AO)を指定します。AO は、3PAO または非公認の独立評価機関(IA)と協力して、情報システム セキュリティ パッケージを審査できます。AO(その後は機関または組織)が情報システムによるクラウド サービスの使用を承認します。また、セキュリティ パッケージは審査目的で FedRAMP Program Management Office(PMO)にも送付されます。GSA は FedRAMP の PMO です。審査後、PMO は他のエージェンシーや組織に使用するセキュリティ パッケージを公開します。

セキュリティ評価計画

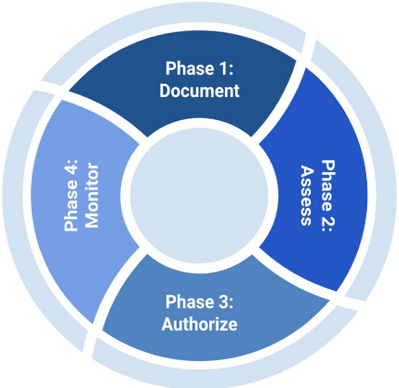

機関や組織の Authorizing Officials(AO)は、内部認可プロセスに FedRAMP のセキュリティ評価計画(SAP)を組み込んで、クラウド サービスで使用するための FedRAMP 要件を確実に満たすようにする必要があります。SAF は 4 つのフェーズで実装されます。

お客様または AO は、機密性、完全性、可用性に関する FIPS PUB 199 のセキュリティ目標に沿って、情報システムをLow(低位)、Moderate(中位)、High(高位)の影響システムに分類します。

システムの FIPS 分類に基づいて、FIPS 199 の分類レベル(Low、Moderate、High)と相関する FedRAMP セキュリティ管理ベースラインを選択します。その後、それぞれの管理策ベースラインに規定されているセキュリティ管理策を実装する必要があります。管理策に対応できないまたは実装できない理由に対する代替の実装内容や弁明も許容されます。

セキュリティ管理策の実装の詳細をシステム セキュリティ計画(SSP)に取り入れます。FedRAMP コンプライアンス レベル(Low、Moderate、High)に基づいて SSP テンプレートを選択することをおすすめします。

SSP では次のことを行います。

- セキュリティの認可境界を記述する。

- システム実装が各 FedRAMP セキュリティ管理策にどのように対処するのかを説明する。

- システムの役割と責任を記述する。

- 予想されるシステム ユーザーの行動を定義する。

- システムの設計方法と、基盤となるインフラストラクチャの内容を明らかにする。

ATO の進行状況を追跡するには、FedRAMP 認可審査テンプレートを使用します。

実装フェーズの詳細については、FedRAMP の機関認可プロセスをご覧ください。

クラウドの責任モデル

従来のインフラストラクチャ テクノロジー(IT)では、組織と機関が、システムとサービスの構築に使用する物理データセンターやコロケーション スペース、物理サーバー、ネットワーク機器、ソフトウェア、ライセンス、その他のデバイスを購入する必要がありました。クラウド コンピューティングでは CSP が物理ハードウェア、データセンター、グローバル ネットワーキングに投資し、顧客が使用する仮想的な設備、ツール、サービスを提供しています。

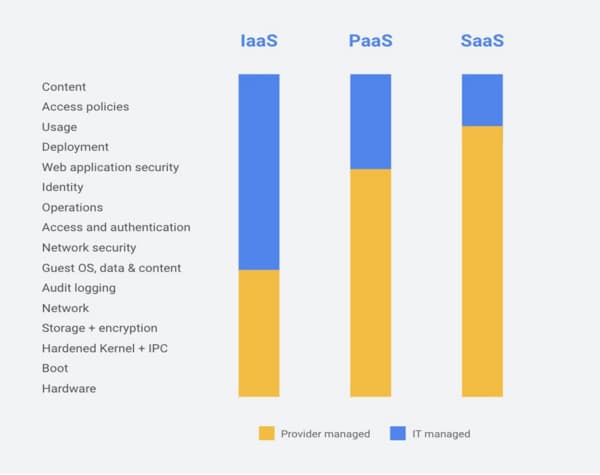

クラウド コンピューティング モデルは、Infrastructure as a Service(IaaS)、Platform as a Service(PaaS)、Software as a Service(SaaS)の 3 つです。

IaaS モデルの場合、CSP は基本的にクラウドに仮想データセンターを構築し、仮想コンピューティング インフラストラクチャ(サーバー、ネットワーク、ストレージなど)提供します。こうしたリソースを実現する物理的な設備やデータセンターは CSP が管理しますが、仮想化されたインフラストラクチャで実行するプラットフォームやアプリケーション リソースの構成や保護は、お客様自身が行う必要があります。

PaaS モデルの場合、CSP はインフラストラクチャと仮想化レイヤを提供、管理するだけでなく、ソフトウェア、アプリケーション、ウェブサービスを作成するために事前に開発、設定されたプラットフォームをお客様に提供します。PaaS を使用すると、基盤となるハードウェアのセキュリティや設定を気にすることなく、アプリケーションやミドルウェアを簡単に作成できるようになります。

SaaS モデルの場合、CSP は物理インフラストラクチャと仮想インフラストラクチャ、プラットフォーム レイヤを管理し、お客様が利用するクラウドベースのアプリケーションやサービスを提供します。ウェブブラウザから直接実行される、またはウェブサイトにアクセスして実行するインターネット アプリケーションは、SaaS アプリケーションです。このモデルでは、組織と機関はシステムやデータアクセス ポリシーの管理だけを行い、アプリケーションのインストール、更新、サポートについて心配する必要はありません。

次の図に、オンプレミスとクラウド コンピューティング モデル間での CSP とお客様の責任を示します。

FedRAMP の責任

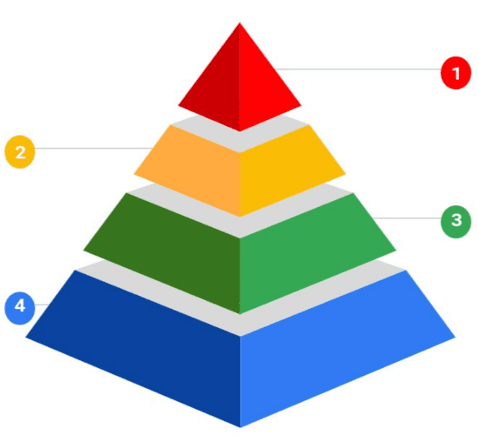

クラウド IT スタックは、物理インフラストラクチャ レイヤ、クラウド インフラストラクチャ レイヤ、クラウド プラットフォーム レイヤ、クラウド ソフトウェア レイヤの 4 つのレイヤからなるものと考えることができます。次の図にこれらのレイヤを示します。

図中のレイヤの番号は以下に対応しています。

- Software as a Service。Google Workspace は FedRAMP Moderate の認定も取得しています。これらの SaaS セキュリティ管理策を継承するには、JAB に Google の ATO パッケージのコピーを依頼し、各自のパッケージに Google の証明書のコピーを含めることができます。

- Platform as a Service。 Google Cloudの FedRAMP 認定物理インフラストラクチャに加えて、App Engine、Cloud Storage、データベース サービスなど、その他の PaaS プロダクトやサービスも FedRAMP の対象となっています。可能な限り、これらの認定済みプロダクトとサービスを使用することをおすすめします。

- Infrastructure as a Service。 Google Cloudの FedRAMP 認定物理インフラストラクチャに加えて、Google Kubernetes Engine(GKE)や Compute Engine など、その他の IaaS プロダクトやサービスも FedRAMP の対象となっています。可能な限り、これらの認定済みプロダクトとサービスを使用することをおすすめします。

- 物理インフラストラクチャ。 Google Cloud は、JAB により FedRAMP Moderate として認定されています。これらの物理的なセキュリティ管理策を継承するには、Google の ATO パッケージのコピーを依頼し、各自のパッケージに Google の証明書を含めることができます。

FedRAMP ATO に関しては、クラウド IT スタックの各レイヤは独立したコントロール境界とみなされ、各コントロール境界には個別の ATO が必要です。つまり、Google Cloudが FedRAMP に準拠しており、多数の Google Cloud サービスが FedRAMP による認定を受けていても、お客様のクラウド システムとワークロードが FedRAMP 準拠として認定を受けるためには、お客様が FedRAMP セキュリティ ベースライン管理と SAF プロセスを実装する必要があります。

Low、Moderate、High のコンプライアンス ベースラインにおける FedRAMP セキュリティ管理策には、情報システムにより実装される管理策と、組織により実装される管理策の 2 種類があります。組織または機関が Google Cloud上に FedRAMP 準拠のシステムを構築すると、Google が FedRAMP 認定で満たしている物理インフラストラクチャのセキュリティ管理策を継承できます。また、Google の FedRAMP 準拠のプロダクトやサービスに組み込まれている物理インフラストラクチャ、IaaS、PaaS のセキュリティ管理策をすべて継承します。Google Workspace の使用時には、すべての SaaS 管理策に組み込まれているこれらのセキュリティ管理策を継承します。ただし、FedRAMP セキュリティ管理策ベースラインによる定義に従い、他のすべてのセキュリティ管理策と構成を IaaS、PaaS、SaaS レベルで実装する必要があります。

FedRAMP 実装に関する推奨事項

前述のとおり、CSP から継承するセキュリティ管理策があります。その他の管理策については、お客様がそれらの管理策を明示的に構成し、各管理策を満たすための組織定義のポリシー、ルール、規制を策定する必要があります。

このセクションでは、組織定義のポリシーとGoogle Cloud のツール、サービス、ベスト プラクティスを使用して、クラウドで NIST 800-53 のセキュリティ管理を実装する際のヒントをご紹介します。

アクセス制御

Google Cloudでアクセス制御を管理するには、クラウドの情報システム アカウントを管理する組織管理者を指定します。Cloud Identity、管理コンソール、またはその他の ID プロバイダ(Active Directory、LDAP など)を使用して、これらの管理者をアクセス制御グループに追加し、サードパーティの ID プロバイダがGoogle Cloudと連携していることを確認します。Identity and Access Management(IAM)を使用して管理グループにロールと権限を割り当て、最小限の権限と職掌分散を実装します。

クラウド内の情報システム アカウントを対象とした組織全体のアクセス制御ポリシーを策定します。情報システム アカウントの作成、有効化、変更、無効化、削除に関するパラメータと手順を定義します。

アカウント管理、職掌分散、最小権限

アクセス制御ポリシーで、情報システム アカウントの作成、有効化、変更、無効化、削除に関するパラメータと手順を指定します。情報システム アカウントを使用する条件を指定します。

また、ユーザーがシステムからログアウトする必要が生じる非アクティブな期間を指定します(*x* 分、*x* 時間、*x* 日など)。Cloud Identity、管理コンソール、またはアプリケーションの構成を使用して、指定した期間の経過後にユーザーを強制的にログアウトまたは再認証するようにします。

特権ロールの割り当てが組織内のユーザーに適切ではなくなった場合に実施するアクションを定義します。Google の *Policy Intelligence の IAM Recommender 機能は、ML を使用してスマート アクセス制御の推奨事項を作成することで、Google Cloud リソースに対する不要なアクセス権が削除できるようになります。

グループ アカウントが適切である条件を定義します。Cloud Identity または管理コンソールを使用して、グループまたはサービス アカウントを作成します。IAM を使用して、共有グループとサービス アカウントにロールと権限を割り当てます。可能な場合は常にサービス アカウントを使用します。組織にとって非定型的な情報システム アカウントの使用を指定します。非定型的な使用を検出した場合は、Google Cloud Observability や *Security Command Center などのツールを使用して、情報システム管理者にアラートを送信します。

上記のガイドラインを実施すると、セキュリティ管理策 AC-02、AC-02(04)、AC-02(05)、AC-02(07)、AC-02(09)、AC-02(11)、AC-02(12)、AC-05、AC-06(01)、AC-06(03)、AC-06(05)、AU-2、AU-3、AU-6、AU-12、SI-04、SI-04(05)、SI-04(11)、SI-04(18)、SI-04(19)、SI-04(20)、SI-04(22)、SI-04(23)の実装に役立ちます。

情報フローの適用とリモート アクセス

組織全体のアクセス制御ポリシーで、組織の情報フロー制御ポリシーを定義します。禁止または制限するポート、プロトコル、サービスを特定します。内部システムおよび外部システムとの相互接続の要件と制限を定義します。Virtual Private Cloud などのツールを使用して、ファイアウォール、論理的に分離されたネットワーク、サブネットワークを作成します。Cloud Load Balancing、*Cloud Service Mesh、VPC Service Controls を実装して、情報フローの制御を制御します。

情報フロー制御ポリシーを設定する際に、組織の制御対象のネットワーク アクセス ポイントを特定します。Identity-Aware Proxy などのツールを使用して、リモート ユーザーとオンサイト ユーザーに、クラウド リソースへのコンテキストに応じたアクセスを提供します。Cloud VPN または Cloud Interconnect を使用して、VPC への安全な直接アクセスを提供します。

特権コマンドの実行と、リモート アクセスでのセキュアなデータへのアクセスに関する組織全体のポリシーを設定します。IAM と VPC Service Controls を使用して、機密データとワークロードへのアクセスを制限します。

上記のガイドラインを実施すると、セキュリティ管理策 AC-04、AC-04(08)、AC-04(21)、AC-17(03)、AC-17(04)、CA-03(03)、CA-03(05)、CM-07、CM-07(01)、CM-07(02)の実装に役立ちます。

ログオン試行、システム使用通知、セッションの終了

アクセス制御ポリシーで、15 分間に 3 回ログインに失敗した場合にログイン プロンプトにアクセスできるようになるまでの時間を指定します。ユーザー セッションを終了または接続解除する条件とトリガーを指定します。

Cloud Identity Premium Edition または管理コンソールを使用して、ネットワークに接続するモバイル デバイス(BYOD を含む)を管理します。モバイル デバイスに適用する組織全体のセキュリティ ポリシーを作成します。ログインが連続して失敗した場合に、モバイル デバイスをパージおよびワイプするための要件と手順を記述します。

情報システムにアクセスするユーザーに対してプライバシー ポリシー、利用規約、セキュリティ通知を提示する組織全体の文言とシステムが使用する通知を作成します。ユーザーにアクセスを許可する前に組織全体の通知を表示する条件を定義します。Pub/Sub は、アプリケーションとエンドユーザーに通知を push するために使用できるグローバル メッセージングおよびイベント取り込みシステムです。また、*Chrome ブラウザと *ChromeOS を含む *Chrome Enterprise スイートを、*Push API と *Notifications API とともに使用して、ユーザーに通知とアップデートを送信できます。

上記のガイドラインを実施すると、セキュリティ管理策 AC-07、AC-07(02)、AC-08、AC-12、AC-12(01)の実装に役立ちます。

許可されているアクション、モバイル デバイス、情報共有

アクセス制御ポリシーで、識別と認証なしで情報システムで実行できるユーザー アクションを定義します。IAM を使用して、特定のリソースを表示、作成、削除、変更できるユーザー アクセス権を制御します。

組織全体での情報共有に関するポリシーを策定します。情報を共有できる状況と、情報の共有にユーザーの裁量が必要な状況を決定します。ユーザーによる組織での情報共有とコラボレーションを支援するプロセスを導入します。Google Workspace には、チーム間での管理されたコラボレーションとエンゲージメントのための優れた機能セットがあります。

上記のガイドラインを実施すると、セキュリティ管理策 AC-14、AC-19(05)、AC-21 の実装に役立ちます。

意識向上とトレーニング

セキュリティ ポリシーと関連トレーニング資料を作成し、少なくとも年に 1 回、組織全体のユーザーとセキュリティ グループに配布します。Google は、Cloud Discover Security エンゲージメントや Google Workspace Security Assessment など、クラウドのセキュリティについてユーザーを教育するためのプロフェッショナル サービス オプションを提供しています。

セキュリティ ポリシーとトレーニングを少なくとも年に 1 回更新します。

これらのガイドラインを実施すると、セキュリティ管理策 AT-01 の実装に役立ちます。

監査と説明責任

クラウド情報システムに関連付けられている監査担当者、イベント、アクションの監査の手順と実装要件を扱う組織全体の監査ポリシーと説明責任に関する管理策を作成します。

組織全体の監査ポリシーには、組織の情報システムで監査する必要があるイベントと監査頻度が記述されています。ログに記録されるイベントには、成功または失敗したアカウント ログイン イベント、アカウント管理イベント、オブジェクト アクセス、ポリシーの変更、権限機能、プロセス トラッキング、システム イベントなどがあります。ウェブ アプリケーションの場合は、管理アクティビティ、認証チェック、承認チェック、データ削除、データアクセス、データ変更、権限の変更などがあります。組織に関連する追加のイベントを定義します。

監査ポリシーでは、組織での不適切または異常な活動の兆候を指定することをおすすめします。このような活動を定期的(少なくとも週 1 回)に監視、ログ記録、報告します。

Google Cloud Observability を使用して、 Google Cloud、オンプレミス、その他のクラウド環境でのロギング、モニタリング、アラートを管理します。Google Cloud Observability を使用すると、組織内のセキュリティ イベントを構成、トラッキングできます。また、Cloud Monitoring を使用してカスタム指標を設定し、組織で定義されたイベントを監査レコードで監視することもできます。

情報システムが監査処理の失敗のアラートを管理者に通知できるようにします。これらのアラートは、Pub/Sub や alerting などのツールを使用して実装できます。

設定されたしきい値や容量に監査レコードが達した時点を含めるため、システムや機能に障害が発生した場合に、一定時間内(たとえば 15 分以内)に管理者に通知する基準を設定します。組織全体の時間測定の粒度を決定し、それに基づいて監査レコードのタイムスタンプとログ記録を取る必要があります。情報システム監査証跡でのタイムスタンプ付きレコードの許容レベル(例: ほぼリアルタイムまたは 20 分以内)を指定します。

VPC の割り当てを調整して、監査レコードのストレージの容量しきい値を確立します。予算アラートを構成して、リソースの上限に達した時点または超えた時点で管理者に通知します。

監査データおよびレコードに関する組織全体のストレージ要件を定義し、監査ログの可用性と保持の要件を追加します。監査ログの保存とアーカイブには Cloud Storage を、さらにログ分析を実行するには BigQuery を使用します。

上記のガイドラインを実施すると、セキュリティ管理策 AU-01、AU-02、AU-04、AU-05、AU-05(01)、AU-06、AU-07(01)、AU- 08、AU-08(01)、AU-09(04)、AU-09(04)、AU-12、AU-12(01)、AU-12(03)、CA-07 の実装に役立ちます。

セキュリティ評価と認可

組織全体のセキュリティ評価と認可のポリシーを策定します。このポリシーでは、組織のセキュリティ評価、セキュリティ管理策、承認に関する管理策の手順と実装の要件を定義します。

セキュリティ評価と認可のポリシーで、セキュリティ評価チームがクラウド内の情報システムの公平な評価を実施するために必要な、独立レベルを定義します。独立した評価者による評価が必要な情報システムを特定します。

セキュリティ評価では、少なくとも以下の項目を扱う必要があります。

- 詳細な監視

- 脆弱性スキャン

- 悪意のあるユーザーのテスト

- インサイダー脅威の評価

- パフォーマンスと負荷テスト

セキュリティ評価の追加の要件と形式を組織が定義する必要があります。

セキュリティ評価と認可のポリシーに、非機密非国家安全保障システムの要件を含む、セキュリティ システムの分類と要件が規定されていることを確認します。

組織の情報フロー制御ポリシーで、内部システムおよび外部システムとの相互接続の要件と制限を記述します。情報システムへのトラフィックを許可または拒否する VPC ファイアウォール ルールを設定し、VPC Service Controls を使用して、セキュリティ パラメータに基づいて機密データを保護します。

継続的監視の要件(CA-07)を適用する組織全体の監査および説明責任のポリシーを設定します。

上記のガイドラインを実施すると、セキュリティ管理策 CA-01、CA-02、CA-02(01)、CA-02(02)、CA-02(03)、CA-03(03)、CA-03(05)、CA-07、CA-07(01)、CA-08、CA-09 の実装に役立ちます。

構成管理

組織全体の構成管理ポリシーを作成します。このポリシーは、組織全体での構成管理の管理策、役割、責任、範囲、コンプライアンスの手順と実装要件を規定するものです。

組織所有の情報システムとシステム コンポーネントの構成設定要件を標準化します。情報システムを構成するための運用上の要件と手順を提供します。情報システム ロールバックのサポートのために、システム管理者が維持する必要があるベースライン構成の過去のバージョンの数を、明示的に指定します。Google の一連の構成管理ツールを使用して IT システム構成をコードとして制御し、*Policy Intelligence または *Security Command Center を使用して構成の変更をモニタリングします。

組織内のさまざまな種類の情報システム(クラウド、オンプレミス、ハイブリッド、非機密、管理対象非機密情報(CUI)、機密情報など)の構成要件を指定します。また、組織所有デバイスと BYOD(Bring Your Own Device)デバイスのセキュリティ安全保護対策要件を定義し、安全な地域と危険な地域の特定を含める必要があります。Identity-Aware Proxy を使用して、地域別のアクセス制御など、組織が所有するデータへのコンテキスト ベースのアクセス制御を適用します。Cloud Identity Premium エディションまたは管理コンソールを使用して、企業ネットワークに接続するモバイル デバイスにセキュリティ構成を適用します。

構成管理ポリシーで、組織全体の構成変更管理部署(変更管理委員会など)を規定します。委員会の開催頻度とその条件を文書化します。構成変更を確認および承認するための正式な機関を決定します。

組織の構成管理承認担当者を特定します。これらの管理者は情報システムに対する変更の依頼を確認します。承認担当者が変更依頼を承認または拒否する必要がある期間を定義します。情報システムの変更が完了したことを変更の実装者が承認担当者に通知するためのガイダンスを提供します。

組織全体でオープンソース ソフトウェアを使用する際の制限を設定し、使用が承認されているソフトウェアと承認されていないソフトウェアの指定を含めます。Cloud Identity または管理コンソールを使用して、承認済みのアプリケーションとソフトウェアを組織に適用します。Cloud Identity Premium を使用すると、サードパーティ アプリケーションのシングル サインオンおよび多要素認証を有効にできます。

アラートなどのツールを使用して、構成変更がログに記録されたらセキュリティ管理者に通知を送信します。*Security Command Center などのツールに管理者権限を付与し、構成変更をほぼリアルタイムで監視します。*Policy Intelligence を使用すると、機械学習を使用して組織により定義された構成を調べることができるため、ベースラインからの構成の変更のタイミングについての認識が高まります。

情報フロー制御ポリシーを使用して、組織全体で最小限の機能を適用します。

上記のガイドラインを実施すると、セキュリティ管理策 CM-01、CM-02(03)、CM-02(07)、CM-03、CM-03(01)、CM-05(02)、CM-05(03)、CM-06、CM-06(01)、CM-06(02)、CM-07、CM-07(01)、CM-07(02)、CM-07(05)、CM-08、CM-08(03)、CM-10(01)、CM-11、CM-11(01)、SA-10 の実装に役立ちます。

緊急時対応計画

組織全体の緊急時対応計画の管理策の手順と実装の要件を定義する組織の緊急時対応計画を策定します。組織の各部署の主な緊急時対応担当者、ロール、責任を特定します。

組織内でミッション/事業に必須の情報システム運用を特定します。緊急時対応計画が発動されたときに必要な運用を再開するための RTO(Recovery Time Objective: 目標復旧時間)と RPO(Recovery Point Objective: 目標復旧時点)を記述します。

重要な情報システムと関連ソフトウェアについて文書化します。追加のセキュリティ関連情報を特定し、重要なシステム コンポーネントとデータのバックアップ コピーの保存に関するガイダンスと要件を特定します。高可用性を実現するため、Google のグローバル リソース、リージョン リソース、ゾーンリソース、および世界中のロケーションをデプロイします。マルチリージョン、リージョン、バックアップ、アーカイブのオプションに Cloud Storage のクラスを使用します。Cloud Load Balancing を使用してグローバル ネットワークの自動スケーリングとロード バランシングを実施します。

上記のガイドラインを実施すると、セキュリティ管理策 CP-01、CP-02、CP-02(03)、CP-07、CP-08、CP-09(03)の実装に役立ちます。

識別と認証

識別と認証の手順、範囲、役割、責任、管理、エンティティ、コンプライアンスを指定する、組織の識別と認証のポリシーを作成します。組織に必要な識別と認証の管理策を指定します。Cloud Identity Premium または管理コンソールを使用して、組織のリソースに接続できる企業所有デバイスと個人所有デバイスを特定します。Identity-Aware Proxy を使用して、リソースへのコンテキストアウェア アクセスを適用します。

組織のオーセンティケータの内容、認証の再利用条件、オーセンティケータの保護の基準、認証システムの変更または更新の基準に関するガイダンスを含めます。また、キャッシュに保存されたオーセンティケータを使用するための要件を規定します。キャッシュに保存されたオーセンティケータの使用の時間制限を指定し、キャッシュに保存されたオーセンティケータの有効期限の定義を作成します。組織の情報システムによって適用される必要がある、最小および最大の有効期間の要件と更新期間を定義します。

Cloud Identity または管理コンソールを使用して、機密性、文字の使用、新しいパスワードの作成や再利用、パスワードの有効期間、保存、送信の要件に関するパスワード ポリシーを適用します。

PIV カードや PKI 要件など、組織全体の認証に必要なハードウェアとソフトウェアのトークンの認証要件を記述します。*Titan セキュリティ キーを使用して、管理者や特権ユーザーに追加の認証要件を適用できます。

識別と認証のポリシーで、組織内でサードパーティを受け入れることができる Federal Identity, Credential, and Access Management(FICAM)情報システム コンポーネントを記述します。Google の Identity Platform は、外部エンティティがアクセスするアプリケーションに Identity and Access Management 機能を追加できるようにする、CIAM(顧客 ID とアクセス管理)プラットフォームです。

上記のガイドラインを実施すると、セキュリティ管理策 IA-01、IA-03、IA-04、IA-05、IA-05(01)、IA-05(03)、IA-05(04)、IA-05(11)、IA-05(13)、IA-08(03)の実装に役立ちます。

インシデント対応

組織のインシデント対応ポリシーを確立します。これには、インシデント対応の管理策を促進および実装するための手順も含まれます。組織のインシデント対応チームと承認機関のセキュリティ グループを作成します。Google Cloud Observability や *Security Command Center などのツールを使用して、インシデント イベント、ログ、詳細を共有します。

インシデント対応テスト計画、手順とチェックリスト、成功のための要件とベンチマークを策定します。組織で認識する必要のあるインシデントのクラスを指定し、そのようなインシデントに対応するための関連アクションを記述します。インシデントが発生した場合に、許可されている従業員が行うアクションを定義します。これらのアクションは、情報漏洩、サイバーセキュリティの脆弱性、攻撃の管理のための措置となる可能性があります。Google Workspace の機能を利用して、メールのコンテンツをスキャンして検疫し、フィッシング攻撃をブロックして、添付ファイルに対する制限を設定します。Sensitive Data Protectionを使用して、機密データを検査、分類、匿名化して露出を制限します。

インシデント対応トレーニングに関する組織全体の要件を指定します。これには、一般ユーザーのトレーニング要件、特権ロールと責任が含まれます。トレーニング実施期間の要件を適用します(参加から 30 日以内、四半期ごと、年単位など)。

上記のガイドラインを実施すると、セキュリティ管理策 IR-01、IR-02、IR-03、IR-04(03)、IR-04(08)、IR-06、IR-08、IR- 09、IR-09(01)、IR-09(03)、IR-09(04)の実装に役立ちます。

システム メンテナンス

組織のシステム メンテナンス ポリシーを作成し、システム メンテナンスに関する管理策、役割、責任、管理、調整の要件、コンプライアンスを文書化します。管理されたメンテナンスのパラメータを定義します。これには、オフサイトでのメンテナンスや修復を実施するための承認プロセス、故障したデバイスやパーツの交換の組織全体でのターンアラウンド タイムなどがあります。組織は、 Google Cloudでのデータ削除のデータと機器のサニタイズ、Google のデータセンターのセキュリティとイノベーションを利用して、オフサイトでのメンテナンスと修復を行うことができます。

上記のガイドラインを実施すると、セキュリティ管理策 MA-01、MA-02、MA-06 の実装に役立ちます。

メディア保護

Google Cloudの FedRAMP ATO の一環として、Google は物理インフラストラクチャの媒体保護要件を満たしています。Google のインフラストラクチャ セキュリティ設計とセキュリティの概要を確認してください。仮想インフラストラクチャのセキュリティ要件を満たす責任はお客様にあります。

組織の媒体保護ポリシーを策定し、媒体保護の管理策、保護ポリシーと手順、コンプライアンス要件、管理の役割と責任を文書化します。組織全体にわたって媒体保護を促進、実装するための手順を文書化します。媒体と媒体保護を管理するための担当者と役割を識別するセキュリティ グループを作成します。

デジタル媒体と非デジタル媒体の制限を含めて、組織の承認済みの媒体の種類とアクセスを指定します。管理されているアクセス領域の内外でのセキュリティ マーキングの要件など、組織全体で実装する必要がある媒体マーキングと媒体の取り扱いに関する例外を設定します。*Data Catalog を使用してクラウド リソースのメタデータを管理することで、データの検出を簡素化します。*サービス カタログを使用して、クラウド リソースの配布と検出を規制し、組織全体でクラウド リソースのコンプライアンスを管理します。

組織が管理しているメディアのサニタイズ、廃棄、再利用の方法を特定します。媒体とデバイスのサニタイズ、廃棄、再利用が必要または許容されるユースケースと状況を記述します。組織が許容する媒体保護の手法とメカニズムを定義します。

Google では、 Google Cloud でのデータ削除のデータと機器のサニタイズ、Google のデータセンターのセキュリティとイノベーションを利用できます。さらに、Cloud KMS と Cloud HSM により、FIPS に準拠した暗号による保護を利用でき、また *Titan セキュリティ キーを使用すれば、管理者と特権ユーザーに対して追加の物理的認証要件を適用できます。

上記のガイドラインを実施すると、セキュリティ管理策 MP-01、MP-02、MP-03、MP-04、MP-06、MP-06(03)、MP-07 の実装に役立ちます。

物理的保護と環境的保護

Google Cloud の FedRAMP ATO の一環として、Google は物理インフラストラクチャの物理的保護と環境的保護の要件を満たしています。Google のインフラストラクチャ セキュリティ設計とセキュリティの概要を確認してください。仮想インフラストラクチャのセキュリティ要件を満たす責任はお客様にあります。

組織の物理的保護と環境的保護のポリシーを確立します。このポリシーでは、保護に関する管理策、保護エンティティ、コンプライアンス基準、役割、責任、管理要件がまとめられています。組織全体で物理的保護および環境保護を実装する方法を記述します。

物理的保護と環境的保護を管理するための担当者と役割を特定するセキュリティ グループを作成します。機密性の高い計算リソースにアクセスする管理者は、*Titan セキュリティ キーまたはその他の MFA を使用して、アクセスの完全性を検証する必要があります。

物理的保護と環境的保護のポリシーで、組織の物理的アクセス制御要件を定義します。情報システムサイトの施設の入口と出口、そのような施設のアクセス制御保護手段、インベントリの要件を特定します。*Google Maps Platform などのツールを活用して、ロケーション マッピングで施設と入口および出口を視覚的に表示、追跡できます。Resource Manager と *サービス カタログを使用して、クラウド リソースへのアクセスを制御し、クラウド リソースを整理して簡単に検出できるようにします。

Cloud Monitoring を使用して、ログに記録可能なイベント、アクセス、インシデントを構成します。Cloud Logging でログインする必要のある組織全体での物理アクセス イベントを定義します。

物理的保護と環境的保護のポリシーを使用して、情報システムの緊急遮断、非常用電源、消火、緊急対応などの緊急事態に対処します。緊急対応に関する連絡先(組織の地域緊急連絡先と物理的セキュリティ担当者など)を特定します。代替作業サイトの要件と場所を記述します。プライマリ サイトと代替作業サイトに関するセキュリティ管理策と担当者を指定します。高可用性を実現するため、Google のグローバル リソース、リージョン リソース、ゾーンリソース、および世界中のロケーションをデプロイします。マルチリージョン、リージョン、バックアップ、アーカイブのオプションに Cloud Storage のクラスを使用します。Cloud Load Balancing を使用してグローバル ネットワークの自動スケーリングとロード バランシングを実施します。宣言型のデプロイ テンプレートを作成して、テンプレートを使用した繰り返し可能なデプロイ プロセスを確立します。

上記のガイドラインを実施すると、セキュリティ管理策 PE-01、PE-03、PE-03(01)、PE-04、PE-06、PE-06(04)、PE-10、PE- 13(02)、PE-17 の実装に役立ちます。

システム セキュリティ計画

組織のセキュリティ計画ポリシーを策定します。このポリシーでは、セキュリティ計画の管理策、役割、責任、管理、組織のセキュリティ計画エンティティ、コンプライアンスの要件を記述します。組織全体でセキュリティ計画を実装する方法を記述します。

グループを作成して、セキュリティ計画の担当者を適宜定義します。セキュリティ評価、監査、ハードウェアとソフトウェアのメンテナンス、パッチ管理、組織の緊急時対応画のためのセキュリティ グループを指定します。Google Cloud Observability や *Security Command Center などのツールを使用して、組織全体のセキュリティ、コンプライアンス、アクセス制御を監視します。

上記のガイドラインを実施すると、セキュリティ管理策 PL-01、PL-02、PL-02(03) の実装に役立ちます。

社員のセキュリティ

従業員のセキュリティ ポリシーを作成します。このポリシーでは、セキュリティ担当者、セキュリティ担当者の役割と責任、期待される従業員のセキュリティの実装方法、組織全体に適用する従業員のセキュリティの管理策を指定します。従業員に対し組織のセキュリティ スクリーニング、再スクリーニング、調査を要求する条件を規定します。組織内のセキュリティ クリアランスの要件を記述します。

従業員の退職および転勤に関するガイダンスを含めます。退職者面接の必要性とパラメータ、および退職者面接で話し合うべきセキュリティ トピックを定義します。組織内のセキュリティ エンティティと管理エンティティが、従業員の退職、異動、再配置の通知を受けるタイミング(24 時間以内など)を指定します。担当者と組織が、異動、再配置、退職を完了するためにとる措置を指定します。正式な従業員への制裁の施行要件も含めます。セキュリティ担当者と管理者に従業員への制裁が通知されるタイミングと、制裁プロセスについて説明します。

IAM を使用して、担当者にロールと権限を割り当てます。Cloud Identity または管理コンソールで、従業員のプロフィールとアクセスを追加、削除、無効化、有効化します。*Titan セキュリティ キーを使用して、管理者と特権ユーザーに対して追加の物理的な認証要件を適用します。

上記のガイドラインを実施すると、セキュリティ管理策 PS-01、PS-03、PS-04、PS-05、PS-07、PS-08 の実装に役立ちます。

リスク評価

リスク評価ポリシーを実装します。このポリシーでは、リスク評価の実施者、組織全体に適用するリスク評価の管理策、組織内でのリスク評価の実施手順を指定します。リスク評価の文書化方法と報告方法を定義します。*Security Command Center などのツールを使用して、セキュリティ リスクと組織全体のセキュリティ ポスチャーをセキュリティ担当者に自動的に通知します。

Web Security Scanner、Artifact Analysis、Google Cloud Armor、Google Workspace のフィッシングおよびマルウェア保護機能などの、Google の一連のリスク評価ツールを活用することで、組織の情報システム全体の脆弱性をスキャンし、報告できます。リスク評価担当者と管理者が脆弱性を特定および削除できるように、これらのツールを使用可能にします。

上記のガイドラインを実施すると、セキュリティ管理策 RA-01、RA-03、RA-05 の実装に役立ちます。

システムおよびサービスの取得

システムとサービスの取得のポリシーを策定します。このポリシーは、重要な担当者の役割と責任、取得とサービス管理、コンプライアンス、エンティティを記述します。組織のシステムとサービスの取得手順と実装ガイドラインを記述します。情報システムと情報セキュリティに関する組織のシステム開発ライフサイクルを定義します。情報セキュリティの役割と責任、担当者、組織のリスク評価ポリシーがシステム開発ライフサイクルの活動に与える影響を記述します。

情報システム ドキュメントが使用できない場合や未定義の場合に、組織内で実施する予定の手順の概要をまとめます。必要に応じて、組織の情報システム管理者とシステム サービス担当者に協力を求めます。組織内で情報システムを実装またはアクセスする管理者とユーザー向けに、必要なトレーニングを定義します。

*Security Command Center などのツールを使用して、組織のセキュリティ コンプライアンス、検出結果、セキュリティ管理ポリシーを追跡します。Google は、Google Cloudでコンプライアンス要件と法律に準拠する方法をお客様に説明できるように、すべてのセキュリティ標準、規制、認証を概説しています。また、Google が提供する一連のセキュリティ プロダクトは、お客様がクラウドとオンプレミスの両方で情報システム、通信、データを継続的に監視できるように支援します。

組織のデータ、サービス、情報処理に関する地域の制限と、データを他の場所に保管するための条件を指定します。Google では、 Google Cloudでのデータ ストレージ、処理、サービスの利用のために、グローバル、リージョン、ゾーンのオプションを提供しています。

構成管理ポリシーを活用して、システムおよびサービスの取得の管理策に関して開発者の構成管理を規制し、セキュリティ評価および認可ポリシーを活用して、開発者のセキュリティ テストおよび評価要件を適用します。

上記のガイドラインを実施すると、セキュリティ管理策 SA-01、SA-03、SA-05、SA-09、SA-09(01)、SA-09(04)、SA-09(05)、SA-10、SA-11、SA-16 の実装に役立ちます。

システムと通信の保護

システムと通信の保護のポリシーを作成します。このポリシーは、重要な関係者の役割と責任、システム通信保護ポリシーの実装要件、組織に必要な保護の管理策を記述します。組織が認識して監視するサービス拒否攻撃のタイプを特定し、組織の DoS 攻撃からの保護要件を記述します。

Google Cloud Observability を使用し、事前に定義された組織に対するセキュリティ攻撃をログに記録して監視と通知を行います。Cloud Load Balancing や Cloud Armor などのツールを使用してクラウド境界を保護し、ファイアウォールやネットワーク セキュリティ コントロールなどの VPC サービスを活用して内部クラウド ネットワークを保護します。

組織のリソースの可用性要件を特定し、組織全体でのクラウド リソースの割り当て方法、過剰使用を制限するために実装する制約を定義します。Resource Manager などのツールを使用して、組織レベル、フォルダレベル、プロジェクト レベル、個々のリソースレベルでリソースへのアクセスを制御します。 Google Cloudで API リクエストとリソースの使用率を管理するには、割り当てを調整します。

情報システムとシステム通信の境界保護の要件を確立します。内部通信トラフィックの要件と、外部ネットワークに対する内部トラフィックの動作を定義します。プロキシ サーバーの要件と、その他のネットワークのルーティングと認証のコンポーネントの要件を指定します。

*Cloud Service Mesh を利用して、組織のネットワーク トラフィックと通信フローを管理します。Identity-Aware Proxy を使用して、認証、認可、コンテキスト(地理的位置やデバイスのフィンガープリントなど)に基づいてクラウド リソースへのアクセスを制御します。*限定公開の Google アクセス、*Cloud VPN、*Cloud Interconnect を実装して、ネットワーク トラフィックと、内部リソースと外部リソースの間の通信を保護します。VPC を使用して、組織のクラウド ネットワークを定義して保護します。クラウド リソースとネットワーク境界をさらに隔離するためのサブネットワークを確立します。

Google は、高可用性とフェイルオーバーを実現するために、マルチリージョン、リージョン、ゾーンの機能を備えたグローバル ソフトウェア定義ネットワークを提供しています。組織の障害要件を指定して、情報システムが既知の状態にならないようにします。情報システム状態情報を保持するための要件を規定します。マネージド インスタンス グループと Deployment Manager テンプレートを使用して、障害が発生したリソースや異常なリソースを再インスタンス化します。組織の機密情報、整合性、可用性を継続的に監視するため、管理者に *Security Command Center へのアクセス権を付与します。

ポリシーで、暗号鍵を管理するための組織の要件(鍵の生成、配布、保管、アクセス、破棄の要件など)を記述します。Cloud KMS と Cloud HSM を使用して、クラウドで FIPS 準拠のセキュリティ キーを管理、生成、使用、ローテーション、保存、破棄します。

Google ではデフォルトで保存データを暗号化します。ただし、Compute Engine と Cloud Storage とともに Cloud KMS を使用すると、暗号鍵を使用してデータの暗号化が一層強化されます。Shielded VM をデプロイして、Compute Engine でカーネルレベルの完全性の管理策を適用することもできます。

上記のガイドラインを実施すると、セキュリティ管理策 SC-01、SC-05、SC-06、SC-07(08)、SC-07(12)、SC-07(13)、SC-07(20)、SC-07(21)、SC-12、SC-24、SC-28、SC-28(01)の実装に役立ちます。

システムと情報の完全性

システムと情報の完全性のポリシーを実装します。このポリシーは、組織の重要な関係者の役割と責任、完全性の実装の手順と要件、コンプライアンス基準、セキュリティ管理策を記述します。システムと情報の完全性の責任を負う組織内の担当者のセキュリティ グループを作成します。組織とその情報システムにおけるセキュリティ欠陥の監視、評価、認可、実装、計画、ベンチマーク、修復のためのガイドラインを含む、組織の欠陥修復要件を記述します。

利用できる Google のセキュリティ ツールスイートの一部を以下に示します。

- Chrome ブラウザ

- Web Security Scanner

- Artifact Analysis

- Google Workspace のフィッシングおよびマルウェア保護

- Google Workspace セキュリティ センター

- Cloud Armor

これらのツールを使用して、次のことを行います。

- 悪意のあるコード、サイバー攻撃、一般的な脆弱性に対する保護を提供します。

- 迷惑メールを隔離し、迷惑メールとマルウェアに関するポリシーを設定します。

- 脆弱性に関するアラートを管理者に通知します。

- 組織全体の分析情報を取得し、一元管理を実現します。

Google Cloud Observability や *Security Command Center などのツールを使用して、組織のセキュリティ管理策と検出結果の一元管理、アラートの生成、監視を行います。具体的には、Google Cloud Observability を使用して、組織全体の特権ユーザーと担当者が開始した管理アクション、データアクセス、システム イベントをログに記録します。エラー メッセージと情報システムのエラー処理について管理者に通知します。

組織のソフトウェア、ファームウェア、情報に関連するセキュリティ関連のイベントを定義します(ゼロデイ脆弱性、不正なデータ削除、新しいハードウェア、ソフトウェア、ファームウェアのインストールなど)。このようなセキュリティ関連の変更が発生した場合に行う手順について説明します。組織全体の情報システム内で監視する必要がある重要な情報を含めて、管理者が特に注意を払うべき攻撃の兆候と監視の目的を指定します。システムと情報の監視の役割と責任、監視と報告の頻度(リアルタイム、15 分ごと、1 時間ごと、四半期の報告など)を定義します。

組織全体で情報システムの通信トラフィックを分析するための要件を規定します。異常を検出するための要件(モニタリング対象のシステム ポイントなど)を指定します。*Google の Network Intelligence Center サービスを使用すると、ネットワークのパフォーマンスとセキュリティの高度なモニタリングを実行できます。また、クラウドのエンドポイントやホストをスキャンして保護するために、Google は、Google Cloud と統合されたサードパーティとの強力なパートナーシップを有しています(+Aqua Security や +Crowdstrike など)。Shielded VM を使用すると、デバイスの強化、認証の検証、セキュアブート プロセスが可能になります。

組織がセキュリティの異常と完全性違反をどのようにチェックして保護するかを定義します。*Security Command Center や *Policy Intelligence などのツールを使用して、構成の変更を監視し、検出します。+構成管理ツールまたは Deployment Manager テンプレートを使用すると、クラウド リソースを再インスタンス化したり、クラウド リソースの変更を停止したりできます。

システム情報と完全性のポリシーで、組織内のネットワーク サービスの認可と承認の要件を指定します。ネットワーク サービスの承認と認可のプロセスを記述します。VPC は、ファイアウォールを使用してクラウド ネットワークとサブネットワークを定義し、ネットワーク境界を保護するうえで不可欠です。VPC Service Controls により、クラウド内のセンシティブ データに対して追加のネットワーク セキュリティ境界を適用できるようになります。

これらに加えて、Google のセキュアブート スタックと、信頼性の高い多層防御インフラストラクチャが自動的に継承されます。

上記のガイドラインを実施すると、セキュリティ管理策 SI-01、SI-02(01)、SI-02(03)、SI-03(01)、SI-04、SI-04(05) SI-04(11)、SI-04(18)、SI-04(19)、SI-04(20)、SI-04(22)、SI-04(23)、SI-05、SI -06、SI-07、SI-07(01)、SI-07(05)、SI-07(07)、SI-08(01)、SI-10、SI-11、SI-16 の実装に役立ちます。

まとめ

クラウドのセキュリティとコンプライアンスは、お客様とお客様の CSP が共同で取り組む作業です。Google は、物理的なインフラストラクチャとそれに対応するサービスが、さまざまな第三者標準(規制と認証)への準拠に対応していることを保証していますが、お客様は、クラウド上でお客様が構築したものがすべてコンプライアンスに準拠しているようにする必要があります。

Google Cloud では、Google がインフラストラクチャの保護に使用しているのと同じセキュリティ プロダクトと機能の一式を提供することで、お客様のコンプライアンスへの取り組みを支援します。

次のステップ

- Google Cloud に関するリファレンス アーキテクチャ、図、ベスト プラクティスを確認する。Cloud アーキテクチャ センターをご覧ください。